Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Logik für die kontoübergreifende Richtlinienauswertung

Sie können einem Auftraggeber in einem Konto gestatten, auf Ressourcen in einem zweiten Konto zuzugreifen. Dies wird als kontenübergreifender Zugriff bezeichnet. Wenn Sie kontenübergreifenden Zugriff zulassen, wird das Konto, in dem der Auftraggeber existiert, als vertrauenswürdiges-Konto bezeichnet. Das Konto, in dem die Ressource existiert, ist das vertrauende Konto.

Um den kontenübergreifenden Zugriff zu ermöglichen, weisen Sie eine ressourcenbasierte Richtlinie für die freizugebende Ressource zu. Sie müssen außerdem eine identitätsbasierte Richtlinie für die Identität zuweisen, die in der Anforderung als Prinzipal fungiert. Die ressourcenbasierte Richtlinie im vertrauenden Konto muss den Auftraggeber des vertrauenswürdigen Kontos angeben, der Zugriff auf die Ressource hat. Sie können das gesamte Konto oder seine IAM-Benutzer, AWS STS Verbundbenutzerprinzipale, IAM-Rollen oder Sitzungen mit übernommenen Rollen angeben. Sie können auch einen Dienst als Prinzipal angeben. AWS Weitere Informationen finden Sie unter So legen Sie einen Prinzipal fest.

Die identitätsbasierte Richtlinie des Auftraggebers muss den angeforderten Zugriff auf die Ressource im vertrauenden Service zulassen. Sie können dies tun, indem Sie die ARN der Ressource angeben.

In können Sie eine ressourcenbasierte Richtlinie einer IAM-Rolle zuordnen, um Auftraggeber in anderen Konten diese Rolle übernehmen zu lassen. Die ressourcenbasierte Richtlinie der Rolle wird als Rollenvertrauensrichtlinie bezeichnet. Nach dem Übernehmen dieser Rolle können die zugelassenen Auftraggeber die resultierenden temporären Anmeldeinformationen verwenden, um auf mehrere Ressourcen in Ihrem Konto zuzugreifen. Dieser Zugriff wird in der identitätsbasierten Berechtigungsrichtlinie der Rolle definiert. Informationen darüber, wie sich das Zulassen von kontenübergreifendem Zugriff mit Rollen von dem Zulassen von kontenübergreifendem Zugriff mit anderen ressourcenbasierten Richtlinien unterscheidet, finden Sie unter Kontoübergreifender Zugriff auf Ressourcen in IAM.

Wichtig

Andere Services können sich auf die Richtlinienauswertungslogik auswirken. AWS Organizations Unterstützt beispielsweise Dienststeuerungsrichtlinien und Ressourcensteuerungsrichtlinien, die auf Prinzipale und Ressourcen in einem oder mehreren Konten angewendet werden können. AWS Resource Access Manager unterstützt Richtlinienfragmente, die steuern, welche Aktionen Principals auf Ressourcen ausführen dürfen, die mit ihnen gemeinsam genutzt werden.

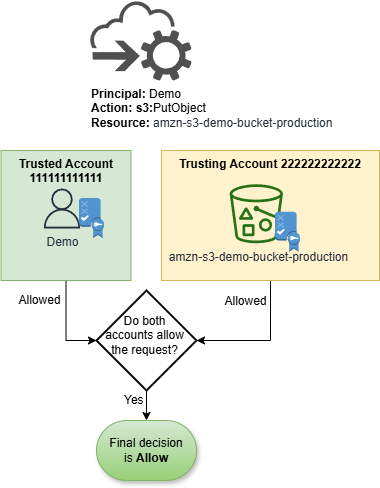

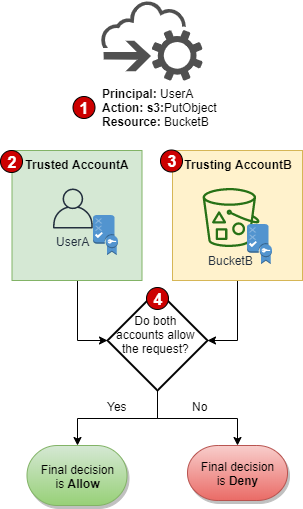

Festlegen, ob eine kontenübergreifende Anforderung zulässig ist

Bei kontenübergreifenden Anforderungen muss der Anforderer in der vertrauenswürdigen AccountA eine identitätsbasierte Richtlinie haben. Diese Richtlinie muss ihnen gestatten, eine Anforderung an die Ressource in der vertrauenden AccountB zu stellen. Zusätzlich muss die ressourcenbasierte Richtlinie in AccountB dem Anforderer in AccountA den Zugriff auf die Ressource gestatten.

Wenn Sie eine kontenübergreifende Anfrage stellen, AWS führt zwei Bewertungen durch. AWS bewertet die Anfrage im vertrauenswürdigen Konto und im vertrauenswürdigen Konto. Weitere Informationen darüber, wie eine Anforderung innerhalb eines einzelnen Kontos ausgewertet wird, finden Sie unter So wertet die Logik des AWS

-Durchsetzungscodes Anfragen zum Gewähren oder Verweigern des Zugriffs aus. Die Anforderung ist nur dann zulässig, wenn beide Auswertungen eine Entscheidung von Allow zurückgeben.

-

Wenn ein Auftraggeber in einem Konto eine Anforderung für den Zugriff auf eine Ressource in einem anderen Konto stellt, ist dies eine kontenübergreifende Anforderung.

-

Der anfordernde Auftraggeber ist im vertrauenswürdigen Konto (

AccountA) vorhanden. Wenn AWS dieses Konto auswertet, prüft es die identitätsbasierte Richtlinie und alle Richtlinien, die eine identitätsbasierte Richtlinie einschränken können. Weitere Informationen finden Sie unter Auswerten von identitätsbasierten Richtlinien mit Berechtigungsgrenzen. -

Die angeforderte Ressource ist im vertrauenden Konto (

AccountB) vorhanden. Wenn AWS dieses Konto auswertet, prüft es die ressourcenbasierte Richtlinie, die der angeforderten Ressource zugeordnet ist, sowie alle Richtlinien, die eine ressourcenbasierte Richtlinie einschränken können. Weitere Informationen finden Sie unter Auswerten identitätsbasierter Richtlinien mit ressourcenbasierten Richtlinien. -

AWS lässt die Anfrage nur zu, wenn beide Bewertungen der Kontorichtlinien die Anfrage zulassen.

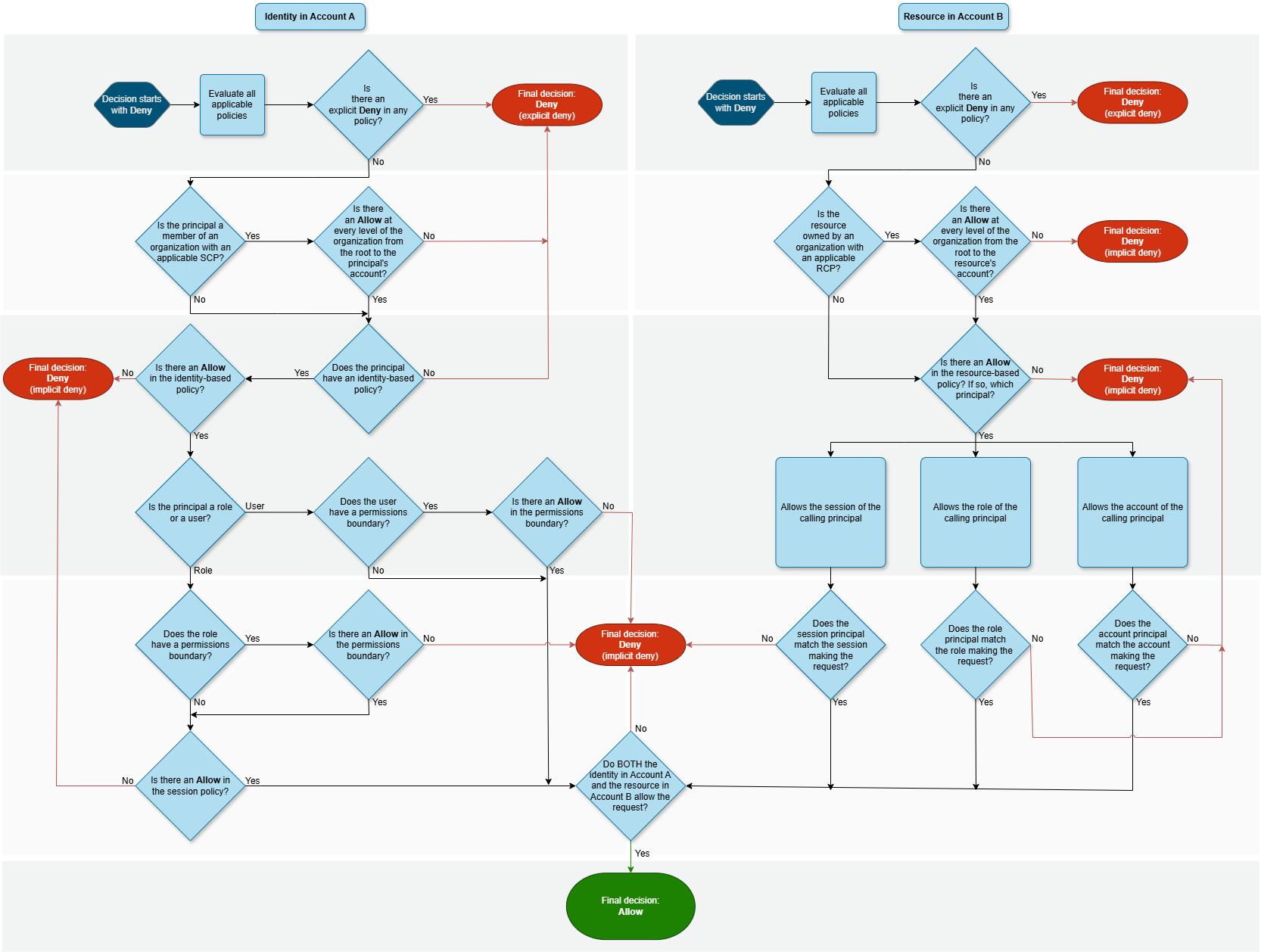

Das folgende Ablaufdiagramm zeigt detaillierter, wie eine Entscheidung zur Bewertung der Versicherungsbedingungen bei einer kontenübergreifenden Anfrage getroffen wird. Auch hier gilt, AWS dass der Antrag nur zulässig ist, wenn beide Prüfungen der Kontorichtlinien dem Antrag stattgeben.

Beispiel für kontenübergreifende Richtlinienauswertung

Das folgende Beispiel zeigt ein Szenario, in dem einer Rolle in einem Konto Berechtigungen durch eine ressourcenbasierte Richtlinie in einem zweiten Konto gewährt werden.

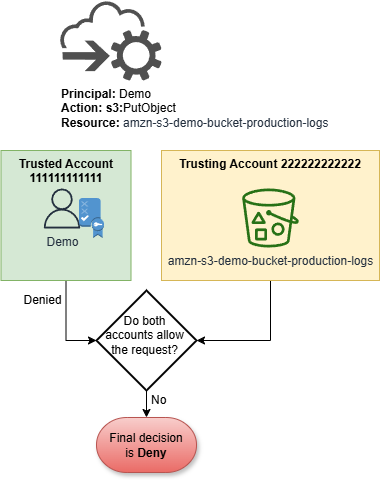

Angenommen, Carlos ist ein Entwickler mit einer IAM-Rolle mit dem Namen Demo im Konto 111111111111. Er möchte eine Datei im amzn-s3-demo-bucket-production-logs Amazon S3-Bucket im Konto 222222222222 speichern.

Nehmen Sie außerdem an, dass der Demo-IAM-Rolle die folgende Richtlinie zugeordnet ist.

Die AllowS3ListRead-Anweisung in dieser Richtlinie erlaubt es Carlos, eine Liste aller Buckets in Amazon S3 anzuzeigen. Die AllowS3ProductionObjectActions-Anweisung gewährt Carlos Vollzugriff auf Objekte im amzn-s3-demo-bucket-production-Bucket.

Zusätzlich wird die folgende ressourcenbasierte Richtlinie (eine so genannte Bucket-Richtlinie) an den amzn-s3-demo-bucket-production-Bucket im Konto 222222222222 angehängt.

Diese Richtlinie erlaubt der Rolle Demo, auf Objekte im Bucket amzn-s3-demo-bucket-production zuzugreifen. Die Rolle kann die Objekte im Bucket erstellen und bearbeiten, jedoch nicht löschen. Die Rolle kann den Bucket nicht selbst verwalten.

Wenn Carlos seine Anfrage zum Speichern einer Datei im amzn-s3-demo-bucket-production-logs Bucket AWS stellt, bestimmt er, welche Richtlinien für die Anfrage gelten. In diesem Fall ist die der Demo-Rolle zugeordnete identitätsbasierte Richtlinie die einzige Richtlinie, die im Konto 111111111111 gilt. In Konto 222222222222 ist keine ressourcenbasierte Richtlinie für den amzn-s3-demo-bucket-production-logs-Bucket festgelegt. Wenn AWS das Konto ausgewertet wird111111111111, wird die Entscheidung von Deny zurückgegeben. Das liegt daran, dass die DenyS3Logs-Anweisung in der identitätsbasierten Richtlinie den Zugriff auf alle Log-Buckets explizit verweigert. Weitere Informationen darüber, wie eine Anforderung innerhalb eines einzelnen Kontos ausgewertet wird, finden Sie unter So wertet die Logik des AWS

-Durchsetzungscodes Anfragen zum Gewähren oder Verweigern des Zugriffs aus.

Da die Anforderung innerhalb eines der Konten explizit verweigert wird, besteht die endgültige Entscheidung darin, die Anforderung zu verweigern.

Gehen Sie davon aus, dass Carlos dann seinen Fehler erkennt und versucht, die Datei im Bucket zu speichern. Production AWS überprüft zunächst das Konto111111111111, um festzustellen, ob die Anfrage zulässig ist. Es gilt nur die identitätsbasierte Richtlinie, die die Anfrage zulässt. AWS überprüft dann das Konto. 222222222222 Nur die ressourcenbasierte Richtlinie, die dem Production-Bucket zugeordnet ist, gilt und lässt die Anforderung zu. Da beide Konten die Anforderung zulassen, besteht die endgültige Entscheidung darin, die Anforderung zuzulassen.