Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Fehlersuche bei der Bewertung und Beweiserhebung

Mithilfe der Informationen auf dieser Seite können Sie häufig auftretende Probleme mit der Bewertung und Beweiserhebung in Audit Manager lösen.

Probleme bei der Beweiserhebung

-

Ich habe eine Bewertung erstellt, sehe aber noch keine Beweise

-

In meiner Bewertung werden von AWS CloudTrail keine Beweise für Benutzeraktivitäten gesammelt

-

In meiner Bewertung werden keine Beweise für Konfigurationsdaten für einen AWS API-Aufruf gesammelt

-

Eine übliche Kontrolle besteht darin, keine automatisierten Beweise zu sammeln

-

Was ist der Unterschied zwischen einer Datenquelle und einer Evidenzquelle?

Probleme mit der Bewertung

-

Was passiert, wenn ich ein in den Bewertungsumfang fallendes Konto aus meiner Organisation entferne?

-

Ich kann nicht sehen, welche Dienste in den Geltungsbereich meiner Bewertung fallen

-

Ich kann die Services, die für meine Bewertung gelten, nicht bearbeiten

-

Was ist der Unterschied zwischen einem Service im Umfang und einem Datenquellentyp?

Ich habe eine Bewertung erstellt, sehe aber noch keine Beweise

Wenn Sie keine Beweise sehen können, haben Sie wahrscheinlich entweder nicht mindestens 24 Stunden gewartet, nachdem Sie die Bewertung erstellt haben, oder es liegt ein Konfigurationsfehler vor.

Wir empfehlen Folgendes:

-

Vergewissern Sie sich, dass seit der Erstellung der Bewertung 24 Stunden vergangen sind. Automatisierte Beweise werden erst 24 Stunden nach Erstellung der Bewertung verfügbar.

-

Stellen Sie sicher, dass Sie Audit Manager in der gleichen AWS-Region AWS-Service Weise verwenden, für die Sie Beweise erwarten.

-

Wenn Sie erwarten, dass von AWS Config und Beweise für Konformitätsprüfungen angezeigt werden AWS Security Hub, stellen Sie sicher, dass sowohl auf der AWS Config Security Hub-Konsole als auch auf der Security Hub Hub-Konsole Ergebnisse für diese Prüfungen angezeigt werden. Die Ergebnisse von AWS Config und Security Hub sollten in derselben Form angezeigt werden AWS-Region , in der Sie Audit Manager verwenden.

Wenn Sie immer noch keine Beweise in Ihrer Bewertung sehen können und dies nicht auf eines dieser Probleme zurückzuführen ist, überprüfen Sie die anderen möglichen Ursachen, die auf dieser Seite beschrieben werden.

Meine Bewertung bezieht sich nicht auf die Erfassung von Nachweisen zur Konformitätsprüfung von AWS Security Hub

Wenn Sie für eine AWS Security Hub Kontrolle keine Nachweise zur Konformitätsprüfung finden, kann dies an einem der folgenden Probleme liegen.

- Fehlende Konfiguration in AWS Security Hub

-

Dieses Problem kann auftreten, wenn Sie bei der Aktivierung von AWS Security Hub einige Konfigurationsschritte übersprungen haben.

Um dieses Problem zu beheben, stellen Sie sicher, dass Sie Security Hub mit den erforderlichen Einstellungen für Audit Manager aktiviert haben. Detaillierte Anweisungen finden Sie unter Aktivieren und einrichten AWS Security Hub.

- Der Name eines Security Hub-Steuerelements wurde in Ihrem

ControlMappingSourcefalsch eingegeben -

Wenn Sie die Audit Manager-API verwenden, um ein benutzerdefiniertes Steuerelement zu erstellen, können Sie ein Security Hub-Steuerelement als Datenquellenzuordnung für die Beweiserhebung angeben. Dazu geben Sie eine Kontroll-ID als

keywordValueein.Wenn Sie für eine Security Hub-Kontrolle keinen Beweis für die Einhaltung der Vorschriften sehen, kann es sein, dass die

keywordValuefalsch in IhrControlMappingSourcehinterlegt wurde. Bei der Angabe derkeywordValueist die Groß- und Kleinschreibung zu beachten. Wenn Sie sie falsch eingeben, erkennt Audit Manager diese Regel möglicherweise nicht. Deshalb ist es möglich, dass Sie nicht wie erwartet Beweise zur Konformitätsprüfung für diese Kontrolle sammeln.Um dieses Problem zu beheben, aktualisieren Sie die benutzerdefinierte Kontrolle und überarbeiten Sie das

keywordValue. Das korrekte Format eines Security Hub-Schlüsselworts kann unterschiedlich sein. Informationen zur Genauigkeit finden Sie in der Liste vonUnterstützte Security Hub-Kontrollen . AuditManagerSecurityHubFindingsReceiverEventBridge Amazon-Regel fehlt-

Wenn Sie Audit Manager aktivieren,

AuditManagerSecurityHubFindingsReceiverwird automatisch eine Regel mit dem Namen erstellt und in Amazon aktiviert EventBridge. Diese Regel ermöglicht es Audit Manager, Security Hub-Ergebnisse als Beweis zu sammeln.Wenn diese Regel in der Region, AWS-Region in der Sie Security Hub verwenden, nicht aufgeführt und aktiviert ist, kann Audit Manager keine Security Hub Hub-Ergebnisse für diese Region sammeln.

Um dieses Problem zu beheben, rufen Sie die EventBridge Konsole

auf und vergewissern Sie sich, dass die AuditManagerSecurityHubFindingsReceiverRegel in Ihrem System existiert AWS-Konto. Wenn die Regel nicht existiert, empfehlen wir, Audit Manager zu deaktivieren und den Dienst danach erneut zu aktivieren. Wenn das Problem durch diese Aktion nicht behoben wird oder die Deaktivierung von Audit Manager keine Option ist, wenden Sie sich an Support, um Unterstützung zu erhalten. - Von Security AWS Config Hub erstellte dienstbezogene Regeln

-

Denken Sie daran, dass Audit Manager keine Beweise anhand der serviceverknüpften AWS Config Regeln sammelt, die Security Hub erstellt. Dabei handelt es sich um eine bestimmte Art von verwalteter AWS Config Regel, die vom Security Hub Hub-Dienst aktiviert und gesteuert wird. Security Hub erstellt Instanzen dieser serviceverknüpften Regeln in Ihrer AWS Umgebung, auch wenn bereits andere Instanzen derselben Regeln existieren. Um doppelte Beweise zu verhindern, unterstützt Audit Manager daher die Erfassung von Beweisen anhand der servicebezogenen Regeln nicht.

Ich habe eine Sicherheitskontrolle im Security Hub deaktiviert. Sammelt Audit Manager Nachweise zur Konformitätsprüfung für diese Sicherheitskontrolle?

Audit Manager sammelt keine Beweise für deaktivierte Sicherheitskontrollen.

Wenn Sie den Status einer Sicherheitskontrolle in Security Hub auf deaktiviert setzen, werden für diese Kontrolle im aktuellen Konto und in der Region keine Sicherheitsprüfungen durchgeführt. Aus diesem Grund sind in Security Hub keine Sicherheitsfeststellungen verfügbar, und Audit Manager sammelt keine diesbezüglichen Nachweise.

Durch die Berücksichtigung des Deaktivierungsstatus, den Sie in Security Hub festgelegt haben, stellt Audit Manager sicher, dass Ihre Bewertung die aktiven Sicherheitskontrollen und Ergebnisse, die für Ihre Umgebung relevant sind, korrekt widerspiegelt, mit Ausnahme von Kontrollen, die Sie absichtlich deaktiviert haben.

Ich habe den Status eines Ergebnisses Suppressed im Security Hub auf gesetzt. Sammelt Audit Manager Beweise für die Konformitätsprüfung zu diesem Ergebnis?

Audit Manager sammelt Beweise für Sicherheitskontrollen, bei denen Ergebnisse unterdrückt wurden.

Wenn Sie den Workflow-Status eines Ergebnisses in Security Hub auf Unterdrückt setzen, bedeutet dies, dass Sie das Ergebnis überprüft haben und nicht der Meinung sind, dass Maßnahmen erforderlich sind. In Audit Manager werden diese unterdrückten Ergebnisse als Beweismittel gesammelt und Ihrer Bewertung beigefügt. Die Nachweisdetails zeigen den Bewertungsstatus, der direkt von Security Hub SUPPRESSED gemeldet wurde.

Dieser Ansatz stellt sicher, dass Ihre Audit Manager Manager-Bewertung die Ergebnisse von Security Hub korrekt wiedergibt, und bietet gleichzeitig Einblick in alle unterdrückten Ergebnisse, die möglicherweise einer weiteren Überprüfung oder Berücksichtigung im Rahmen eines Audits bedürfen.

Meine Bewertung bezieht sich nicht auf die Erfassung von Nachweisen zur Konformitätsprüfung von AWS Config

Wenn Sie für eine AWS Config Regel keine Nachweise zur Konformitätsprüfung finden, kann dies an einem der folgenden Probleme liegen.

- Die Regel-ID wurde falsch in Ihr

ControlMappingSourceeingegeben -

Wenn Sie die Audit Manager Manager-API verwenden, um ein benutzerdefiniertes Steuerelement zu erstellen, können Sie eine AWS Config Regel als Datenquellenzuordnung für die Beweiserhebung angeben. Der

keywordValue, den Sie angeben, hängt vom Typ der Regel ab.Wenn Sie keine Nachweise für die Konformitätsprüfung für eine AWS Config Regel sehen, kann es sein, dass die Regel falsch in Ihre Regel eingegeben

keywordValuewurdeControlMappingSource. Bei der Angabe derkeywordValueist die Groß- und Kleinschreibung zu beachten. Wenn Sie sie falsch eingeben, erkennt Audit Manager die Regel möglicherweise nicht. Infolgedessen können Sie möglicherweise nicht wie vorgesehen Beweise für die Prüfung der Einhaltung dieser Regel sammeln.Um dieses Problem zu beheben, aktualisieren Sie die benutzerdefinierte Kontrolle und überarbeiten Sie das

keywordValue.-

Stellen Sie bei benutzerdefinierten Regeln sicher, dass im

keywordValuedasCustom_-Präfix gefolgt vom Namen der benutzerdefinierten Regel steht. Das Format des Namens der benutzerdefinierten Regel kann variieren. Überprüfen Sie die Namen Ihrer benutzerdefinierten Regeln in der AWS Config -Konsole, um seine Richtigkeit zu überprüfen. -

Stellen Sie bei verwalteten Regeln sicher, dass das

keywordValuedie Regel-ID inALL_CAPS_WITH_UNDERSCORESist. Beispiel,CLOUDWATCH_LOG_GROUP_ENCRYPTED. Informationen zur Genauigkeit finden Sie in der Liste der unterstützten Schlüsselwörter für verwaltete Regeln.Anmerkung

Bei einigen verwalteten Regeln unterscheidet sich die Regel-ID vom Regelnamen. Die Regel-ID für restricted-ssh lautet beispielsweise

INCOMING_SSH_DISABLED. Stellen Sie sicher, dass Sie die Regel-ID verwenden, nicht den Regelnamen. Um eine Regel-ID zu finden, wählen Sie eine Regel aus der Liste der verwalteten Regeln aus und suchen Sie nach ihrem Identifikationswert.

-

- Bei der Regel handelt es sich um eine servicebezogene AWS Config -Regel

-

Als Datenquellenzuordnung für die Beweiserhebung können Sie verwaltete Regeln und benutzerdefinierte Regeln verwenden. Audit Manager sammelt jedoch keine Beweise aus den meisten servicebezogenen Regeln.

Es gibt nur zwei Arten von servicebezogenen Regeln, anhand derer Audit Manager Beweise sammelt:

-

Servicebezogene Regeln von Conformance Packs

-

Mit Diensten verknüpfte Regeln von AWS Organizations

Audit Manager sammelt keine Beweise aus anderen servicebezogenen Regeln, insbesondere aus Regeln mit einem Amazon-Ressourcennamen (ARN), der das Präfix

arn:aws:config:*:*:config-rule/aws-service-rule/...enthält.Der Grund dafür, dass Audit Manager keine Beweise aus den meisten servicebezogenen AWS Config -Regeln sammelt, besteht darin, doppelte Beweise in Ihren Bewertungen zu vermeiden. Eine dienstgebundene Regel ist eine bestimmte Art von verwalteter Regel, die es anderen ermöglicht, AWS Config Regeln in Ihrem Konto AWS-Services zu erstellen. Beispielsweise verwenden einige Security Hub-Steuerelemente eine AWS Config serviceverknüpfte Regel, um Sicherheitsüberprüfungen durchzuführen. Für jedes Security Hub-Steuerelement, das eine serviceverknüpfte AWS Config Regel verwendet, erstellt Security Hub eine Instanz der erforderlichen AWS Config Regel in Ihrer AWS Umgebung. Dies geschieht auch dann, wenn die ursprüngliche Regel bereits in Ihrem Konto vorhanden ist. Um zu vermeiden, dass dieselben Beweise aus derselben Regel zweimal gesammelt werden, ignoriert Audit Manager daher die servicebezogene Regel und sammelt keine Beweise von ihr.

-

- AWS Config ist nicht aktiviert

-

AWS Config muss in Ihrem aktiviert sein AWS-Konto. Nachdem Sie diese Methode eingerichtet AWS Config haben, sammelt Audit Manager bei jeder Auswertung einer AWS Config Regel Nachweise. Stellen Sie sicher, dass Sie Ihre aktiviert AWS Config haben AWS-Konto. Anweisungen finden Sie unter Aktivieren und einrichten AWS Config.

- Die AWS Config Regel hat eine Ressourcenkonfiguration bewertet, bevor Sie Ihre Bewertung eingerichtet haben

-

Wenn Ihre AWS Config Regel so eingerichtet ist, dass sie Konfigurationsänderungen für eine bestimmte Ressource auswertet, stellen Sie möglicherweise fest, dass die Bewertung in AWS Config und die Nachweise in Audit Manager nicht übereinstimmen. Dies ist der Fall, wenn die Regelauswertung stattgefunden hat, bevor Sie die Kontrolle in Ihrer Audit Manager-Bewertung eingerichtet haben. In diesem Fall generiert Audit Manager keine Beweise, bis die zugrunde liegende Ressource ihren Status erneut ändert und eine Neubewertung der Regel auslöst.

Um das Problem zu umgehen, können Sie in der AWS Config Konsole zu der Regel navigieren und die Regel manuell neu bewerten. Dadurch wird eine neue Bewertung aller Ressourcen veranlasst, die zu dieser Regel gehören.

In meiner Bewertung werden von AWS CloudTrail keine Beweise für Benutzeraktivitäten gesammelt

Wenn Sie die Audit Manager Manager-API verwenden, um ein benutzerdefiniertes Steuerelement zu erstellen, können Sie einen CloudTrail Ereignisnamen als Datenquellenzuordnung für die Beweiserhebung angeben. Geben Sie dazu den Namen des Ereignisses als den keywordValue ein.

Wenn Sie keine Belege für Benutzeraktivitäten für ein CloudTrail Ereignis sehen, kann es sein, dass das Ereignis falsch eingegeben keywordValue wurdeControlMappingSource. Bei der Angabe der keywordValue ist die Groß- und Kleinschreibung zu beachten. Wenn Sie sie falsch eingeben, erkennt Audit Manager den Ereignisnamen möglicherweise nicht. Infolgedessen sammeln Sie möglicherweise nicht wie geplant Beweise über Benutzeraktivitäten für dieses Ereignis.

Um dieses Problem zu beheben, aktualisieren Sie die benutzerdefinierte Kontrolle und überarbeiten Sie das keywordValue. Stellen Sie sicher, dass das Ereignis als serviceprefix_ActionName ausgewiesen ist. Beispiel, cloudtrail_StartLogging. Überprüfen Sie das AWS-Service

-Präfix auf Richtigkeit und die Aktionsnamen in der Dienstberechtigungsreferenz.

In meiner Bewertung werden keine Beweise für Konfigurationsdaten für einen AWS API-Aufruf gesammelt

Wenn Sie die Audit Manager Manager-API verwenden, um ein benutzerdefiniertes Steuerelement zu erstellen, können Sie einen AWS API-Aufruf als Datenquellenzuordnung für die Beweiserhebung angeben. Geben Sie dazu den API-Aufruf als den keywordValue ein.

Wenn Sie keine Nachweise für Konfigurationsdaten für einen AWS API-Aufruf sehen, könnte es sein, dass der falsch eingegeben keywordValue wurdeControlMappingSource. Bei der Angabe der keywordValue ist die Groß- und Kleinschreibung zu beachten. Wenn Sie sie falsch eingeben, erkennt Audit Manager den API-Aufruf möglicherweise nicht. Dies kann dazu führen, dass Sie die Konfigurationsdaten für diesen API-Aufruf nicht wie vorgesehen erfassen.

Um dieses Problem zu beheben, aktualisieren Sie die benutzerdefinierte Kontrolle und überarbeiten Sie das keywordValue. Stellen Sie sicher, dass der API-Aufruf als serviceprefix_ActionName ausgewiesen ist. Beispiel, iam_ListGroups. Informationen zur Genauigkeit finden Sie in der Liste vonAWS API-Aufrufe werden unterstützt von AWS Audit Manager.

Eine übliche Kontrolle besteht darin, keine automatisierten Beweise zu sammeln

Wenn Sie eine gemeinsame Kontrolle überprüfen, wird Ihnen möglicherweise die folgende Meldung angezeigt: Diese gemeinsame Kontrolle sammelt keine automatisierten Beweise aus zentralen Kontrollen.

Das bedeutet, dass derzeit keine AWS verwalteten Beweisquellen diese gemeinsame Kontrolle unterstützen können. Daher ist die Registerkarte Evidenzquellen leer und es werden keine zentralen Steuerelemente angezeigt.

Wenn eine gemeinsame Kontrolle keine automatisierten Beweise sammelt, wird sie als manuelle gemeinsame Kontrolle bezeichnet. Manuelle gemeinsame Kontrollen erfordern in der Regel die Bereitstellung physischer Aufzeichnungen und Signaturen oder von Informationen über Ereignisse, die außerhalb Ihrer AWS Umgebung auftreten. Aus diesem Grund gibt es oft keine AWS Datenquellen, die Belege für die Erfüllung der Kontrollanforderungen liefern könnten.

Wenn es sich bei einem häufig verwendeten Steuerelement um ein manuelles Steuerelement handelt, können Sie es dennoch als Beweisquelle für ein benutzerdefiniertes Steuerelement verwenden. Der einzige Unterschied besteht darin, dass das gemeinsame Steuerelement nicht automatisch Beweise sammelt. Stattdessen müssen Sie Ihre eigenen Beweise manuell hochladen, um die Anforderungen der gemeinsamen Kontrolle zu erfüllen.

Um Nachweise zu einer manuellen gemeinsamen Kontrolle hinzuzufügen

-

Erstellen Sie ein benutzerdefiniertes Steuerelement

-

Folgen Sie den Schritten, um ein benutzerdefiniertes Steuerelement zu erstellen oder zu bearbeiten.

-

Wenn Sie in Schritt 2 Beweisquellen angeben, wählen Sie das manuelle Common Control als Beweisquelle aus.

-

-

Erstellen Sie ein benutzerdefiniertes Framework

-

Folgen Sie den Schritten, um ein benutzerdefiniertes Framework zu erstellen oder zu bearbeiten.

-

Wenn Sie in Schritt 2 einen Steuersatz angeben, fügen Sie Ihr neues benutzerdefiniertes Steuerelement hinzu.

-

-

Erstellen Sie eine Bewertung

-

Folgen Sie den Schritten, um eine Bewertung aus Ihrem benutzerdefinierten Framework zu erstellen.

-

Zu diesem Zeitpunkt ist die manuelle gemeinsame Kontrolle nun eine Evidenzquelle für eine aktive Bewertungskontrolle.

-

-

Laden Sie manuelle Beweise hoch

-

Folgen Sie den Schritten, um der Kontrolle in Ihrer Bewertung manuelle Nachweise hinzuzufügen.

-

Anmerkung

Da in AWS future mehr Datenquellen verfügbar werden, ist es möglich, dass die AWS gemeinsame Kontrolle aktualisiert wird, sodass Kernkontrollen als Beweisquellen aufgenommen werden. In diesem Fall profitieren Sie automatisch von diesen Aktualisierungen, wenn es sich bei der gemeinsamen Kontrolle um eine Evidenzquelle in einer oder mehreren Ihrer aktiven Bewertungskontrollen handelt. Es ist keine weitere Einrichtung Ihrerseits erforderlich, und Sie beginnen mit der automatischen Erfassung von Nachweisen, die die gemeinsame Kontrolle unterstützen.

Meine Beweise werden in unterschiedlichen Intervallen generiert, und ich bin mir nicht sicher, wie oft sie gesammelt werden.

Die Kontrollen in Audit Manager-Bewertungen sind verschiedenen Datenquellen zugeordnet. Jede Datenquelle verfügt über eine andere Häufigkeit der Datenerfassung. Daher gibt es keine one-size-fits-all Antwort darauf, wie oft Beweise gesammelt werden. Einige Datenquellen bewerten die Einhaltung der Vorschriften, während andere nur Daten zum Ressourcenstatus und zu Änderungen erfassen, ohne dass eine Konformitätsfeststellung vorliegt.

Im Folgenden finden Sie eine Zusammenfassung der verschiedenen Datenquellentypen und der Häufigkeit, mit der sie Beweise sammeln.

| Datenquellentyp | Beschreibung | Häufigkeit der Beweissuche | Wenn diese Kontrolle in einer Bewertung aktiv ist |

|---|---|---|---|

| AWS CloudTrail |

Verfolgt eine bestimmte Benutzeraktivität. |

Kontinuierlich |

Audit Manager filtert Ihre CloudTrail Protokolle anhand des von Ihnen ausgewählten Schlüsselworts. Die verarbeiteten Protokolle werden als Beweis für Benutzeraktivitäten importiert. |

| AWS Security Hub |

Erfasst eine Momentaufnahme Ihrer Ressourcensicherheit, indem Ergebnisse aus dem Security Hub gemeldet werden. |

Basierend auf dem Zeitplan der Security Hub-Überprüfung (in der Regel etwa alle 12 Stunden) |

Audit Manager ruft das Sicherheitsergebnis direkt aus Security Hub ab. Das Ergebnis wird als Beweis für die Konformitätsprüfung importiert. |

| AWS Config |

Erfasst anhand von Berichten über die Ergebnisse von eine Momentaufnahme Ihrer Ressourcensicherheit AWS Config. |

Basierend auf den Einstellungen, die in der AWS Config Regel definiert sind | Audit Manager ruft die Regelauswertung direkt von ab AWS Config. Die Bewertung wird als Beweis für die Konformitätsprüfung importiert. |

| AWS API-Aufrufe |

Erstellt einen Snapshot Ihrer Ressourcenkonfiguration direkt über einen API-Aufruf an die angegebene Ressource AWS-Service. |

Täglich, wöchentlich oder monatlich | Audit Manager führt den API-Aufruf auf der Grundlage der von Ihnen angegebenen Häufigkeit durch. Die Antwort wird als Beweis für Konfigurationsdaten importiert. |

Unabhängig von der Häufigkeit der Beweiserhebung werden neue Beweise automatisch gesammelt, solange die Bewertung aktiv ist. Weitere Informationen finden Sie unter Häufigkeit der Beweissuche.

Weitere Informationen hierzu finden Sie unter Unterstützte Datenquellentypen für automatisierte Beweise und Ändern, wie oft eine Kontrolle Beweise sammelt.

Ich habe Audit Manager deaktiviert und dann wieder aktiviert, und jetzt sammeln meine bereits vorhandenen Bewertungen keine Beweise mehr

Wenn Sie Audit Manager deaktivieren und sich dafür entscheiden, Ihre Daten nicht zu löschen, gehen Ihre vorhandenen Bewertungen in einen Ruhezustand über und es werden keine Beweise mehr gesammelt. Das bedeutet, dass die Bewertungen, die Sie zuvor erstellt haben, weiterhin verfügbar sind, wenn Sie Audit Manager erneut aktivieren. Sie setzen die Beweiserhebung jedoch nicht automatisch fort.

Um erneut mit der Erfassung von Nachweisen für eine bereits bestehende Bewertung zu beginnen, bearbeiten Sie die Bewertung und wählen Sie Speichern, ohne Änderungen vorzunehmen.

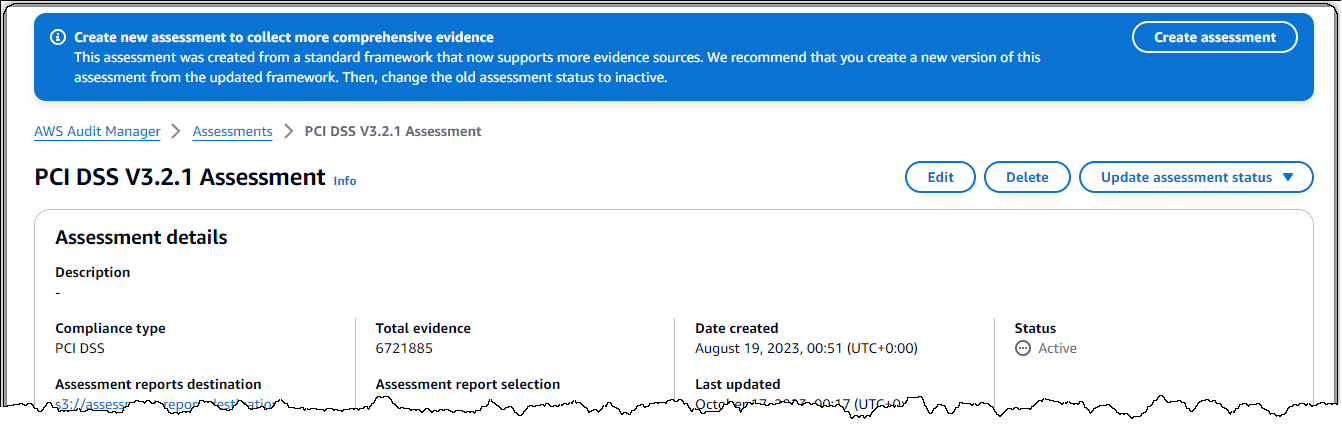

Auf meiner Seite mit den Bewertungsdetails werde ich aufgefordert, meine Bewertung erneut zu erstellen

Wenn Sie die Meldung Neue Bewertung erstellen, um umfassendere Nachweise zu sammeln, sehen, bedeutet dies, dass Audit Manager jetzt eine neue Definition des Standardrahmens bereitstellt, auf dessen Grundlage Ihre Bewertung erstellt wurde.

In der neuen Rahmendefinition können nun alle Standardkontrollen des Frameworks Nachweise aus AWS verwalteten Quellen sammeln. Das bedeutet, dass Audit Manager jedes Mal, wenn die zugrunde liegenden Datenquellen für eine gemeinsame oder zentrale Kontrolle aktualisiert werden, dieselbe Aktualisierung automatisch auf alle zugehörigen Standardkontrollen anwendet.

Um von diesen AWS verwalteten Quellen zu profitieren, empfehlen wir Ihnen, eine neue Bewertung auf der Grundlage des aktualisierten Frameworks zu erstellen. Nachdem Sie dies getan haben, können Sie den alten Bewertungsstatus auf inaktiv ändern. Diese Maßnahme trägt dazu bei, dass bei Ihrer neuen Bewertung die genauesten und umfassendsten Nachweise erfasst werden, die aus AWS verwalteten Quellen verfügbar sind. Wenn Sie keine Maßnahmen ergreifen, verwendet Ihre Bewertung weiterhin die alten Rahmen- und Kontrolldefinitionen, um Beweise genau wie zuvor zu sammeln.

Was ist der Unterschied zwischen einer Datenquelle und einer Evidenzquelle?

Eine Evidenzquelle bestimmt, woher Beweise gesammelt werden. Dabei kann es sich um eine einzelne Datenquelle oder um eine vordefinierte Gruppierung von Datenquellen handeln, die einem zentralen Steuerelement oder einem gemeinsamen Steuerelement zugeordnet ist.

Eine Datenquelle ist die detaillierteste Art von Beweisquelle. Eine Datenquelle enthält die folgenden Details, die Audit Manager darüber informieren, wo genau Beweisdaten gesammelt werden sollen:

-

Datenquellentyp (z. B. AWS Config)

-

Datenquellenzuordnung (z. B. eine bestimmte AWS Config Regel wie

s3-bucket-public-write-prohibited)

Meine Bewertung konnte nicht erstellt werden

Wenn die Erstellung Ihrer Bewertung fehlschlägt, kann dies an einem der folgenden Probleme liegen.

- Sie haben AWS-Konten in Ihrem Bewertungsbereich zu viele ausgewählt

-

Wenn Sie verwenden AWS Organizations, kann Audit Manager bis zu 200 Mitgliedskonten im Rahmen einer einzigen Bewertung unterstützen. Wenn Sie diese Anzahl überschreiten, schlägt die Erstellung der Bewertung fehl.

Um dieses Problem zu umgehen, können Sie für jede Bewertung mehrere Bewertungen mit unterschiedlichen Konten und bis zu 250 eindeutigen Mitgliedskonten für alle Bewertungen durchführen.

- Ein Konto in Ihrem Geltungsbereich wird bereits im Rahmen eines anderen aktiven Assessments bewertet

-

Wenn Sie versuchen, eine Bewertung zu erstellen, die ein Konto umfasst, das bereits für eine andere aktive Bewertung gilt, schlägt die Erstellung der Bewertung fehl. Dies kann passieren, wenn mehrere Teams oder Organisationen versuchen, dasselbe Konto gleichzeitig zu bewerten.

Möglicherweise wird eine Fehlermeldung ähnlich der folgenden angezeigt:

Scope: AWS Account [account-id] has assessments in progress.Um dieses Problem zu beheben, können Sie eine der folgenden Maßnahmen ergreifen:

-

Abstimmung mit anderen Teams — Erkundigen Sie sich bei anderen Teams in Ihrer Organisation, welche Assessments derzeit das betreffende Konto verwenden. Sie können sich dann abstimmen, um zu vermeiden, dass sich die Prüfungsumfänge überschneiden.

-

Ändern Sie Ihren Bewertungsbereich — Entfernen Sie das widersprüchliche Konto aus Ihrem Bewertungsbereich und erstellen Sie die Bewertung mit den verbleibenden Konten. Sie können das widersprüchliche Konto separat bewerten, sobald die andere Bewertung abgeschlossen ist.

-

Warten Sie, bis die andere Bewertung abgeschlossen ist — Wenn die andere Bewertung nur vorübergehend ist oder kurz vor dem Abschluss steht, können Sie warten, bis sie abgeschlossen ist, bevor Sie Ihre Bewertung mit dem gewünschten Umfang erstellen.

Anmerkung

Durch diese Einschränkung wird sichergestellt, dass es bei der Erfassung von Nachweisen nicht zu Konflikten zwischen mehreren Bewertungen kommt und dass die Prüfungsergebnisse korrekt und konsistent bleiben.

-

Was passiert, wenn ich ein in den Bewertungsumfang fallendes Konto aus meiner Organisation entferne?

Wenn ein in den Geltungsbereich fallender Account aus Ihrer Organisation entfernt wird, sammelt Audit Manager keine Belege mehr für dieses Konto und es wird aus allen Prüfungen entfernt, bei denen das Konto in den Geltungsbereich fällt. Wenn Sie ein Mitgliedskonto aus allen Bewertungen entfernen, wird auch die Gesamtzahl der einzelnen Konten im Geltungsbereich reduziert, sodass Sie ein neues Konto aus Ihrer Organisation hinzufügen können.

Ich kann nicht sehen, welche Dienste in den Geltungsbereich meiner Bewertung fallen

Wenn Sie die AWS-ServicesRegisterkarte nicht sehen, bedeutet dies, dass die im Leistungsumfang enthaltenen Dienste von Audit Manager für Sie verwaltet werden. Wenn Sie eine neue Bewertung erstellen, verwaltet Audit Manager ab diesem Zeitpunkt die im Leistungsumfang enthaltenen Dienstleistungen für Sie.

Wenn Sie eine ältere Bewertung haben, ist es möglich, dass Sie diese Registerkarte schon einmal in Ihrer Bewertung gesehen haben. Audit Manager entfernt diese Registerkarte jedoch automatisch aus Ihrer Bewertung und übernimmt die Verwaltung der Services im Umfang, wenn eines der folgenden Ereignisse eintritt:

-

Sie bearbeiten Ihre Bewertung

-

Sie bearbeiten eines der benutzerdefinierten Steuerelemente, die in Ihrer Bewertung verwendet werden

Audit Manager leitet den Umfang der Services ab, indem er Ihre Bewertungskontrollen und deren Datenquellen untersucht und diese Informationen dann den entsprechenden AWS-Services zuordnet. Wenn sich eine zugrunde liegende Datenquelle für Ihre Bewertung ändert, aktualisieren wir den Umfang bei Bedarf automatisch, um die richtigen Services widerzuspiegeln. Auf diese Weise wird sichergestellt, dass bei Ihrer Bewertung genaue und umfassende Daten zu allen relevanten Services in Ihrer AWS Umgebung gesammelt werden.

Ich kann die Services, die für meine Bewertung gelten, nicht bearbeiten

Der Eine Bewertung bearbeiten in AWS Audit Manager Workflow verfügt nicht mehr über den Schritt Dienste bearbeiten. Dies liegt daran, dass Audit Manager jetzt verwaltet, welche Bereiche von Ihrer Bewertung betroffen AWS-Services sind.

Wenn Sie über eine ältere Bewertung verfügen, ist es möglich, dass Sie bei der Erstellung der Bewertung die Services im Umfang manuell definiert haben. Sie können diese Dienste jedoch in Zukunft nicht mehr bearbeiten. Audit Manager übernimmt automatisch die Verwaltung der Dienstleistungen, die für Ihre Bewertung vorgesehen sind, wenn eines der folgenden Ereignisse eintritt:

-

Sie bearbeiten Ihre Bewertung

-

Sie bearbeiten eines der benutzerdefinierten Steuerelemente, die in Ihrer Bewertung verwendet werden

Audit Manager leitet den Umfang der Services ab, indem er Ihre Bewertungskontrollen und deren Datenquellen untersucht und diese Informationen dann den entsprechenden AWS-Services zuordnet. Wenn sich eine zugrunde liegende Datenquelle für Ihre Bewertung ändert, aktualisieren wir den Umfang bei Bedarf automatisch, um die richtigen Services widerzuspiegeln. Auf diese Weise wird sichergestellt, dass bei Ihrer Bewertung genaue und umfassende Daten zu allen relevanten Services in Ihrer AWS Umgebung gesammelt werden.

Was ist der Unterschied zwischen einem Service im Umfang und einem Datenquellentyp?

A service in scope ist ein AWS-Service Wert, der im Umfang Ihrer Bewertung enthalten ist. Wenn ein Service in den Bewertungsumfang fällt, sammelt Audit Manager Beweise über Ihre Nutzung dieses Dienstes und seiner Ressourcen.

Anmerkung

Der Audit Manager verwaltet, AWS-Services welche Punkte für Ihre Bewertungen in Frage kommen. Wenn Sie ein älteres Assessment haben, ist es möglich, dass Sie die in den Geltungsbereich fallenden Services in der Vergangenheit manuell festgelegt haben. In Zukunft können Sie die Services nicht mehr im Gültigkeitsbereich angeben oder bearbeiten.

Ein Datenquellentyp gibt an, woher genau die Beweise gesammelt werden. Wenn Sie Ihre eigenen Beweise hochladen, ist der Datenquellentyp Manuell. Wenn Audit Manager die Beweise sammelt, kann es sich bei der Datenquelle um einen der folgenden vier Typen handeln:

-

AWS Security Hub — Erfasst eine Momentaufnahme Ihrer Ressourcensicherheit, indem Ergebnisse aus dem Security Hub gemeldet werden.

-

AWS Config — Erfasst eine Momentaufnahme Ihrer Ressourcensicherheit, indem Ergebnisse von gemeldet AWS Config werden.

-

AWS CloudTrail — Verfolgt eine bestimmte Benutzeraktivität für eine Ressource.

-

AWS API-Aufrufe — Erstellt einen Snapshot Ihrer Ressourcenkonfiguration direkt über einen API-Aufruf an eine bestimmte Ressource AWS-Service.

Im Folgenden sind zwei Beispiele, die den Unterschied zwischen einem Service im Bewertungsumfang und einem Datenquellentyp verdeutlichen.

Beispiel 1

Nehmen wir an, Sie möchten Beweise für eine Kontrolle mit dem Namen 4.1.2 – Öffentlichen Schreibzugriff auf S3-Buckets verbieten sammeln. Diese Kontrolle überprüft die Zugriffsebenen Ihrer S3-Bucket-Richtlinien. Für diese Kontrolle verwendet Audit Manager eine bestimmte AWS Config Regel (s3- bucket-public-write-prohibited), um nach einer Bewertung Ihrer S3-Buckets zu suchen. In diesem Beispiel gilt Folgendes:

-

Das service in scope ist Amazon S3

-

Bei den Ressourcen, die bewertet werden, handelt es sich um Ihre S3-Buckets

-

Der Datenquellentyp ist AWS Config

-

Bei der Datenquellenzuordnung handelt es sich um eine bestimmte AWS Config Regel (

s3-bucket-public-write-prohibited)

Beispiel 2

Nehmen wir an, Sie möchten Beweise für eine HIPAA-Kontrolle mit der Bezeichnung 164.308 (a) (5) (ii) (C) sammeln. Diese Kontrolle erfordert ein Überwachungsverfahren zur Erkennung unangemessener Anmeldungen. Für diese Steuerung verwendet Audit Manager CloudTrail Protokolle, um nach allen Anmeldeereignissen der AWS Management Console zu suchen. In diesem Beispiel gilt Folgendes:

-

Das service in scope ist IAM

-

Bei den Ressourcen, die bewertet werden, handelt es sich um Ihre Benutzer

-

Der Datenquellentyp ist CloudTrail

-

Die Datenquellenzuordnung ist ein bestimmtes CloudTrail Ereignis (

ConsoleLogin)