AWS Cloud9 ist für Neukunden nicht mehr verfügbar. Bestandskunden von AWS Cloud9 können den Service weiterhin wie gewohnt nutzen. Weitere Informationen

Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Zugreifen auf No-Ingress-Instances mit EC2 AWS Systems Manager

Eine „ EC2 No-Ingress-Instance“, die für eine EC2 Umgebung erstellt wurde, ermöglicht es AWS Cloud9 , eine Verbindung zu ihrer EC2 Amazon-Instance herzustellen, ohne dass eingehende Ports auf dieser Instance geöffnet werden müssen. Sie können die No-Ingress-Option wählen, wenn Sie eine EC2 Umgebung mithilfe der Konsole, der Befehlszeilenschnittstelle oder eines Stacks erstellen.AWS CloudFormation Weitere Informationen zum Erstellen einer Umgebung mithilfe der Konsole oder der Befehlszeilenschnittstelle finden Sie unter. Schritt 1: Erstellen einer Umgebung

Wichtig

Für die Verwendung von Systems Manager Session Manager zur Verwaltung von Verbindungen zu Ihrer EC2 Instanz fallen keine zusätzlichen Gebühren an.

Wenn Sie auf der Seite „Umgebung erstellen“ der Konsole einen Umgebungstyp auswählen, können Sie eine neue EC2 Instance wählen, die eingehende Konnektivität erfordert, oder eine neue EC2 No-Ingress-Instance, für die Folgendes nicht erforderlich ist:

-

Neue EC2 Instanz — Bei diesem Setup verfügt die Sicherheitsgruppe für die Instanz über eine Regel, die eingehenden Netzwerkverkehr zulässt. Eingehender Netzwerkverkehr ist auf beschränkt IP-Adressen, die für AWS Cloud9 -Verbindungen genehmigt wurden. Ein offener eingehender Port ermöglicht AWS Cloud9 die Verbindung über SSH zu seiner Instance. Wenn Sie AWS Systems Manager Session Manager verwenden, können Sie über SSM auf Ihre EC2 Amazon-Instance zugreifen, ohne eingehende Ports zu öffnen (kein Eingang). Diese Methode gilt nur für neue EC2 Amazon-Instances. Weitere Informationen finden Sie unter Vorteile der Verwendung von Systems Manager für EC2 Umgebungen.

-

Bestehende Rechenleistung — Bei diesem Setup wird auf eine bestehende EC2 Amazon-Instance zugegriffen, für die SSH-Anmeldedaten erforderlich sind, für die Instance muss eine Sicherheitsgruppenregel für eingehenden Datenverkehr vorhanden sein. Wenn Sie diese Option auswählen, wird automatisch eine Servicerolle erstellt. Den Namen der Servicerolle finden Sie in einem Hinweis am unteren Rand des Setup-Bildschirms.

Wenn Sie eine Umgebung mit dem erstellen AWS CLI, können Sie eine EC2 No-Ingress-Instance konfigurieren, indem Sie die --connection-type CONNECT_SSM Option beim Aufrufen des Befehls festlegen. create-environment-ec2 Weitere Informationen zum Erstellen der erforderlichen Servicerolle und des Instance-Profils finden Sie unter Verwaltung von Instanzprofilen für Systems Manager mit dem AWS CLI.

Nachdem Sie die Erstellung einer Umgebung abgeschlossen haben, die eine EC2 No-Ingress-Instanz verwendet, bestätigen Sie Folgendes:

-

Systems Manager Session Manager ist berechtigt, in Ihrem Namen Aktionen auf der EC2 Instance durchzuführen. Weitere Informationen finden Sie unter Verwalten von Systems Manager Berechtigungen.

-

AWS Cloud9 Benutzer können auf die vom Session Manager verwaltete Instanz zugreifen. Weitere Informationen finden Sie unter Benutzern Zugriff auf Instances gewähren, die von Session Manager verwaltet werden.

Vorteile der Verwendung von Systems Manager für EC2 Umgebungen

Wenn Session Manager die sichere Verbindung zwischen AWS Cloud9 und seiner EC2 Instanz handhaben kann, bietet dies zwei wichtige Vorteile:

-

Keine Notwendigkeit, eingehende Ports für die Instance zu öffnen

-

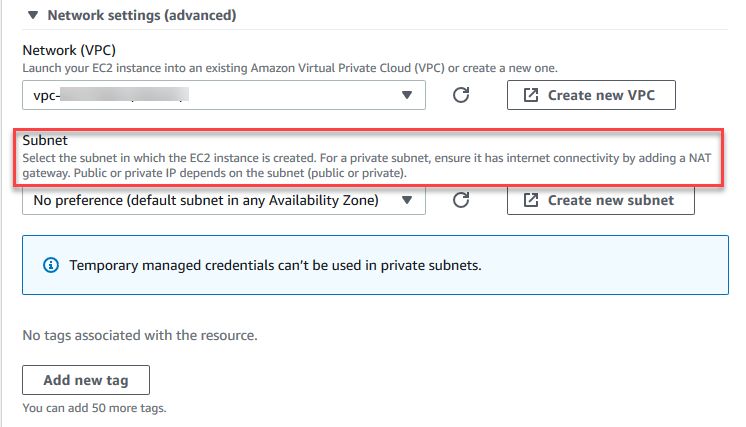

Option zum Starten der Instance in einem öffentlichen oder privaten Subnetz

Verwalten von Systems Manager Berechtigungen

Standardmäßig ist Systems Manager nicht berechtigt, Aktionen auf EC2 Instanzen auszuführen. Der Zugriff erfolgt über ein AWS Identity and Access Management (IAM-) Instanzprofil. (Ein Instanzprofil ist ein Container, der beim Start IAM-Rolleninformationen an eine EC2 Instance weitergibt.)

Wenn Sie die EC2 No-Ingress-Instance mithilfe der AWS Cloud9 Konsole erstellen, werden sowohl die Servicerolle (AWSCloud9SSMAccessRole) als auch das IAM-Instanzprofil (AWSCloud9SSMInstanceProfile) automatisch für Sie erstellt. (Sie können AWSCloud9SSMAccessRole in der IAM-Verwaltungskonsole betrachten. In der IAM-Konsole werden keine Instance-Profile angezeigt.)

Wichtig

Wenn Sie zum ersten Mal eine EC2 No-Ingress-Umgebung mit erstellen AWS CLI, müssen Sie die erforderliche Servicerolle und das Instanzprofil explizit definieren. Weitere Informationen finden Sie unter Verwaltung von Instanzprofilen für Systems Manager mit dem AWS CLI.

Wichtig

Wenn Sie eine AWS Cloud9 Umgebung erstellen und Amazon EC2 Systems Manager mit den angehängten AWSCloud9User Richtlinien AWSCloud9Administrator oder verwenden, müssen Sie auch eine benutzerdefinierte Richtlinie mit spezifischen IAM-Berechtigungen anhängen, sieheBenutzerdefinierte IAM-Richtlinie für die Erstellung einer SSM-Umgebung. Dies ist auf ein Berechtigungsproblem mit den AWSCloud9User Richtlinien AWSCloud9Administrator und zurückzuführen.

Für zusätzlichen Sicherheitsschutz enthält die AWS Cloud9 mit dem Dienst AWSServiceRoleforAWSCloud9 verknüpfte Rolle eine PassRole Einschränkung in der AWSCloud9ServiceRolePolicy Richtlinie. Wenn Sie eine IAM-Rolle an einen Service übergeben, kann dieser Service die Rolle übernehmen und Aktionen in Ihrem Namen durchführen. In diesem Fall stellt die PassRole Berechtigung sicher, dass nur die AWSCloud9SSMAccessRole Rolle (und die zugehörige Berechtigung) an eine EC2 Instanz weitergegeben werden AWS Cloud9 kann. Dadurch werden die Aktionen, die auf der EC2 Instanz ausgeführt werden können, auf diejenigen beschränkt, die von AWS Cloud9 erforderlich sind.

Anmerkung

Wenn Sie den Systems Manager nicht mehr für den Zugriff auf eine Instance verwenden müssen, können Sie die AWSCloud9SSMAccessRole-Servicerolle löschen. Weitere Informationen zum Löschen von Rollen finden Sie unter Löschen von Rollen oder Instance-Profilen im IAM-Benutzerhandbuch.

Verwaltung von Instanzprofilen für Systems Manager mit dem AWS CLI

Sie können auch eine EC2 No-Ingress-Umgebung mit dem erstellen. AWS CLI Wenn Siecreate-environment-ec2, legen Sie die--connection-type-Option auf CONNECT_SSM.

Wenn Sie diese Option verwenden, werden die AWSCloud9SSMAccessRole-Servicerolle und AWSCloud9SSMInstanceProfile nicht automatisch erstellt. Führen Sie einen der folgenden Schritte aus, um das erforderliche Serviceprofil und das Instance-Profil zu erstellen:

-

Erstellen Sie eine EC2 Umgebung mithilfe der Konsole, nachdem Sie die

AWSCloud9SSMAccessRoleService-Rolle übernommen und anschließend automatischAWSCloud9SSMInstanceProfileerstellt haben. Nachdem sie erstellt wurden, sind die Servicerolle und das Instanzprofil für alle weiteren EC2 Umgebungen verfügbar, die mit dem AWS CLI erstellt wurden. -

Führen Sie die folgenden AWS CLI Befehle aus, um die Servicerolle und das Instanzprofil zu erstellen.

aws iam create-role --role-name AWSCloud9SSMAccessRole --path /service-role/ --assume-role-policy-document '{"Version": "2012-10-17","Statement": [{"Effect": "Allow","Principal": {"Service": ["ec2.amazonaws.com","cloud9.amazonaws.com"] },"Action": "sts:AssumeRole"}]}' aws iam attach-role-policy --role-name AWSCloud9SSMAccessRole --policy-arn arn:aws:iam::aws:policy/AWSCloud9SSMInstanceProfile aws iam create-instance-profile --instance-profile-name AWSCloud9SSMInstanceProfile --path /cloud9/ aws iam add-role-to-instance-profile --instance-profile-name AWSCloud9SSMInstanceProfile --role-name AWSCloud9SSMAccessRole

Benutzern Zugriff auf Instances gewähren, die von Session Manager verwaltet werden

Um eine AWS Cloud9 Umgebung zu öffnen, die über Systems Manager mit einer EC2 Instanz verbunden ist, muss ein Benutzer über die Berechtigung für den API-Vorgang verfügenStartSession. Dieser Vorgang initiiert eine Verbindung mit der verwalteten EC2 Instanz für eine Session Manager-Sitzung. Sie können Benutzern Zugriff gewähren, indem Sie eine AWS Cloud9 bestimmte verwaltete Richtlinie verwenden (empfohlen) oder indem Sie eine IAM-Richtlinie bearbeiten und die erforderlichen Berechtigungen hinzufügen.

| Methode | Beschreibung |

|---|---|

|

Verwenden Sie eine AWS Cloud9 spezifische verwaltete Richtlinie |

Wir empfehlen, AWS verwaltete Richtlinien zu verwenden, um Benutzern den Zugriff auf von Systems Manager verwaltete EC2 Instanzen zu ermöglichen. Verwaltete Richtlinien bieten eine Reihe von Berechtigungen für AWS Cloud9 Standardanwendungsfälle und können problemlos an eine IAM-Entität angehängt werden. Alle verwalteten Richtlinien enthalten auch die Berechtigungen zum Ausführen der

WichtigWenn Sie eine AWS Cloud9 Umgebung erstellen und Amazon EC2 Systems Manager mit den angehängten Weitere Informationen finden Sie unter AWS verwaltete Richtlinien für AWS Cloud9. |

|

Bearbeiten einer IAM-Richtlinie und Hinzufügen erforderlicher Richtlinienanweisungen |

Um eine vorhandene Richtlinie zu bearbeiten, können Sie Berechtigungen für die Wenn Sie die Richtlinie bearbeiten, fügen Sie policy statement (siehe Folgendes) hinzu, das den |

Mit den folgenden Berechtigungen können Sie die API-Operation StartSession ausführen. Der ssm:resourceTag Bedingungsschlüssel gibt an, dass eine Session Manager-Sitzung für jede Instanz (Resource: arn:aws:ec2:*:*:instance/*) gestartet werden kann, sofern es sich bei der Instanz um eine AWS Cloud9 EC2 Entwicklungsumgebung handelt (aws:cloud9:environment).

Anmerkung

Die folgenden verwalteten Richtlinien enthalten auch diese Richtlinienanweisungen: AWSCloud9Administrator, AWSCloud9User, und AWSCloud9EnvironmentMember.

{ "Effect": "Allow", "Action": "ssm:StartSession", "Resource": "arn:aws:ec2:*:*:instance/*", "Condition": { "StringLike": { "ssm:resourceTag/aws:cloud9:environment": "*" }, "StringEquals": { "aws:CalledViaFirst": "cloud9.amazonaws.com" } } }, { "Effect": "Allow", "Action": [ "ssm:StartSession" ], "Resource": [ "arn:aws:ssm:*:*:document/*" ] }

Wird verwendet AWS CloudFormation , um Umgebungen ohne Zutritt EC2 zu erstellen

Wenn Sie eine AWS CloudFormation Vorlage verwenden, um eine EC2 Amazon-Entwicklungsumgebung ohne Zutritt zu definieren, gehen Sie vor der Erstellung des Stacks wie folgt vor:

-

Erstellen Sie eine

AWSCloud9SSMAccessRoleServicerolle und einAWSCloud9SSMInstanceProfileInstance-Profil. Weitere Informationen finden Sie unter Servicerolle und Instanzprofil mit einer AWS CloudFormation Vorlage erstellen. -

Aktualisieren Sie die Richtlinie für den Aufruf der IAM-Entität. AWS CloudFormation Auf diese Weise kann die Entität eine Session Manager-Sitzung starten, die eine Verbindung zur EC2 Instanz herstellt. Weitere Informationen finden Sie unter Hinzufügen von Berechtigungen für Systems Manager zu einer IAM-Richtlinie.

Servicerolle und Instanzprofil mit einer AWS CloudFormation Vorlage erstellen

Sie müssen die Servicerolle AWSCloud9SSMAccessRole und das Instanzprofil erstellenAWSCloud9SSMInstanceProfile, damit Systems Manager die EC2 Instanz verwalten kann, die Ihre Entwicklungsumgebung unterstützt.

Wenn Sie zuvor eine EC2 No-Ingress-Umgebung erstellt AWSCloud9SSMAccessRole with the console oder AWS CLI Befehle ausgeführt haben, können die Servicerolle und das Instanzprofil bereits verwendet werden. AWSCloud9SSMInstanceProfile

Anmerkung

Angenommen, Sie versuchen, einen AWS CloudFormation Stack für eine EC2 No-Ingress-Umgebung zu erstellen, haben aber nicht zuerst die erforderliche Servicerolle und das Instanzprofil erstellt. Dann wird der Stack nicht erstellt und die folgende Fehlermeldung wird angezeigt:

Das AWSCloud9 SSMInstance Instanzprofilprofil ist im Konto nicht vorhanden.

Wenn Sie zum ersten Mal eine EC2 No-Ingress-Umgebung erstellen AWS CloudFormation, können Sie die AWSCloud9SSMAccessRole und AWSCloud9SSMInstanceProfile als IAM-Ressourcen in der Vorlage definieren.

Dieser Auszug aus einer Beispielvorlage zeigt, wie Sie diese Ressourcen definieren. Die AssumeRole Aktion gibt Sicherheitsanmeldeinformationen zurück, die Zugriff sowohl auf die AWS Cloud9 Umgebung als auch auf ihre Instanz ermöglichen. EC2

AWSTemplateFormatVersion: 2010-09-09 Resources: AWSCloud9SSMAccessRole: Type: AWS::IAM::Role Properties: AssumeRolePolicyDocument: Version: 2012-10-17 Statement: - Effect: Allow Principal: Service: - cloud9.amazonaws.com - ec2.amazonaws.com Action: - 'sts:AssumeRole' Description: 'Service linked role for AWS Cloud9' Path: '/service-role/' ManagedPolicyArns: - arn:aws:iam::aws:policy/AWSCloud9SSMInstanceProfile RoleName: 'AWSCloud9SSMAccessRole' AWSCloud9SSMInstanceProfile: Type: "AWS::IAM::InstanceProfile" Properties: InstanceProfileName: AWSCloud9SSMInstanceProfile Path: "/cloud9/" Roles: - Ref: AWSCloud9SSMAccessRole

Hinzufügen von Berechtigungen für Systems Manager zu einer IAM-Richtlinie

Nach Definieren einer Servicerolle und eines Instance-Profils in der AWS CloudFormation -Vorlage müssen Sie sicherstellen, dass die IAM-Entität, die den Stack erstellt, über die Berechtigung verfügt, eine Session-Manager-Sitzung zu starten. Eine Sitzung ist eine Verbindung, die mithilfe des Sitzungs-Managers mit der EC2 Instanz hergestellt wird.

Anmerkung

Wenn Sie keine Berechtigungen zum Starten einer Session Manager-Sitzung hinzufügen, bevor Sie einen Stack für eine EC2 No-Ingress-Umgebung erstellen, wird ein AccessDeniedException Fehler zurückgegeben.

Fügen Sie der Richtlinie für die IAM-Entität die folgenden Berechtigungen hinzu, indem Sie AWS CloudFormation aufrufen.

{ "Effect": "Allow", "Action": "ssm:StartSession", "Resource": "arn:aws:ec2:*:*:instance/*", "Condition": { "StringLike": { "ssm:resourceTag/aws:cloud9:environment": "*" }, "StringEquals": { "aws:CalledViaFirst": "cloudformation.amazonaws.com" } } }, { "Effect": "Allow", "Action": [ "ssm:StartSession" ], "Resource": [ "arn:aws:ssm:*:*:document/*" ] }

Konfigurieren Sie VPC Endpunkte für Amazon S3 zum Herunterladen von Abhängigkeiten

Wenn die EC2 Instance Ihrer AWS Cloud9 Umgebung keinen Zugang zum Internet hat, erstellen Sie einen VPC-Endpunkt für einen bestimmten Amazon S3 S3-Bucket. Dieser Bucket enthält die Abhängigkeiten, die für die Beibehaltung Ihrer IDE up-to-date erforderlich sind.

Das Einrichten eines VPC-Endpunkts für Amazon S3 umfasst auch die Anpassung der Zugriffsrichtlinie. Die Zugriffsrichtlinie soll nur Zugriff auf den vertrauenswürdigen S3-Bucket gewähren, der die Abhängigkeiten enthält, die heruntergeladen werden sollen.

Anmerkung

Sie können VPC-Endpoints mithilfe der AWS Management Console AWS CLI, oder Amazon VPC-API erstellen und konfigurieren. Im folgenden Verfahren wird das Erstellen eines VPC-Endpunkts mithilfe der Konsolenschnittstelle erläutert.

Erstellen und Konfigurieren eines VPC Endpunkts für Amazon S3

-

Rufen Sie in die AWS Management Console Konsolenseite für Amazon VPC auf.

-

Wählen Sie im Navigationsbereich Endpoints (Endpunkte) aus.

-

Wählen Sie im Navigationsbereich Endpoints (Endpunkte) und klicken Sie auf Create Endpoint (Endpunkt erstellen).

-

Auf der Seite Create Endpoint (Endpunkt erstellen) geben Sie im Suchfeld „s3" ein und drücken auf Return (Zurück), um verfügbare Endpunkte für Amazon S3 in der aktuellen AWS-Region aufzulisten.

-

Wählen Sie aus der Liste der zurückgegebenen Amazon S3 Endpunkte die Option Gateway-Typ.

-

Wählen Sie als Nächstes die VPC aus, die die EC2 Instanz Ihrer Umgebung enthält.

-

Wählen Sie nun die Routing-Tabelle der VPC aus. Auf diese Weise können die zugeordneten Subnetze auf den Endpunkt zugreifen. Die EC2 Instanz Ihrer Umgebung befindet sich in einem dieser Subnetze.

-

Wählen Sie im Abschnitt Policy (Richtlinie) die Option Custom (Benutzerdefiniert) aus und ersetzen Sie die Standardrichtlinie durch Folgendes.

{ "Version": "2008-10-17", "Statement": [ { "Sid": "Access-to-C9-bucket-only", "Effect": "Allow", "Principal": "*", "Action": "s3:GetObject", "Resource": "arn:aws:s3:::{bucket_name}/content/dependencies/*" } ] }Ersetzen Sie für das Element

Resource{bucket_name}durch den tatsächlichen Namen des Buckets, der in Ihrer AWS-Region verfügbar ist. Wenn Sie beispielsweise AWS Cloud9 in der Region Europa (Irland) verwenden, geben Sie Folgendes an:"Resource": "arn:aws:s3:::static-eu-west-1-prod-static-hld3vzaf7c4h/content/dependencies/.In der folgenden Tabelle sind die Bucket-Namen für den Bereich Where aufgeführt AWS-Regionen , der verfügbar AWS Cloud9 ist.

Amazon S3 S3-Buckets in Regionen AWS Cloud9 AWS-Region Bucket-Name US East (Ohio)

static-us-east-2-prod-static-1c3sfcvf9hy4mUSA Ost (Nord-Virginia)

static-us-east-1-prod-static-mft1klnkc4hlUSA West (Oregon)

static-us-west-2-prod-static-p21mksqx9zlrUSA West (Nordkalifornien)

static-us-west-1-prod-static-16d59zrrp01z0Afrika (Kapstadt)

static-af-south-1-prod-static-v6v7i5ypdppvAsia Pacific (Hong Kong)

static-ap-east-1-prod-static-171xhpfkrorh6Asia Pacific (Mumbai) static-ap-south-1-prod-static-ykocre202i9dAsien-Pazifik (Osaka) static-ap-northeast-3-prod-static-ivmxqzrx2ioiAsien-Pazifik (Seoul) static-ap-northeast-2-prod-static-1wxyctlhwiajmAsien-Pazifik (Singapur) static-ap-southeast-1-prod-static-13ibpyrx4vk6dAsien-Pazifik (Sydney)

static-ap-southeast-2-prod-static-1cjsl8bx27rfuAsien-Pazifik (Tokio)

static-ap-northeast-1-prod-static-4fwvbdisquj8Canada (Central)

static-ca-central-1-prod-static-g80lpejy486cEurope (Frankfurt)

static-eu-central-1-prod-static-14lbgls2vrkhEuropa (Irland)

static-eu-west-1-prod-static-hld3vzaf7c4hEuropa (London)

static-eu-west-2-prod-static-36lbg202837xEuropa (Milan)

static-eu-south-1-prod-static-1379tzkd3ni7dEurope (Paris)

static-eu-west-3-prod-static-1rwpkf766ke58Europe (Stockholm)

static-eu-north-1-prod-static-1qzw982y7yu7eMiddle East (Bahrain)

static-me-south-1-prod-static-gmljex38qtqxSüdamerika (São Paulo)

static-sa-east-1-prod-static-1cl8k0y7opidtIsrael (Tel Aviv)

static-il-central-1-prod-static-k02vrnhcesue -

Klicken Sie auf Endpunkt erstellen.

Wenn Sie die richtigen Konfigurationsinformationen angegeben haben, wird in einer Meldung die ID des erstellten Endpunkts angezeigt.

-

Um zu überprüfen, ob Ihre IDE auf das Amazon-S3-Bucket zugreifen kann, starten Sie eine Terminalsitzung, indem Sie in der Menüleiste Window (Fenster), New Terminal (Neues Terminal) auswählen. Führen Sie anschließend den folgenden Befehl aus und ersetzen Sie

{bucket_name}durch den tatsächlichen Namen des Buckets für Ihre Region.ping {bucket_name}.s3.{region}.amazonaws.com.Wenn Sie beispielsweise einen Endpunkt für einen S3-Bucket in der Region USA Ost (Nord-Virginia) erstellt haben, führen Sie den folgenden Befehl aus.

ping static-us-east-1-prod-static-mft1klnkc4hl.s3.us-east-1.amazonaws.comWenn der Ping eine Antwort erhält, wird bestätigt, dass Ihre IDE auf den Bucket und seine Abhängigkeiten zugreifen kann.

Weitere Informationen zu dieser Funktion finden Sie im AWS PrivateLinkHandbuch unter Endpoints for Amazon S3.

Konfigurieren Sie VPC Endpunkte für private Konnektivität

Wenn Sie eine Instance in einem Subnetz mit der Option Zugriff über Systems Manager verwenden, verfügt die entsprechende Sicherheitsgruppe über keine Regel für eingehenden Datenverkehr, die eingehenden Netzwerkverkehr zulässt. Die Sicherheitsgruppe verfügt jedoch über eine Regel für ausgehenden Datenverkehr, die ausgehenden Datenverkehr von der Instance zulässt. Dies ist erforderlich, um Pakete und Bibliotheken herunterzuladen, die erforderlich sind, um die AWS Cloud9 IDE auf dem neuesten Stand zu halten.

Wenn Sie ausgehenden und eingehenden Datenverkehr für die Instance verhindern möchten, müssen Sie Amazon-VPC-Endpunkte für Systems Manager erstellen und konfigurieren. Mit einem Schnittstellen-VPC-Endpunkt (Schnittstellenendpunkt) können Sie eine Verbindung zu Diensten herstellen, die von bereitgestellt werden AWS PrivateLink. AWS PrivateLink ist eine Technologie, mit der private IP-Adressen für den privaten Zugriff auf Amazon EC2 und Systems Manager APIs verwendet werden können. Um VPC Endpunkte für die Verwendung von Systems Manager zu konfigurieren, befolgen Sie die Anweisungen diesesKnowledge Center-Ressource

Warnung

Angenommen, Sie konfigurieren eine Sicherheitsgruppe, die keinen eingehenden oder ausgehenden Netzwerkverkehr zulässt. Dann hat die EC2 Instanz, die Ihre AWS Cloud9 IDE unterstützt, keinen Internetzugang. Sie müssen einen Amazon-S3-Endpunkt für Ihre VPC erstellen, um den Zugriff auf die Abhängigkeiten zu ermöglichen, die in einem vertrauenswürdigen S3-Bucket enthalten sind. Darüber hinaus funktionieren einige AWS-Services, z. B. AWS Lambda, ohne Internetzugang möglicherweise nicht wie vorgesehen.

Bei fallen für jedes Gigabyte AWS PrivateLink, das über den VPC-Endpunkt verarbeitet wird, Datenverarbeitungsgebühren an. Dies ist unabhängig von der Quelle oder dem Ziel des Datenverkehrs. Weitere Informationen finden Sie unter AWS PrivateLink Preise