Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Erste Schritte mit AD Connector

Mit AD Connector können Sie eine Verbindung AWS Directory Service zu Ihrem bestehenden Unternehmen herstellenActive Directory. Bei Verbindung mit Ihrem vorhandenen Verzeichnis bleiben alle Ihre Verzeichnisdaten auf Ihren Domain-Controllern. AWS Directory Service repliziert keine Ihrer Verzeichnisdaten.

Themen

AD-Connector-Voraussetzungen

Zum Herstellen einer Verbindung mit Ihrem vorhandenen Verzeichnis über AD Connector benötigen Sie Folgendes:

- Amazon VPC

-

Richten Sie eine VPC mit Folgendem ein:

-

Mindestens zwei Subnetze. Jedes dieser Subnetze muss sich in einer anderen Availability Zone befinden.

-

Die VPC muss mit Ihrem vorhandenen Netzwerk über ein VPN (Virtual Private Network) oder AWS Direct Connect verbunden sein.

-

Die VPC muss über Standard-Hardware-Tenancy verfügen.

AWS Directory Service verwendet eine Struktur mit zwei VPCs. Die EC2 Instanzen, aus denen Ihr Verzeichnis besteht, laufen außerhalb Ihres AWS Kontos und werden von AWS verwaltet. Sie haben zwei Netzwerkadapter

ETH0undETH1.ETH0ist der Verwaltungsadapter und existiert außerhalb Ihres Kontos.ETH1wird in Ihrem Konto erstellt.Der Management-IP-Bereich des

ETH0-Netzwerks Ihres Verzeichnisses wird programmatisch ausgewählt, um sicherzustellen, dass er nicht mit der VPC kollidiert, in der Ihr Verzeichnis bereitgestellt wird. Dieser IP-Bereich kann sich in einem der folgenden Paare befinden (da Verzeichnisse in zwei Subnetzen ausgeführt werden):-

10.0.1.0/24 und 10.0.2.0/24

-

169.254.0.0/16

-

192.168.1.0/24 und 192.168.2.0/24

Wir vermeiden Konflikte, indem wir das erste Oktett des

ETH1-CIDR überprüfen. Wenn es mit einer 10 beginnt, dann wählen wir eine 192.168.0.0/16 VPC mit den Subnetzen 192.168.1.0/24 und 192.168.2.0/24. Wenn das erste Oktett etwas anderes als eine 10 ist, wählen wir eine 10.0.0.0/16 VPC mit den Subnetzen 10.0.1.0/24 und 10.0.2.0/24.Der Auswahlalgorithmus berücksichtigt nicht die Routen auf Ihrer VPC. Es ist daher möglich, dass dieses Szenario zu einem IP-Routing-Konflikt führt.

Weitere Informationen finden Sie unter den folgenden Themen im Amazon VPC Benutzerhandbuch:

Weitere Informationen dazu AWS Direct Connect finden Sie im AWS Direct Connect Benutzerhandbuch.

-

- Besteht Active Directory

-

Sie müssen eine Verbindung zu einem vorhandenen Netzwerk mit einer Active Directory Domain herstellen.

Anmerkung

AD Connector unterstützt Single Label Domains

nicht. Die Funktionsebene dieser Active Directory Domain muss mindestens so hoch sein

Windows Server 2003. AD Connector unterstützt auch die Verbindung zu einer Domain, die auf einer EC2 Amazon-Instance gehostet wird.Anmerkung

AD Connector unterstützt keine schreibgeschützten Domänencontroller (RODC), wenn es in Kombination mit der EC2 Amazon-Domain-Join-Funktion verwendet wird.

- Servicekonto

-

Sie müssen über Anmeldeinformationen für ein Servicekonto im vorhandenen Verzeichnis verfügen, dem die folgenden Berechtigungen zugewiesen sind:

-

Lesen von Benutzern und Gruppen – erforderlich

-

Computer mit der Domäne verbinden — Nur erforderlich, wenn Seamless Domain Join verwendet wird und WorkSpaces

-

Computerobjekte erstellen — Nur erforderlich, wenn Seamless Domain Join verwendet wird und WorkSpaces

-

Das Kennwort für das Dienstkonto sollte den AWS Kennwortanforderungen entsprechen. AWS Die Passwörter sollten wie folgt lauten:

-

Zwischen 8 und 128 Zeichen lang, einschließlich.

-

Enthält mindestens ein Zeichen aus drei der folgenden vier Kategorien:

-

Kleinbuchstaben (a – z)

-

Großbuchstaben (A – Z)

-

Zahlen (0 – 9)

-

Nicht-alphanumerische Zeichen (~!@#$%^&*_-+=`|\(){}[]:;"'<>,.?/)

-

-

Weitere Informationen finden Sie unter Zuweisen von Berechtigungen zu Ihrem Servicekonto.

Anmerkung

AD Connector verwendet Kerberos für die Authentifizierung und Autorisierung von AWS -Anwendungen. LDAP wird nur für die Suche nach Benutzer- und Gruppenobjekten (Lesevorgänge) verwendet. Bei den LDAP-Transaktionen ist nichts veränderbar und Anmeldeinformationen werden nicht im Klartext übergeben. Die Authentifizierung erfolgt durch einen AWS internen Dienst, der Kerberos-Tickets verwendet, um LDAP-Operationen als Benutzer auszuführen.

-

- Benutzerberechtigungen

-

Alle Active Directory-Benutzer müssen die Berechtigung haben, ihre eigenen Attribute zu lesen. Insbesondere die folgenden Attribute:

-

GivenName

-

SurName

-

Mail

-

SamAccountName

-

UserPrincipalName

-

UserAccountControl

-

MemberOf

Standardmäßig haben Active Directory-Benutzer Leseberechtigungen für diese Attribute. Administratoren können jedoch diese Berechtigungen im Laufe der Zeit ändern. Daher sollten Sie vor der ersten Einrichtung von AD Connector überprüfen, ob Ihre Benutzer über diese Leseberechtigungen verfügen.

-

- IP-Adressen

-

Holen Sie sich die IP-Adressen von zwei DNS-Servern oder Domain-Controllern in Ihrem vorhandenen Verzeichnis.

AD Connector ermittelt

_ldap._tcp.und<DnsDomainName>_kerberos._tcp.SRV-Datensätze von diesen Servern bei der Verbindung zu Ihrem Verzeichnis, daher müssen diese Server diese SRV-Datensätze enthalten. Der AD Connector versucht, einen gemeinsamen Domain-Controller zu finden, der LDAP und Kerberos-Services bietet, sodass diese SRV-Datensätze mindestens einen gemeinsamen Domain-Controller enthalten müssen. Weitere Informationen zu SRV-Datensätzen finden Sie unter SRV Resource Records auf Microsoft<DnsDomainName>. TechNet - Ports für Subnetze

-

Damit AD Connector Verzeichnisanfragen an Ihre vorhandenen Active Directory Domain-Controller weiterleiten kann, muss die Firewall für Ihr vorhandenes Netzwerk die folgenden Ports CIDRs für beide Subnetze in Ihrer Amazon VPC geöffnet haben.

-

TCP/UDP 53 – DNS

-

TCP/UDP 88 – Kerberos-Authentifizierung

-

TCP/UDP 389 – LDAP

Das ist das Minimum an notwendigen Ports, damit AD Connector eine Verbindung mit Ihrem Verzeichnis herstellen kann. Ihre spezifische Konfiguration erfordert möglicherweise die Öffnung zusätzlicher Ports.

Wenn Sie AD Connector und Amazon verwenden möchten WorkSpaces, muss das Attribut Disable VLVSupport LDAP für Ihre Domain-Controller auf 0 gesetzt werden. Dies ist die Standardeinstellung für die Domain-Controller. AD Connector kann keine Benutzer im Verzeichnis abfragen, wenn das Attribut Disable VLVSupport LDAP aktiviert ist. Dadurch wird verhindert, dass AD Connector mit arbeitet Amazon WorkSpaces.

Anmerkung

Wenn sich die DNS-Server oder Domain-Controller-Server für Ihre bestehende Active Directory Domain innerhalb der VPC befinden, müssen die mit diesen Servern verknüpften Sicherheitsgruppen die oben genannten Ports CIDRs für beide Subnetze in der VPC geöffnet haben.

Weitere Portanforderungen finden Sie in der Dokumentation unter AD- und AD DS-Portanforderungen

. Microsoft -

- Kerberos-Vorabauthentifizierung

-

Für Ihre Benutzerkonten muss die Kerberos-Vorabauthentifizierung aktiviert sein. Detaillierte Anweisungen dazu, wie Sie diese Einstellung aktivieren, finden Sie unter Sicherstellen, dass Kerberos-Vorauthentifizierung aktiviert ist. Allgemeine Informationen zu dieser Einstellung finden Sie unter Vorauthentifizierung

ein. Microsoft TechNet - Verschlüsselungstypen

-

AD Connector unterstützt die folgenden Verschlüsselungstypen bei der Authentifizierung Ihrer Active-Directory-Domain-Controller über Kerberos:

-

AES-256-HMAC

-

AES-128-HMAC

-

RC4-HMAC

-

AWS IAM Identity Center Voraussetzungen

Wenn Sie IAM Identity Center mit AD Connector verwenden möchten, müssen Sie sicherstellen, dass Folgendes zutrifft:

-

Ihr AD Connector ist im Verwaltungskonto Ihrer AWS Organisation eingerichtet.

-

Ihre Instance von IAM Identity Center befindet sich in der gleichen Region, in der Ihr AD Connector eingerichtet ist.

Weitere Informationen finden Sie unter Voraussetzungen für IAM Identity Center im AWS IAM Identity Center Benutzerhandbuch.

Voraussetzungen für Multifaktor-Authentifizierung

Für die Unterstützung von Multi-Faktor-Authentifizierung in Ihrem AD-Connector-Verzeichnis benötigen Sie Folgendes:

-

Ein Remote Authentication Dial-In User Service

(RADIUS)-Server in Ihrem vorhandenen Netzwerk, der zwei Client-Endpunkte hat. Die RADIUS-Client-Endpunkte müssen folgende Anforderungen erfüllen: -

Für die Erstellung der Endpunkte benötigen Sie die IP-Adressen der AWS Directory Service -Server. Diese IP-Adressen finden Sie im Directory IP Address-Feld Ihres Verzeichnisses.

-

Beide RADIUS-Endpunkte müssen denselben geheimen Code verwenden.

-

-

Ihr vorhandenes Netzwerk muss eingehenden Datenverkehr über den standardmäßigen RADIUS-Serverport (1812) von den Servern zulassen. AWS Directory Service

-

Die Benutzernamen für Ihren RADIUS-Server und Ihr vorhandenes Verzeichnis müssen identisch sein.

Weitere Informationen zum Verwenden von AD Connector mit MFA finden Sie unter Multi-Faktor-Authentifizierung für AD Connector aktivieren.

Zuweisen von Berechtigungen zu Ihrem Servicekonto

Für die Verbindung mit Ihrem vorhandenen Verzeichnis benötigen Sie die Anmeldeinformationen für ein AD-Connector-Servicekonto im vorhandenen Verzeichnis, dem bestimmte Berechtigungen zugewiesen wurden. Obwohl Mitglieder der Gruppe Domain-Administratoren über ausreichende Berechtigungen verfügen, um das Verzeichnis aufzurufen, ist es eine bewährte Methode, ein Servicekonto zu verwenden, das nur über die Berechtigungen verfügt, die zum Aufrufen des Verzeichnisses mindestens notwendig sind. Das folgende Verfahren zeigt, wie Sie eine neue Gruppe mit dem Namen erstellenConnectors, die erforderlichen Rechte delegieren, die für die Verbindung mit AWS Directory Service dieser Gruppe erforderlich sind, und dann ein neues Dienstkonto zu dieser Gruppe hinzufügen.

Dieser Vorgang muss auf einem Computer durchgeführt werden, der Ihrem Verzeichnis hinzugefügt ist und auf dem das MMC-Snap-In Active Directory User and Computers installiert ist. Außerdem müssen Sie als Domain-Administrator angemeldet sein.

So weisen Sie Ihrem Servicekonto Berechtigungen zu

-

Öffnen Sie Active Directory User und Computer und wählen Sie in der Navigationsbaumstruktur Ihre Domain-Root aus.

-

Klicken Sie in der Liste im linken Bereich mit der rechten Maustaste auf Users, wählen Sie New und dann Group.

-

Geben Sie im Dialogfeld New Object - Group Folgendes ein und klicken Sie auf OK.

Feld Wert/Auswahl Group name (Gruppenname) ConnectorsGroup scope (Gruppenumfang) Global Group type (Gruppentyp) Sicherheit -

Wählen Sie in der Navigationsstruktur „Active Directory-Benutzer und -Computer“ die Option Identifizieren Sie die Organisationseinheit (OU) aus, in der die Computerkonten erstellt werden sollen. Wählen Sie im Menü Action und dann Delegate Control. Sie können eine übergeordnete Organisationseinheit bis zur Domäne auswählen, da die Berechtigungen auf das untergeordnete OUs Unternehmen übertragen werden. Wenn Ihr AD Connector mit AWS Managed Microsoft AD verbunden ist, haben Sie keinen Zugriff auf die Delegiertensteuerung auf Domänenstammebene. Um die Steuerung zu delegieren, wählen Sie in diesem Fall die Organisationseinheit unter Ihrer Verzeichnis-Organisationseinheit aus, in der Ihre Computerobjekte erstellt werden.

-

Klicken Sie auf der Seite Delegation of Control Wizard auf Next und dann auf Add.

-

Geben Sie in das Dialogfeld Select Users, Computers, or Groups

Connectorsein und klicken Sie auf OK. Wenn mehr als ein Objekt gefunden wurde, wählen Sie die oben erstellte GruppeConnectors. Klicken Sie auf Weiter. -

Wählen Sie auf der Seite Tasks to Delegate Create a custom task to delegate und dann Next.

-

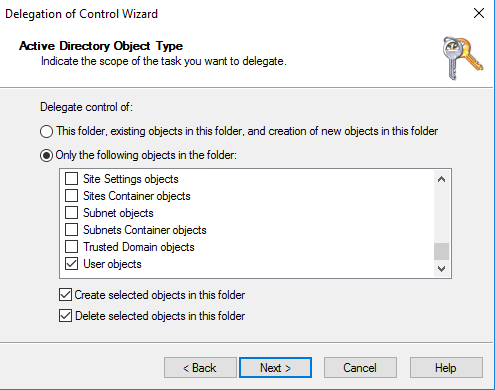

Wählen Sie Only the following objects in the folder und dann Computer objects und User objects.

-

Wählen Sie Create selected objects in this folder und Delete selected objects in this folder. Wählen Sie anschließend Weiter.

-

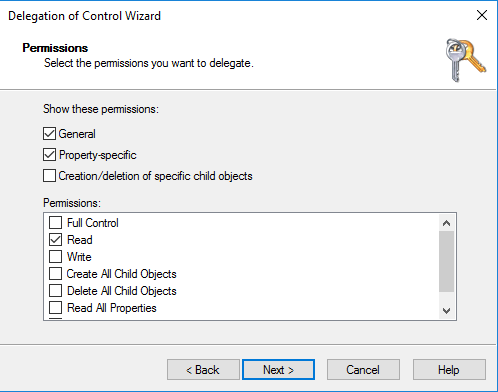

Wählen Sie Read und dann Next.

Anmerkung

Wenn Sie Seamless Domain Join oder verwenden WorkSpaces, müssen Sie auch Schreibberechtigungen aktivieren, damit Active Directory Computerobjekte erstellen kann.

-

Überprüfen Sie die Informationen auf der Seite Completing the Delegation of Control Wizard und klicken Sie auf Finish.

-

Erstellen Sie ein Benutzerkonto mit einem sicheren Passwort und fügen Sie diesen Benutzer zur Gruppe

Connectorshinzu. Dieser Benutzer wird als Ihr AD Connector Connector-Dienstkonto bezeichnet. Da er jetzt Mitglied derConnectorsGruppe ist, verfügt er jetzt über ausreichende Rechte, um eine Verbindung mit AWS Directory Service dem Verzeichnis herzustellen.

Testen Sie Ihren AD Connector

Damit AD Connector eine Verbindung zu Ihrem vorhandenen Verzeichnis herstellen kann, muss die Firewall für Ihr vorhandenes Netzwerk bestimmte Ports CIDRs für beide Subnetze in der VPC geöffnet haben. Um zu prüfen, ob das der Fall ist, führen Sie die folgenden Schritte aus:

Testen der Verbindung

-

Starten Sie eine Windows-Instance in der VPC und stellen Sie eine VPC-Verbindung über RDP her. Die Instance muss Mitglied Ihrer vorhandenen Domain sein. Die weiteren Schritte werden in dieser VPC-Instance ausgeführt.

-

Laden Sie die Testanwendung herunter und entpacken Sie sie. DirectoryServicePortTest Der Quellcode und die Visual Studio-Projektdateien sind enthalten, sodass Sie die Testanwendung bei Bedarf ändern können.

Anmerkung

Dieses Skript wird auf Windows Server 2003 oder älteren Betriebssystemen nicht unterstützt.

-

Führen Sie die Testanwendung DirectoryServicePortTest in einer Windows-Eingabeaufforderung mit den folgenden Optionen aus:

Anmerkung

Die DirectoryServicePortTest Testanwendung kann nur verwendet werden, wenn die Domänen- und Gesamtstrukturfunktionsebenen auf Windows Server 2012 R2 oder niedriger eingestellt sind.

DirectoryServicePortTest.exe -d<domain_name>-ip<server_IP_address>-tcp "53,88,389" -udp "53,88,389"<domain_name>-

Der vollqualifizierte Domainname. Dieser wird verwendet, um die Gesamtstruktur- und Funktionsebenen der Domain zu prüfen. Wenn Sie den Domainnamen nicht angeben, werden die Funktionsebenen nicht getestet.

<server_IP_address>-

Die IP-Adresse eines Domain-Controllers in Ihrer vorhandenen Domain. Die Ports werden mit dieser IP-Adresse getestet. Wenn Sie die IP-Adresse nicht angeben, werden die Ports nicht getestet.

Diese Test-App bestimmt, ob die erforderlichen Ports von der VPC zu Ihrer Domain geöffnet sind und überprüft auch die minimale Gesamtstruktur und Domain-Funktionsebenen.

Die Ausgabe sieht folgendermaßen oder ähnlich aus:

Testing forest functional level. Forest Functional Level = Windows2008R2Forest : PASSED Testing domain functional level. Domain Functional Level = Windows2008R2Domain : PASSED Testing required TCP ports to<server_IP_address>: Checking TCP port 53: PASSED Checking TCP port 88: PASSED Checking TCP port 389: PASSED Testing required UDP ports to<server_IP_address>: Checking UDP port 53: PASSED Checking UDP port 88: PASSED Checking UDP port 389: PASSED

Nachfolgend der Quellcode für die Anwendung DirectoryServicePortTest.

using System; using System.Collections.Generic; using System.IO; using System.Linq; using System.Net; using System.Net.Sockets; using System.Text; using System.Threading.Tasks; using System.DirectoryServices.ActiveDirectory; using System.Threading; using System.DirectoryServices.AccountManagement; using System.DirectoryServices; using System.Security.Authentication; using System.Security.AccessControl; using System.Security.Principal; namespace DirectoryServicePortTest { class Program { private static List<int> _tcpPorts; private static List<int> _udpPorts; private static string _domain = ""; private static IPAddress _ipAddr = null; static void Main(string[] args) { if (ParseArgs(args)) { try { if (_domain.Length > 0) { try { TestForestFunctionalLevel(); TestDomainFunctionalLevel(); } catch (ActiveDirectoryObjectNotFoundException) { Console.WriteLine("The domain {0} could not be found.\n", _domain); } } if (null != _ipAddr) { if (_tcpPorts.Count > 0) { TestTcpPorts(_tcpPorts); } if (_udpPorts.Count > 0) { TestUdpPorts(_udpPorts); } } } catch (AuthenticationException ex) { Console.WriteLine(ex.Message); } } else { PrintUsage(); } Console.Write("Press <enter> to continue."); Console.ReadLine(); } static void PrintUsage() { string currentApp = Path.GetFileName(System.Reflection.Assembly.GetExecutingAssembly().Location); Console.WriteLine("Usage: {0} \n-d <domain> \n-ip \"<server IP address>\" \n[-tcp \"<tcp_port1>,<tcp_port2>,etc\"] \n[-udp \"<udp_port1>,<udp_port2>,etc\"]", currentApp); } static bool ParseArgs(string[] args) { bool fReturn = false; string ipAddress = ""; try { _tcpPorts = new List<int>(); _udpPorts = new List<int>(); for (int i = 0; i < args.Length; i++) { string arg = args[i]; if ("-tcp" == arg | "/tcp" == arg) { i++; string portList = args[i]; _tcpPorts = ParsePortList(portList); } if ("-udp" == arg | "/udp" == arg) { i++; string portList = args[i]; _udpPorts = ParsePortList(portList); } if ("-d" == arg | "/d" == arg) { i++; _domain = args[i]; } if ("-ip" == arg | "/ip" == arg) { i++; ipAddress = args[i]; } } } catch (ArgumentOutOfRangeException) { return false; } if (_domain.Length > 0 || ipAddress.Length > 0) { fReturn = true; } if (ipAddress.Length > 0) { _ipAddr = IPAddress.Parse(ipAddress); } return fReturn; } static List<int> ParsePortList(string portList) { List<int> ports = new List<int>(); char[] separators = {',', ';', ':'}; string[] portStrings = portList.Split(separators); foreach (string portString in portStrings) { try { ports.Add(Convert.ToInt32(portString)); } catch (FormatException) { } } return ports; } static void TestForestFunctionalLevel() { Console.WriteLine("Testing forest functional level."); DirectoryContext dirContext = new DirectoryContext(DirectoryContextType.Forest, _domain, null, null); Forest forestContext = Forest.GetForest(dirContext); Console.Write("Forest Functional Level = {0} : ", forestContext.ForestMode); if (forestContext.ForestMode >= ForestMode.Windows2003Forest) { Console.WriteLine("PASSED"); } else { Console.WriteLine("FAILED"); } Console.WriteLine(); } static void TestDomainFunctionalLevel() { Console.WriteLine("Testing domain functional level."); DirectoryContext dirContext = new DirectoryContext(DirectoryContextType.Domain, _domain, null, null); Domain domainObject = Domain.GetDomain(dirContext); Console.Write("Domain Functional Level = {0} : ", domainObject.DomainMode); if (domainObject.DomainMode >= DomainMode.Windows2003Domain) { Console.WriteLine("PASSED"); } else { Console.WriteLine("FAILED"); } Console.WriteLine(); } static List<int> TestTcpPorts(List<int> portList) { Console.WriteLine("Testing TCP ports to {0}:", _ipAddr.ToString()); List<int> failedPorts = new List<int>(); foreach (int port in portList) { Console.Write("Checking TCP port {0}: ", port); TcpClient tcpClient = new TcpClient(); try { tcpClient.Connect(_ipAddr, port); tcpClient.Close(); Console.WriteLine("PASSED"); } catch (SocketException) { failedPorts.Add(port); Console.WriteLine("FAILED"); } } Console.WriteLine(); return failedPorts; } static List<int> TestUdpPorts(List<int> portList) { Console.WriteLine("Testing UDP ports to {0}:", _ipAddr.ToString()); List<int> failedPorts = new List<int>(); foreach (int port in portList) { Console.Write("Checking UDP port {0}: ", port); UdpClient udpClient = new UdpClient(); try { udpClient.Connect(_ipAddr, port); udpClient.Close(); Console.WriteLine("PASSED"); } catch (SocketException) { failedPorts.Add(port); Console.WriteLine("FAILED"); } } Console.WriteLine(); return failedPorts; } } }

Einen AD Connector erstellen

Führen Sie die folgenden Schritte aus, um mit AD Connector eine Verbindung zu einem vorhandenen Verzeichnis herzustellen. Bevor Sie dieses Verfahren beginnen, stellen Sie sicher, dass Sie die in AD-Connector-Voraussetzungen angegebenen Voraussetzungen erfüllt haben.

Anmerkung

Sie können keinen AD Connector mit einer Cloud-Formation-Vorlage erstellen.

So stellen Sie eine Verbindung mit AD Connector her

-

Wählen Sie im Navigationsbereich AWS Directory Service -Konsole

den Eintrag Verzeichnisse und wählen Sie Verzeichnis einrichten aus. -

Wählen Sie auf der Seite Verzeichnistyp auswählen die Option AD Connector aus und klicken Sie dann auf Weiter.

-

Geben Sie auf der Seite Enter AD Connector information (AD Connector-Informationen eingeben) die folgenden Informationen ein:

- Verzeichnisgröße

-

Wählen Sie die Größenoption Small (Klein) oder Large (Groß). Weitere Informationen über Größen finden Sie unter AD Connector.

- Verzeichnisbeschreibung

-

Eine optionale Beschreibung des Verzeichnisses.

-

Geben Sie auf der Seite Choose VPC and subnets (VPC und Subnetze wählen) die folgenden Informationen an und wählen Sie dann Next (Weiter).

- VPC

-

Die VPC für das Verzeichnis.

- Subnets

-

Wählen Sie Subnetze für die Domain-Controller aus. Die beiden Subnetze müssen zu verschiedenen Availability-Zonen gehören.

-

Geben Sie auf der Seite Connect to AD (Mit AD verbinden) die folgenden Informationen ein:

- DNS-Name des Verzeichnisses

-

Den vollständig qualifizierten Namen Ihres vorhandenen Verzeichnisses, z. B

corp.example.com. - NetBIOS-Name des Verzeichnisses

-

Den Kurznamen Ihres vorhandenen Verzeichnisses, z. B

CORP. - DNS-IP-Adressen

-

Die IP-Adresse von mindestens einem DNS-Server in Ihrem vorhandenen Verzeichnis. Diese Server müssen von jedem in Schritt 4 angegebenen Subnetz aus erreichbar sein. Diese Server können sich außerhalb von befinden AWS, sofern eine Netzwerkverbindung zwischen den angegebenen Subnetzen und den IP-Adressen des DNS-Servers besteht.

- Benutzername für Service-Konto

-

Den Benutzernamen eines Benutzers im vorhandenen Verzeichnis. Weitere Informationen zu diesem Konto finden Sie im Abschnitt AD-Connector-Voraussetzungen.

- Passwort des Service-Kontos

-

Das Passwort für das vorhandene Benutzerkonto. Bei diesem Passwort wird zwischen Groß- und Kleinschreibung unterschieden und es muss zwischen 8 und 128 Zeichen lang sein. Zudem muss es mindestens ein Zeichen aus dreien der vier folgenden Kategorien enthalten:

-

Kleinbuchstaben (a – z)

-

Großbuchstaben (A – Z)

-

Zahlen (0 – 9)

-

Nicht-alphanumerische Zeichen (~!@#$%^&*_-+=`|\(){}[]:;"'<>,.?/)

-

- Confirm password (Passwort bestätigen)

-

Geben Sie das Passwort für das vorhandene Benutzerkonto erneut ein.

-

Überprüfen Sie auf der Seite Review & create (Überprüfen und erstellen) die Verzeichnisinformationen und nehmen Sie gegebenenfalls Änderungen vor. Wenn die Informationen richtig sind, wählen Sie Create directory (Verzeichnis erstellen). Es dauert einige Minuten, bis das Verzeichnis erstellt wurde. Sobald sie erstellt wurden, ändert sich der Status in Active.

Weitere Informationen darüber, was mit Ihrem AD Connector erstellt wird, finden Sie unterWas wird mit Ihrem AD Connector erstellt.