Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Erste Schritte mit Gateway Load Balancers mithilfe der AWS CLI

Gateway Load Balancers erleichtern die Bereitstellung, Skalierung und Verwaltung virtueller Appliances von Drittanbietern, wie z. B. Sicherheits-Appliances.

In diesem Tutorial werden wir ein Inspektionssystem mit einem Gateway Load Balancer und einem Gateway Load Balancer-Endpunkt implementieren.

Inhalt

Übersicht

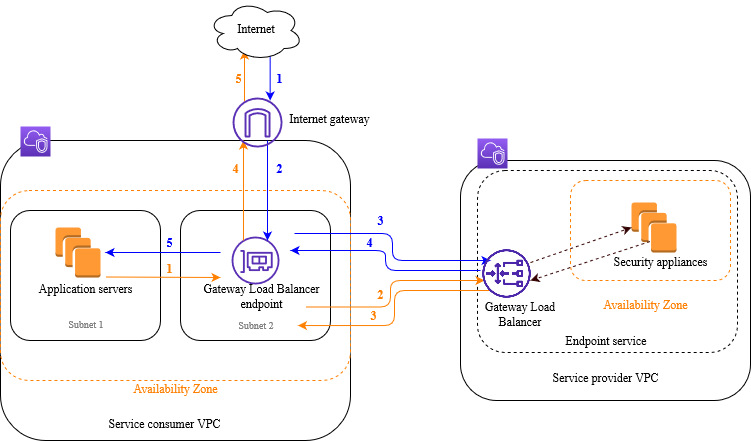

Ein Gateway Load Balancer-Endpunkt ist ein VPC-Endpunkt, der private Konnektivität zwischen virtuellen Appliances in der Serviceanbieter-VPC und Anwendungsservern in der Service-Consumer-VPC bereitstellt. Der Gateway Load Balancer wird in der gleichen VPC wie die virtuellen Appliances bereitgestellt. Diese Appliances werden als Zielgruppe des Gateway Load Balancers registriert.

Die Anwendungsserver laufen in einem Subnetz (Ziel-Subnetz) in der Service-Consumer-VPC, während sich der Gateway Load Balancer-Endpunkt in einem anderen Subnetz derselben VPC befindet. Der gesamte Datenverkehr, der über das Internet-Gateway in die VPC des Service-Konsumenten gelangt, wird zunächst an den Gateway Load Balancer-Endpunkt und dann an das Ziel-Subnetz weitergeleitet.

Ebenso wird der gesamte Datenverkehr, der die Anwendungsserver (Ziel-Subnetz) verlässt, an den Gateway Load Balancer-Endpunkt weitergeleitet, bevor er zurück ins Internet geleitet wird. Das folgende Netzwerkdiagramm veranschaulicht, wie ein Gateway Load Balancer-Endpunkt für den Zugriff auf einen Endpunktdienst verwendet wird.

Die folgenden nummerierten Punkte heben die in der vorangehenden Abbildung gezeigten Elemente hervor und erläutern sie.

Verkehr vom Internet zur Anwendung (blaue Pfeile):

-

Der Datenverkehr gelangt über das Internet-Gateway in die Service-Verbraucher-VPC.

-

Der Verkehr wird als Ergebnis des Ingress-Routings an den Gateway Load Balancer-Endpunkt gesendet.

-

Der Datenverkehr wird an den Gateway Load Balancer gesendet, der den Datenverkehr an eine der Security Appliances weiterleitet.

-

Der Datenverkehr wird an den Gateway Load Balancer-Endpunkt zurückgesendet, nachdem er von der Security Appliance geprüft wurde.

-

Der Verkehr wird an die Anwendungsserver (Ziel-Subnetz) gesendet.

Verkehr von der Anwendung zum Internet (orangefarbene Pfeile):

-

Der Datenverkehr wird aufgrund der im Subnetz des Anwendungsservers konfigurierten Standardroute an den Gateway Load Balancer-Endpunkt gesendet.

-

Der Datenverkehr wird an den Gateway Load Balancer gesendet, der den Datenverkehr an eine der Security Appliances weiterleitet.

-

Der Datenverkehr wird an den Gateway Load Balancer-Endpunkt zurückgesendet, nachdem er von der Security Appliance geprüft wurde.

-

Der Datenverkehr wird basierend auf der Routing-Tabellenkonfiguration an das Internet-Gateway gesendet.

-

Der Datenverkehr wird zurück ins Internet geleitet.

Routing

Die Routing-Tabelle des Internet-Gateways muss einen Eintrag enthalten, der den für die Anwendungsserver bestimmten Datenverkehr an den Gateway Load Balancer-Endpunkt weiterleitet. Um den Gateway Load Balancer-Endpunkt anzugeben, verwenden Sie die ID des VPC-Endpunkts. Das folgende Beispiel zeigt die Routen für eine Dualstack-Konfiguration.

| Bestimmungsort | Ziel |

|---|---|

VPC IPv4 CIDR |

Local |

VPC IPv6 CIDR |

Local |

Subnet 1 IPv4 CIDR |

vpc-endpoint-id |

Subnet 1 IPv6 CIDR |

vpc-endpoint-id |

Die Routing-Tabelle für das Subnetz mit den Anwendungsservern muss Einträge enthalten, die den gesamten Verkehr von den Anwendungsservern zum Gateway Load Balancer-Endpunkt leiten.

| Bestimmungsort | Ziel |

|---|---|

VPC IPv4 CIDR |

Local |

VPC IPv6 CIDR |

Local |

| 0.0.0.0/0 | vpc-endpoint-id |

| ::/0 | vpc-endpoint-id |

Die Routing-Tabelle für das Subnetz mit dem Gateway Load Balancer-Endpunkt muss den Verkehr, der von der Prüfung zurückkommt, an sein endgültiges Ziel leiten. Bei Datenverkehr, der aus dem Internet stammt, sorgt die lokale Route dafür, dass er die Anwendungsserver erreicht. Fügen Sie für den Datenverkehr, der von den Anwendungsservern stammt, Einträge hinzu, die den gesamten Datenverkehr an das Internet-Gateway weiterleiten.

| Bestimmungsort | Ziel |

|---|---|

VPC IPv4 CIDR |

Local |

VPC IPv6 CIDR |

Local |

| 0.0.0.0/0 | internet-gateway-id |

| ::/0 | internet-gateway-id |

Voraussetzungen

-

Installieren Sie die Version von AWS CLI oder aktualisieren Sie sie auf die aktuelle Version von, AWS CLI wenn Sie eine Version verwenden, die Gateway Load Balancers nicht unterstützt. Weitere Informationen finden Sie unter Installieren der AWS CLI im AWS Command Line Interface -Benutzerhandbuch.

-

Stellen Sie sicher, dass die Service Consumer-VPC mindestens zwei Subnetze für jede Availability Zone hat, die Anwendungsserver enthält. Ein Subnetz ist für den Gateway Load Balancer-Endpunkt, das andere für die Anwendungsserver.

-

Stellen Sie sicher, dass die VPC des Dienstanbieters über mindestens zwei Subnetze für jede Availability Zone verfügt, die Security Appliance Instances enthält. Ein Subnetz ist für den Gateway Load Balancer, das andere für die Instances.

-

Starten Sie mindestens eine Security Appliance Instance in jedem Security Appliance-Subnetz in der Service Provider-VPC. Die Sicherheitsgruppen für diese Instances müssen UDP-Verkehr auf Port 6081 zulassen.

Schritt 1: Erstellen Sie einen Gateway Load Balancer und registrieren Sie Ziele

Gehen Sie wie folgt vor, um Ihre Load Balancer-, Listener- und Zielgruppen zu erstellen und um Ihre Security Appliance Instances als Ziele zu registrieren.

So erstellen Sie einen Gateway Load Balancer und registrieren Ziele

-

Verwenden Sie den create-load-balancerBefehl, um einen Load Balancer des Typs zu erstellen.

gatewaySie können für jede Verfügbarkeitszone, in der Sie Security Appliance Instances gestartet haben, ein Subnetz angeben.aws elbv2 create-load-balancer --namemy-load-balancer--type gateway --subnetsprovider-subnet-idStandardmäßig werden nur IPv4 Adressen unterstützt. Um IPv4 sowohl IPv6 Adressen als auch zu unterstützen, fügen Sie die

--ip-address-type dualstackOption hinzu.Die Ausgabe enthält den Amazon Resource Name (ARN) des Load Balancers in dem im folgenden Beispiel gezeigten Format.

arn:aws:elasticloadbalancing:us-east-2:123456789012:loadbalancer/gwy/my-load-balancer/1234567890123456 -

Verwenden Sie den create-target-groupBefehl, um eine Zielgruppe zu erstellen, indem Sie die Service Provider-VPC angeben, in der Sie Ihre Instances gestartet haben.

aws elbv2 create-target-group --namemy-targets--protocol GENEVE --port 6081 --vpc-idprovider-vpc-idDie Ausgabe enthält den ARN der Zielgruppe in folgendem Format.

arn:aws:elasticloadbalancing:us-east-2:123456789012:targetgroup/my-targets/0123456789012345 -

Verwenden Sie den Befehl register-targets, um Ihre Instances bei Ihrer Zielgruppe zu registrieren.

aws elbv2 register-targets --target-group-arntargetgroup-arn--targets Id=i-1234567890abcdef0Id=i-0abcdef1234567890 -

Verwenden Sie den Befehl create-listener, um einen Listener für Ihren Load Balancer mit einer Standardregel zu erstellen, die Anfragen an Ihre Zielgruppe weiterleitet.

aws elbv2 create-listener --load-balancer-arnloadbalancer-arn--default-actions Type=forward,TargetGroupArn=targetgroup-arnDie Ausgabe enthält den ARN des Listener in folgendem Format.

arn:aws:elasticloadbalancing:us-east-2:123456789012:listener/gwy/my-load-balancer/1234567890123456/abc1234567890123 -

(Optional) Sie können den Zustand der registrierten Ziele für Ihre Zielgruppe mit dem folgenden describe-target-healthBefehl überprüfen.

aws elbv2 describe-target-health --target-group-arntargetgroup-arn

Schritt 2: Erstellen eines Gateway Load Balancer-Endpunkts

Gehen Sie wie folgt vor, um einen Gateway Load Balancer-Endpunkt zu erstellen. Gateway Load Balancer Endpunkte sind zonal. Es wird empfohlen, einen Gateway Load Balancer-Endpunkt pro Zone zu erstellen. Weitere Informationen finden Sie unter Zugriff auf virtuelle Appliances über AWS PrivateLink.

So erstellen Sie einen Gateway Load Balancer-Endpunkt

-

Verwenden Sie den Befehl create-vpc-endpoint-service-configuration, um mit Ihrem Gateway Load Balancer eine Endpunktdienstkonfiguration zu erstellen.

aws ec2 create-vpc-endpoint-service-configuration --gateway-load-balancer-arnsloadbalancer-arn--no-acceptance-requiredUm sowohl IPv4 IPv6 Adressen als auch zu unterstützen, fügen Sie die

--supported-ip-address-types ipv4 ipv6Option hinzu.Die Ausgabe enthält die Dienst-ID (z. B. vpce-svc-12345678901234567) und den Dienstnamen (z. B. com.amazonaws.vpce.us-east-2.vpce-svc-12345678901234567).

-

Verwenden Sie den Befehl modify-vpc-endpoint-service-permissions, um es Servicekunden zu ermöglichen, einen Endpunkt für Ihren Service zu erstellen. Ein Dienstkonsument kann ein Benutzer, eine IAM-Rolle oder ein AWS-Konto sein. Das folgende Beispiel fügt Berechtigungen für den angegebenen AWS-Konto Wert hinzu.

aws ec2 modify-vpc-endpoint-service-permissions --service-idvpce-svc-12345678901234567--add-allowed-principalsarn:aws:iam::123456789012:root -

Verwenden Sie den create-vpc-endpointBefehl, um den Gateway Load Balancer-Endpunkt für Ihren Service zu erstellen.

aws ec2 create-vpc-endpoint --vpc-endpoint-type GatewayLoadBalancer --service-namecom.amazonaws.vpce.us-east-2.vpce-svc-12345678901234567--vpc-idconsumer-vpc-id--subnet-idsconsumer-subnet-idUm sowohl IPv4 IPv6 Adressen als auch zu unterstützen, fügen Sie die

--ip-address-type dualstackOption hinzu.Die Ausgabe enthält die ID des Gateway Load Balancer-Endpunkts (z. B. vpce-01234567890abcdef).

Schritt 3: Routing konfigurieren

Konfigurieren Sie die Routing-Tabelle für die Service Consumer VPC wie folgt. Dadurch können die Security Appliances eine Sicherheitsüberprüfung des eingehenden Datenverkehrs durchführen, der für die Anwendungsserver bestimmt ist.

So konfigurieren Sie das Routing

-

Verwenden Sie den Befehl create-route, um der Routing-Tabelle für das Internet-Gateway Einträge hinzuzufügen, die den für die Anwendungsserver bestimmten Verkehr an den Gateway Load Balancer-Endpunkt weiterleiten.

aws ec2 create-route --route-table-idgateway-rtb--destination-cidr-blockSubnet 1 IPv4 CIDR--vpc-endpoint-idvpce-01234567890abcdefWenn Sie dies unterstützen IPv6, fügen Sie die folgende Route hinzu.

aws ec2 create-route --route-table-idgateway-rtb--destination-cidr-blockSubnet 1 IPv6 CIDR--vpc-endpoint-idvpce-01234567890abcdef -

Verwenden Sie den Befehl create-route, um der Routing-Tabelle für das Subnetz mit den Anwendungsservern einen Eintrag hinzuzufügen, der den gesamten Datenverkehr von den Anwendungsservern an den Gateway Load Balancer-Endpunkt leitet.

aws ec2 create-route --route-table-idapplication-rtb--destination-cidr-block 0.0.0.0/0 --vpc-endpoint-idvpce-01234567890abcdefWenn Sie dies unterstützen IPv6, fügen Sie die folgende Route hinzu.

aws ec2 create-route --route-table-idapplication-rtb--destination-cidr-block ::/0 --vpc-endpoint-idvpce-01234567890abcdef -

Verwenden Sie den Befehl create-route, um der Routing-Tabelle für das Subnetz mit dem Gateway Load Balancer-Endpunkt einen Eintrag hinzuzufügen, der den gesamten von den Anwendungsservern stammenden Datenverkehr an das Internet-Gateway weiterleitet.

aws ec2 create-route --route-table-idendpoint-rtb--destination-cidr-block 0.0.0.0/0 --gateway-idigw-01234567890abcdefWenn Sie dies unterstützen IPv6, fügen Sie die folgende Route hinzu.

aws ec2 create-route --route-table-idendpoint-rtb--destination-cidr-block ::/0 --gateway-idigw-01234567890abcdef -

Wiederholen Sie diesen Vorgang für jede Anwendungsteilnetz-Routing-Tabelle in jeder Zone.