Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Planen eines externen Schlüsselspeichers

Bevor Sie einen externen Schlüsselspeicher erstellen, wählen Sie die Konnektivitätsoption aus, die bestimmt, wie AWS KMS mit den Komponenten Ihres externen Schlüsselspeichers kommuniziert. Der Rest des Planungsprozesses hängt davon ab, welche Konnektivitätsoption Sie auswählen.

Weitere Informationen:

-

Sehen Sie sich den Prozess zum Erstellen eines externen Schlüsselspeichers an, einschließlich der Informationen zum Erfüllen der Voraussetzungen. Er stellt sicher, dass Sie über alle benötigten Komponenten verfügen, wenn Sie einen externen Schlüsselspeicher erstellen.

-

Erfahren Sie, wie Sie den Zugriff auf Ihren externen Schlüsselspeicher steuern, einschließlich der Berechtigungen, die Administratoren und Benutzer von externen Schlüsselspeicheradministratoren benötigen.

-

Erfahren Sie mehr über die Amazon- CloudWatch Metriken und -Dimensionen, die für externe Schlüsselspeicher AWS KMS aufzeichnet. Wir empfehlen Ihnen dringend, Alarme zur Überwachung Ihres externen Schlüsselspeichers zu erstellen, damit Sie erste Anzeichen von Leistungs- und Betriebsproblemen erkennen.

Auswählen einer Proxy-Konnektivitätsoption

Wenn Sie einen externen Schlüsselspeicher erstellen, müssen Sie festlegen, wie AWS KMS mit Ihrem externen Schlüsselspeicher-Proxy kommuniziert. Diese Entscheidung bestimmt, welche Komponenten Sie benötigen und wie Sie diese konfigurieren. AWS KMS unterstützt die folgenden Konnektivitätsoptionen. Wählen Sie die Option aus, die Ihren Leistungs- und Sicherheitszielen entspricht.

Bevor Sie beginnen, vergewissern Sie sich, dass Sie einen externen Schlüsselspeicher benötigen. Die meisten Kunden können KMS-Schlüssel verwenden, die durch AWS KMS-Schlüsselmaterial gesichert sind.

Anmerkung

Wenn Ihr externer Schlüsselspeicher-Proxy in Ihren externen Schlüsselmanager integriert ist, ist die Konnektivität möglicherweise vordefiniert. Hilfreiche Informationen finden Sie in der Dokumentation für Ihren externen Schlüsselmanager oder externen Schlüsselspeicher-Proxy.

Sie können die Konnektivitätsoption für Ihren externen Schlüsselspeicher-Proxy auch dann ändern, wenn der entsprechende Schlüsselspeicher aktiv ist. Dieser Vorgang muss jedoch sorgfältig geplant und ausgeführt werden, um Unterbrechungen zu minimieren, Fehler zu vermeiden und einen unterbrechungsfreien Zugriff auf die kryptografischen Schlüssel sicherzustellen, mit denen Ihre Daten verschlüsselt werden.

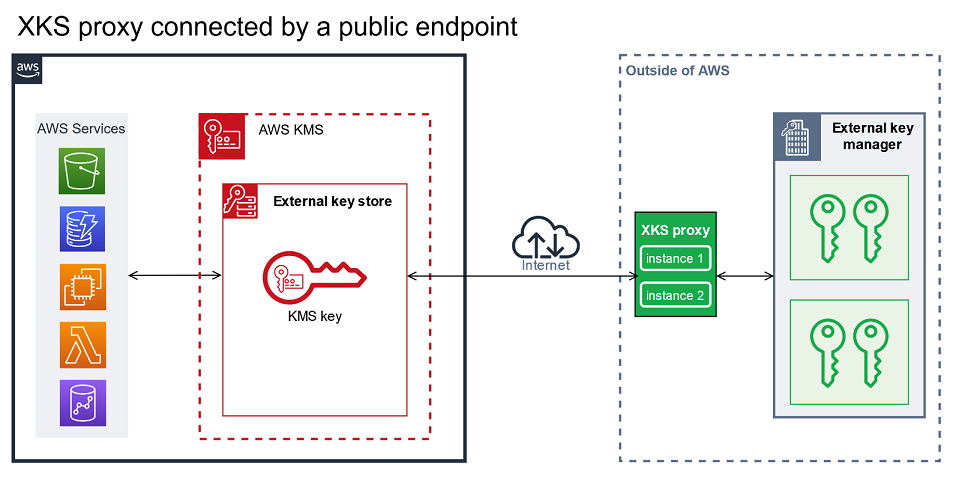

Konnektivität eines öffentlichen Endpunkts

AWS KMS stellt mithilfe eines öffentlichen Endpunkts über das Internet eine Verbindung mit dem externen Schlüsselspeicher-Proxy (XKS-Proxy) her.

Diese Konnektivitätsoption ist einfacher einzurichten und zu verwalten und eignet sich gut für einige Schlüsselverwaltungsmodelle. Sie entspricht jedoch möglicherweise nicht den Sicherheitsanforderungen einiger Organisationen.

Voraussetzungen

Wenn Sie sich für die Konnektivität eines öffentlichen Endpunkts entscheiden, werden die folgenden Komponenten benötigt.

-

Ihr externer Schlüsselspeicher-Proxy muss unter einem öffentlich routingfähigen Endpunkt erreichbar sein.

-

Sie können einen öffentlichen Endpunkt für mehrere externe Schlüsselspeicher verwenden, sofern diese unterschiedliche Werte für den Proxy-URI-Pfad nutzen.

-

Für einen externen Schlüsselspeicher mit der Konnektivität eines öffentlichen Endpunkts und für einen externen Schlüsselspeicher mit der Konnektivität eines VPC-Endpunktservice in derselben AWS-Region können Sie nicht denselben Endpunkt verwenden, selbst wenn sich die Schlüsselspeicher in verschiedenen AWS-Konten befinden.

-

Sie benötigen ein TLS-Zertifikat von einer öffentlichen Zertifizierungsstelle, die für externe Schlüsselspeicher unterstützt wird. Eine Liste finden Sie unter Vertrauenswürdige Zertifizierungsstellen

. Der Subject Common Name (CN) auf dem TLS-Zertifikat muss mit dem Domainnamen im Proxy-URI-Endpunkt für den externen Schlüsselspeicher-Proxy identisch sein. Ist der öffentliche Endpunkt beispielsweise

https://myproxy.xks.example.com, muss der CN auf dem TLS-Zertifikatmyproxy.xks.example.comoder*.xks.example.comlauten. Falls sich Firewalls zwischen AWS KMS und dem externen Schlüsselspeicher-Proxy befinden, stellen Sie sicher, dass diese den Verkehr zu und von Port 443 auf dem Proxy zulassen. AWS KMS kommuniziert auf Port 443. Dieser Wert kann nicht konfiguriert werden.

Alle Anforderungen für einen externen Schlüsselspeicher finden Sie in den Informationen zum Erfüllen der Voraussetzungen.

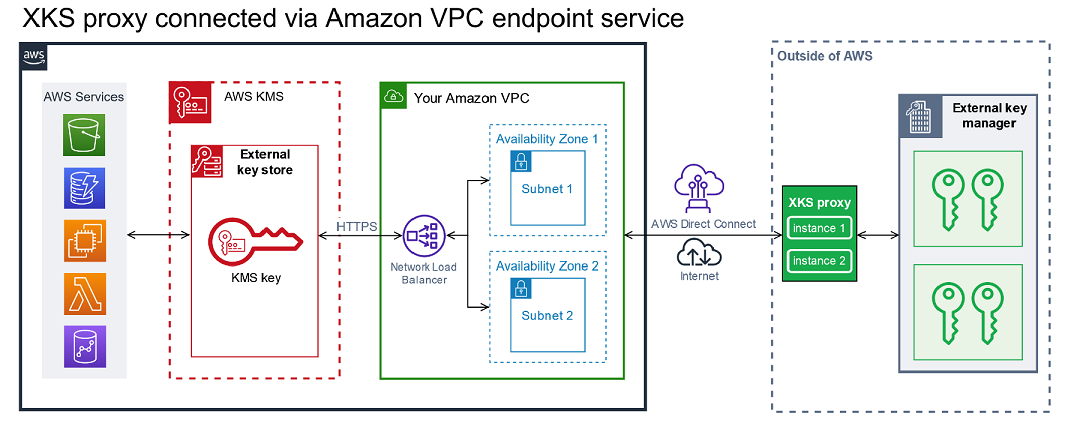

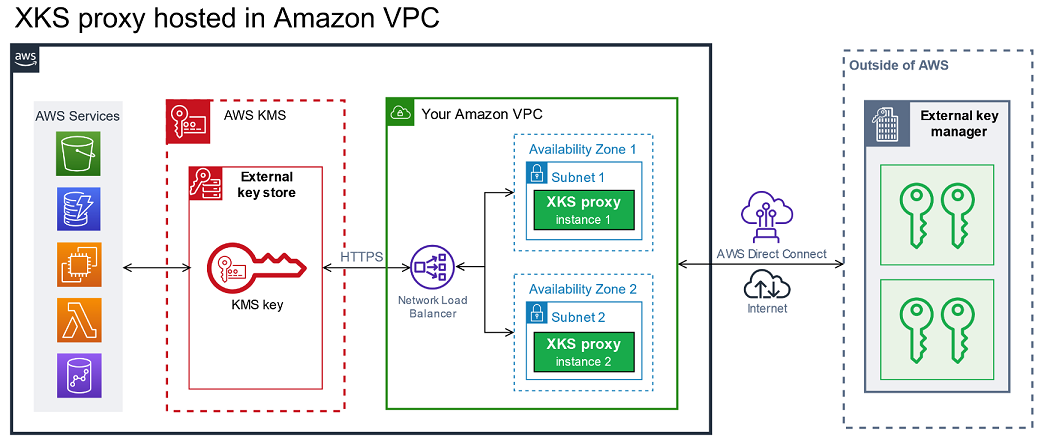

Konnektivität eines VPC-Endpunktservice

AWS KMS stellt eine Verbindung mit dem externen Schlüsselspeicher-Proxy (XKS-Proxy) her, indem ein Schnittstellenendpunkt zu einem Amazon VPC-Endpunktservice erstellt wird, den Sie erstellen und konfigurieren. Sie müssen den VPC-Endpunktservice erstellen und Ihre VPC mit Ihrem externen Schlüsselmanager verbinden.

Ihr Endpunktservice kann eine der unterstützten Netzwerk–zu-Amazon VPC-Optionen für die Kommunikation nutzen, einschließlich AWS Direct Connect.

Einrichtung und Verwaltung dieser Konnektivitätsoption sind komplizierter. Sie verwendet jedoch AWS PrivateLink, wodurch AWS KMS eine private Verbindung zu Ihrer Amazon VPC und zu Ihrem externen Schlüsselspeicher-Proxy herstellen kann, ohne das öffentliche Internet zu nutzen.

Sie können Ihren externen Schlüsselspeicher-Proxy in Ihrer Amazon VPC lokalisieren.

Alternativ können Sie Ihren externen Schlüsselspeicher-Proxy außerhalb von AWS lokalisieren und Ihren Amazon VPC-Endpunktservice ausschließlich für die sichere Kommunikation mit AWS KMS verwenden.