Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Aktivieren Sie den Internetzugang für VPC-verbundene Lambda-Funktionen

Standardmäßig werden Lambda-Funktionen in einer von Lambda verwalteten VPC mit Internetzugang ausgeführt. Um auf Ressourcen in einer VPC in Ihrem Konto zuzugreifen, können Sie einer Funktion eine VPC-Konfiguration hinzufügen. Dadurch wird die Funktion auf Ressourcen innerhalb dieser VPC beschränkt, es sei denn, die VPC hat Internetzugang. Auf dieser Seite wird erklärt, wie Sie den Internetzugang für mit VPN verbundene Lambda-Funktionen bereitstellen.

Erstellen Sie die VPC

Der VPC-Workflow erstellen erstellt alle VPC-Ressourcen, die für eine Lambda-Funktion für den Zugriff auf das öffentliche Internet von einem privaten Subnetz aus erforderlich sind, einschließlich Subnetzen, NAT-Gateways, Internet-Gateways und Routing-Tabelleneinträgen.

So erstellen Sie die VPC

Öffnen Sie die Amazon-VPC-Konsole unter https://console.aws.amazon.com/vpc/

. -

Wählen Sie auf dem VPC-Dashboard VPC erstellen aus.

-

Wählen Sie unter Zu erstellende Ressourcen die Option VPC und mehr aus.

-

Konfigurieren Sie die VPC

-

Geben Sie unter Name tag auto-generation (Automatische Generierung des Namens-Tags) einen Namen für die VPC ein.

-

Für den IPv4 CIDR-Block können Sie den Standardvorschlag beibehalten oder alternativ den CIDR-Block eingeben, der für Ihre Anwendung oder Ihr Netzwerk erforderlich ist.

-

Wenn Ihre Anwendung über IPv6 Adressen kommuniziert, wählen Sie IPv6CIDR-Block, von Amazon bereitgestellter CIDR-Block. IPv6

-

-

Konfiguration der Subnetze

-

Wählen Sie für Anzahl der Availability Zones 2 aus. Für eine hohe Verfügbarkeit empfehlen wir mindestens zwei. AZs

-

Wählen Sie für Number of public subnets (Anzahl der öffentlichen Subnetze) 2 aus.

-

Wählen Sie für Number of private subnets (Anzahl der privaten Subnetze) 2 aus.

-

Sie können die standardmäßigen CIDR-Blöcke für die Subnetze beibehalten oder alternativ CIDR-Blöcke des Subnetzes anpassen erweitern und einen CIDR-Block eingeben. Weitere Informationen finden Sie unter CIDR-Blöcke für das Subnetz.

-

-

Wählen Sie für NAT-Gateways 1 pro AZ aus, um die Resilienz zu verbessern.

-

Wählen Sie für ein Internet-Gateway nur für ausgehenden Datenverkehr Ja aus, wenn Sie sich dafür entschieden haben, einen IPv6 CIDR-Block einzubeziehen.

-

Behalten Sie für VPC-Endpunkte den Standardwert (S3-Gateway) bei. Für diese Option fallen keine Kosten an. Weitere Informationen finden Sie unter Arten von VPC-Endpunkten für Amazon S3.

-

Behalten Sie für die DNS-Optionen die Standardeinstellungen bei.

-

Wählen Sie VPC erstellen aus.

Konfigurieren der Lambda-Funktion

So konfigurieren Sie eine VPC bei der Funktionserstellung

Öffnen Sie die Seite Funktionen

der Lambda-Konsole. -

Wählen Sie Create function (Funktion erstellen).

-

Geben Sie unter Basic information (Grundlegende Informationen) bei Function name (Funktionsname) einen Namen für Ihre Funktion ein.

-

Erweiterten Sie Advanced settings (Erweiterte Einstellungen).

-

Wählen Sie VPC aktivieren und wählen Sie dann eine VPC aus.

-

(Optional) Um ausgehenden IPv6 Datenverkehr zuzulassen, wählen Sie IPv6 Datenverkehr für Dual-Stack-Subnetze zulassen aus.

-

Wählen Sie für Subnetze alle privaten Subnetze aus. Die privaten Subnetze können über die NAT-Gateway auf das Internet zugreifen. Durch die Verbindung einer Funktion mit einem öffentlichen Subnetz erhält sie keinen Internetzugang.

Anmerkung

Wenn Sie IPv6 Datenverkehr für Dual-Stack-Subnetze zulassen ausgewählt haben, müssen alle ausgewählten Subnetze über einen CIDR-Block und einen IPv4 CIDR-Block verfügen. IPv6

-

Wählen Sie für Sicherheitsgruppen eine Sicherheitsgruppe aus, die ausgehenden Datenverkehr zulässt.

-

Wählen Sie Funktion erstellen.

Lambda erstellt automatisch eine Ausführungsrolle mit der AWSLambdaVPCAccessExecutionRole AWS verwalteten Richtlinie. Die Berechtigungen in dieser Richtlinie sind nur zum Erstellen von Elastic Network-Schnittstellen für die VPC-Konfiguration und nicht zum Aufrufen Ihrer Funktion erforderlich. Um Berechtigungen mit den geringsten Rechten anzuwenden, können Sie die AWSLambdaVPCAccessExecutionRoleRichtlinie aus Ihrer Ausführungsrolle entfernen, nachdem Sie die Funktion und die VPC-Konfiguration erstellt haben. Weitere Informationen finden Sie unter Erforderliche IAM-Berechtigungen.

So konfigurieren Sie eine VPC für eine vorhandene Funktion

Um einer vorhandenen Funktion eine VPC-Konfiguration hinzuzufügen, muss die Ausführungsrolle der Funktion über die Berechtigung verfügen, elastische Netzwerkschnittstellen zu erstellen und zu verwalten. Die AWSLambdaVPCAccessExecutionRole AWS verwaltete Richtlinie umfasst die erforderlichen Berechtigungen. Um Berechtigungen mit den geringsten Rechten anzuwenden, können Sie die AWSLambdaVPCAccessExecutionRoleRichtlinie aus Ihrer Ausführungsrolle entfernen, nachdem Sie die VPC-Konfiguration erstellt haben.

Öffnen Sie die Seite Funktionen

der Lambda-Konsole. -

Wählen Sie eine Funktion aus.

-

Wählen Sie die Registerkarte Konfiguration und anschließend VPC aus.

-

Wählen Sie unter VPC die Option Edit (Bearbeiten) aus.

-

Wählen Sie die VPC aus.

-

(Optional) Um ausgehenden IPv6 Datenverkehr zuzulassen, wählen Sie Datenverkehr für Dual-Stack-Subnetze zulassen IPv6 aus.

-

Wählen Sie für Subnetze alle privaten Subnetze aus. Die privaten Subnetze können über die NAT-Gateway auf das Internet zugreifen. Durch die Verbindung einer Funktion mit einem öffentlichen Subnetz erhält sie keinen Internetzugang.

Anmerkung

Wenn Sie IPv6 Datenverkehr für Dual-Stack-Subnetze zulassen ausgewählt haben, müssen alle ausgewählten Subnetze über einen CIDR-Block und einen IPv4 CIDR-Block verfügen. IPv6

-

Wählen Sie für Sicherheitsgruppen eine Sicherheitsgruppe aus, die ausgehenden Datenverkehr zulässt.

-

Wählen Sie Speichern.

Testen der Funktion

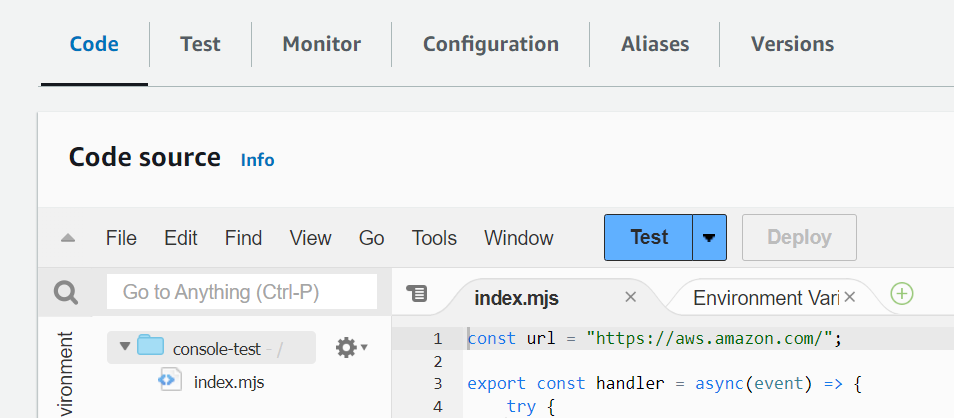

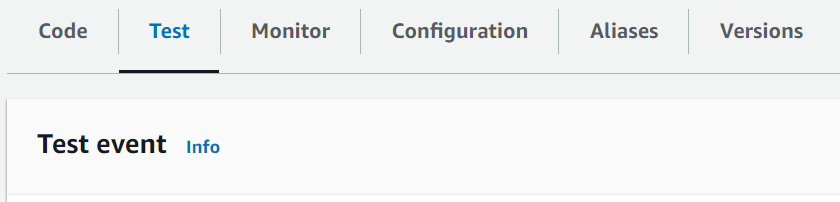

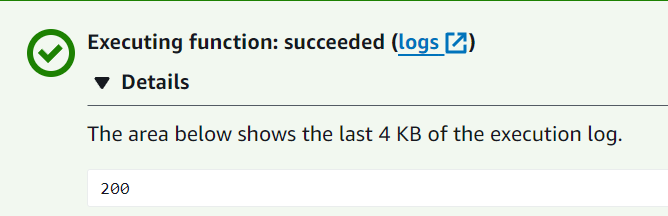

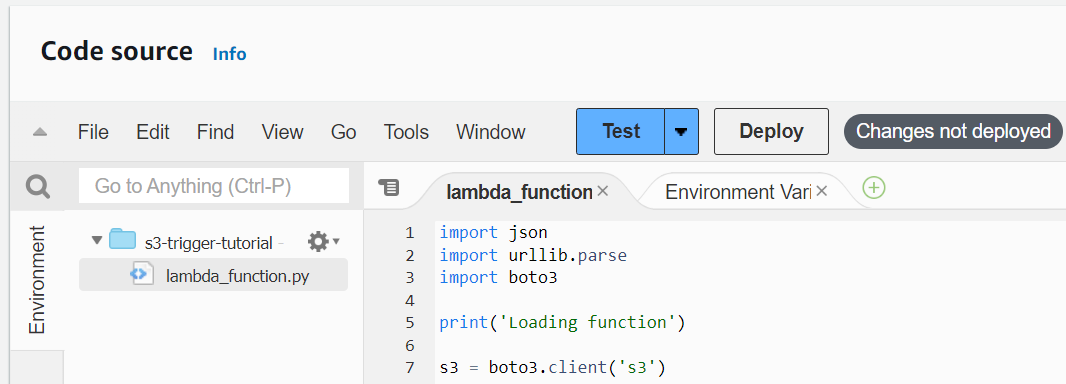

Verwenden Sie den folgenden Beispielcode, um zu bestätigen, dass Ihre VPC-verbundene Funktion das öffentliche Internet erreichen kann. Bei Erfolg gibt der Code einen 200-Statuscode zurück. Ist dies nicht der Fall, wird die Funktion abgebrochen.

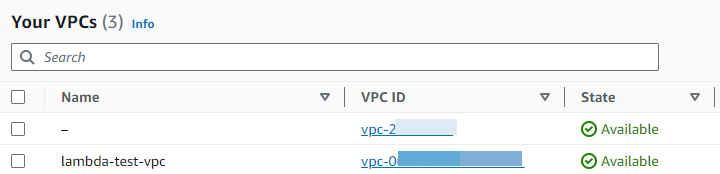

Wenn Sie bereits über eine VPC verfügen, aber den öffentlichen Internetzugang für eine Lambda-Funktion konfigurieren müssen, gehen Sie wie folgt vor. Bei diesem Verfahren wird davon ausgegangen, dass Ihre VPC mindestens zwei Subnetze hat. Wenn Sie nicht über zwei Subnetze verfügen, finden Sie weitere Informationen unter Erstellen eines Subnetzes im Amazon-VPC-Benutzerhandbuch.

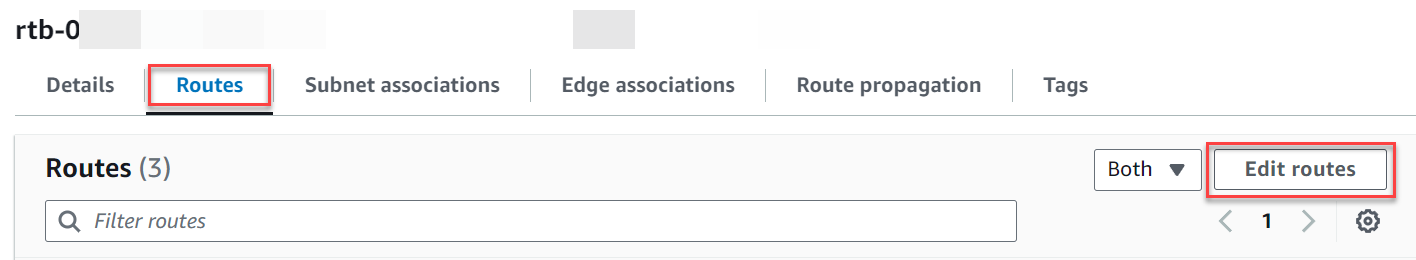

Überprüfen der Routing-Tabellen

Öffnen Sie die Amazon-VPC-Konsole unter https://console.aws.amazon.com/vpc/

. -

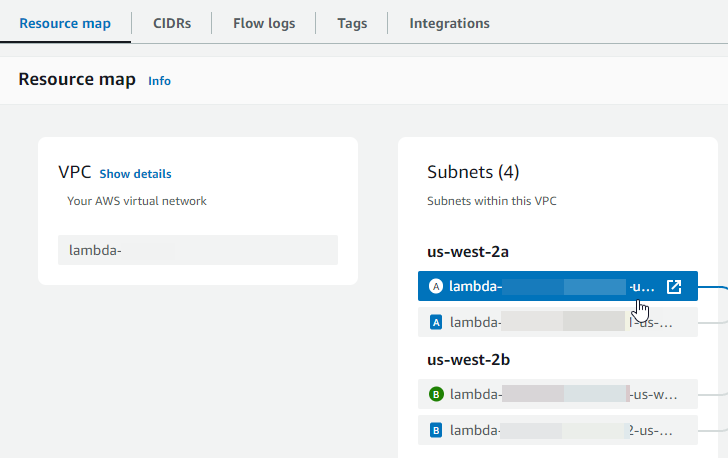

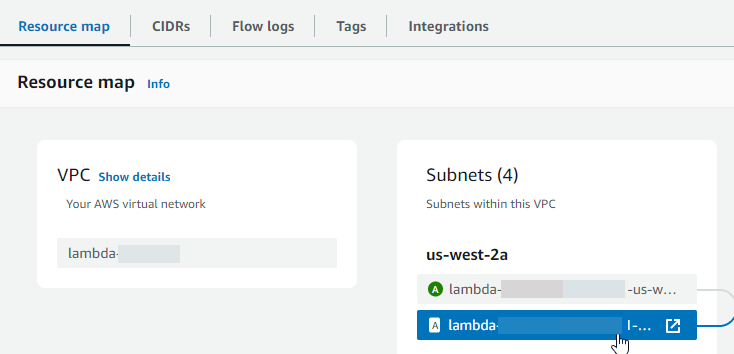

Wählen Sie die VPC ID aus.

-

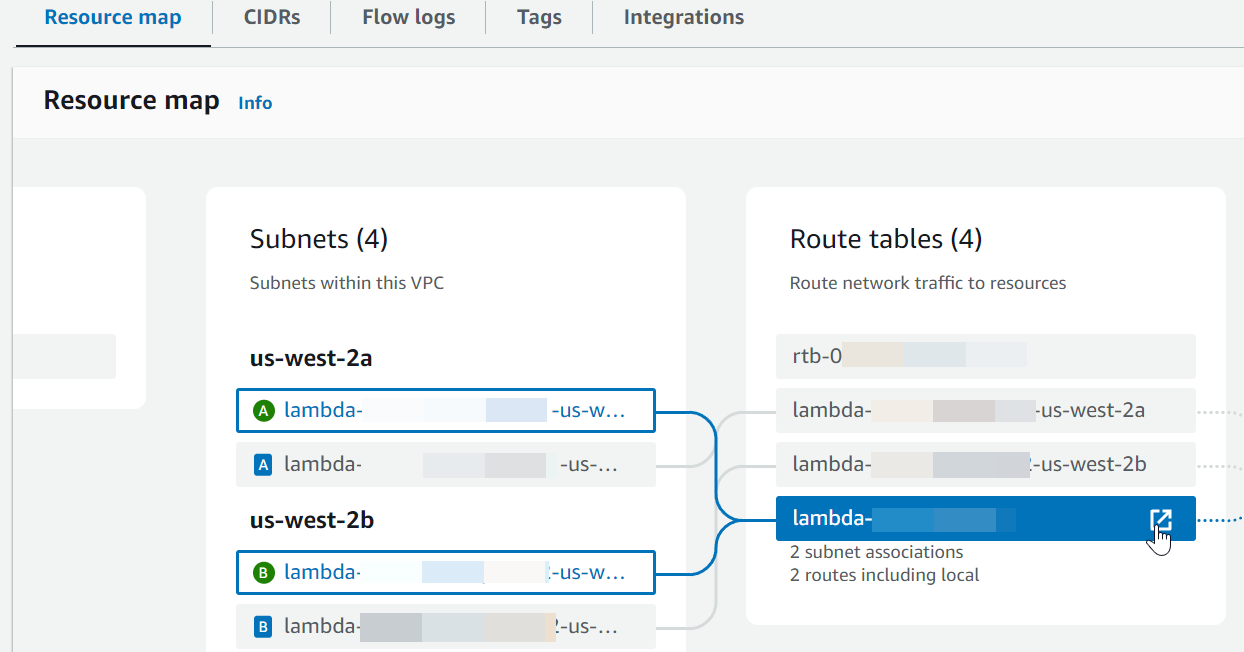

Scrollen Sie nach unten zum Abschnitt Ressourcenkarte. Beachten Sie die Zuordnungen in den Routing-Tabellen. Öffnen Sie jede Routing-Tabelle, die einem Subnetz zugeordnet ist.

-

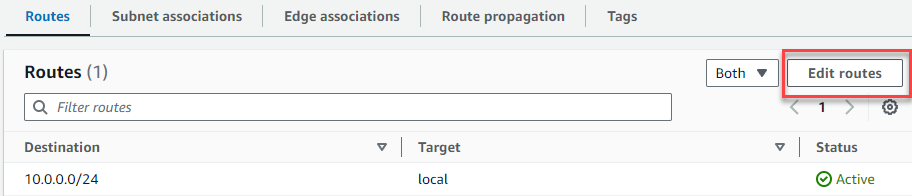

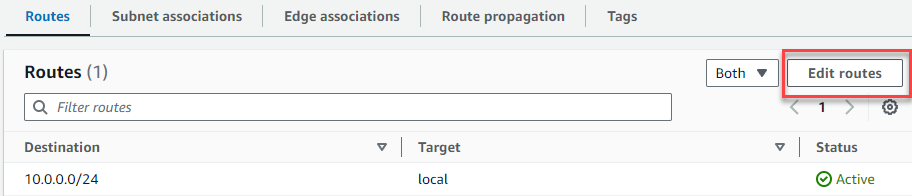

Scrollen Sie nach unten zur Registerkarte Routen. Überprüfen Sie die Routen, um festzustellen, ob Ihre VPC über beide der folgenden Routentabellen verfügt. Jede dieser Anforderungen muss durch eine separate Routing-Tabelle erfüllt werden.

-

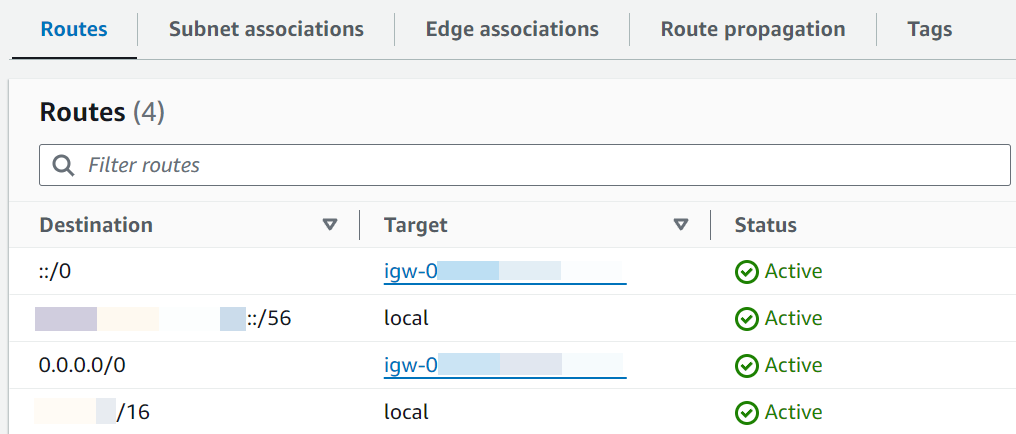

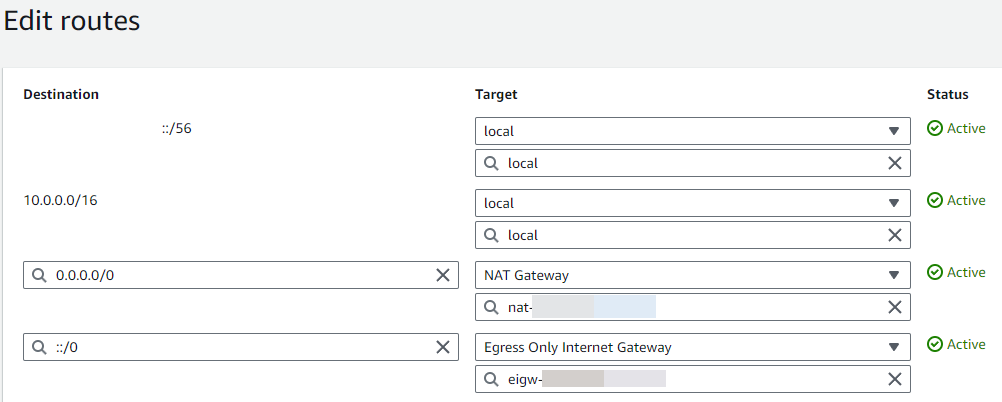

Internetdatenverkehr (

0.0.0.0/0für IPv4,::/0für IPv6) wird an ein Internet-Gateway () weitergeleitet.igw-xxxxxxxxxxDas bedeutet, dass das der Routing-Tabelle zugeordnete Subnetz ein öffentliches Subnetz ist.Anmerkung

Wenn Ihr Subnetz keinen IPv6 CIDR-Block hat, sehen Sie nur die Route (). IPv4

0.0.0.0/0Beispiel öffentliche Subnetz-Routing-Tabelle

-

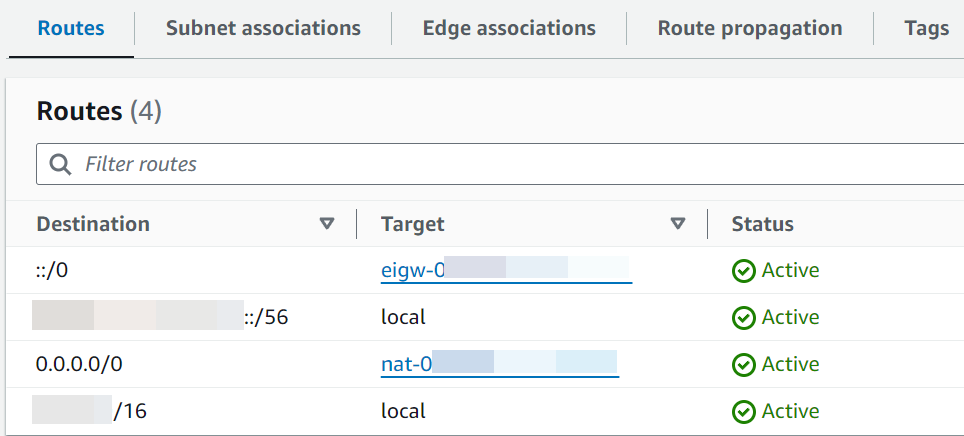

Internetdatenverkehr für IPv4 (

0.0.0.0/0) wird an ein NAT-Gateway (nat-xxxxxxxxxx) weitergeleitet, das einem öffentlichen Subnetz zugeordnet ist. Dies bedeutet, dass das Subnetz ein privates Subnetz ist, das über das NAT-Gateway auf das Internet zugreifen kann.Anmerkung

Wenn Ihr Subnetz über einen IPv6 CIDR-Block verfügt, muss die Routing-Tabelle auch internetgebundenen IPv6 Verkehr (

::/0) an ein Internet-Gateway () weiterleiten, das nur für ausgehenden Datenverkehr bestimmt ist.eigw-xxxxxxxxxxWenn Ihr Subnetz keinen IPv6 CIDR-Block hat, wird Ihnen nur die Route () angezeigt. IPv40.0.0.0/0Beispiel Routing-Tabelle für private Subnetze

-

-

Wiederholen Sie den vorherigen Schritt, bis Sie alle Routing-Tabellen überprüft haben, die einem Subnetz in Ihrer VPC zugeordnet sind, und bestätigt haben, dass Sie über eine Routing-Tabelle mit einem Internet-Gateway und eine Routing-Tabelle mit einem NAT-Gateway verfügen.

Wenn Sie nicht über zwei Routing-Tabellen verfügen, eine mit einer Route zu einem Internet-Gateway und eine mit einer Route zu einem NAT-Gateway, gehen Sie wie folgt vor, um die fehlenden Ressourcen und Routing-Tabelleneinträge zu erstellen.

Gehen Sie wie folgt vor, um eine Routing-Tabelle zu erstellen und diese mit einem Subnetz zu verknüpfen.

Erstellen einer benutzerdefinierten Routing-Tabelle mithilfe der Amazon-VPC-Konsole

-

Öffnen Sie die Amazon-VPC-Konsole unter https://console.aws.amazon.com/vpc/

. -

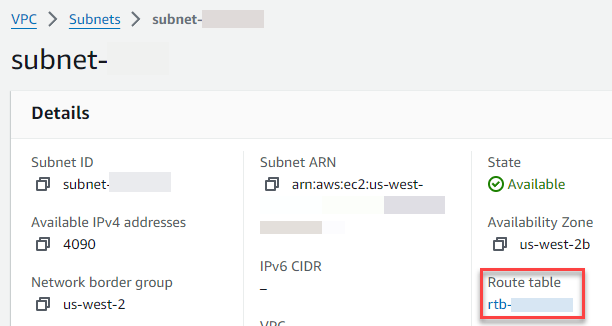

Wählen Sie im Navigationsbereich Route Tables (Routing-Tabellen) aus.

-

Klicken Sie auf Create Route Table (Routing-Tabelle erstellen).

-

(Optional) Geben Sie bei Name einen Namen für Ihre Routing-Tabelle ein.

-

Wählen Sie unter VPC Ihre VPC aus.

-

(Optional) Sie fügen ein Tag hinzu, indem Sie Add new tag (Neuen Tag hinzufügen) auswählen und den Tag-Schlüssel und -Wert eingeben.

-

Klicken Sie auf Create Route Table (Routing-Tabelle erstellen).

-

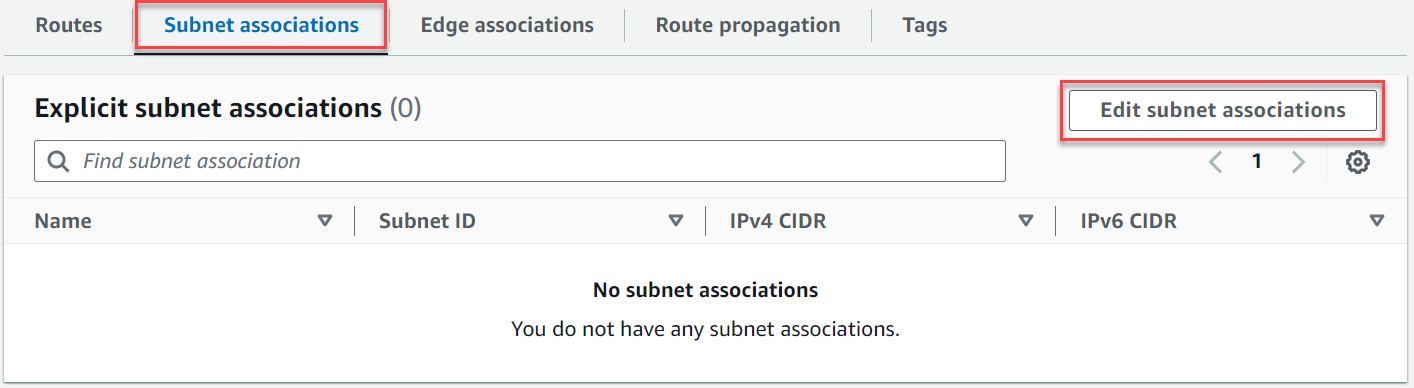

Wählen Sie auf der Registerkarte Subnet associations (Subnetzzuordnungen) die Option Edit subnet associations (Subnetzzuordnungen bearbeiten) aus.

-

Aktivieren Sie das Kontrollkästchen für das Subnetz, um es der Routing-Tabelle zuzuordnen.

-

Klicken Sie auf Save associations (Zuordnungen speichern).

Gehen Sie wie folgt vor, um ein Internet-Gateway zu erstellen, es an Ihre VPC anzuhängen und es der Routing-Tabelle Ihres öffentlichen Subnetzes hinzuzufügen.

So erstellen Sie ein Internet-Gateway

Öffnen Sie die Amazon-VPC-Konsole unter https://console.aws.amazon.com/vpc/

. -

Wählen Sie im Navigationsbereich Internet Gateways (Internet-Gateways) aus.

-

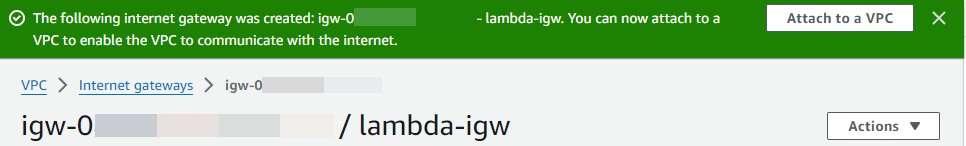

Wählen Sie Create internet gateway (Internet-Gateway erstellen) aus.

-

(Optional) Geben Sie einen Namen für Ihr Internet-Gateway ein.

-

(Optional) Um ein Tag hinzuzufügen, wählen Sie Add new tag (Neuen Tag hinzufügen) aus und geben Sie den Schlüssel und den Wert für den Tag ein.

-

Wählen Sie Create internet gateway (Internet-Gateway erstellen) aus.

-

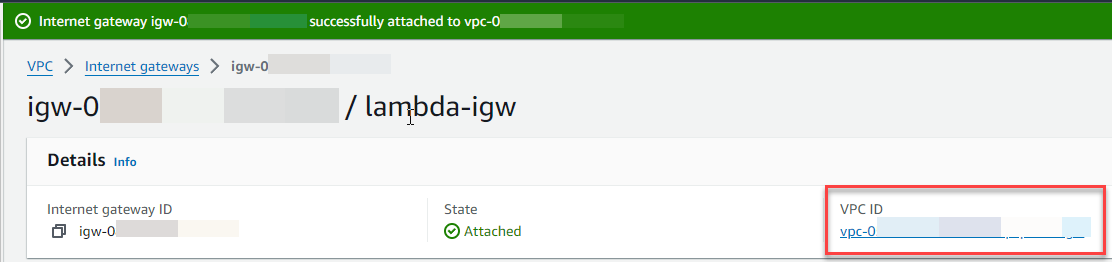

Wählen Sie im Banner oben auf dem Bildschirm die Option An eine VPC anhängen, wählen Sie eine verfügbare VPC aus und wählen Sie dann Internet-Gateway anhängen.

-

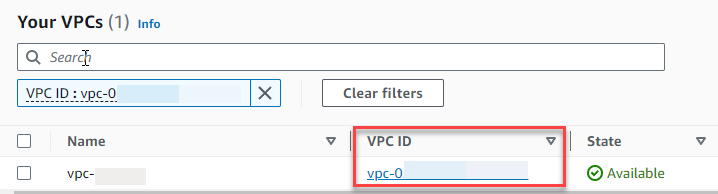

Wählen Sie die VPC ID aus.

-

Wählen Sie die VPC ID, um die VPC-Detailseite zu öffnen.

-

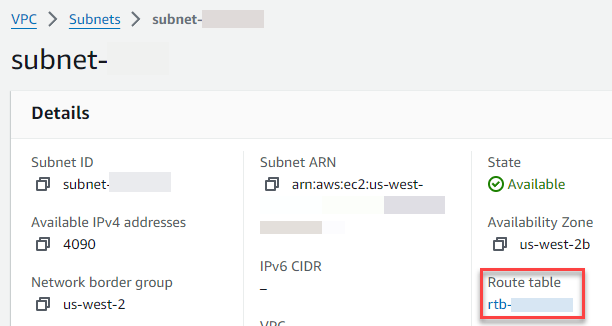

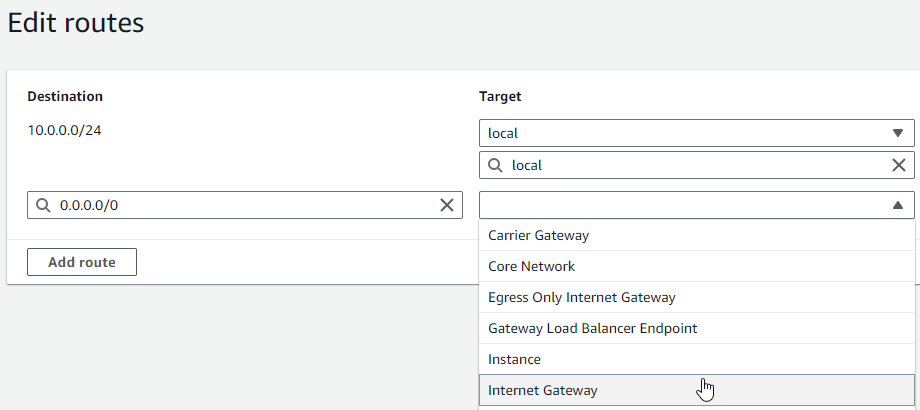

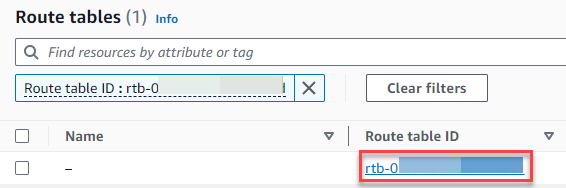

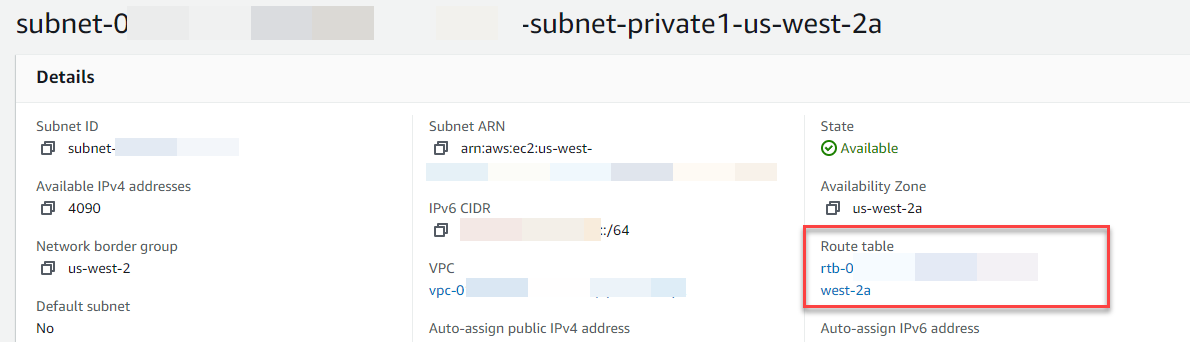

Blättern Sie nach unten zum Abschnitt Ressourcenzuordnung und wählen Sie dann ein Subnetz aus. Die Subnetzdetails werden auf der neuen Registerkarte angezeigt.

-

Wählen Sie den Link unter Routing-Tabelle aus.

-

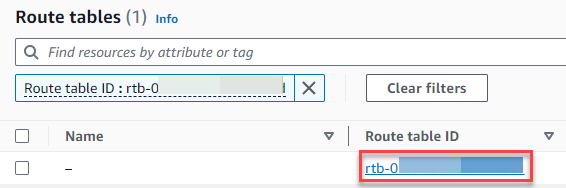

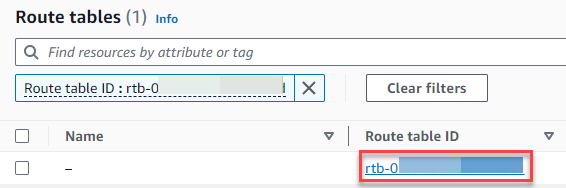

Wählen Sie die Routing-Tabellen-ID, um die Detailseite der Routing-Tabelle zu öffnen.

-

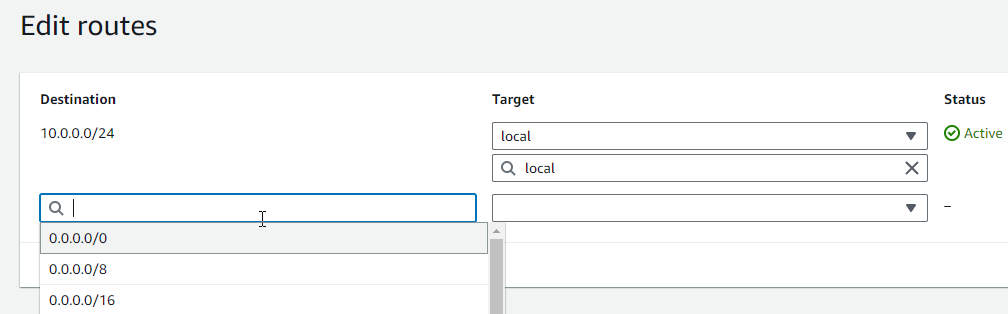

Wählen Sie unter Routes (Routen) Routen bearbeiten aus.

-

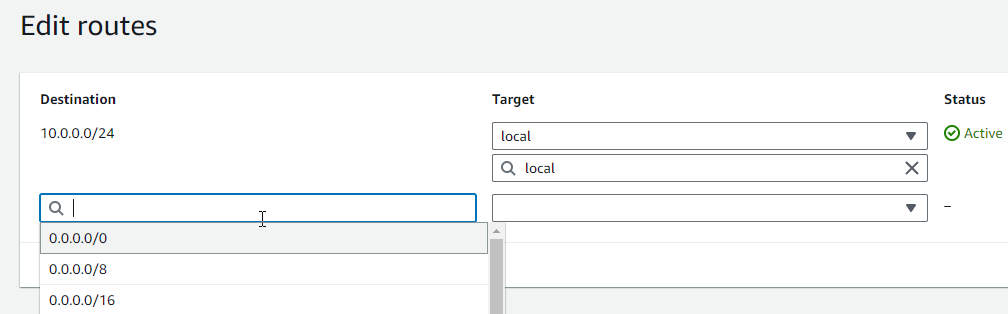

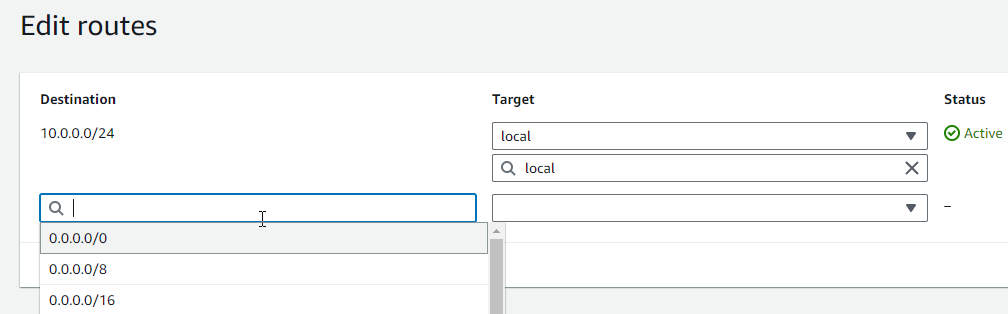

Wählen Sie Route hinzufügen und geben Sie sie dann

0.0.0.0/0in das Feld Ziel ein.

-

Wählen Sie für Target Internet-Gateway und dann das Internet-Gateway aus, das Sie zuvor erstellt haben. Wenn Ihr Subnetz über einen IPv6 CIDR-Block verfügt, müssen Sie auch eine Route für

::/0dasselbe Internet-Gateway hinzufügen.

-

Wählen Sie Änderungen speichern aus.

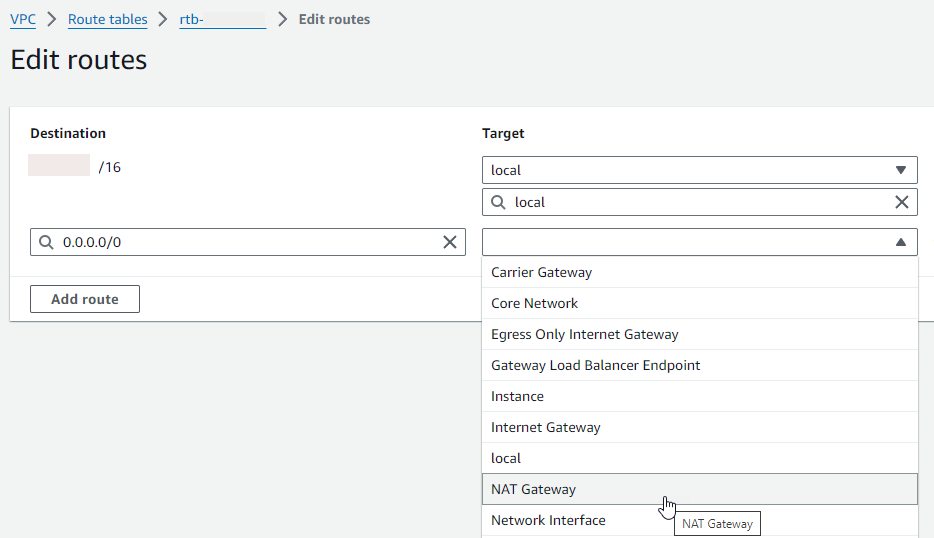

Gehen Sie wie folgt vor, um ein NAT-Gateway zu erstellen, es einem öffentlichen Subnetz zuzuordnen und es dann der Routing-Tabelle Ihres privaten Subnetzes hinzuzufügen.

Um ein NAT-Gateway zu erstellen und es einem öffentlichen Subnetz zuzuordnen

-

Klicken Sie im Navigationsbereich auf NAT-Gateways.

-

Wählen Sie NAT-Gateway erstellen aus.

-

(Optional) Geben Sie einen Namen für Ihr NAT-Gateway ein.

-

Wählen Sie unter Subnetz ein öffentliches Subnetz in Ihrer VPC. (Ein öffentliches Subnetz ist ein Subnetz, das eine direkte Route zu einem Internet-Gateway in seiner Routing-Tabelle hat).

Anmerkung

NAT-Gateways sind einem öffentlichen Subnetz zugeordnet, der Eintrag in der Routing-Tabelle befindet sich jedoch im privaten Subnetz.

-

Wählen Sie als Elastische IP-Zuweisungs-ID eine elastische IP-Adresse oder Elastische IP zuweisen aus.

-

Wählen Sie NAT-Gateway erstellen aus.

So fügen Sie eine Route zum NAT-Gateway in der Routentabelle des privaten Subnetzes hinzu

-

Wählen Sie im Navigationsbereich Subnetze aus.

-

Wählen Sie ein privates Subnetz in Ihrer VPC. (Ein privates Subnetz ist ein Subnetz, das keine Route zu einem Internet-Gateway in seiner Routing-Tabelle hat).

-

Wählen Sie den Link unter Routing-Tabelle aus.

-

Wählen Sie die Routing-Tabellen-ID, um die Detailseite der Routing-Tabelle zu öffnen.

-

Scrollen Sie nach unten und wählen Sie die Registerkarte Routes (Routen) auf Edit routes (Routen bearbeiten).

-

Wählen Sie Route hinzufügen und geben Sie sie dann

0.0.0.0/0in das Feld Ziel ein.

-

Wählen Sie für Target NAT-Gateway und dann das NAT-Gateway aus, das Sie zuvor erstellt haben.

-

Wählen Sie Änderungen speichern aus.

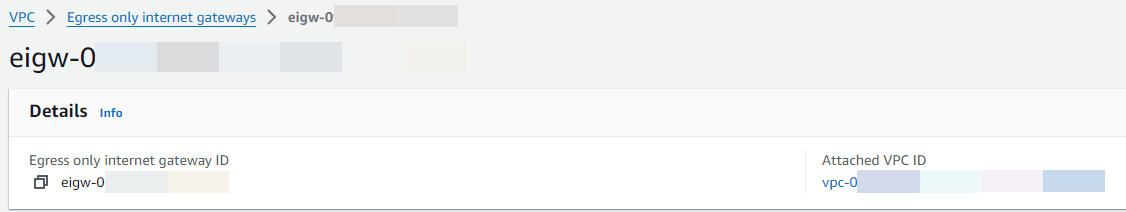

Führen Sie die folgenden Schritte aus, um ein reines Egress-Internet-Gateway zu erstellen und es zur Routing-Tabelle Ihres privaten Subnetzes hinzuzufügen.

So erstellen Sie ein Internet-Gateway nur für ausgehenden Verkehr

Wählen Sie im Navigationsbereich Internet-Gateways für ausgehenden Datenverkehr.

Klicken Sie auf Internet-Gateway für ausgehenden Datenverkehr erstellen.

-

(Optional) Geben Sie einen Name ein.

-

Wählen Sie die VPC aus, in der Sie das Internet-Gateway für ausgehenden Verkehr erstellen möchten.

Klicken Sie auf Internet-Gateway für ausgehenden Datenverkehr erstellen.

-

Wählen Sie den Link unter Angehängte VPC-ID aus.

-

Wählen Sie den Link unter VPC ID, um die VPC-Detailseite zu öffnen.

-

Blättern Sie nach unten zum Abschnitt Ressourcenzuordnung und wählen Sie dann ein privates Subnetz aus. (Ein privates Subnetz ist ein Subnetz, das keine Route zu einem Internet-Gateway in seiner Routing-Tabelle hat). Die Subnetzdetails werden auf der neuen Registerkarte angezeigt.

-

Wählen Sie den Link unter Routing-Tabelle aus.

-

Wählen Sie die Routing-Tabellen-ID, um die Detailseite der Routing-Tabelle zu öffnen.

-

Wählen Sie unter Routes (Routen) Routen bearbeiten aus.

-

Wählen Sie Route hinzufügen und geben Sie sie dann

::/0in das Feld Ziel ein.

-

Wählen Sie für Target Nur Internet-Gateway für den Ausgang und dann das Internet-Gateway aus, das Sie zuvor erstellt haben.

-

Wählen Sie Änderungen speichern aus.

Konfigurieren der Lambda-Funktion

So konfigurieren Sie eine VPC bei der Funktionserstellung

Öffnen Sie die Seite Funktionen

der Lambda-Konsole. -

Wählen Sie Create function (Funktion erstellen).

-

Geben Sie unter Basic information (Grundlegende Informationen) bei Function name (Funktionsname) einen Namen für Ihre Funktion ein.

-

Erweiterten Sie Advanced settings (Erweiterte Einstellungen).

-

Wählen Sie VPC aktivieren und wählen Sie dann eine VPC aus.

-

(Optional) Um ausgehenden IPv6 Datenverkehr zuzulassen, wählen Sie Datenverkehr für Dual-Stack-Subnetze zulassen IPv6 aus.

-

Wählen Sie für Subnetze alle privaten Subnetze aus. Die privaten Subnetze können über die NAT-Gateway auf das Internet zugreifen. Durch die Verbindung einer Funktion mit einem öffentlichen Subnetz erhält sie keinen Internetzugang.

Anmerkung

Wenn Sie IPv6 Datenverkehr für Dual-Stack-Subnetze zulassen ausgewählt haben, müssen alle ausgewählten Subnetze über einen CIDR-Block und einen IPv4 CIDR-Block verfügen. IPv6

-

Wählen Sie für Sicherheitsgruppen eine Sicherheitsgruppe aus, die ausgehenden Datenverkehr zulässt.

-

Wählen Sie Funktion erstellen.

Lambda erstellt automatisch eine Ausführungsrolle mit der AWSLambdaVPCAccessExecutionRole AWS verwalteten Richtlinie. Die Berechtigungen in dieser Richtlinie sind nur zum Erstellen von Elastic Network-Schnittstellen für die VPC-Konfiguration und nicht zum Aufrufen Ihrer Funktion erforderlich. Um Berechtigungen mit den geringsten Rechten anzuwenden, können Sie die AWSLambdaVPCAccessExecutionRoleRichtlinie aus Ihrer Ausführungsrolle entfernen, nachdem Sie die Funktion und die VPC-Konfiguration erstellt haben. Weitere Informationen finden Sie unter Erforderliche IAM-Berechtigungen.

So konfigurieren Sie eine VPC für eine vorhandene Funktion

Um einer vorhandenen Funktion eine VPC-Konfiguration hinzuzufügen, muss die Ausführungsrolle der Funktion über die Berechtigung verfügen, elastische Netzwerkschnittstellen zu erstellen und zu verwalten. Die AWSLambdaVPCAccessExecutionRole AWS verwaltete Richtlinie umfasst die erforderlichen Berechtigungen. Um Berechtigungen mit den geringsten Rechten anzuwenden, können Sie die AWSLambdaVPCAccessExecutionRoleRichtlinie aus Ihrer Ausführungsrolle entfernen, nachdem Sie die VPC-Konfiguration erstellt haben.

Öffnen Sie die Seite Funktionen

der Lambda-Konsole. -

Wählen Sie eine Funktion aus.

-

Wählen Sie die Registerkarte Konfiguration und anschließend VPC aus.

-

Wählen Sie unter VPC die Option Edit (Bearbeiten) aus.

-

Wählen Sie die VPC aus.

-

(Optional) Um ausgehenden IPv6 Datenverkehr zuzulassen, wählen Sie Datenverkehr für Dual-Stack-Subnetze zulassen IPv6 aus.

-

Wählen Sie für Subnetze alle privaten Subnetze aus. Die privaten Subnetze können über die NAT-Gateway auf das Internet zugreifen. Durch die Verbindung einer Funktion mit einem öffentlichen Subnetz erhält sie keinen Internetzugang.

Anmerkung

Wenn Sie IPv6 Datenverkehr für Dual-Stack-Subnetze zulassen ausgewählt haben, müssen alle ausgewählten Subnetze über einen CIDR-Block und einen IPv4 CIDR-Block verfügen. IPv6

-

Wählen Sie für Sicherheitsgruppen eine Sicherheitsgruppe aus, die ausgehenden Datenverkehr zulässt.

-

Wählen Sie Speichern.

Testen der Funktion

Verwenden Sie den folgenden Beispielcode, um zu bestätigen, dass Ihre VPC-verbundene Funktion das öffentliche Internet erreichen kann. Bei Erfolg gibt der Code einen 200-Statuscode zurück. Ist dies nicht der Fall, wird die Funktion abgebrochen.