Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Erstellen eines Puppet Enterprise-Masters

Wichtig

Der AWS OpsWorks for Puppet Enterprise Dienst hat am 31. März 2024 das Ende seiner Lebensdauer erreicht und wurde sowohl für neue als auch für bestehende Kunden deaktiviert. Wir empfehlen Kunden dringend, ihre Workloads so bald wie möglich auf andere Lösungen zu migrieren. Wenn Sie Fragen zur Migration haben, wenden Sie sich an das AWS -Support Team auf AWS re:POST

Sie können einen Puppet-Master erstellen, indem Sie die OpsWorks for Puppet Enterprise-Konsole oder die verwenden. AWS CLI

Themen

Erstellen Sie einen Puppet Enterprise Master mithilfe der AWS Management Console

Melden Sie sich bei der an AWS Management Console und öffnen Sie die OpsWorks Konsole unter https://console.aws.amazon.com/opsworks/

. -

Wählen Sie auf der OpsWorks Startseite die Option Gehe zu OpsWorks für Puppet Enterprise aus.

-

Wählen Sie auf der OpsWorks Startseite von Puppet Enterprise die Option Create Puppet Enterprise Server aus.

-

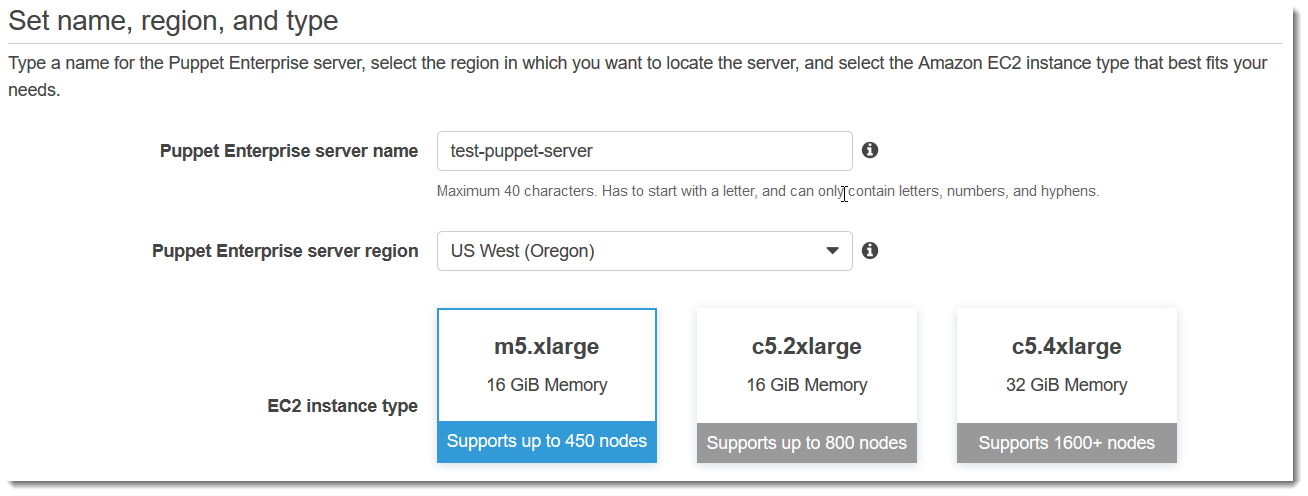

Geben Sie auf der Seite Set name, region, and type (Name, Region und Typ festlegen) einen Namen für Ihren Server an. Puppet Master-Namen dürfen maximal 40 Zeichen lang sein, müssen mit einem Buchstaben beginnen und dürfen nur alphanumerische Zeichen und Bindestriche enthalten. Wählen Sie erst eine unterstützte Region und dann einen Instance-Typ aus, der die Anzahl der Knoten unterstützt, die Sie verwalten möchten. Sie können bei Bedarf den Instance-Typ ändern, nachdem Ihr Server erstellt wurde. Für diese exemplarische Vorgehensweise erstellen wir einen Instance-Typ m5.xlarge in der Region USA West (Oregon). Wählen Sie Weiter aus.

-

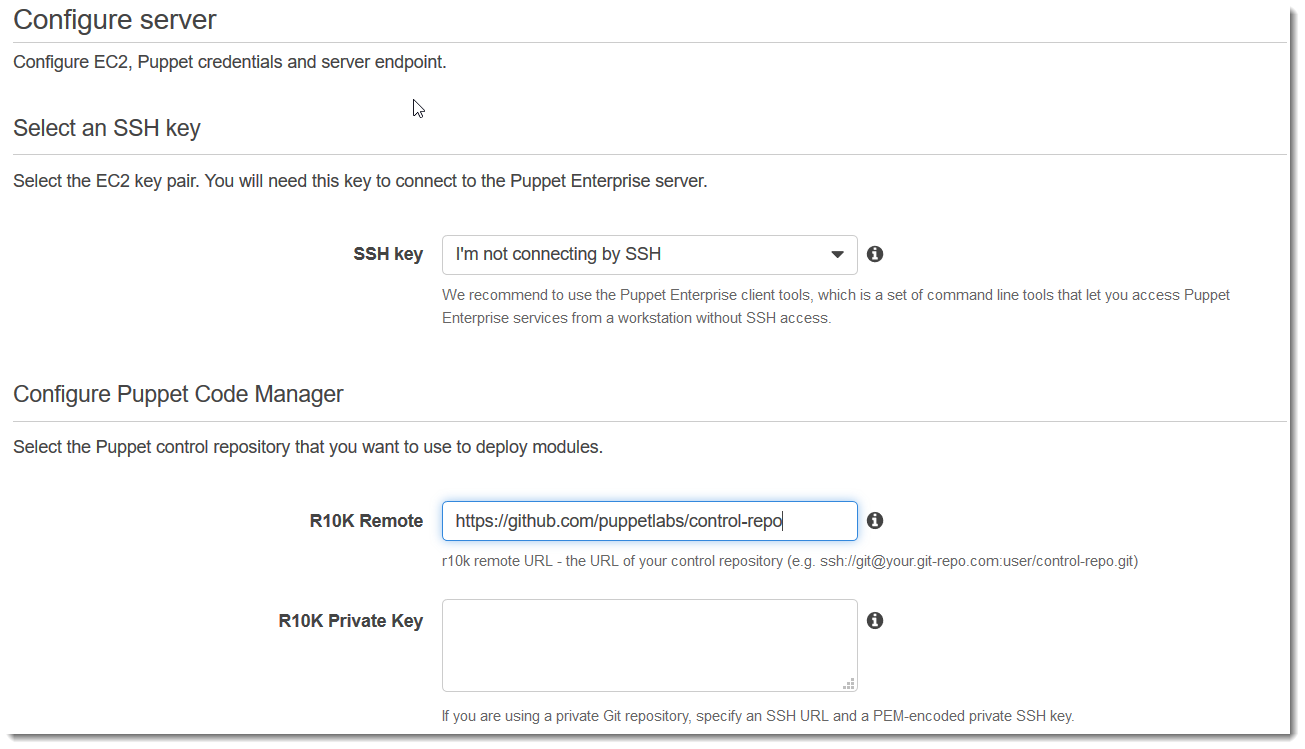

Behalten Sie auf der Seite Configure server (Server konfigurieren) in der Dropdown-Liste SSH key (SSH-Schlüssel) die Standardeinstellung bei, es sei denn, Sie möchten ein Schlüsselpaar angeben. Geben Sie im Feld r10k remote des Bereichs Configure Puppet Code Manager eine gültige SSH- oder HTTPS-URL Ihres Git Remote-Repositorys an. Fügen Sie im Feld für den privaten R10K-Schlüssel den privaten SSH-Schlüssel ein, mit dem Sie auf das R10k-Remote-Repository OpsWorks zugreifen können. Dieser wird von Git bereitgestellt, wenn Sie ein privates Repository erstellen, ist aber nicht erforderlich, wenn Sie HTTPS-Authentifizierung für den Zugriff auf Ihr Steuerungs-Repository verwenden. Wählen Sie Weiter aus.

-

Behalten Sie unter Specify server endpoint (Serverendpunkt angeben) die Standardeinstellung Use an automatically generated endpoint (Automatisch generierten Endpunkt verwenden) bei und wählen Sie dann Next (Weiter), es sei denn, der Server soll sich in einer eigenen benutzerdefinierten Domäne befinden. Fahren Sie mit dem nächsten Schritt fort, um eine benutzerdefinierte Domäne zu konfigurieren.

-

Um eine benutzerdefinierte Domäne zu verwenden, wählen Sie unter Specify server endpoint (Serverendpunkt angeben) aus der Dropdown-Liste die Option Use a custom domain (Benutzerdefinierte Domäne verwenden) aus.

-

Geben Sie für Fully Qualified Domain Name (FQDN) einen FQDN an. Sie müssen Eigentümer des Domänennamens sein, den Sie verwenden möchten.

-

Fügen Sie unter SSL certificate (SSL-Zertifikat) das gesamte PEM-formatierte Zertifikat ein, beginnend mit

–––--BEGIN CERTIFICATE-----und endend mit–––--END CERTIFICATE-----. Der Antragssteller des SSL-Zertifikats muss mit dem FQDN übereinstimmen, den Sie im vorherigen Schritt eingegeben haben. Entfernen Sie alle zusätzlichen Zeilen vor und hinter dem Zertifikat. -

Fügen Sie unter SSL private key (Privater SSL-Schlüssel) den gesamten privaten RSA-Schlüssel ein, beginnend mit

–––--BEGIN RSA PRIVATE KEY-----und endend mit–––--END RSA PRIVATE KEY-----. Der private SSL-Schlüssel muss mit dem öffentlichen Schlüssel im SSL-Zertifikat übereinstimmen, das Sie im vorherigen Schritt eingegeben haben. Entfernen Sie alle zusätzlichen Zeilen vor und hinter dem privaten Schlüssel. Wählen Sie Weiter aus.

-

-

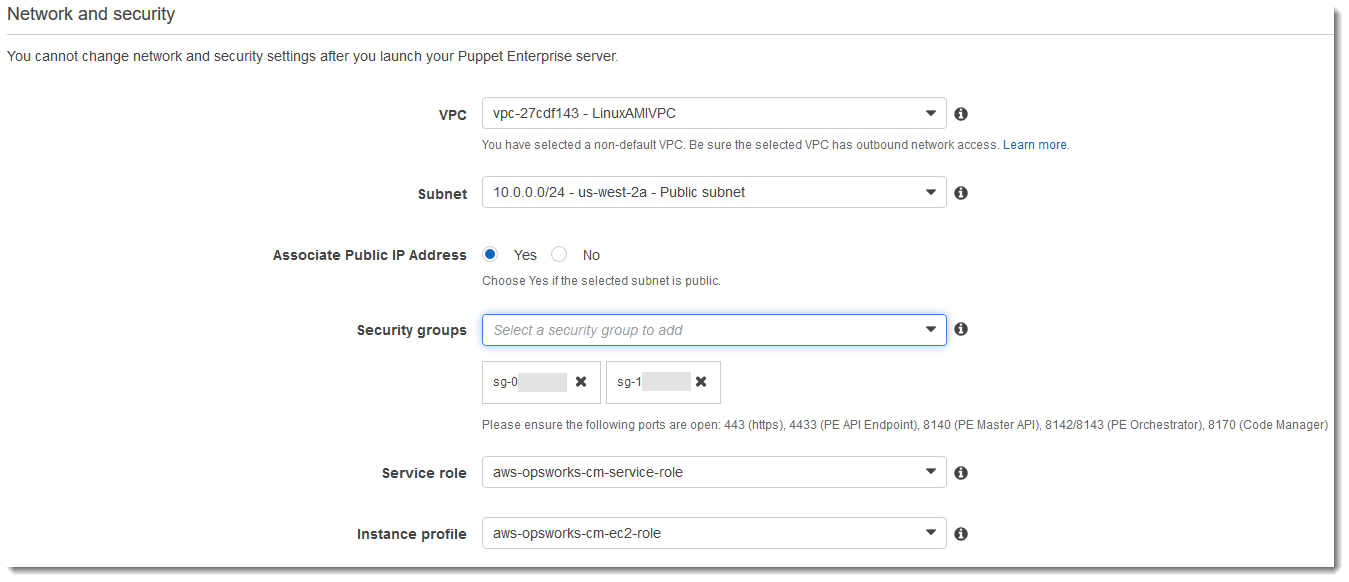

Wählen Sie auf der Seite Erweiterte Einstellungen konfigurieren im Bereich Netzwerk und Sicherheit eine VPC, ein Subnetz und eine oder mehrere Sicherheitsgruppen aus. OpsWorks kann eine Sicherheitsgruppe, eine Servicerolle und ein Instanzprofil für Sie generieren, falls Sie noch keine haben, die Sie verwenden möchten. Der Server kann zu mehreren Sicherheitsgruppen gehören. Sie können die Netzwerk- und Sicherheitseinstellungen für den Puppet-Master nicht ändern, nachdem Sie diese Seite verlassen haben.

-

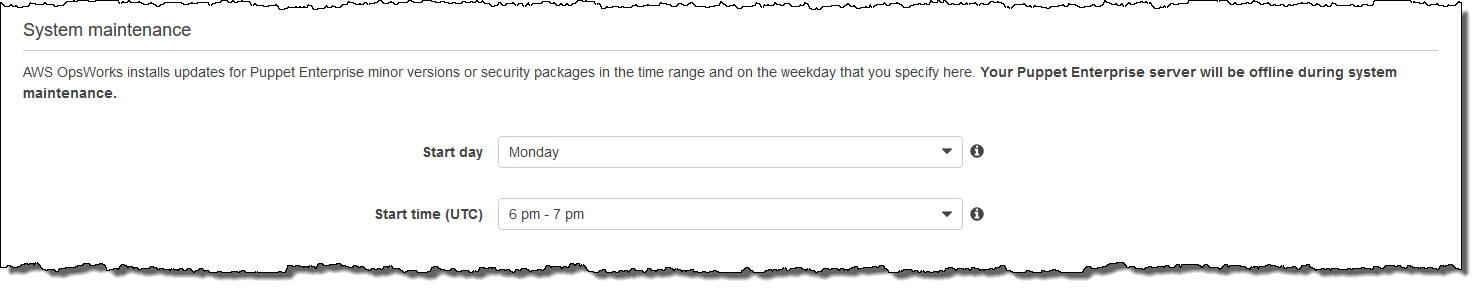

Legen Sie im Abschnitt System maintenance (Systemwartung) den Tag und die Uhrzeit fest, zu der die Systemwartung beginnen soll. Da der Server während der Systemwartung offline ist, wählen Sie eine Uhrzeit innerhalb der normalen Geschäftszeiten mit geringer Server-Nachfrage aus.

Das Wartungsfenster muss angegeben werden. Sie können den Starttag und die Startzeit später ändern, indem Sie den AWS Management Console AWS CLI, oder den verwenden APIs.

-

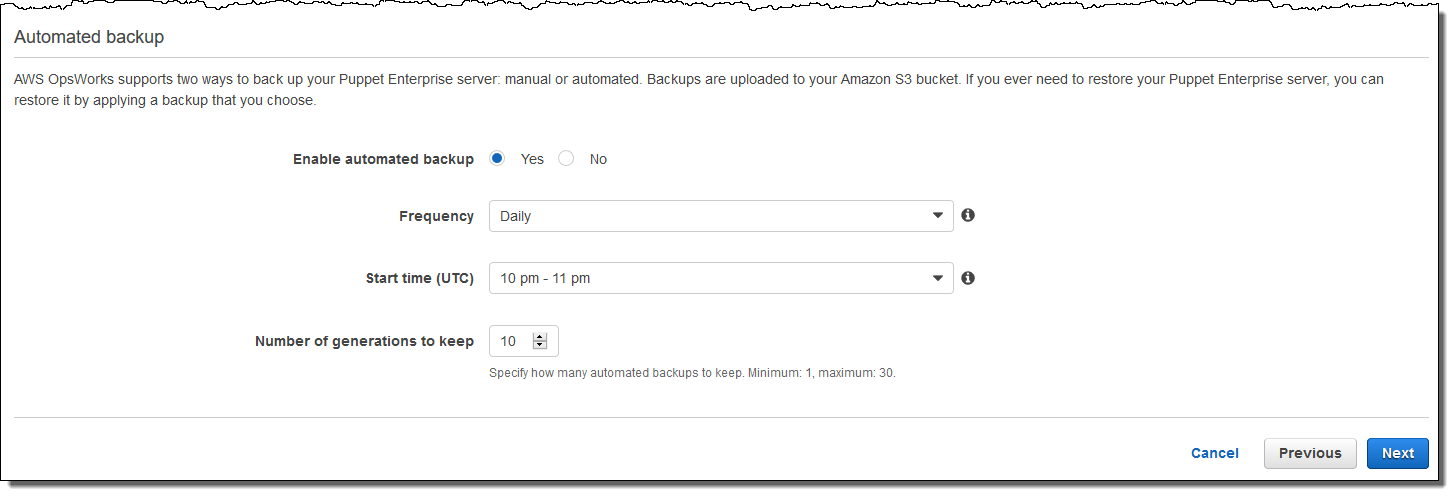

Konfigurieren Sie die Sicherungen. Standardmäßig sind automatische Sicherungen aktiviert. Legen Sie eine bevorzugte Häufigkeit und Stunde für den Start der automatischen Sicherung sowie die Anzahl der Backup-Generationen fest, die in Amazon Simple Storage Service gespeichert werden sollen. Es können maximal 30 Backups aufbewahrt werden. Wenn das Maximum erreicht ist, OpsWorks löscht Puppet Enterprise die ältesten Backups, um Platz für neue zu schaffen.

-

(Optional) Fügen Sie unter Tags Tags dem Server und den zugehörigen Ressourcen wie der EC2 Instanz, der Elastic IP-Adresse, der Sicherheitsgruppe, dem S3-Bucket und Backups hinzu. Weitere Informationen zum Taggen eines OpsWorks Puppet Enterprise-Servers finden Sie unter. Mit Tags auf AWS OpsWorks for Puppet Enterprise Ressourcen arbeiten

-

Wenn Sie die erweiterten Einstellungen fertig konfiguriert haben, wählen Sie Next (Weiter) aus.

-

Überprüfen Sie auf der Seite Review (Prüfen) Ihre Auswahl. Wenn Sie bereit sind, den Server zu erstellen, wählen Sie Launch (Starten) aus.

Während Sie darauf warten, Ihren Puppet Master OpsWorks zu erstellen, fahren Sie mit dem Starter Kit Konfigurieren des Puppet-Masters mit dem Starter Kit und den Zugangsdaten für die Puppet Enterprise-Konsole fort und laden Sie sie herunter. Warten Sie nicht mit dem Herunterladen dieser Elemente, bis Ihre Server online ist.

Wenn die Servererstellung abgeschlossen ist, ist Ihr Puppet-Master auf der OpsWorks Startseite von Puppet Enterprise mit dem Status Online verfügbar. Nachdem sich der Server online befindet, ist die Puppet Enterprise-Konsole auf der Server-Domäne mit einer URL mit folgendem Format verfügbar:

https://.your_server_name-randomID.region.opsworks-cm.io

Erstellen Sie einen Puppet Enterprise Master mithilfe von AWS CLI

Wichtig

Der AWS OpsWorks for Puppet Enterprise Dienst hat am 31. März 2024 das Ende seiner Lebensdauer erreicht und wurde sowohl für neue als auch für bestehende Kunden deaktiviert. Wir empfehlen Kunden dringend, ihre Workloads so bald wie möglich auf andere Lösungen zu migrieren. Wenn Sie Fragen zur Migration haben, wenden Sie sich an das AWS -Support Team auf AWS re:POST

Das Erstellen eines Masterservers OpsWorks für Puppet Enterprise durch Ausführen von AWS CLI Befehlen unterscheidet sich vom Erstellen eines Servers in der Konsole. OpsWorks Erstellt in der Konsole eine Servicerolle und eine Sicherheitsgruppe für Sie, falls Sie keine vorhandenen angeben, die Sie verwenden möchten. In der OpsWorks

kann eine Sicherheitsgruppe für Sie erstellen AWS CLI, wenn Sie keine angeben, aber es wird nicht automatisch eine Dienstrolle erstellt. Sie müssen als Teil Ihres create-server Befehls eine Dienstrollen-ARN angeben. In der Konsole laden Sie während OpsWorks der Erstellung Ihres Puppet-Masters das Starterkit und die Anmeldeinformationen für die Puppet Enterprise-Konsole herunter. Da Sie dies nicht tun können, wenn Sie einen Master OpsWorks für Puppet Enterprise mithilfe von erstellen AWS CLI, verwenden Sie ein JSON-Verarbeitungsprogramm, um die Anmeldeinformationen und das Starterkit aus den Ergebnissen des create-server Befehls abzurufen, nachdem Ihr neuer OpsWorks für Puppet Enterprise-Master online ist.

Wenn auf Ihrem lokalen Computer das noch nicht ausgeführt wird AWS CLI, laden Sie es herunter und installieren Sie es, AWS CLI indem Sie den Installationsanweisungen im AWS-Benutzerhandbuch für die Befehlszeilenschnittstelle folgen. In diesem Abschnitt werden nicht alle Parameter beschrieben, die Sie mit dem Befehl create-server verwenden können. Weitere Informationen zu den create-server-Parametern finden Sie unter create-server in der AWS CLI

-Referenz.

-

Schließen Sie die Voraussetzungen ab. Zum Erstellen eines Puppet-Masters benötigen Sie eine Subnetz-ID und somit eine VPC.

-

Erstellen Sie eine Servicerolle und ein Instanzprofil.

-

Suchen und kopieren Sie ARNs die Servicerollen in Ihrem Konto.

aws iam list-roles --path-prefix "/service-role/" --no-paginateSuchen Sie in den Ergebnissen des Befehls

list-rolesnach Servicerollen-ARN-Einträgen, die dem folgenden ähneln. Notieren Sie sich die Servicerolle ARNs. Sie benötigen diese Werte zum Erstellen Ihres Puppet Enterprise-Masters. -

Suchen und kopieren Sie ARNs die Instanzprofile in Ihrem Konto.

aws iam list-instance-profiles --no-paginateSuchen Sie in den Ergebnissen des Befehls

list-instance-profilesnach Instance-Profil-ARN-Einträgen, die dem folgenden ähneln. Notieren Sie sich das Instanzprofil ARNs. Sie benötigen diese Werte zum Erstellen Ihres Puppet Enterprise-Masters. -

Erstellen Sie den Master OpsWorks für Puppet Enterprise, indem Sie den

create-serverBefehl ausführen.-

Der

--engineWert istPuppetMonolithic,--engine-modelist und--engine-versionkann2019oder2017sein. -

Der Servername muss innerhalb Ihres AWS Kontos in jeder Region eindeutig sein. Servernamen müssen mit einem Buchstaben beginnen. Danach können Buchstaben, Zahlen und Bindestriche (-) verwendet werden, insgesamt höchstens 40 Zeichen.

-

Verwenden Sie die ARNs des Instance-Profils und der Servicerolle, die Sie in Schritt 3 und 4 kopiert haben.

-

Gültige Instance-Typen sind

m5.xlarge,c5.2xlargeundc5.4xlarge. Weitere Informationen zu den Spezifikationen dieser Instance-Typen finden Sie unter Instance-Typen im EC2 Amazon-Benutzerhandbuch. -

Der Parameter

--engine-attributesist optional. Wenn Sie kein Puppet-Administratorpasswort festlegen, wird bei der Servererstellung ein Passwort generiert. Wenn Sie--engine-attributeshinzufügen, geben Sie fürPUPPET_ADMIN_PASSWORDein Administratorpasswort für die Anmeldung auf der Puppet Enterprise-Konsolenwebseite ein. Das Passwort muss zwischen 8 und 32 ASCII-Zeichen lang sein. -

Ein SSH-Schlüsselpaar ist optional. Es kann Ihnen dabei helfen, sich mit dem Puppet-Master zu verbinden, wenn Sie das Konsolenadministratorpasswort zurücksetzen müssen. Weitere Informationen zum Erstellen eines SSH-Schlüsselpaars finden Sie unter Amazon EC2 Key Pairs im EC2 Amazon-Benutzerhandbuch.

-

Um eine benutzerdefinierte Domäne zu verwenden, fügen Sie dem Befehl die folgenden Parameter hinzu. Andernfalls generiert der Erstellungsprozess des Puppet-Master automatisch einen Endpunkt für Sie. Alle drei Parameter sind erforderlich, um eine benutzerdefinierte Domäne zu konfigurieren. Informationen zu zusätzlichen Anforderungen für die Verwendung dieser Parameter finden Sie CreateServerin der OpsWorks CM-API-Referenz.

-

--custom-domain– Ein optionaler öffentlicher Endpunkt eines Servers, z. B.https://aws.my-company.com. -

--custom-certificate– Ein PEM-formatiertes HTTPS-Zertifikat. Der Wert kann ein einzelnes, selbstsigniertes Zertifikat oder eine Zertifikatkette sein. -

--custom-private-key– Ein privater Schlüssel im PEM-Format für die Verbindung mit dem Server mithilfe von HTTPS. Der private Schlüssel darf nicht verschlüsselt sein; er kann nicht durch ein Passwort oder eine Passphrase geschützt werden.

-

-

Es ist eine wöchentliche Systemwartung erforderlich. Gültige Werte müssen im folgenden Format angegeben werden:

DDD:HH:MM. Die angegebene Uhrzeit entspricht der Zeitzone UTC (Coordinated Universal Time). Wenn Sie für--preferred-maintenance-windowkeinen Wert angeben, wird ein zufälliger Standardwert mit einem einstündigen Zeitraum an einem Dienstag, Mittwoch oder Freitag festgelegt. -

Gültige Werte für

--preferred-backup-windowmüssen in einem der folgenden Formate angegeben werden:HH:MMfür tägliche Sicherungen oderDDD:HH:MMfür wöchentliche Sicherungen. Die angegebene Uhrzeit entspricht der Zeitzone UTC. Standardmäßig wird ein zufälliger täglicher Startzeitpunkt festgelegt. Wenn Sie automatische Sicherungen deaktivieren möchten, verwenden Sie stattdessen den Parameter--disable-automated-backup. -

Geben Sie für

--security-group-idseine oder mehrere Sicherheitsgruppen IDs, getrennt durch ein Leerzeichen, ein. -

Geben Sie für

--subnet-idseine Subnetz-ID ein.

aws opsworks-cm create-server --engine "Puppet" --engine-model "Monolithic" --engine-version "2019" --server-name "server_name" --instance-profile-arn "instance_profile_ARN" --instance-type "instance_type" --engine-attributes '{"PUPPET_ADMIN_PASSWORD":"ASCII_password"}' --key-pair "key_pair_name" --preferred-maintenance-window "ddd:hh:mm" --preferred-backup-window "ddd:hh:mm" --security-group-idssecurity_group_id1security_group_id2--service-role-arn "service_role_ARN" --subnet-idssubnet_IDIm Folgenden wird ein Beispiel gezeigt.

aws opsworks-cm create-server --engine "Puppet" --engine-model "Monolithic" --engine-version "2019" --server-name "puppet-02" --instance-profile-arn "arn:aws:iam::111122223333:instance-profile/aws-opsworks-cm-ec2-role" --instance-type "m5.xlarge" --engine-attributes '{"PUPPET_ADMIN_PASSWORD":"zZZzDj2DLYXSZFRv1d"}' --key-pair "amazon-test" --preferred-maintenance-window "Mon:08:00" --preferred-backup-window "Sun:02:00" --security-group-ids sg-b00000001 sg-b0000008 --service-role-arn "arn:aws:iam::111122223333:role/service-role/aws-opsworks-cm-service-role" --subnet-ids subnet-383daa71Im folgenden Beispiel wird ein Puppet-Master erstellt, der eine benutzerdefinierte Domäne verwendet.

aws opsworks-cm create-server \ --engine "Puppet" \ --engine-model "Monolithic" \ --engine-version "2019" \ --server-name "puppet-02" \ --instance-profile-arn "arn:aws:iam::111122223333:instance-profile/aws-opsworks-cm-ec2-role" \ --instance-type "m5.xlarge" \ --engine-attributes '{"PUPPET_ADMIN_PASSWORD":"zZZzDj2DLYXSZFRv1d"}' \ --custom-domain "my-puppet-master.my-corp.com" \ --custom-certificate "-----BEGIN CERTIFICATE----- EXAMPLEqEXAMPLE== -----END CERTIFICATE-----" \ --custom-private-key "-----BEGIN RSA PRIVATE KEY----- EXAMPLEqEXAMPLE= -----END RSA PRIVATE KEY-----" \ --key-pair "amazon-test" --preferred-maintenance-window "Mon:08:00" \ --preferred-backup-window "Sun:02:00" \ --security-group-ids sg-b00000001 sg-b0000008 \ --service-role-arn "arn:aws:iam::111122223333:role/service-role/aws-opsworks-cm-service-role" \ --subnet-ids subnet-383daa71Im folgenden Beispiel wird ein Puppet-Master erstellt, der zwei Tags hinzufügt:

Stage: ProductionundDepartment: Marketing. Weitere Informationen zum Hinzufügen und Verwalten von Tags OpsWorks für Puppet Enterprise-Server finden Sie Mit Tags auf AWS OpsWorks for Puppet Enterprise Ressourcen arbeiten in diesem Handbuch.aws opsworks-cm create-server \ --engine "Puppet" \ --engine-model "Monolithic" \ --engine-version "2019" \ --server-name "puppet-02" \ --instance-profile-arn "arn:aws:iam::111122223333:instance-profile/aws-opsworks-cm-ec2-role" \ --instance-type "m5.xlarge" \ --engine-attributes '{"PUPPET_ADMIN_PASSWORD":"zZZzDj2DLYXSZFRv1d"}' \ --key-pair "amazon-test" --preferred-maintenance-window "Mon:08:00" \ --preferred-backup-window "Sun:02:00" \ --security-group-ids sg-b00000001 sg-b0000008 \ --service-role-arn "arn:aws:iam::111122223333:role/service-role/aws-opsworks-cm-service-role" \ --subnet-ids subnet-383daa71 \ --tags [{\"Key\":\"Stage\",\"Value\":\"Production\"},{\"Key\":\"Department\",\"Value\":\"Marketing\"}] -

-

OpsWorks für Puppet Enterprise dauert es etwa 15 Minuten, einen neuen Server zu erstellen. Sie sollten die Ausgabe des Befehls

create-servernicht verwerfen oder die Shell-Sitzung beenden, da die Ausgabe wichtige Informationen enthalten kann, die nicht wiederhergestellt werden können. Um Passwörter und das Starter Kit aus den Ergebnissen voncreate-serverzu extrahieren, fahren Sie mit dem nächsten Schritt fort.Wenn Sie eine benutzerdefinierte Domäne mit dem Server verwenden, kopieren Sie in der Ausgabe des Befehls

create-serverden Wert des AttributsEndpoint. Im Folgenden wird ein Beispiel gezeigt."Endpoint": "puppet-07-exampleexample.opsworks-cm.us-east-1.amazonaws.com" -

Wenn Sie sich dafür entschieden haben OpsWorks , dass Puppet Enterprise ein Passwort für Sie generiert, können Sie es mithilfe eines JSON-Prozessors wie jq in einem verwendbaren Format aus den

create-serverErgebnissen extrahieren.Nachdem Sie jq installiert haben, können Sie die folgenden Befehle ausführen, um das Puppet-Administratorpasswort und das Starter Kit zu extrahieren. Wenn Sie in Schritt 3 kein eigenes Passwort angegeben haben, speichern Sie das extrahierte Administratorpasswort an einem sicheren Speicherort. #Get the Puppet password: cat resp.json | jq -r '.Server.EngineAttributes[] | select(.Name == "PUPPET_ADMIN_PASSWORD") | .Value' #Get the Puppet Starter Kit: cat resp.json | jq -r '.Server.EngineAttributes[] | select(.Name == "PUPPET_STARTER_KIT") | .Value' | base64 -D > starterkit.zipAnmerkung

Es ist nicht möglich, in der AWS Management Console ein neues Starter Kit für den Puppet-Master zu erstellen. Wenn Sie mit dem einen Puppet-Master erstellen AWS CLI, führen Sie den vorherigen

jqBefehl aus, um das Base64-kodierte Starterkit in dencreate-serverErgebnissen als ZIP-Datei zu speichern. -

Wenn Sie keine benutzerdefinierte Domäne verwenden, fahren Sie mit dem nächsten Schritt fort. Wenn Sie eine benutzerdefinierte Domäne mit dem Server verwenden, erstellen Sie einen CNAME-Eintrag im DNS-Verwaltungstool Ihres Unternehmens, um Ihre benutzerdefinierte Domäne auf den OpsWorks for Puppet Enterprise-Endpunkt zu verweisen, den Sie in Schritt 6 kopiert haben. Sie können einen Server erst dann mit einer benutzerdefinierten Domäne erreichen und sich erst dann bei ihm anmelden, nachdem Sie diesen Schritt ausgeführt haben.

-

Fahren Sie mit dem nächsten Abschnitt, Konfigurieren des Puppet-Masters mit dem Starter Kit fort.