Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Sichere Einrichtung und Bedienung von ADDF

Autonomous Driving Data Framework (ADDF) sollte als maßgeschneiderte Software behandelt werden, die eine kontinuierliche Wartung und Pflege durch ein engagiertes DevOps Sicherheitsteam in Ihrem Unternehmen erfordert. In diesem Abschnitt werden sicherheitsrelevante allgemeine Aufgaben beschriebe, die Sie bei der Einrichtung und dem Betrieb von ADDF während seines gesamten Lebenszyklus unterstützen.

Dieser Abschnitt beinhaltet die folgenden Aufgaben:

Definieren Sie Ihre ADDF-Architektur

Eine ADDF-Instanz ist nur so sicher wie die AWS-Konto Umgebung, in der sie bereitgestellt wird. Diese AWS-Konto Umgebung muss so konzipiert sein, dass sie die Sicherheits- und Betriebsanforderungen Ihres spezifischen Anwendungsfalls erfüllt. Beispielsweise unterscheiden sich die sicherheits- und betriebsbezogenen Aufgaben und Überlegungen beim Einrichten einer ADDF-Instanz in einer proof-of-concept (PoC) -Umgebung von denen beim Einrichten von ADDF in einer Produktionsumgebung.

ADDF in einer PoC-Umgebung ausführen

Wenn Sie ADDF in einer PoC-Umgebung verwenden möchten, empfehlen wir Ihnen, eine spezielle ADDF-Umgebung zu erstellen, die keine anderen AWS-Konto Workloads enthält. Dies trägt zur Sicherheit Ihres Kontos bei, während Sie ADDF und seine Features erkunden. Diese Herangehensweise bietet folgende Vorteile:

-

Im Falle einer schwerwiegenden ADDF-Fehlkonfiguration würden keine anderen Workloads beeinträchtigt.

-

Es besteht kein Risiko einer anderen Fehlkonfiguration von Workloads, die sich negativ auf die Einrichtung von ADDF auswirken könnten.

Selbst in einer PoC-Umgebung empfehlen wir Ihnen, möglichst viele der bewährten Methoden zu befolgen, die unter ADDF in einer Produktionsumgebung ausführen aufgeführt sind.

ADDF in einer Produktionsumgebung ausführen

Wenn Sie ADDF in einer Produktionsumgebung eines Unternehmens verwenden möchten, empfehlen wir Ihnen dringend, die bewährten Sicherheitsmethoden Ihrer Organisation zu berücksichtigen und ADDF entsprechend zu implementieren. Zusätzlich zu den bewährten Sicherheitsmethoden Ihrer Organisation empfehlen wir Ihnen, Folgendes zu implementieren:

-

Stellen Sie ein langfristiges, engagiertes DevOps ADDF-Team zusammen — ADDF muss wie eine maßgeschneiderte Software behandelt werden. Sie erfordert eine kontinuierliche Wartung und Pflege durch ein engagiertes DevOps Team. Bevor mit der Ausführung von ADDF in einer Produktionsumgebung begonnen wird, sollte ein DevOps Team mit ausreichender Größe und Kapazität zusammengestellt werden, das end-of-life bis zur ADDF-Bereitstellung alle Ressourcen zur Verfügung stellt.

-

Verwenden Sie eine Architektur mit mehreren Konten – Jede ADDF-Instance sollte in einer eigenen AWS -Umgebung mit mehreren Konten bereitgestellt werden, ohne andere, nicht damit verbundene Workloads. Wie in der AWS Kontenverwaltung und Trennung (AWS Well-Architected Framework) definiert, gilt es als bewährte Methode, Ressourcen und Workloads auf der Grundlage der Anforderungen Ihres Unternehmens in mehrere AWS-Konten aufzuteilen. Dies liegt daran, dass eine als AWS-Konto Isolationsgrenze fungiert. Eine richtig konzipierte AWS -Multi-Konto-Architektur bietet eine Kategorisierung des Workloads und reduziert den Umfang der Auswirkungen im Falle eines Sicherheitsverstoßes im Vergleich zu einer Einzel-Konto-Architektur. Die Verwendung einer Architektur mit mehreren Konten trägt auch dazu bei, dass Ihre Konten innerhalb ihrer AWS-Service -Quotas bleiben. Verteilen Sie Ihre ADDF-Module auf so viele AWS-Konten wie nötig, um die Sicherheit und die separation-of-duties Anforderungen Ihres Unternehmens zu erfüllen.

-

Stellen Sie mehrere ADDF-Instances bereit – Richten Sie so viele separate ADDF-Instances ein, wie Sie benötigen, um ADDF-Module gemäß den Softwareentwicklungsprozessen Ihrer Organisation ordnungsgemäß zu entwickeln, zu testen und bereitzustellen. Wenn Sie mehrere ADDF-Instances erstellen, können Sie einen der folgenden Ansätze verwenden:

-

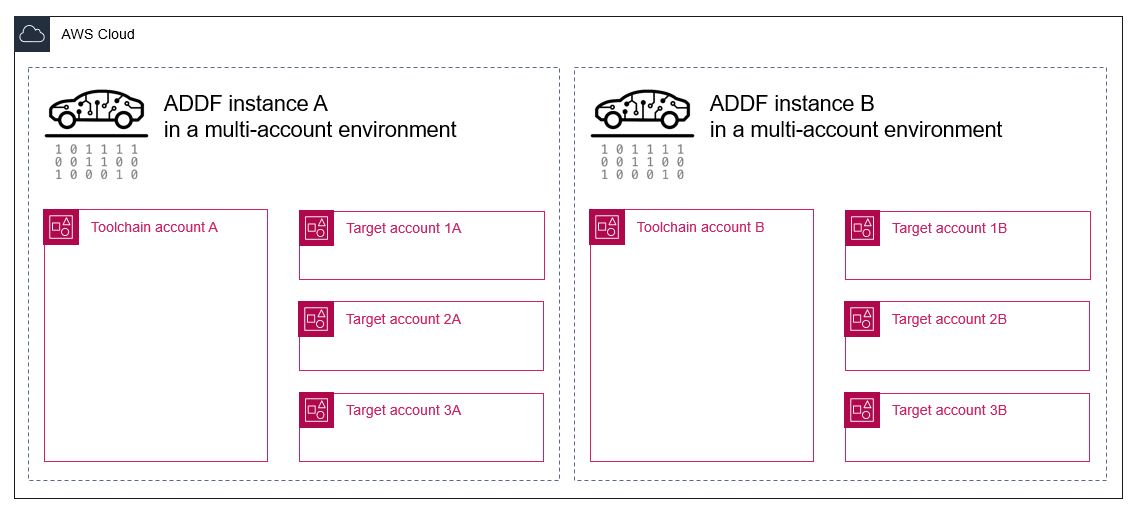

Mehrere ADDF-Instanzen in verschiedenen Umgebungen mit AWS mehreren Konten — Sie können separate Instanzen verwenden, um verschiedene ADDF-Instanzen AWS-Konten zu isolieren. Wenn Ihre Organisation beispielsweise über spezielle Entwicklungs-, Test- und Produktionsphasen verfügt, können Sie separate ADDF-Instances und dedizierte Konten für jede Phase erstellen. Dies bietet viele Vorteile, z. B. die Verringerung des Risikos, dass sich Fehler phasenübergreifend ausbreiten, hilft Ihnen bei der Implementierung eines Genehmigungsprozesses und beschränkt den Benutzerzugriff nur auf bestimmte Umgebungen. Die folgende Abbildung zeigt zwei ADDF-Instances, die in separaten Umgebungen mit mehreren Konten bereitgestellt werden.

-

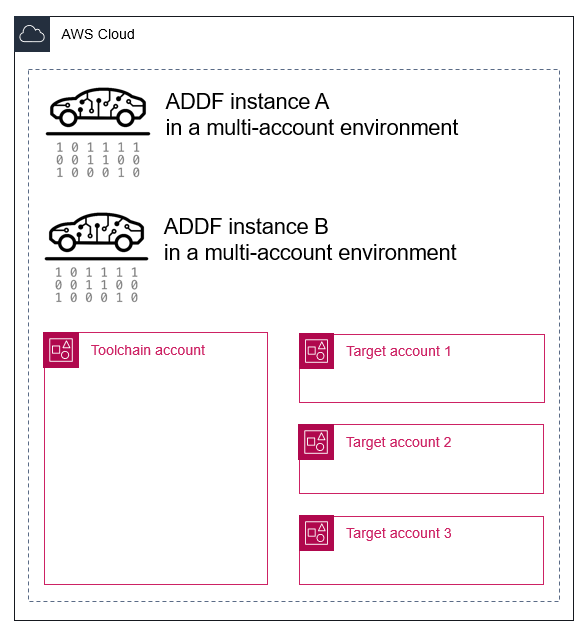

Mehrere ADDF-Instanzen in derselben Umgebung mit AWS mehreren Konten — Sie können mehrere ADDF-Instanzen erstellen, die sich dieselbe Umgebung mit mehreren Konten teilen. AWS Dadurch entstehen effektiv isolierte Zweige im selben AWS-Konten. Wenn beispielsweise verschiedene Entwickler parallel arbeiten, kann ein Entwickler eine dedizierte ADDF-Instance in derselben erstellen AWS-Konten. Dies hilft Entwicklern, zu Entwicklungs- und Testzwecken in isolierten Zweigen zu arbeiten. Wenn Sie diesen Ansatz verwenden, müssen Ihre ADDF-Ressourcen für jede ADDF-Instance eindeutige Ressourcennamen haben. Dies wird standardmäßig in vorinstallierten ADDF-Modulen unterstützt. Sie können diesen Ansatz verwenden, solange Sie die AWS-Service -Quotas nicht überschreiten. Die folgende Abbildung zeigt zwei ADDF-Instances, die in einer geteilten Umgebung mit mehreren Konten bereitgestellt werden.

-

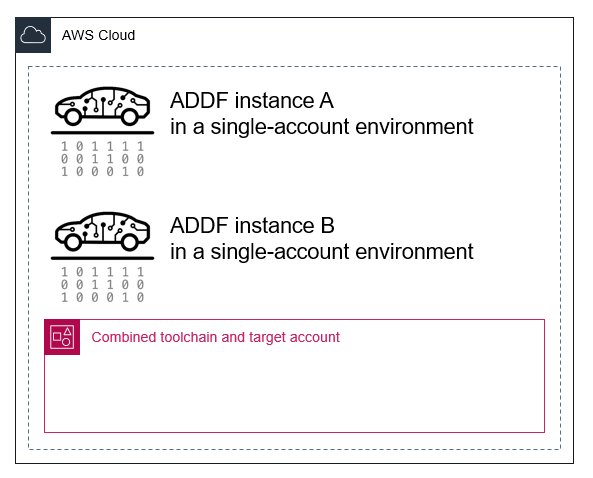

Mehrere ADDF-Instances in derselben AWS -Umgebung mit einem Konto – Diese Architektur ist dem vorherigen Beispiel sehr ähnlich. Der Unterschied besteht darin, dass mehrere ADDF-Instances in einer Umgebung mit einem Konto statt in einer Umgebung mit mehreren Konten bereitgestellt werden. Diese Architektur eignet sich für sehr einfache ADDF-Anwendungsfälle mit einem sehr begrenzten Umfang und mehreren Entwicklern, die gleichzeitig in verschiedenen Branchen arbeiten.

Da SeedFarmer es sich um das einzige Tool handelt, das die Bereitstellungen für eine ADDF-Instanz steuert, können Sie jede Umgebung und Kontoarchitektur erstellen, die der Bereitstellungsstrategie und den CI/CD-Prozessen Ihres Unternehmens entspricht.

-

-

Passen Sie den AWS Cloud Development Kit (AWS CDK) Bootstrap-Prozess an die Sicherheitsanforderungen Ihres Unternehmens an. Standardmäßig wird die AdministratorAccess AWS verwaltete Richtlinie während des Bootstrapping-Vorgangs AWS CDK zugewiesen. Diese Richtlinie gewährt volle Administratorrechte. Wenn diese Richtlinie für die Sicherheitsanforderungen Ihrer Organisation zu offen ist, können Sie die Richtlinien anpassen. Weitere Informationen finden Sie unter Benutzerdefinierte Richtlinie mit den geringsten Rechten für die Bereitstellungsrolle AWS CDK.

-

Halten Sie sich bei der Einrichtung des Zugriffs in IAM an bewährte Verfahren — Richten Sie eine strukturierte Zugriffslösung AWS Identity and Access Management (IAM) ein, die Ihren Benutzern den Zugriff auf die ADDF ermöglicht. AWS-Konten Das ADDF-Framework ist so konzipiert, dass es dem Prinzip der geringsten Berechtigung entspricht. Ihr IAM-Zugriffsmuster sollte außerdem dem Prinzip der geringsten Berechtigung folgen, den Anforderungen Ihrer Organisation entsprechen und den Bewährten Methoden für die Sicherheit in IAM (IAM-Dokumentation) folgen.

-

Das Netzwerk gemäß den bewährten Methoden Ihrer Organisation einrichten – ADDF beinhaltet einen optionalen Netzwerk- AWS CloudFormation -Stack, der eine einfache öffentliche oder Virtual Private Cloud (VPC) erstellt. Abhängig von der Konfiguration Ihrer Organisation kann diese VPC Ressourcen direkt dem Internet zugänglich machen. Wir empfehlen Ihnen, die bewährten Netzwerkpraktiken Ihrer Organisation zu befolgen und ein benutzerdefiniertes, sicherheitsverstärktes Netzwerkmodul zu erstellen.

-

Maßnahmen zur Sicherheitsprävention, -erkennung und -minderung AWS-Konto auf der Ebene einsetzen — AWS bietet verschiedene Sicherheitsdienste wie Amazon GuardDuty AWS Security Hub, Amazon Detective und AWS Config. Aktivieren Sie diese Dienste in Ihrem ADDF AWS-Konto und integrieren Sie die Prozesse Ihres Unternehmens zur Sicherheitsprävention, -erkennung, -minderung und -behandlung. Wir empfehlen Ihnen bewährten Methoden für Sicherheit, Identität und Compliance

(AWS Architecture Center) und allen servicespezifischen Empfehlungen, die in der Dokumentation für diesen Service enthalten sind, zu folgen. Weitere Informationen finden Sie unter AWS -Sicherheit auf Dokumentenebene.

ADDF behandelt keines dieser Themen, da die Implementierungs- und Konfigurationsdetails stark von den Anforderungen und Prozessen abhängen, die für Ihre Organisation spezifisch sind. Stattdessen liegt es in der Kernverantwortung Ihrer Organisation, sich mit diesen Themen zu befassen. In der Regel hilft das Team, das Ihre AWS Landing Zone verwaltet, Ihnen bei der Planung und Implementierung Ihrer ADDF-Umgebung.

Erstes Einrichten

Richten Sie ADDF gemäß dem ADDF Deployment Guide () ein./manifest Ordner im autonomous-driving-data-framework/manifest/example-dev Ordner enthält eine Beispielbereitstellung für Demo-Zwecke. Verwenden Sie dieses Beispiel als Ausgangspunkt für die Gestaltung Ihrer eigenen Bereitstellung. In diesem Verzeichnis befindet sich eine ADDF-Bereitstellungsmanifestdatei mit dem Namen deployment.yaml. Er enthält alle Informationen SeedFarmer zum Verwalten, Bereitstellen oder Löschen von ADDF und seinen Ressourcen im AWS Cloud. Sie können Gruppen von ADDF-Modulen in speziellen Dateien erstellen. Das core-modules.yaml ist ein Beispiel für die Kernmodulgruppe und umfasst alle von ADDF bereitgestellten Kernmodule. Zusammenfassend lässt sich sagen, dass die deployment.yaml-Datei alle Verweise auf die Gruppen und Module, die für ihre Zielkonten bereitgestellt werden, enthält und die Bereitstellungsreihenfolge angibt.

Für eine sichere und konforme Konfiguration, insbesondere in einer Umgebung, in der es nicht um Machbarkeitsstudien geht, empfehlen wir Ihnen, den Quellcode jedes Moduls, das Sie bereitstellen möchten, zu überprüfen. Gemäß den bewährten Methoden zur Erhöhung der Sicherheit sollten Sie nur Module bereitstellen, die für Ihren beabsichtigten Anwendungsfall erforderlich sind.

Anmerkung

ADDF-Module im modules/demo-only/-Ordner sind nicht sicherheitsgehärtet und sollten nicht in Produktionsumgebungen oder in Umgebungen mit sensiblen oder geschützten Daten eingesetzt werden. Diese Module sind enthalten, um die Systemfunktionen zu demonstrieren. Sie können sie als Grundlage für die Erstellung Ihrer eigenen maßgeschneiderten, sicherheitsgehärteten Module verwenden.

Anpassen des Codes für das ADDF-Bereitstellungsframework

Das ADDF-Bereitstellungsframework und seine Orchestrierungs- und Bereitstellungslogik können vollständig an alle Anforderungen angepasst werden. Wir empfehlen Ihnen jedoch, entweder auf Anpassungen zu verzichten oder Ihre Änderungen aus den folgenden Gründen zu minimieren:

-

Die Upstream-Kompatibilität beibehalten – Die Upstream-Kompatibilität erleichtert die Aktualisierung von ADDF auf die neuesten Features und Sicherheitsupdates. Durch eine Änderung des Frameworks wird die native Abwärtskompatibilität mit SeedFarmer CodeSeeder, und allen ADDF-Kernmodulen beeinträchtigt.

-

Konsequenzen für die Sicherheit – Das Ändern des ADDF-Bereitstellungsframeworks kann eine komplexe Aufgabe sein, die unbeabsichtigte Auswirkungen auf die Sicherheit haben kann. Im schlimmsten Fall können Änderungen am Framework zu Schwachstellen führen.

Wenn möglich, sollten Sie Ihren eigenen Modulcode erstellen und anpassen, anstatt das ADDF-Deployment-Framework und den ADDF-Kernmodulcode zu ändern.

Anmerkung

Wenn Sie bei der Einrichtung und dem Betrieb von ADDF der Meinung sind, dass das Bereitstellungs-Framework verbessert oder die Sicherheit weiter verschärft werden muss, tragen Sie Ihre Änderungen bitte über eine Pull-Anforderung im ADDF-Repository bei. Weitere Informationen finden Sie unter Open-Source-Sicherheitsüberprüfungen und -Beiträge.

Schreiben von benutzerdefinierten Modulen in ADDF

Die Erstellung eines neuen ADDF-Moduls oder die Erweiterung eines vorhandenen Moduls ist ein Kernkonzept von ADDF. Bei der Erstellung oder Anpassung von Modulen empfehlen wir Ihnen, die allgemeinen bewährten AWS -Sicherheitsmethoden und die bewährten Methoden Ihrer Organisation für eine sichere Codierung zu befolgen. Darüber hinaus empfehlen wir Ihnen, erste und regelmäßige interne oder externe technische Sicherheitsüberprüfungen auf der Grundlage der Sicherheitsanforderungen Ihrer Organisation durchzuführen, um das Risiko von Sicherheitsproblemen weiter zu verringern.

Wiederkehrende ADDF-Bereitstellungen

Stellen Sie ADDF und seine Module wie im ADDF Deployment

Dieser Ansatz folgt dem GitOps Paradigma, dass Ihr Quell-Repository (die lokale Codebasis, in der Sie arbeiten SeedFarmer) die Quelle der Wahrheit ist und die darin explizit deklarierte Infrastruktur das gewünschte Ergebnis Ihrer Bereitstellung ist. Weitere Informationen dazu finden Sie GitOps unter Was ist GitOps

Wiederkehrende Sicherheitsprüfungen

Integrieren Sie ADDF und Ihren benutzerdefinierten ADDF-Modulcode wie jede andere Software in Ihrer Organisation in Ihr Sicherheitsrisikomanagement, Ihre Sicherheitsüberprüfung und Ihren Sicherheitsprüfungszyklus.

ADDF-Aktualisierungen

ADDF wird im Rahmen seiner laufenden Entwicklungsanstrengungen regelmäßig aktualisiert. Dazu gehören Featureupdates sowie sicherheitsrelevante Verbesserungen und Korrekturen. Wir empfehlen Ihnen, regelmäßig nach neuen Framework-Versionen zu suchen und Aktualisierungen rechtzeitig zu installieren. Weitere Informationen finden Sie unter Schritte zur Aktualisierung von ADDF

Außerbetriebnahme

Wenn ADDF nicht mehr benötigt wird, löschen Sie ADDF und alle zugehörigen Ressourcen aus Ihrem AWS-Konten. Jede unbeaufsichtigte und ungenutzte Infrastruktur verursacht unnötige Kosten und stellt ein potenzielles Sicherheitsrisiko dar. Weitere Informationen finden Sie unter Schritte zur Zerstörung von ADDF