Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Erstellen Sie eine AWS Cloud9 Cloud9-IDE, die Amazon EBS-Volumes mit Standardverschlüsselung verwendet

Erstellt von Janardhan Malyala (AWS) und Dhrubajyoti Mukherjee (AWS)

Übersicht

Hinweis AWS Cloud9 : ist für Neukunden nicht mehr verfügbar. Bestandskunden von AWS Cloud9 können den Service weiterhin wie gewohnt nutzen. Weitere Informationen

Sie können standardmäßig Verschlüsselung verwenden, um die Verschlüsselung Ihrer Amazon Elastic Block Store (Amazon EBS) -Volumes und Snapshot-Kopien in der Amazon Web Services (AWS) -Cloud zu erzwingen.

Sie können eine integrierte Entwicklungsumgebung (IDE) von AWS Cloud9 erstellen, die standardmäßig verschlüsselte EBS-Volumes verwendet. Die serviceverknüpfte Rolle AWS Identity and Access Management (IAM) für AWS Cloud9 erfordert jedoch Zugriff auf den AWS Key Management Service (AWS KMS) -Schlüssel für diese EBS-Volumes. Wenn kein Zugriff bereitgestellt wird, kann die AWS Cloud9 Cloud9-IDE möglicherweise nicht gestartet werden, und das Debuggen kann schwierig sein.

Dieses Muster enthält die Schritte zum Hinzufügen der serviceverknüpften Rolle für AWS Cloud9 zum AWS-KMS-Schlüssel, der von Ihren EBS-Volumes verwendet wird. Das in diesem Muster beschriebene Setup hilft Ihnen dabei, erfolgreich eine IDE zu erstellen und zu starten, die standardmäßig EBS-Volumes mit Verschlüsselung verwendet.

Voraussetzungen und Einschränkungen

Voraussetzungen

Ein aktives AWS-Konto.

Die Standardverschlüsselung ist für EBS-Volumes aktiviert. Weitere Informationen zur Standardverschlüsselung finden Sie unter Amazon EBS-Verschlüsselung in der Dokumentation zu Amazon Elastic Compute Cloud (Amazon EC2).

Ein vorhandener, vom Kunden verwalteter KMS-Schlüssel zur Verschlüsselung Ihrer EBS-Volumes.

Anmerkung

Sie müssen die serviceverknüpfte Rolle für AWS Cloud9 nicht erstellen. Wenn Sie eine AWS Cloud9-Entwicklungsumgebung erstellen, erstellt AWS Cloud9 die serviceverknüpfte Rolle für Sie.

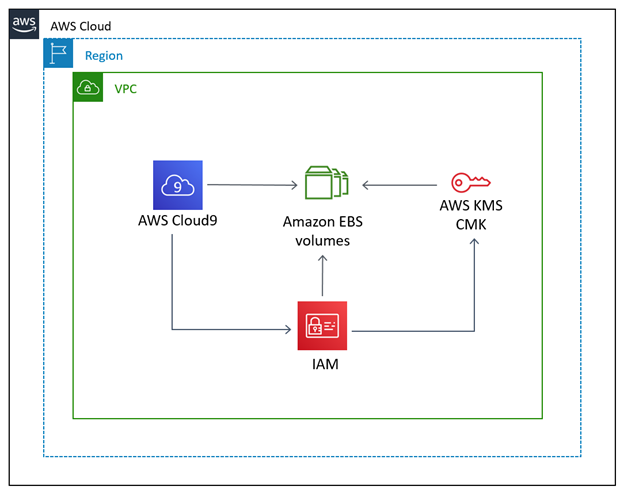

Architektur

Technologie-Stack

AWS Cloud9

IAM

AWS KMS

Tools

AWS Cloud9 ist eine integrierte Entwicklungsumgebung (IDE), die Sie beim Codieren, Erstellen, Ausführen, Testen und Debuggen von Software unterstützt. Es hilft Ihnen auch dabei, Software in der AWS-Cloud zu veröffentlichen.

Amazon Elastic Block Store (Amazon EBS) bietet Speichervolumes auf Blockebene zur Verwendung mit Amazon Elastic Compute Cloud (Amazon EC2) -Instances.

Mit AWS Identity and Access Management (IAM) können Sie den Zugriff auf Ihre AWS-Ressourcen sicher verwalten, indem Sie kontrollieren, wer authentifiziert und autorisiert ist, diese zu verwenden.

AWS Key Management Service (AWS KMS) unterstützt Sie bei der Erstellung und Kontrolle kryptografischer Schlüssel, um Ihre Daten zu schützen.

Epen

| Aufgabe | Beschreibung | Erforderliche Fähigkeiten |

|---|---|---|

Notieren Sie sich den Standardwert des Verschlüsselungsschlüssels für die EBS-Volumes. | Melden Sie sich bei der AWS-Managementkonsole an und öffnen Sie die EC2 Amazon-Konsole. Wählen Sie EC2 Dashboard und dann unter Kontoattribute die Option Datenschutz und Sicherheit aus. Kopieren Sie im Bereich EBS-Verschlüsselung den Wert im Feld Standardverschlüsselungsschlüssel und notieren Sie ihn. | Cloud-Architekt, Ingenieur DevOps |

| Aufgabe | Beschreibung | Erforderliche Fähigkeiten |

|---|---|---|

Gewähren Sie AWS Cloud9 Zugriff auf den KMS-Schlüssel für EBS-Volumes. |

Weitere Informationen zur Aktualisierung einer Schlüsselrichtlinie finden Sie unter So ändern Sie eine Schlüsselrichtlinie (AWS KMS KMS-Dokumentation). WichtigDie serviceverknüpfte Rolle für AWS Cloud9 wird automatisch erstellt, wenn Sie Ihre erste IDE starten. Weitere Informationen finden Sie unter Erstellen einer serviceverknüpften Rolle in der AWS Cloud9 Cloud9-Dokumentation. | Cloud-Architekt, Ingenieur DevOps |

| Aufgabe | Beschreibung | Erforderliche Fähigkeiten |

|---|---|---|

Erstellen und starten Sie die AWS Cloud9 IDE. | Öffnen Sie die AWS Cloud9 Cloud9-Konsole und wählen Sie Umgebung erstellen. Konfigurieren Sie die IDE gemäß Ihren Anforderungen, indem Sie die Schritte unter Erstellen einer EC2 Umgebung in der AWS Cloud9 Cloud9-Dokumentation befolgen. | Cloud-Architekt, Ingenieur DevOps |

Zugehörige Ressourcen

Zusätzliche Informationen

Wichtige Aktualisierungen der AWS KMS KMS-Richtlinien

Ersetzen Sie <aws_accountid> durch Ihre AWS-Konto-ID.

{ "Sid": "Allow use of the key", "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::<aws_accountid>:role/aws-service-role/cloud9.amazonaws.com/AWSServiceRoleForAWSCloud9" }, "Action": [ "kms:Encrypt", "kms:Decrypt", "kms:ReEncrypt*", "kms:GenerateDataKey*", "kms:DescribeKey" ], "Resource": "*" }, { "Sid": "Allow attachment of persistent resources", "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::<aws_accountid>:role/aws-service-role/cloud9.amazonaws.com/AWSServiceRoleForAWSCloud9" }, "Action": [ "kms:CreateGrant", "kms:ListGrants", "kms:RevokeGrant" ], "Resource": "*", "Condition": { "Bool": { "kms:GrantIsForAWSResource": "true" } } }

Verwendung eines kontoübergreifenden Schlüssels

Wenn Sie einen kontoübergreifenden KMS-Schlüssel verwenden möchten, müssen Sie einen Grant in Kombination mit der KMS-Schlüsselrichtlinie verwenden. Dies ermöglicht den kontoübergreifenden Zugriff auf den Schlüssel. Führen Sie in demselben Konto, mit dem Sie die Cloud9-Umgebung erstellt haben, den folgenden Befehl im Terminal aus.

aws kms create-grant \ --region <Region where Cloud9 environment is created> \ --key-id <The cross-account KMS key ARN> \ --grantee-principal arn:aws:iam::<The account where Cloud9 environment is created>:role/aws-service-role/cloud9.amazonaws.com/AWSServiceRoleForAWSCloud9 \ --operations "Encrypt" "Decrypt" "ReEncryptFrom" "ReEncryptTo" "GenerateDataKey" "GenerateDataKeyWithoutPlaintext" "DescribeKey" "CreateGrant"

Nachdem Sie diesen Befehl ausgeführt haben, können Sie Cloud9-Umgebungen erstellen, indem Sie die EBS-Verschlüsselung mit einem Schlüssel in einem anderen Konto verwenden.