Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Helfen Sie mit, DynamoDB-Tagging durchzusetzen

Mansi Suratwala, Amazon Web Services

Übersicht

Dieses Muster richtet automatische Benachrichtigungen ein, wenn ein vordefiniertes Amazon DynamoDB-Tag fehlt oder aus einer DynamoDB-Ressource in der Amazon Web Services (AWS) -Cloud entfernt wird.

DynamoDB ist ein vollständig verwalteter NoSQL-Datenbankdienst, der schnelle und vorhersehbare Leistung mit Skalierbarkeit bietet. Mit DynamoDB können Sie den administrativen Aufwand für den Betrieb und die Skalierung einer verteilten Datenbank verringern. Wenn Sie DynamoDB verwenden, müssen Sie sich keine Gedanken über Hardwarebereitstellung, Einrichtung und Konfiguration, Replikation, Software-Patches oder Clusterskalierung machen.

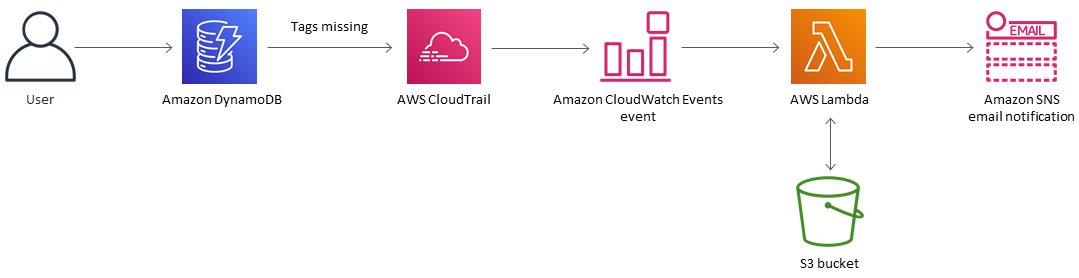

Das Muster verwendet eine CloudFormation AWS-Vorlage, die ein Amazon CloudWatch Events-Ereignis und eine AWS-Lambda-Funktion erstellt. Das Ereignis sucht mithilfe von AWS nach neuen oder vorhandenen DynamoDB-Tagging-Informationen. CloudTrail Wenn ein vordefiniertes Tag fehlt oder entfernt wird, wird eine Lambda-Funktion CloudWatch ausgelöst, die Ihnen eine Amazon Simple Notification Service (Amazon SNS) -Benachrichtigung sendet, die Sie über den Verstoß informiert.

Voraussetzungen und Einschränkungen

Voraussetzungen

Ein aktives AWS-Konto

Ein Amazon Simple Storage Service (Amazon S3) -Bucket für die Lambda-.zip-Datei, die das Python-Skript für die Ausführung der Lambda-Funktion enthält

Einschränkungen

Die Lösung funktioniert nur, wenn die Ereignisse

TagResourceoderUntagResourceCloudTrail eintreten. Es werden keine Benachrichtigungen für andere Ereignisse erstellt.

Architektur

Zieltechnologie-Stack

Amazon-DynamoDB

AWS CloudTrail

Amazon CloudWatch

AWS Lambda

Amazon S3

Amazon SNS

Zielarchitektur

Automatisierung und Skalierung

Sie können die CloudFormation AWS-Vorlage mehrfach für verschiedene AWS-Regionen und Konten verwenden. Sie müssen die Vorlage in jeder Region oder jedem Konto nur einmal ausführen.

Tools

Tools

Amazon DynamoDB — DynamoDB ist ein vollständig verwalteter NoSQL-Datenbankservice, der schnelle und vorhersehbare Leistung mit Skalierbarkeit bietet.

AWS CloudTrail — CloudTrail ist ein AWS-Service, der Sie bei der Steuerung, Einhaltung von Vorschriften sowie der Betriebs- und Risikoprüfung Ihres AWS-Kontos unterstützt. Aktionen, die von einem Benutzer, einer Rolle oder einem AWS-Service ausgeführt werden, werden als Ereignisse in aufgezeichnet CloudTrail.

Amazon CloudWatch Events — Amazon CloudWatch Events bietet einen Stream von Systemereignissen, die Änderungen an AWS-Ressourcen beschreiben, nahezu in Echtzeit.

AWS Lambda — Lambda ist ein Rechenservice, der die Ausführung von Code unterstützt, ohne dass Server bereitgestellt oder verwaltet werden müssen. Lambda führt Ihren Code nur bei Bedarf aus und skaliert automatisch – von einigen Anforderungen pro Tag bis zu Tausenden pro Sekunde.

Amazon S3 — Amazon Simple Storage Service (Amazon S3) ist ein hoch skalierbarer Objektspeicherservice, der für eine Vielzahl von Speicherlösungen verwendet werden kann, darunter Websites, mobile Anwendungen, Backups und Data Lakes.

Amazon SNS — Amazon Simple Notification Service (Amazon SNS) ist ein Webservice, der es Anwendungen, Endbenutzern und Geräten ermöglicht, sofort Benachrichtigungen aus der Cloud zu senden und zu empfangen.

Code

Eine ZIP-Datei des Projekts ist als Anhang verfügbar.

Epen

| Aufgabe | Beschreibung | Erforderliche Fähigkeiten |

|---|---|---|

Definieren Sie den S3-Bucket. | Wählen oder erstellen Sie auf der Amazon S3 S3-Konsole einen S3-Bucket mit einem eindeutigen Namen, der keine führenden Schrägstriche enthält. Dieser S3-Bucket hostet die Lambda-Code-.zip-Datei. Ihr S3-Bucket muss sich in derselben AWS-Region befinden wie die DynamoDB-Ressource, die überwacht wird. | Cloud-Architekt |

| Aufgabe | Beschreibung | Erforderliche Fähigkeiten |

|---|---|---|

Laden Sie den Lambda-Code in den S3-Bucket hoch. | Laden Sie die Lambda-Code-ZIP-Datei, die im Abschnitt Anlagen bereitgestellt wird, in den S3-Bucket hoch. Der S3-Bucket muss sich in derselben Region befinden wie die DynamoDB-Ressource, die überwacht wird. | Cloud-Architekt |

| Aufgabe | Beschreibung | Erforderliche Fähigkeiten |

|---|---|---|

Stellen Sie die CloudFormation AWS-Vorlage bereit. | Stellen Sie auf der CloudFormation AWS-Konsole die CloudFormation AWS-Vorlage bereit, die im Abschnitt Anlagen bereitgestellt wird. Geben Sie im nächsten Epic Werte für die Parameter an. | Cloud-Architekt |

| Aufgabe | Beschreibung | Erforderliche Fähigkeiten |

|---|---|---|

Nennen Sie den S3-Bucket. | Geben Sie den Namen des S3-Buckets ein, den Sie im ersten Epic erstellt oder ausgewählt haben. | Cloud-Architekt |

Geben Sie den Amazon S3 S3-Schlüssel ein. | Geben Sie den Speicherort der Lambda-Code-ZIP-Datei in Ihrem S3-Bucket an, ohne vorangestellte Schrägstriche (z. B.). | Cloud-Architekt |

Geben Sie eine E-Mail-Adresse an | Geben Sie eine aktive E-Mail-Adresse an, um Amazon SNS SNS-Benachrichtigungen zu erhalten. | Cloud-Architekt |

Definieren Sie die Protokollierungsebene. | Definieren Sie die Protokollierungsebene und die Häufigkeit für Ihre Lambda-Funktion. | Cloud-Architekt |

Geben Sie die erforderlichen DynamoDB-Tagschlüssel ein. | Achten Sie darauf, dass die Tags durch Kommas getrennt sind und keine Leerzeichen dazwischen stehen (z. B.). | Cloud-Architekt |

| Aufgabe | Beschreibung | Erforderliche Fähigkeiten |

|---|---|---|

Bestätigen Sie das Abonnement. | Wenn die Vorlage erfolgreich bereitgestellt wurde, sendet sie eine Abonnement-E-Mail an die von Ihnen angegebene E-Mail-Adresse. Um Benachrichtigungen über Verstöße zu erhalten, müssen Sie dieses E-Mail-Abonnement bestätigen. | Cloud-Architekt |