Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

AWS WAF Logs mithilfe AWS Firewall Manager von Amazon Data Firehose an Splunk senden

Michael Friedenthal, Aman Kaur Gandhi und JJ Johnson, Amazon Web Services

Übersicht

In der Vergangenheit gab es zwei Möglichkeiten, Daten in Splunk zu verschieben: eine Push- oder eine Pull-Architektur. Eine Pull-Architektur bietet garantierte Lieferdaten durch Wiederholungsversuche, erfordert jedoch spezielle Ressourcen in Splunk, die Daten abfragen. Pull-Architekturen funktionieren aufgrund des Pollings in der Regel nicht in Echtzeit. Eine Push-Architektur hat in der Regel eine geringere Latenz, ist skalierbarer und reduziert die betriebliche Komplexität und die Kosten. Sie garantiert jedoch nicht die Lieferung und erfordert in der Regel Agenten.

Die Splunk-Integration mit Amazon Data Firehose liefert Streaming-Daten in Echtzeit über einen HTTP Event Collector (HEC) an Splunk. Diese Integration bietet die Vorteile von Push- und Pull-Architekturen: Sie garantiert die Datenübermittlung durch Wiederholungsversuche, erfolgt nahezu in Echtzeit und zeichnet sich durch geringe Latenz und geringe Komplexität aus. Die HEC sendet Daten schnell und effizient über HTTP oder HTTPS direkt an Splunk. HECs sind tokenbasiert, wodurch die Notwendigkeit entfällt, Anmeldeinformationen in einer Anwendung oder in unterstützenden Dateien fest zu codieren.

In einer AWS Firewall Manager Richtlinie können Sie die Protokollierung für den gesamten AWS WAF Web-ACL-Verkehr in all Ihren Konten konfigurieren. Anschließend können Sie einen Firehose-Zustellungsstream verwenden, um diese Protokolldaten zur Überwachung, Visualisierung und Analyse an Splunk zu senden. Diese Lösung bietet die folgenden Vorteile:

Zentrale Verwaltung und Protokollierung des AWS WAF Web-ACL-Datenverkehrs in all Ihren Konten

Splunk-Integration mit einem einzigen AWS-Konto

Skalierbarkeit

Bereitstellung von Protokolldaten nahezu in Echtzeit

Kostenoptimierung durch den Einsatz einer serverlosen Lösung, sodass Sie nicht für ungenutzte Ressourcen bezahlen müssen.

Voraussetzungen und Einschränkungen

Voraussetzungen

Eine aktive Person AWS-Konto , die Teil einer Organisation in AWS Organizations ist.

Sie benötigen die folgenden Berechtigungen, um die Protokollierung mit Firehose zu aktivieren:

iam:CreateServiceLinkedRolefirehose:ListDeliveryStreamswafv2:PutLoggingConfiguration

AWS WAF und sein Web ACLs muss konfiguriert sein. Anweisungen finden Sie unter Erste Schritte mit AWS WAF.

AWS Firewall Manager muss eingerichtet sein. Anweisungen finden Sie unter AWS Firewall Manager Voraussetzungen.

Die Firewall Manager Manager-Sicherheitsrichtlinien für AWS WAF müssen konfiguriert werden. Anweisungen finden Sie unter Erste Schritte mit AWS Firewall ManagerAWS WAF Richtlinien.

Splunk muss mit einem öffentlichen HTTP-Endpunkt eingerichtet werden, der von Firehose erreicht werden kann.

Einschränkungen

Der AWS-Konten muss in einer einzigen Organisation verwaltet werden. AWS Organizations

Die Web-ACL muss sich in derselben Region wie der Lieferstream befinden. Wenn Sie Protokolle für Amazon erfassen CloudFront, erstellen Sie den Firehose-Lieferstream in der Region USA Ost (Nord-Virginia).

us-east-1Das Splunk-Add-on für Firehose ist für kostenpflichtige Splunk Cloud-Implementierungen, verteilte Splunk Enterprise-Bereitstellungen und Splunk Enterprise-Implementierungen mit einer einzigen Instanz verfügbar. Dieses Add-on wird für kostenlose Testversionen von Splunk Cloud nicht unterstützt.

Architektur

Zieltechnologie-Stack

Firewall Manager

Firehose

Amazon Simple Storage Service (Amazon-S3)

AWS WAF

Splunk

Zielarchitektur

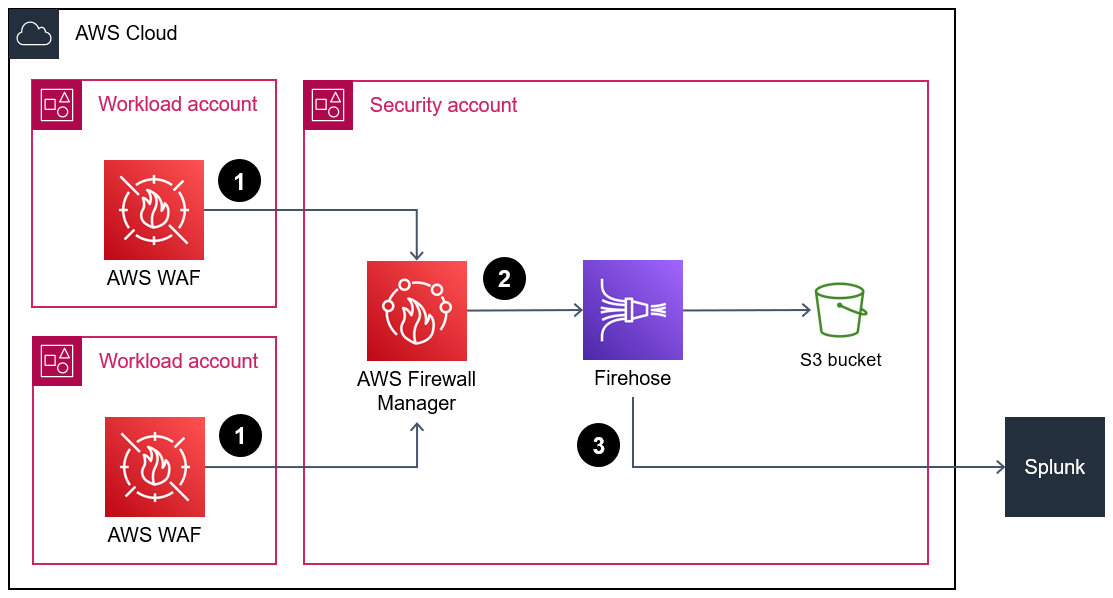

Die folgende Abbildung zeigt, wie Sie den Firewall Manager verwenden können, um alle AWS WAF Daten zentral zu protokollieren und über Firehose an Splunk zu senden.

Das AWS WAF Web ACLs sendet Firewall-Protokolldaten an Firewall Manager.

Firewall Manager sendet die Protokolldaten an Firehose.

Der Firehose-Lieferstream leitet die Protokolldaten an Splunk und an einen S3-Bucket weiter. Der S3-Bucket dient als Backup im Falle eines Fehlers im Firehose-Lieferstream.

Automatisierung und Skalierung

Diese Lösung ist so konzipiert, dass sie skaliert werden kann und alle AWS WAF Websites ALCs innerhalb des Unternehmens berücksichtigt. Sie können alle Websites so konfigurieren ACLs , dass sie dieselbe Firehose-Instanz verwenden. Wenn Sie jedoch mehrere Firehose-Instanzen einrichten und verwenden möchten, können Sie dies tun.

Tools

AWS-Services

AWS Firewall Managerist ein Sicherheitsverwaltungsdienst, mit dem Sie Firewallregeln für Ihre Konten und Anwendungen zentral konfigurieren und verwalten können. AWS Organizations

Amazon Data Firehose unterstützt Sie bei der Bereitstellung von Echtzeit-Streaming-Daten

an andere AWS-Services, benutzerdefinierte HTTP-Endpunkte und HTTP-Endpunkte, die von unterstützten Drittanbietern wie Splunk betrieben werden. Amazon Simple Storage Service (Amazon S3) ist ein cloudbasierter Objektspeicherservice, der Sie beim Speichern, Schützen und Abrufen beliebiger Datenmengen unterstützt.

AWS WAFist eine Firewall für Webanwendungen, mit der Sie HTTP- und HTTPS-Anfragen überwachen können, die an Ihre geschützten Webanwendungsressourcen weitergeleitet werden.

Andere Tools

Splunk

unterstützt Sie bei der Überwachung, Visualisierung und Analyse von Protokolldaten.

Epen

| Aufgabe | Beschreibung | Erforderliche Fähigkeiten |

|---|---|---|

Installieren Sie die Splunk-App für. AWS |

| Sicherheitsadministrator, Splunk-Administrator |

Installieren Sie das Add-on für. AWS WAF | Wiederholen Sie die vorherigen Anweisungen, um das AWS Web Application Firewall Add-on für Splunk zu installieren. | Sicherheitsadministrator, Splunk-Administrator |

Installieren und konfigurieren Sie das Splunk-Add-on für Firehose. |

| Sicherheitsadministrator, Splunk-Administrator |

| Aufgabe | Beschreibung | Erforderliche Fähigkeiten |

|---|---|---|

Gewähren Sie Firehose Zugriff auf ein Splunk-Ziel. | Konfigurieren Sie die Zugriffsrichtlinie, die es Firehose ermöglicht, auf ein Splunk-Ziel zuzugreifen und die Protokolldaten in einem S3-Bucket zu sichern. Weitere Informationen finden Sie unter Firehose Zugriff auf ein Splunk-Ziel gewähren. | Sicherheitsadministrator |

Erstellen Sie einen Firehose-Lieferstream. | Erstellen Sie in demselben Konto AWS WAF, ACLs für das Sie das Web verwalten, einen Lieferstream in Firehose. Sie müssen eine IAM-Rolle besitzen, wenn Sie einen Bereitstellungsdatenstrom erstellen. Firehose nimmt diese IAM-Rolle an und erhält Zugriff auf den angegebenen S3-Bucket. Anweisungen finden Sie unter Einen Lieferstream erstellen. Beachten Sie Folgendes:

Wiederholen Sie diesen Vorgang für jedes Token, das Sie im HTTP-Event-Collector konfiguriert haben. | Sicherheitsadministrator |

Testen Sie den Lieferstream. | Testen Sie den Lieferstream, um sicherzustellen, dass er richtig konfiguriert ist. Anweisungen finden Sie unter Testen mit Splunk als Ziel in der Firehose-Dokumentation. | Sicherheitsadministrator |

| Aufgabe | Beschreibung | Erforderliche Fähigkeiten |

|---|---|---|

Konfigurieren Sie die Firewall Manager Manager-Richtlinien. | Die Firewall Manager Manager-Richtlinien müssen so konfiguriert sein, dass sie die Protokollierung aktivieren und Protokolle an den richtigen Firehose-Lieferstream weiterleiten. Weitere Informationen und Anweisungen finden Sie unter Konfiguration der Protokollierung für eine AWS WAF Richtlinie. | Sicherheitsadministrator |

Zugehörige Ressourcen

AWS Ressourcen

Web-ACL-Verkehr protokollieren (AWS WAF Dokumentation)

Konfiguration der Protokollierung für eine AWS WAF Richtlinie (AWS WAF Dokumentation)

Tutorial: Mit Amazon Data Firehose VPC-Flow-Logs an Splunk senden (Firehose-Dokumentation)

Wie übertrage ich VPC-Flow-Logs mit Amazon Data Firehose an Splunk?

(Wissenszentrum)AWS Optimieren Sie die Datenaufnahme in Splunk mithilfe von Amazon Data Firehose

(Blogbeitrag)AWS

Splunk-Dokumentation