Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Beschränkung des ausgehenden Datenverkehrs einer VPC

Beschränken des ausgehenden Datenverkehrs einer VPC mithilfe von Sicherheitsgruppen

Nachdem Sie die Anforderungen Ihrer Architektur für ausgehenden Datenverkehr bewertet haben, beginnen Sie damit, die Sicherheitsgruppenregeln Ihrer VPC an die Sicherheitsanforderungen Ihrer Organisation anzupassen. Stellen Sie sicher, dass Sie alle erforderlichen Ports, Protokolle und Ziel-IP-Adressen zu den Zulassungslisten Ihrer Sicherheitsgruppen hinzufügen.

Weitere Anweisungen finden Sie unter Kontrollieren des Datenverkehrs zu Ressourcen mithilfe von Sicherheitsgruppen im Benutzerhandbuch von Amazon VPC.

Wichtig

Nachdem Sie die Sicherheitsgruppenregeln Ihrer VPC in Ihrer Testumgebung aktualisiert haben, stellen Sie sicher, dass Ihre Anwendung weiterhin wie erwartet funktioniert. Weitere Informationen finden Sie im Abschnitt Bewährte Methoden für die Analyse des ausgehenden Datenverkehrs Ihrer VPC bei Verwendung von VPC Flow Logs dieses Handbuchs.

Wichtige Überlegungen zu Sicherheitsgruppen für bestimmte AWS Dienste

Amazon Elastic Compute Cloud (Amazon EC2)

Wenn Sie eine VPC erstellen, verfügt diese über eine Standard-Sicherheitsgruppe, die allen ausgehenden Datenverkehr erlaubt. Amazon Elastic Compute Cloud (Amazon EC2) -Instances verwenden diese Standardsicherheitsgruppe, sofern Sie keine eigenen benutzerdefinierten Sicherheitsgruppen erstellen.

Wichtig

Um das Risiko zu verringern, dass Ihre EC2 Amazon-Instance versehentlich die Standardsicherheitsgruppe verwendet, entfernen Sie alle ausgehenden Regeln der Gruppe. Weitere Informationen finden Sie unter Löschen von Sicherheitsgruppenregeln im Abschnitt Arbeiten mit Sicherheitsgruppenregeln des Benutzerhandbuchs für Amazon VPC.

Amazon Relational Database Service (Amazon RDS)

Alle Regeln für ausgehende Sicherheitsgruppen für eine Amazon-RDS-DB-Instance können entfernt werden, sofern die Datenbank nicht als Client fungiert. Weitere Informationen finden Sie unter Übersicht der VPC-Sicherheitsgruppen im Benutzerhandbuch für Amazon RDS.

Amazon ElastiCache

Alle Regeln für ausgehende Sicherheitsgruppen für Amazon ElastiCache (Redis OSS) und Amazon ElastiCache (Memcached) Instances können entfernt werden, sofern die Instance nicht als Client fungiert. Weitere Informationen finden Sie hier:

-

Sicherheitsgruppen: EC2 -Classic (Amazon ElastiCache (Redis OSS) -Benutzerhandbuch)

-

Understanding ElastiCache und Amazon VPCs (Amazon ElastiCache (Memcached) Benutzerhandbuch)

Beschränkung des ausgehenden Datenverkehrs einer VPC mithilfe von DNS-Hostnamen AWS Network Firewall

Wenn eine Anwendung dynamische IP-Adressen verwendet, empfiehlt es sich, den ausgehenden Datenverkehr ihrer VPC mithilfe von DNS-Hostnamen anstelle von IP-Adressen zu filtern. Wenn eine Anwendung beispielsweise einen Application Load Balancer verwendet, ändern sich die zugehörigen IP-Adressen der Anwendung, da die Knoten kontinuierlich skalieren. In einer solchen Situation ist es sicherer, DNS-Hostnamen zum Filtern von ausgehendem Netzwerkverkehr zu verwenden als statische IP-Adressen.

Sie können AWS Network Firewall

Weitere Informationen und Beispiele von Netzwerk-Firewall-Richtlinienregeln finden Sie unter Domainfilterung im AWS Network Firewall -Leitfaden für Entwickler. Eine ausführliche Anleitung finden Sie im folgenden AWS Prescriptive Guidance (APG)-Muster: Verwenden Sie die Network Firewall, um die DNS-Domainnamen von der Server Name Indication (SNI) für ausgehenden Datenverkehr zu erfassen.

Hinweis

SNI ist eine Erweiterung von TLS, die im Verkehrsfluss unverschlüsselt bleibt. Es gibt den Ziel-Hostnamen an, auf den ein Client über HTTPS zugreifen möchte.

Wichtig

Nachdem Sie die Stateful-Regeln der Network Firewall in Ihrer Testumgebung aktualisiert haben, stellen Sie sicher, dass Ihre Anwendung weiterhin wie erwartet funktioniert. Stellen Sie sicher, dass keiner der vom SNI bereitgestellten erforderlichen DNS-Domainnamen blockiert ist.

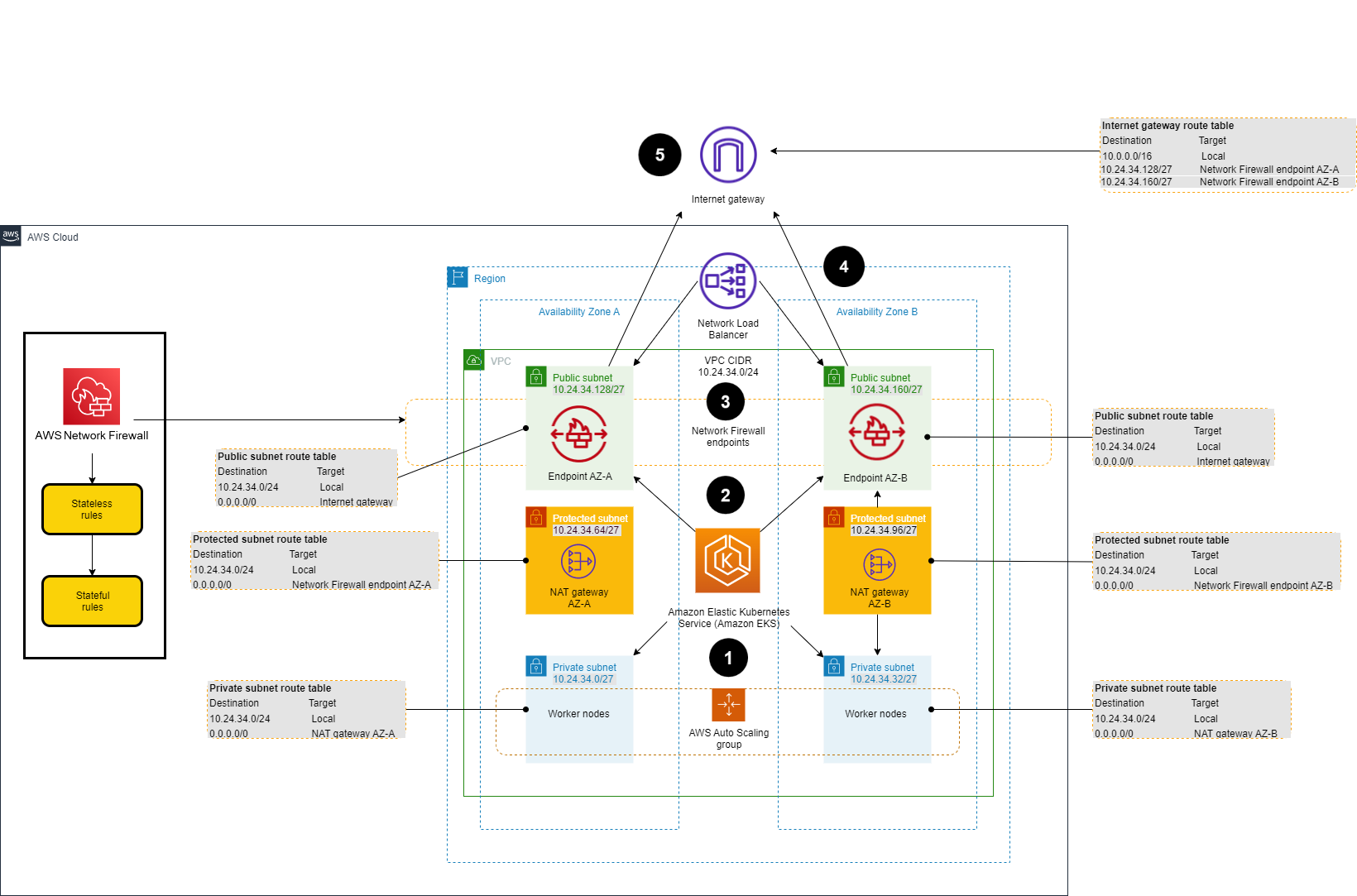

Architekturbeispiel

Das folgende Diagramm zeigt eine Beispielarchitektur zum Filtern des ausgehenden AWS Network Firewall Datenverkehrs einer VPC mithilfe von DNS-Hostnamen:

Das Diagramm zeigt den folgenden Workflow:

-

Die ausgehende Anforderung stammt aus dem privaten Subnetz und wird an das NAT-Gateway im geschützten Subnetz gesendet.

-

Der vom NAT-Gateway empfangene HTTPS-Verkehr wird an einen AWS Network Firewall Endpunkt im öffentlichen Subnetz weitergeleitet.

-

AWS Network Firewall überprüft die Anfrage und wendet die konfigurierten Firewall-Richtlinienregeln an, um die Anfrage zur Weiterleitung an das Internet-Gateway entweder anzunehmen oder abzulehnen.

-

Genehmigte ausgehende Anfragen werden an das Internet-Gateway gesendet.

-

Genehmigter Datenverkehr vom Internet-Gateway wird an das Internet gesendet, um auf die vorgesehene URL zuzugreifen (von SNI im unverschlüsselten HTTPS-Header bereitgestellt).