Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Cyber-Forensik

| Beeinflussen Sie die future der AWS Security Reference Architecture (AWS SRA), indem Sie an einer kurzen Umfrage teilnehmen |

Im Zusammenhang mit der AWS SRA verwenden wir die folgende Definition von Forensik, die vom National Institute of Standards and Technology (NIST) bereitgestellt wurde: „Anwendung wissenschaftlicher Erkenntnisse bei der Identifizierung, Erfassung, Untersuchung und Analyse von Daten unter Wahrung der Integrität der Informationen und Einhaltung einer strengen Aufbewahrungskette für die Daten“ (Quelle: NIST-Sonderpublikation 800-86 — Leitfaden zur Integration forensischer Techniken in die Reaktion auf Vorfälle

Forensik im Kontext der Reaktion auf Sicherheitsvorfälle

Die Leitlinien zur Reaktion auf Vorfälle (IR) in diesem Abschnitt beziehen sich nur auf die Forensik und darauf, wie verschiedene Services und Lösungen den IR-Prozess verbessern können.

Der AWS-Leitfaden für Reaktionen auf Sicherheitsvorfälle listet bewährte Methoden für die Reaktion auf Sicherheitsvorfälle in der AWS Cloud auf, die auf den Erfahrungen des AWS Customer Incident Response Teams (AWS CIRT)

Das National Institute of Standards and Technology Cybersecurity Framework (NIST CSF)

Dieser wiederholte Zyklus von Analyse, Eindämmung, Beseitigung und Rückkehr zur Analyse ermöglicht es Ihnen, jedes Mal, wenn neue Indikatoren für eine Gefährdung (IoCs) entdeckt werden, weitere Informationen zu sammeln. Diese IoCs sind aus einer Reihe von Perspektiven nützlich. Sie bieten Ihnen eine Geschichte über die Schritte, die der Gegner unternommen hat, um Ihre Umgebung zu gefährden. Durch eine ordnungsgemäße Überprüfung nach dem Vorfall können Sie außerdem Ihre Abwehrmaßnahmen und Erkennungen verbessern, sodass Sie den Vorfall zukünftig verhindern oder die Aktionen des Gegners schneller erkennen und so die Auswirkungen des Vorfalls verringern können.

Obwohl dieser IR-Prozess nicht das Hauptziel der Forensik ist, werden viele der Tools, Techniken und bewährten Methoden mit IR geteilt (insbesondere der Analyseschritt). Beispielsweise werden nach der Entdeckung eines Vorfalls im Rahmen der forensischen Erfassung die Beweise gesammelt. Als Nächstes können die Prüfung und Analyse von Beweisen bei der Extraktion helfen IoCs. Letztlich kann die forensische Berichterstattung bei Aktivitäten im Anschluss an die IR hilfreich sein.

Wir empfehlen Ihnen, den forensischen Prozess so weit wie möglich zu automatisieren, um die Reaktion zu beschleunigen und die Belastung der IT-Beteiligten zu verringern. Darüber hinaus können Sie weitere automatisierte Analysen hinzufügen, nachdem der forensische Erhebungsprozess abgeschlossen ist und die Beweise sicher aufbewahrt wurden, um eine Kontamination zu vermeiden. Weitere Informationen finden Sie im Muster „Automatisieren von Vorfallsreaktionen und Forensik“ auf der AWS-Prescriptive-Guidance-Website.

Designüberlegungen

So verbessern Sie Ihre IR-Bereitschaft:

-

Aktivieren und speichern Sie Protokolle, die möglicherweise während einer Untersuchung oder Reaktion auf einen Vorfall erforderlich sind, und bewahren Sie sie sicher auf.

-

Erstellen Sie vorab Abfragen für bekannte Szenarien und bieten Sie automatisierte Möglichkeiten zum Durchsuchen von Protokollen. Erwägen Sie, Amazon Detective zu verwenden.

-

Bereiten Sie Ihre IR-Tools vor, indem Sie Simulationen durchführen.

-

Testen Sie regelmäßig Sicherungs- und Wiederherstellungsprozesse, um sicherzustellen, dass sie erfolgreich sind.

-

Verwenden Sie szenariobasierte Playbooks und beginnen Sie mit häufigen potenziellen Ereignissen im Zusammenhang mit AWS, die auf Ergebnissen von Amazon basieren. GuardDuty Informationen dazu, wie Sie Ihre eigenen Playbooks erstellen können, finden Sie im Abschnitt Playbook-Ressourcen im AWS-Handbuch für die Reaktion auf Sicherheitsvorfälle.

Forensics-Konto

Haftungsausschluss

Die folgende Beschreibung eines AWS-Forensics-Kontos sollte nur von Organisationen als Ausgangspunkt für die Entwicklung ihrer eigenen forensischen Fähigkeiten in Verbindung mit der Beratung durch ihre Rechtsberater verwendet werden.

Wir erheben keinen Anspruch darauf, dass diese Leitlinien für die Aufdeckung oder Untersuchung von Straftaten geeignet sind oder dass Daten oder forensische Beweise, die im Rahmen der Anwendung dieser Leitlinien gesammelt wurden, vor Gericht verwendet werden können. Sie sollten unabhängig prüfen, ob die hier beschriebenen bewährten Methoden für Ihren Anwendungsfall geeignet sind.

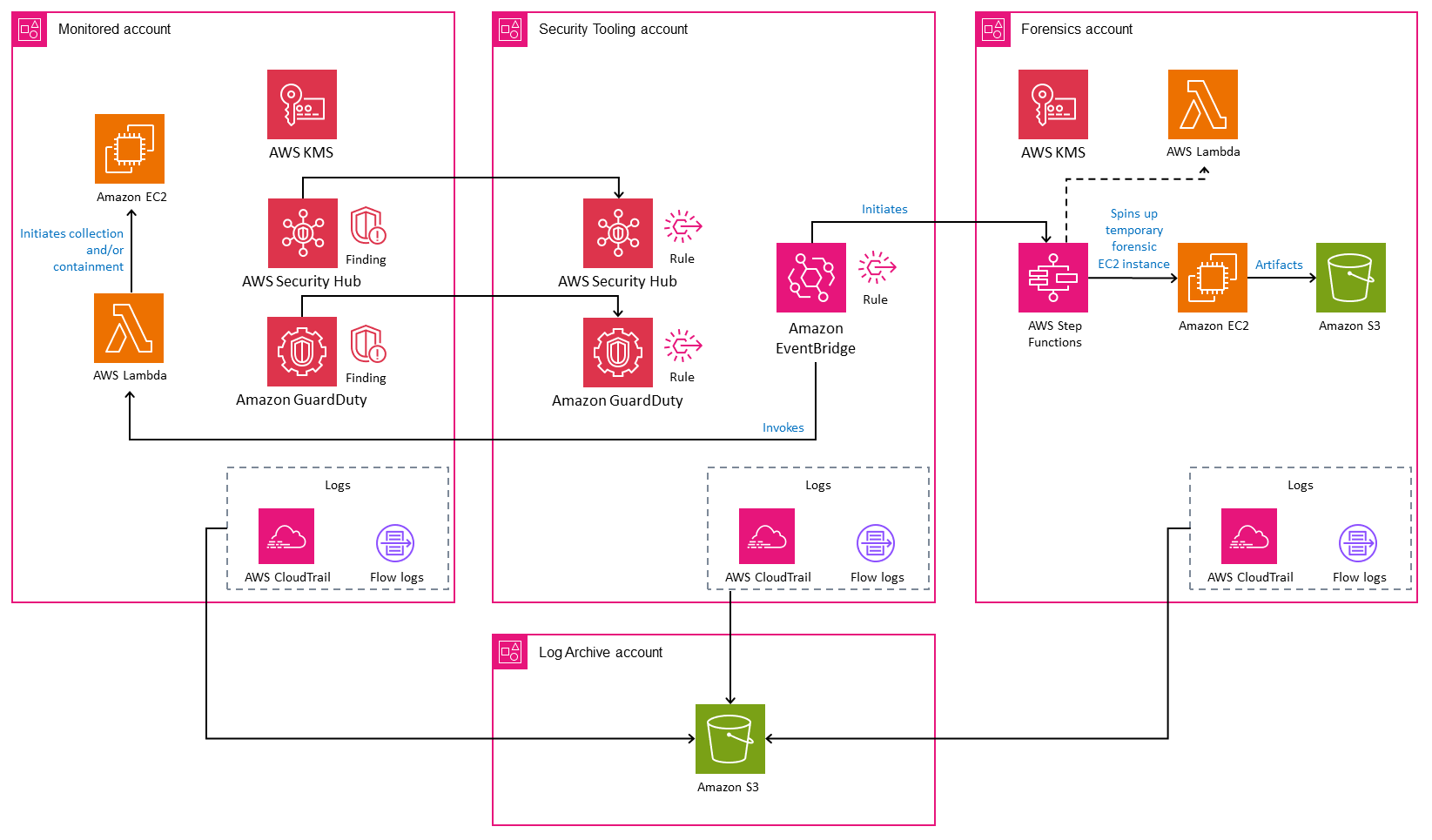

Das folgende Diagramm zeigt die AWS-Sicherheitsservices, die in einem speziellen Forensics-Konto konfiguriert werden können. Zum besseren Verständnis zeigt das Diagramm das Security-Tooling-Konto, um die AWS-Services darzustellen, die für die Bereitstellung von Erkennungen oder Benachrichtigungen im Forensics-Konto verwendet werden.

Das Forensics-Konto ist ein separater und dedizierter Typ des Security-Tooling-Kontos, das sich innerhalb der Sicherheits-OE befindet. Der Zweck des Forensics-Kontos besteht darin, einen standardmäßigen, vorkonfigurierten und wiederholbaren Clean Room bereitzustellen, damit das Forensik-Team eines Unternehmens alle Phasen des forensischen Prozesses durchführen kann: Erfassung, Untersuchung, Analyse und Berichterstattung. Darüber hinaus ist der Quarantäne- und Isolationsprozess für im Umfang enthaltene Ressourcen ebenfalls in diesem Konto enthalten.

Wenn Sie den gesamten forensischen Prozess in einem separaten Konto speichern, können Sie zusätzliche Zugriffskontrollen auf die gesammelten und gespeicherten forensischen Daten anwenden. Es wird empfohlen, die Forensics- und Security-Tooling-Konten zu verwenden, und zwar aus den folgenden Gründen:

-

Forensik- und Sicherheitsressourcen befinden sich möglicherweise in unterschiedlichen Teams oder haben unterschiedliche Berechtigungen.

-

Das Security Tooling-Konto verfügt möglicherweise über eine Automatisierung, die sich darauf konzentriert, auf Sicherheitsereignisse auf der AWS-Steuerebene zu reagieren, z. B. die Aktivierung von Amazon S3 Block Public Access für S3-Buckets, wohingegen das Forensics-Konto auch AWS-Datenebenenartefakte enthält, für die der Kunde möglicherweise verantwortlich ist, wie Betriebssystem- (OS) oder anwendungsspezifische Daten innerhalb einer Instance. EC2

-

Je nach Ihren organisatorischen oder behördlichen Anforderungen müssen Sie möglicherweise zusätzliche Zugriffsbeschränkungen oder gesetzliche Beschränkungen implementieren.

-

Der forensische Analyseprozess erfordert möglicherweise die Analyse von bösartigem Code wie Malware in einer gesicherten Umgebung gemäß den AWS-Nutzungsbedingungen.

Das Forensics-Konto sollte eine Automatisierung beinhalten, um die Beweiserhebung in großem Umfang zu beschleunigen und gleichzeitig die menschliche Interaktion bei der forensischen Erfassung zu minimieren. Zur Vereinfachung der Nachverfolgungs- und Berichtsmechanismen sollte auch die Automatisierung der Reaktion und Quarantäne von Ressourcen in dieses Konto aufgenommen werden.

Die in diesem Abschnitt beschriebenen forensischen Funktionen sollten in jeder verfügbaren AWS-Region bereitgestellt werden, auch wenn Ihr Unternehmen die Funktionen nicht aktiv nutzt. Wenn Sie nicht beabsichtigen, bestimmte AWS-Regionen zu verwenden, sollten Sie eine Service-Kontrollrichtlinie (SCP) anwenden, um die Bereitstellung von AWS-Ressourcen einzuschränken. Darüber hinaus trägt die Beibehaltung von Untersuchungen und der Aufbewahrung forensischer Artefakte innerhalb derselben Region dazu bei, Probleme mit dem sich ändernden regulatorischen Umfeld in Bezug auf Datenresidenz und Datenbesitz zu vermeiden.

In dieser Anleitung wird das Log Archive-Konto wie zuvor beschrieben verwendet, um Aktionen aufzuzeichnen, die in der Umgebung über AWS ausgeführt wurden APIs, einschließlich der Aktionen, APIs die Sie im Forensics-Konto ausführen. Solche Protokolle können dazu beitragen, Vorwürfe einer falschen Handhabung oder Manipulation von Artefakten zu vermeiden. Abhängig von der Detailebene, die Sie aktivieren (siehe Protokollierung von Verwaltungsereignissen und Protokollierung von Datenereignissen in der CloudTrail AWS-Dokumentation), können die Protokolle Informationen über das Konto enthalten, das für die Erfassung der Artefakte verwendet wurde, den Zeitpunkt der Erfassung der Artefakte und die Schritte, die zur Erfassung der Daten unternommen wurden. Durch das Speichern von Artefakten in Amazon S3 können Sie auch erweiterte Zugriffskontrollen verwenden und Informationen darüber protokollieren, wer Zugriff auf die Objekte hatte. Ein detailliertes Protokoll der Aktionen ermöglicht es anderen, den Vorgang später bei Bedarf zu wiederholen (vorausgesetzt, die im Umfang enthaltenen Ressourcen sind noch verfügbar).

Designüberlegungen

-

Automatisierung ist hilfreich, wenn Sie viele Vorfälle gleichzeitig haben, da sie dazu beiträgt, die Erfassung wichtiger Beweise zu beschleunigen und zu skalieren. Sie sollten diese Vorteile jedoch sorgfältig abwägen. Im Falle eines falsch positiven Vorfalls kann sich eine vollautomatische forensische Reaktion beispielsweise negativ auf einen Geschäftsprozess auswirken, der vom Umfang her von einem AWS-Workload unterstützt wird. Weitere Informationen finden Sie in den folgenden Abschnitten in den Entwurfsüberlegungen für AWS GuardDuty, AWS Security Hub CSPM und AWS Step Functions.

-

Wir empfehlen separate Security-Tooling- und Forensics-Konten, auch wenn sich die Forensik- und Sicherheitsressourcen Ihres Unternehmens im selben Team befinden und alle Funktionen von jedem Teammitglied ausgeführt werden können. Durch die Aufteilung der Funktionen in separate Konten werden außerdem die geringste Berechtigung unterstützt, eine Verunreinigung durch eine fortlaufende Analyse von Sicherheitsereignissen vermieden und die Integrität der gesammelten Artefakte gewährleistet.

-

Sie können eine separate Forensik-Organisationseinheit für dieses Konto erstellen, wenn Sie die Trennung von Pflichten, geringsten Berechtigungen und restriktiven Schutzmaßnahmen noch stärker betonen möchten.

-

Wenn Ihre Organisation unveränderliche Infrastrukturressourcen verwendet, können forensisch wertvolle Informationen verloren gehen, wenn eine Ressource automatisch gelöscht wird (z. B. bei einer Herunterskalierung) und bevor ein Sicherheitsvorfall erkannt wird. Um dies zu vermeiden, sollten Sie erwägen, für jede dieser Ressourcen einen forensischen Erfassungsprozess durchzuführen. Um das Volumen der gesammelten Daten zu reduzieren, können Sie Faktoren wie die Umgebung, die geschäftliche Bedeutung des Workloads, die Art der verarbeiteten Daten usw. berücksichtigen.

-

Erwägen Sie WorkSpaces , Amazon zu nutzen, um saubere Workstations einzurichten. Dies kann dazu beitragen, die Aktionen der Beteiligten während einer Untersuchung voneinander zu trennen.

Amazon GuardDuty

Amazon GuardDuty

Sie können die GuardDuty Ergebnisse nutzen, um den forensischen Workflow einzuleiten, der Festplatten- und Speicherabbilder potenziell gefährdeter Instances erfasst. EC2 Dies reduziert die menschliche Interaktion und kann die Geschwindigkeit der forensischen Datenerfassung erheblich erhöhen. Sie können Amazon GuardDuty integrieren EventBridge , um Antworten auf neue GuardDuty Erkenntnisse zu automatisieren.

Die Liste der Arten GuardDuty von Ergebnissen wird immer länger. Sie sollten überlegen, welche Arten von Ergebnissen (z. B. Amazon EC2, Amazon EKS, Malware-Schutz usw.) den forensischen Workflow einleiten sollten.

Sie können die Integration des Eindämmungs- und forensischen Datenerfassungsprozesses vollständig automatisieren und dabei die GuardDuty Ergebnisse zur Erfassung der Untersuchung von Festplatten- und Speicherartefakten sowie Quarantäne-Instanzen nutzen. EC2 Wenn beispielsweise alle Eingangs- und Ausgangsregeln aus einer Sicherheitsgruppe entfernt werden, können Sie eine Netzwerk-ACL anwenden, um die bestehende Verbindung zu unterbrechen, und eine IAM-Richtlinie anhängen, um alle Anforderungen abzulehnen.

Designüberlegungen

-

Je nach AWS-Service kann die geteilte Verantwortung des Kunden variieren. Beispielsweise ist die Erfassung flüchtiger Daten zu EC2 Instanzen nur auf der Instanz selbst möglich und kann wertvolle Daten enthalten, die als forensische Beweise verwendet werden können. Umgekehrt erfordert die Beantwortung und Untersuchung eines Ergebnisses für Amazon S3 in erster Linie CloudTrail Daten oder Amazon S3 S3-Zugriffsprotokolle. Je nach der geteilten Verantwortung des Kunden, dem allgemeinen Prozessablauf und den erfassten Artefakten, die gesichert werden müssen, sollte die Automatisierung der Reaktion sowohl für das Security-Tooling- als auch für das Forensics-Konto organisiert werden.

-

Bevor Sie eine EC2 Instance unter Quarantäne stellen, sollten Sie ihre allgemeinen Auswirkungen auf das Unternehmen und ihre Wichtigkeit abwägen. Erwägen Sie die Einrichtung eines Prozesses, bei dem die entsprechenden Beteiligten konsultiert werden, bevor Sie die EC2 Instanz mithilfe der Automatisierung eindämmen.

AWS Security Hub CSPM

Security Hub CSPM

Security Hub CSPM überwacht nicht nur Ihren Sicherheitsstatus, sondern unterstützt auch die Integration mit Amazon EventBridge , um die Behebung bestimmter Fehler zu automatisieren. Sie können beispielsweise benutzerdefinierte Aktionen definieren, die so programmiert werden können, dass sie eine AWS-Lambda-Funktion oder einen AWS-Step-Functions-Workflow ausführen, um einen forensischen Prozess zu implementieren.

Die benutzerdefinierten CSPM-Aktionen von Security Hub bieten autorisierten Sicherheitsanalysten oder Ressourcen einen standardisierten Mechanismus zur Implementierung von Eindämmung und forensischer Automatisierung. Dadurch werden menschliche Interaktionen bei der Eindämmung und Erfassung forensischer Beweise reduziert. Sie können dem automatisierten Prozess einen manuellen Checkpoint hinzufügen, um zu bestätigen, dass eine forensische Erfassung tatsächlich erforderlich ist.

Designüberlegung

-

Security Hub CSPM kann in viele Services integriert werden, einschließlich AWS-Partnerlösungen. Wenn Ihr Unternehmen detektivische Sicherheitskontrollen einsetzt, die nicht vollständig abgestimmt sind und manchmal zu Fehlalarmen führen, würde eine vollständige Automatisierung des forensischen Erfassungsprozesses dazu führen, dass dieser Prozess unnötig ausgeführt wird.

Amazon EventBridge

Amazon EventBridge

Sie können es beispielsweise EventBridge als Mechanismus verwenden, um einen forensischen Workflow in Step Functions zu initiieren, um Festplatten- und Speicherabbilder auf der Grundlage von Erkennungen durch Sicherheitsüberwachungstools wie z. GuardDuty Oder Sie könnten es manueller verwenden: Es EventBridge könnte Tag-Änderungsereignisse in erkennen CloudTrail, wodurch der forensische Workflow in Step Functions initiiert werden könnte.

AWS Step Functions

AWS Step Functions

Step Functions ist ideal für die Verwendung mit einem forensischen Prozess, da es einen wiederholbaren, automatisierten Satz vordefinierter Schritte unterstützt, die anhand von AWS-Protokollen verifiziert werden können. Auf diese Weise können Sie jegliche menschliche Beteiligung ausschließen und Fehler in Ihrem forensischen Prozess vermeiden.

Designüberlegungen

-

Sie können einen Step Functions Functions-Workflow manuell oder automatisch initiieren, um Sicherheitsdaten zu erfassen und zu analysieren, wenn GuardDuty Security Hub CSPM auf eine Gefährdung hinweist. Durch die Automatisierung mit minimaler oder keiner menschlichen Interaktion kann Ihr Team im Falle eines schwerwiegenden Sicherheitsereignisses, das viele Ressourcen beeinträchtigt, schnell abskalieren.

-

Um vollautomatische Workflows einzuschränken, können Sie Schritte in den Automatisierungsablauf aufnehmen, um einige manuelle Eingriffe vorzunehmen. Beispielsweise könnten Sie von einem autorisierten Sicherheitsanalysten oder einem Teammitglied verlangen, die generierten Sicherheitsergebnisse zu überprüfen und zu entscheiden, ob eine Sammlung forensischer Beweise eingeleitet werden soll oder ob die betroffenen Ressourcen unter Quarantäne gestellt und zurückgehalten werden sollen oder beides.

-

Wenn Sie eine forensische Untersuchung einleiten möchten, ohne dass ein aktives Ergebnis aus Sicherheitstools (wie GuardDuty Security Hub CSPM) vorliegt, sollten Sie zusätzliche Integrationen implementieren, um einen forensischen Step Functions Functions-Workflow aufzurufen. Dies kann erreicht werden, indem eine EventBridge Regel erstellt wird, die nach einem bestimmten CloudTrail Ereignis sucht (z. B. einem Tag-Änderungsereignis), oder indem einem Sicherheitsanalysten oder Teammitglied ermöglicht wird, einen forensischen Step Functions Functions-Workflow direkt von der Konsole aus zu starten. Sie können Step Functions auch verwenden, um umsetzbare Tickets zu erstellen, indem Sie es in das Ticketsystem Ihrer Organisation integrieren.

AWS Lambda

Mit AWS Lambda

Im Rahmen einer forensischen Untersuchung hilft Ihnen die Verwendung von Lambda-Funktionen dabei, konstante Ergebnisse durch wiederholbare, automatisierte und vordefinierte Schritte zu erzielen, die im Lambda-Code definiert sind. Wenn eine Lambda-Funktion ausgeführt wird, erstellt sie ein Protokoll, anhand dessen Sie überprüfen können, ob der richtige Prozess implementiert wurde.

Designüberlegungen

-

Lambda-Funktionen haben ein Timeout von 15 Minuten, wohingegen ein umfassender forensischer Prozess zur Erfassung relevanter Beweise länger dauern kann. Aus diesem Grund empfehlen wir Ihnen, Ihren forensischen Prozess mithilfe von Lambda-Funktionen zu orchestrieren, die in einen Step-Functions-Workflow integriert sind. Mit dem Workflow können Sie Lambda-Funktionen in der richtigen Reihenfolge erstellen, und jede Lambda-Funktion implementiert einen individuellen Erfassungsschritt.

-

Indem Sie Ihre forensischen Lambda-Funktionen in einem Step-Functions-Workflow organisieren, können Sie Teile des forensischen Erfassungsverfahrens parallel ausführen, um die Erfassung zu beschleunigen. So können Sie beispielsweise schneller Informationen über die Erstellung von Datenträger-Images sammeln, wenn mehrere Volumes im Umfang enthalten sind.

AWS KMS

Der AWS Key Management Service

Im Rahmen des forensischen Prozesses sollten die Datenerfassung und Untersuchung in einer isolierten Umgebung erfolgen, um die Auswirkungen auf das Geschäft so gering wie möglich zu halten. Datensicherheit und -integrität dürfen während dieses Vorgangs nicht beeinträchtigt werden, und es muss ein Verfahren eingerichtet werden, das die gemeinsame Nutzung verschlüsselter Ressourcen wie Snapshots und Datenträger-Volumes zwischen dem potenziell gefährdeten Konto und dem Forensics-Konto ermöglicht. Um dies zu erreichen, muss Ihre Organisation sicherstellen, dass die zugehörige AWS-KMS-Ressourcenrichtlinie das Lesen der verschlüsselten Daten sowie das Sichern der Daten durch erneutes Verschlüsseln mit einem AWS-KMS-Schlüssel im Forensics-Konto unterstützt.

Designüberlegung

-

Die KMS-Schlüsselrichtlinien einer Organisation sollten es autorisierten IAM-Prinzipalen für Forensik ermöglichen, den Schlüssel zum Entschlüsseln von Daten im Quellkonto und zum erneuten Verschlüsseln im Forensics-Konto zu verwenden. Verwenden Sie Infrastructure as Code (IaC), um alle Schlüssel Ihres Unternehmens in AWS KMS zentral zu verwalten und so sicherzustellen, dass nur autorisierte IAM-Prinzipale den entsprechenden Zugriff mit der geringsten Berechtigung haben. Diese Berechtigungen sollten für alle KMS-Schlüssel gelten, die zur Verschlüsselung von Ressourcen auf AWS verwendet werden können, die während einer forensischen Untersuchung erfasst werden könnten. Wenn Sie die KMS-Schlüsselrichtlinie nach einem Sicherheitsereignis aktualisieren, kann sich die nachfolgende Aktualisierung der Ressourcenrichtlinie für einen verwendeten KMS-Schlüssel auf Ihr Geschäft auswirken. Darüber hinaus können Berechtigungsprobleme die durchschnittliche Reaktionszeit (MTTR) für ein Sicherheitsereignis verlängern.