Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Erstellen Sie Einzelkontoberechtigungen für einen IAM-Benutzer

Wenn der Zertifizierungsstellenadministrator (d. h. der Besitzer der Zertifizierungsstelle) und der Zertifikatsaussteller in einem einzigen AWS Konto ansässig sind, besteht eine bewährte Methode darin, die Rollen des Ausstellers und des Administrators zu trennen, indem ein AWS Identity and Access Management (IAM-) Benutzer mit eingeschränkten Rechten erstellt wird. Informationen zur Verwendung von IAM mit AWS Private CA sowie Beispielberechtigungen finden Sie unter. Identity and Access Management (IAM) für AWS Private Certificate Authority

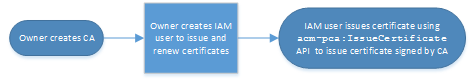

Fall 1 für ein einzelnes Konto: Ausstellung eines nicht verwalteten Zertifikats

In diesem Fall erstellt der Kontoinhaber eine private Zertifizierungsstelle und anschließend einen IAM-Benutzer mit der Berechtigung, von der privaten Zertifizierungsstelle signierte Zertifikate auszustellen. Der IAM-Benutzer stellt ein Zertifikat aus, indem er die AWS Private CA

IssueCertificate API aufruft.

Auf diese Weise ausgestellte Zertifikate werden nicht verwaltet, was bedeutet, dass ein Administrator sie exportieren und auf Geräten installieren muss, auf denen sie verwendet werden sollen. Sie müssen außerdem manuell erneuert werden, wenn sie ablaufen. Die Ausstellung eines Zertifikats mithilfe dieser API erfordert eine Zertifikatsignieranforderung (CSR) und ein key pair, die außerhalb AWS Private CA von OpenSSLIssueCertificate Dokumentation.

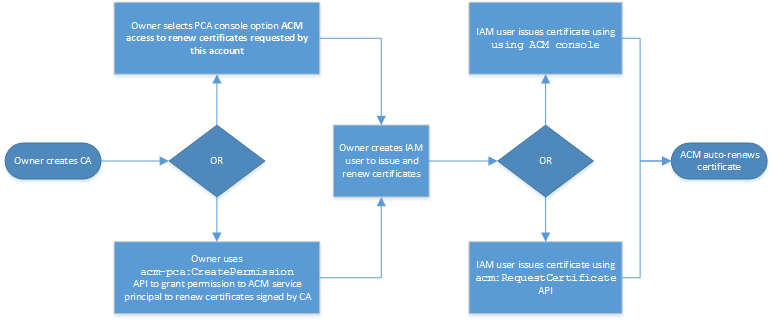

Fall 2 für ein einzelnes Konto: Ausstellung eines verwalteten Zertifikats über ACM

Dieser zweite Fall beinhaltet API-Operationen sowohl von ACM als auch von PCA. Der Kontoinhaber erstellt wie zuvor einen privaten CA- und IAM-Benutzer. Der Kontoinhaber erteilt dem ACM-Dienstprinzipal dann die Erlaubnis, alle von dieser CA signierten Zertifikate automatisch zu erneuern. Der IAM-Benutzer stellt das Zertifikat erneut aus, diesmal jedoch durch Aufrufen der RequestCertificate ACM-API, die für die CSR und die Schlüsselgenerierung zuständig ist. Wenn das Zertifikat abläuft, automatisiert ACM den Verlängerungsablauf.

Der Kontoinhaber hat die Möglichkeit, während oder nach der Erstellung der Zertifizierungsstelle oder mithilfe der CreatePermission PCA-API über die Verwaltungskonsole Verlängerungsberechtigungen zu erteilen. Die aus diesem Workflow erstellten verwalteten Zertifikate können mit AWS Diensten verwendet werden, die in ACM integriert sind.

Der folgende Abschnitt enthält Verfahren zur Erteilung von Verlängerungsberechtigungen.

Weisen Sie ACM Berechtigungen zur Zertifikatsverlängerung zu

Mit Managed Renewal in AWS Certificate Manager (ACM) können Sie den Prozess der Zertifikatserneuerung sowohl für öffentliche als auch für private Zertifikate automatisieren. Damit ACM die von einer privaten Zertifizierungsstelle generierten Zertifikate automatisch erneuern kann, muss dem ACM-Dienstprinzipal von der CA selbst alle möglichen Berechtigungen erteilt werden. Wenn diese Verlängerungsberechtigungen für ACM nicht vorhanden sind, muss der Eigentümer der Zertifizierungsstelle (oder ein bevollmächtigter Vertreter) jedes private Zertifikat manuell neu ausstellen, wenn es abläuft.

Wichtig

Diese Verfahren für die Zuweisung von Verlängerungsberechtigungen gelten nur, wenn sich der Eigentümer der Zertifizierungsstelle und der Zertifikatsaussteller im selben Konto befinden. AWS Informationen zu kontenübergreifenden Szenarien finden Sie unter. Fügen Sie eine Richtlinie für den kontoübergreifenden Zugriff bei

Erneuerungsberechtigungen können während der Erstellung einer privaten CA delegiert oder jederzeit geändert werden, sofern sich die CA im ACTIVE-Status befindet.

Sie können private CA-Berechtigungen über die AWS Private CA -Konsole

So weisen Sie ACM (Konsole) private CA-Berechtigungen zu

-

Melden Sie sich bei Ihrem AWS Konto an und öffnen Sie die AWS Private CA Konsole zu https://console.aws.amazon.com/acm-pca/Hause

. -

Wählen Sie auf der Seite Private Zertifizierungsstellen Ihre private Zertifizierungsstelle aus der Liste aus.

-

Wählen Sie Aktionen, CA-Berechtigungen konfigurieren aus.

-

Wählen Sie ACM-Zugriff autorisieren aus, um die von diesem Konto angeforderten Zertifikate zu erneuern.

-

Wählen Sie Speichern.

Um ACM-Berechtigungen in () zu verwalten AWS Private CAAWS CLI

Verwenden Sie den Befehl create-permission, um ACM Berechtigungen zuzuweisen. Sie müssen die erforderlichen Berechtigungen (IssueCertificate, undListPermissions) zuweisenGetCertificate, damit ACM Ihre Zertifikate automatisch erneuern kann.

$aws acm-pca create-permission \ --certificate-authority-arn arn:aws:acm-pca:region:account:certificate-authority/CA_ID\ --actionsIssueCertificateGetCertificateListPermissions\ --principal acm.amazonaws.com

Verwenden Sie den Befehl list-permissions, um die von einer CA delegierten Berechtigungen aufzulisten.

$aws acm-pca list-permissions \ --certificate-authority-arn arn:aws:acm-pca:region:account:certificate-authority/CA_ID

Verwenden Sie den Befehl delete-permission, um die einem Dienstprinzipal von einer Zertifizierungsstelle zugewiesenen Berechtigungen zu widerrufen. AWS

$aws acm-pca delete-permission \ --certificate-authority-arn arn:aws:acm-pca:region:account:certificate-authority/CA_ID\ --principal acm.amazonaws.com