Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Datenverschlüsselung

Die Datenverschlüsselung bezieht sich auf den Schutz von Daten während der Übertragung und im Ruhezustand. Sie können Ihre Daten schützen, indem Sie Amazon S3 verwaltete Schlüssel oder Schlüssel KMS keys im Ruhezustand zusammen mit standardmäßigem Transport Layer Security (TLS) während der Übertragung verwenden.

Verschlüsselung im Ruhezustand

Amazon Transcribe verwendet den Amazon S3 Standardschlüssel (SSE-S3) für die serverseitige Verschlüsselung der in Ihrem Bucket gespeicherten Transkripte. Amazon S3

Wenn Sie den StartTranscriptionJobVorgang verwenden, können Sie Ihren eigenen angeben, um die Ausgabe eines KMS key Transkriptionsauftrags zu verschlüsseln.

Amazon Transcribe verwendet ein Amazon EBS Volume, das mit dem Standardschlüssel verschlüsselt ist.

Verschlüsselung während der Übertragung

Amazon Transcribe verwendet TLS 1.2 mit AWS Zertifikaten, um Daten bei der Übertragung zu verschlüsseln. Dazu gehören auch Streaming-Transkriptionen.

Schlüsselverwaltung

Amazon Transcribe arbeitet mit KMS keys , um eine verbesserte Verschlüsselung für Ihre Daten bereitzustellen. Mit können Sie Ihre Eingabemedien verschlüsseln Amazon S3, wenn Sie einen Transkriptionsauftrag erstellen. Die Integration mit AWS KMS ermöglicht die Verschlüsselung der Ausgabe einer StartTranscriptionJobAnfrage.

Wenn Sie kein a angeben KMS key, wird die Ausgabe des Transkriptionsauftrags mit dem Amazon S3 Standardschlüssel (SSE-S3) verschlüsselt.

Weitere Informationen dazu finden Sie im AWS KMS Entwicklerhandbuch.AWS Key Management Service

Um die Ausgabe Ihres Transkriptionsauftrags zu verschlüsseln, können Sie wählen, ob Sie ein KMS key für den AWS-Konto , der die Anfrage stellt, oder ein KMS key von einem anderen verwenden möchten. AWS-Konto

Wenn Sie kein a angeben KMS key, wird die Ausgabe des Transkriptionsauftrags mit dem Amazon S3 Standardschlüssel (SSE-S3) verschlüsselt.

So aktivieren Sie die Verschlüsselung der Ausgabe:

-

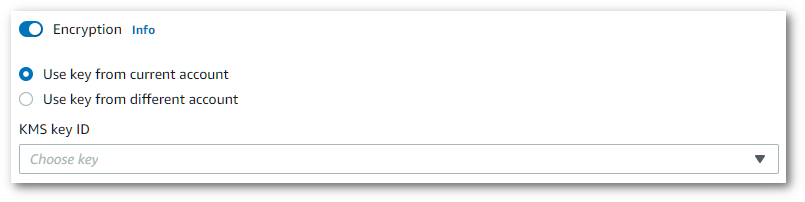

Wählen Sie unter Output data (Ausgabedaten) die Option Encryption (Verschlüsselung).

-

Wählen Sie aus, ob das von dem KMS key stammt, das AWS-Konto Sie gerade verwenden, oder von einem anderen. AWS-Konto Wenn Sie einen Schlüssel aus der aktuellen Version verwenden möchten AWS-Konto, wählen Sie den Schlüssel aus der KMS key ID aus. Wenn Sie einen Schlüssel von einem anderen verwenden AWS-Konto, müssen Sie den ARN des Schlüssels eingeben. Um einen Schlüssel von einem anderen zu verwenden AWS-Konto, muss der Anrufer über

kms:EncryptBerechtigungen für den KMS key verfügen. Weitere Informationen finden Sie unter Erstellen einer Schlüsselrichtlinie .

Um die Ausgabeverschlüsselung mit der API zu verwenden, müssen Sie angeben, dass Sie den OutputEncryptionKMSKeyId Parameter der StartTranscriptionJobOperation StartCallAnalyticsJobStartMedicalTranscriptionJob, oder KMS key verwenden.

Wenn Sie einen Schlüssel verwenden, der sich in der aktuellen Version befindet AWS-Konto, können Sie Ihren KMS key auf eine von vier Arten angeben:

-

Verwenden Sie die KMS key ID selbst. Beispiel,

1234abcd-12ab-34cd-56ef-1234567890ab. -

Verwenden Sie einen Alias für die KMS key ID. Beispiel,

alias/ExampleAlias. -

Verwenden Sie den Amazon-Ressourcennamen (ARN) für die KMS key ID. Beispiel,

arn:aws:kms:region:account-ID:key/1234abcd-12ab-34cd-56ef-1234567890ab. -

Verwenden Sie den ARN für den KMS key Alias. Beispiel,

arn:aws:kms:region:account-ID:alias/ExampleAlias.

Wenn Sie einen Schlüssel verwenden, der sich in einem anderen AWS-Konto als dem aktuellen befindet AWS-Konto, können Sie Ihren KMS key Schlüssel auf zwei Arten angeben:

-

Verwenden Sie den ARN für die KMS key ID. Beispiel,

arn:aws:kms:region:account-ID:key/1234abcd-12ab-34cd-56ef-1234567890ab. -

Verwenden Sie den ARN für den KMS key Alias. Beispiel,

arn:aws:kms:region:account-ID:alias/ExampleAlias.

Beachten Sie, dass die anfragende Entität die Erlaubnis haben muss, die angegebene KMS key zu verwenden.

AWS KMS Verschlüsselungskontext

AWS KMS Der Verschlüsselungskontext ist eine Zuordnung von nicht geheimen Schlüssel/Wert-Paaren im Klartext. Diese Zuordnung stellt zusätzliche authentifizierte Daten dar, die als Verschlüsselungskontextpaare bezeichnet werden und eine zusätzliche Sicherheitsebene für Ihre Daten bieten. Amazon Transcribe erfordert einen symmetrischen Verschlüsselungsschlüssel, um die Transkriptionsausgabe in einen vom Kunden angegebenen Bucket zu verschlüsseln. Amazon S3 Weitere Informationen finden Sie unter Asymmetrische Schlüssel in AWS KMS.

Wenn Sie Ihre Verschlüsselungskontextpaare erstellen, sollten Sie keine sensiblen Informationen einschließen. Der Verschlüsselungskontext ist nicht geheim — er ist im Klartext in Ihren CloudTrail Protokollen sichtbar (sodass Sie ihn verwenden können, um Ihre kryptografischen Operationen zu identifizieren und zu kategorisieren).

Ihr Verschlüsselungskontextpaar kann Sonderzeichen enthalten, z. B. Unterstriche (_), Bindestriche (-), Schrägstriche (/, \) und Doppelpunkte (:).

Tipp

Es kann nützlich sein, die Werte in Ihrem Verschlüsselungskontextpaar mit den zu verschlüsselnden Daten in Beziehung zu setzen. Obwohl dies nicht erforderlich ist, empfehlen wir Ihnen, nicht sensible Metadaten zu verwenden, die sich auf Ihre verschlüsselten Inhalte beziehen, wie z. B. Dateinamen, Header-Werte oder unverschlüsselte Datenbankfelder.

Um die Ausgabeverschlüsselung mit der API zu verwenden, setzen Sie den KMSEncryptionContext-Parameter im Vorgang StartTranscriptionJob. Um einen Verschlüsselungskontext für die Ausgabeverschlüsselung bereitzustellen, muss der Parameter OutputEncryptionKMSKeyId auf eine symmetrische KMS key -ID verweisen.

Sie können AWS KMS Bedingungsschlüssel mit IAM Richtlinien verwenden, um den Zugriff auf eine symmetrische Verschlüsselung auf der KMS key Grundlage des Verschlüsselungskontextes zu steuern, der in der Anforderung für einen kryptografischen Vorgang verwendet wurde. Ein Beispiel für eine Verschlüsselungskontextrichtlinie finden Sie unter AWS KMS Richtlinie für den Verschlüsselungskontext.

Die Verwendung des Verschlüsselungskontexts ist optional, wird aber empfohlen. Weitere Informationen finden Sie unter Verschlüsselungskontext.