Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Erstellen Sie einen Server in einer virtuellen privaten Cloud

Sie können den Endpunkt Ihres Servers in einer Virtual Private Cloud (VPC) hosten, um Daten zu und von einem Amazon S3-Bucket oder Amazon EFS-Dateisystem zu übertragen, ohne das öffentliche Internet nutzen zu müssen.

Anmerkung

Nach dem 19. Mai 2021 können Sie mit EndpointType=VPC_ENDPOINT Ihrem Konto keinen Server mehr erstellen, wenn Ihr AWS Konto dies nicht bereits vor dem 19. Mai 2021 getan hat. Wenn du am oder vor dem 21. Februar 2021 bereits Server mit EndpointType=VPC_ENDPOINT deinem AWS Konto erstellt hast, bist du davon nicht betroffen. Verwenden Sie nach diesem Datum EndpointType =VPC. Weitere Informationen finden Sie unter Einstellung der Verwendung von VPC_ENDPOINT.

Wenn Sie Amazon Virtual Private Cloud (Amazon VPC) zum Hosten Ihrer AWS Ressourcen verwenden, können Sie eine private Verbindung zwischen Ihrer VPC und einem Server herstellen. Sie können diesen Server dann verwenden, um Daten über Ihren Client zu und von Ihrem Amazon S3 S3-Bucket zu übertragen, ohne öffentliche IP-Adressen zu verwenden oder ein Internet-Gateway zu benötigen.

Mit Amazon VPC können Sie AWS Ressourcen in einem benutzerdefinierten virtuellen Netzwerk starten. Mit einer VPC können Sie Netzwerkeinstellungen, wie IP-Adressbereich, Subnetze, Routing-Tabellen und Netzwerk-Gateways, steuern. Weitere Informationen finden Sie VPCs unter Was ist Amazon VPC? im Amazon VPC-Benutzerhandbuch.

In den nächsten Abschnitten finden Sie Anweisungen zum Erstellen und Verbinden Ihrer VPC mit einem Server. Im Überblick gehen Sie dazu wie folgt vor:

-

Richten Sie einen Server mit einem VPC-Endpunkt ein.

-

Connect Sie mithilfe eines Clients, der sich in Ihrer VPC befindet, über den VPC-Endpunkt eine Verbindung zu Ihrem Server her. Auf diese Weise können Sie Daten, die in Ihrem Amazon S3 S3-Bucket gespeichert sind, mithilfe von über Ihren Client übertragen AWS Transfer Family. Sie können diese Übertragung durchführen, obwohl das Netzwerk vom öffentlichen Internet getrennt ist.

-

Wenn Sie sich dafür entscheiden, den Endpunkt Ihres Servers mit dem Internet zu verbinden, können Sie Ihrem Endpunkt außerdem Elastic IP-Adressen zuordnen. Auf diese Weise können Clients außerhalb Ihrer VPC eine Verbindung zu Ihrem Server herstellen. Sie können VPC-Sicherheitsgruppen verwenden, um den Zugriff auf authentifizierte Benutzer zu kontrollieren, deren Anfragen nur von zulässigen Adressen stammen.

Anmerkung

AWS Transfer Family unterstützt Dual-Stack-Endpunkte, sodass Ihr Server sowohl über als auch kommunizieren kann. IPv4 IPv6 Um die Dual-Stack-Unterstützung zu aktivieren, wählen Sie bei der Erstellung Ihres VPC-Endpunkts die Option DNS-Dual-Stack-Endpunkt aktivieren aus. Beachten Sie, dass sowohl Ihre VPC als auch Ihre Subnetze für die Unterstützung konfiguriert sein müssen, IPv6 bevor Sie diese Funktion verwenden können. Die Dual-Stack-Unterstützung ist besonders nützlich, wenn Sie Clients haben, die über eines der beiden Protokolle eine Verbindung herstellen müssen.

Hinweise zu Dual-Stack IPv4 - (und IPv6) Server-Endpunkten finden Sie unter. IPv6 Unterstützung für Transfer Family Family-Server

Themen

Erstellen Sie einen Serverendpunkt, auf den nur innerhalb Ihrer VPC zugegriffen werden kann

Erstellen Sie einen mit dem Internet verbundenen Endpunkt für Ihren Server

Beschränkung des VPC-Endpunktzugriffs für Transfer Family Family-Server

Aktualisierung des AWS Transfer Family Serverendpunkttyps von VPC_ENDPOINT auf VPC

Erstellen Sie einen Serverendpunkt, auf den nur innerhalb Ihrer VPC zugegriffen werden kann

Im folgenden Verfahren erstellen Sie einen Serverendpunkt, auf den nur Ressourcen innerhalb Ihrer VPC zugreifen können.

So erstellen Sie einen Serverendpunkt in einer VPC

-

Öffnen Sie die AWS Transfer Family Konsole unter. https://console.aws.amazon.com/transfer/

-

Wählen Sie im Navigationsbereich Server und anschließend Server erstellen aus.

-

Wählen Sie unter Protokolle auswählen ein oder mehrere Protokolle aus, und klicken Sie dann auf Weiter. Weitere Informationen zu Protokollen finden Sie unterSchritt 2: Erstellen Sie einen SFTP-fähigen Server.

-

Wählen Sie unter Einen Identitätsanbieter auswählen die Option Dienst verwaltet, um Benutzeridentitäten und Schlüssel zu speichern AWS Transfer Family, und klicken Sie dann auf Weiter.

Bei diesem Verfahren wird die vom Dienst verwaltete Option verwendet. Wenn Sie Benutzerdefiniert wählen, geben Sie einen Amazon API Gateway Gateway-Endpunkt und eine AWS Identity and Access Management (IAM) -Rolle für den Zugriff auf den Endpunkt an. Auf diese Weise können Sie Ihren Verzeichnisdienst integrieren, um Ihre Benutzer zu authentifizieren und zu autorisieren. Weitere Informationen zur Verwendung benutzerdefinierter Identitätsanbieter siehe Mit Anbietern benutzerdefinierter Identitäten arbeiten.

-

Gehen Sie unter Endpunkt auswählen wie folgt vor:

-

Wählen Sie als Endpunkttyp den VPC-gehosteten Endpunkttyp aus, um den Endpunkt Ihres Servers zu hosten.

-

Wählen Sie für Zugriff die Option Intern aus, damit Ihr Endpunkt nur für Clients zugänglich ist, die die privaten IP-Adressen des Endpunkts verwenden.

Einzelheiten zur Option Internetzugriff finden Sie unterErstellen Sie einen mit dem Internet verbundenen Endpunkt für Ihren Server. Ein Server, der in einer VPC nur für den internen Zugriff erstellt wurde, unterstützt keine benutzerdefinierten Hostnamen.

-

Wählen Sie für VPC eine vorhandene VPC-ID oder wählen Sie Create a VPC, um eine neue VPC zu erstellen.

-

Wählen Sie im Abschnitt Availability Zones bis zu drei Availability Zones und zugehörige Subnetze aus.

-

Wählen Sie im Abschnitt Sicherheitsgruppen eine bestehende Sicherheitsgruppen-ID aus, IDs oder wählen Sie Sicherheitsgruppe erstellen, um eine neue Sicherheitsgruppe zu erstellen. Weitere Informationen zu Sicherheitsgruppen finden Sie unter Sicherheitsgruppen für Ihre VPC im Amazon Virtual Private Cloud Cloud-Benutzerhandbuch. Informationen zum Erstellen einer Sicherheitsgruppe finden Sie unter Erstellen einer Sicherheitsgruppe im Amazon Virtual Private Cloud Cloud-Benutzerhandbuch.

Anmerkung

Ihre VPC verfügt automatisch über eine Standardsicherheitsgruppe. Wenn Sie beim Starten des Servers keine andere Sicherheitsgruppe oder Gruppen angeben, ordnen wir Ihrem Server die Standardsicherheitsgruppe zu.

-

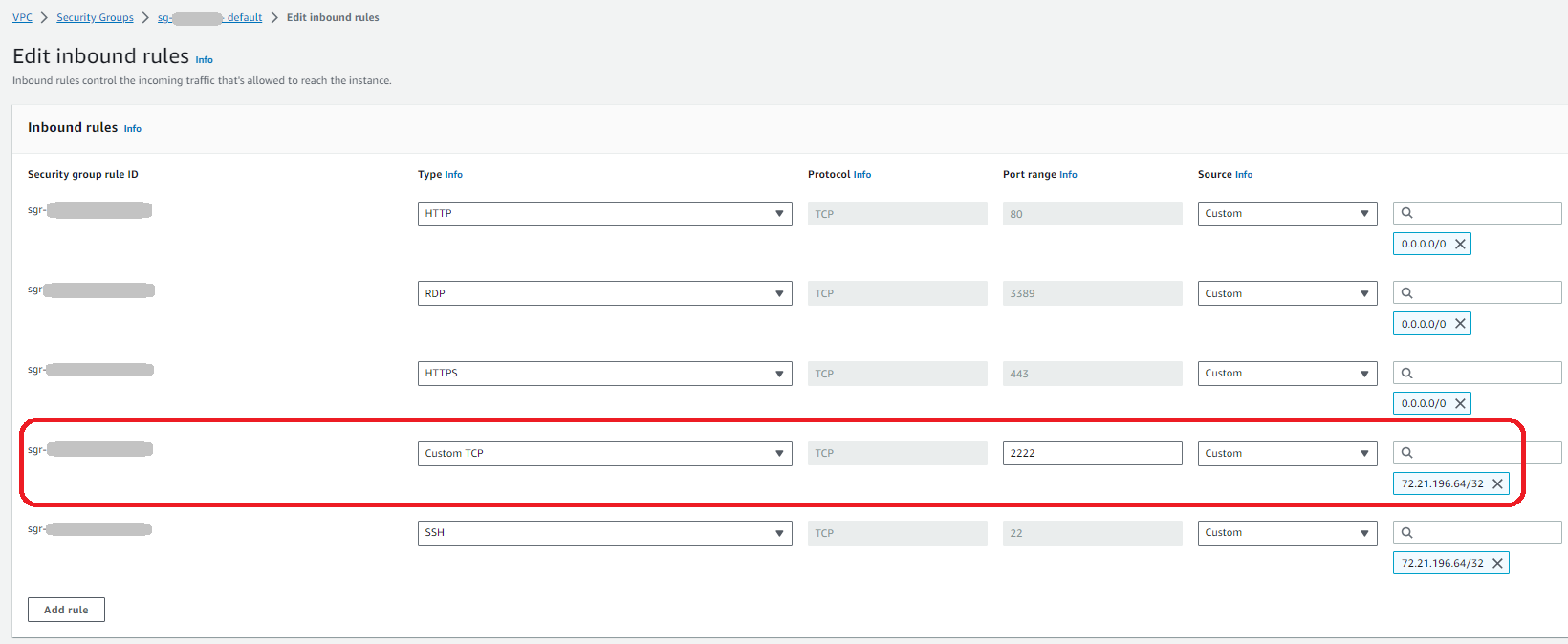

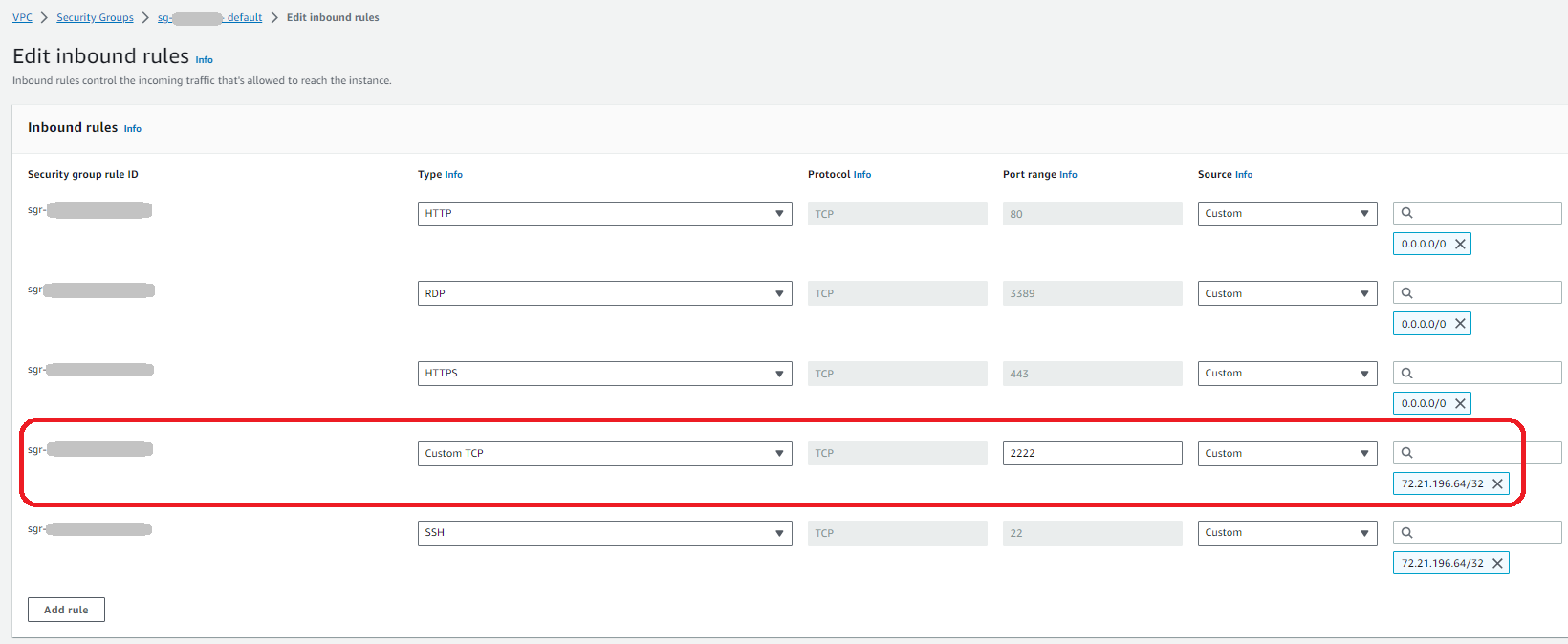

Für die eingehenden Regeln für die Sicherheitsgruppe können Sie den SSH-Verkehr so konfigurieren, dass er Port 22, 2222, 22000 oder eine beliebige Kombination verwendet. Port 22 ist standardmäßig konfiguriert. Um Port 2222 oder Port 22000 zu verwenden, fügen Sie Ihrer Sicherheitsgruppe eine Regel für eingehenden Datenverkehr hinzu. Wählen Sie für den Typ Benutzerdefiniertes TCP aus, geben Sie dann entweder

2222oder22000als Portbereich ein und geben Sie für die Quelle denselben CIDR-Bereich ein, den Sie für Ihre SSH-Port-22-Regel haben. -

Konfigurieren Sie für die eingehenden Regeln für die Sicherheitsgruppe FTP- und FTPS-Verkehr so, dass der Portbereich

21für den Steuerkanal und8192-8200für den Datenkanal verwendet wird.

Anmerkung

Sie können Port 2223 auch für Clients verwenden, die TCP-"Piggy-Back“ oder die Möglichkeit benötigen ACKs, dass das letzte Paket des TCP-3-Wege-Handshakes auch Daten enthält.

Manche Client-Software ist möglicherweise nicht mit Port 2223 kompatibel, z. B. ein Client, bei dem der Server die SFTP-Identifikationszeichenfolge senden muss, bevor der Client dies tut.

-

-

(Optional) Aktivieren Sie für FIPS Enabled das Kontrollkästchen FIPS-fähiger Endpunkt, um sicherzustellen, dass der Endpunkt den Federal Information Processing Standards (FIPS) entspricht.

Anmerkung

FIPS-fähige Endpunkte sind nur in nordamerikanischen Regionen verfügbar. AWS Informationen zu den verfügbaren Regionen finden Sie unter AWS Transfer Family Endpunkte und Kontingente in der. Allgemeine AWS-Referenz Weitere Informationen zu FIPS finden Sie unter Federal Information Processing Standard (FIPS

) 140-2. -

Wählen Sie Weiter aus.

-

-

Gehen Sie unter Zusätzliche Details konfigurieren wie folgt vor:

-

Wählen Sie für die CloudWatch Protokollierung eine der folgenden Optionen, um die CloudWatch Amazon-Protokollierung Ihrer Benutzeraktivitäten zu aktivieren:

-

Erstellen Sie eine neue Rolle, damit Transfer Family die IAM-Rolle automatisch erstellen kann, sofern Sie über die erforderlichen Berechtigungen zum Erstellen einer neuen Rolle verfügen. Die erstellte IAM-Rolle wird aufgerufen.

AWSTransferLoggingAccess -

Wählen Sie eine vorhandene Rolle aus, um eine bestehende IAM-Rolle aus Ihrem Konto auszuwählen. Wählen Sie unter Logging-Rolle die Rolle aus. Diese IAM-Rolle sollte eine Vertrauensrichtlinie mit der Einstellung Service auf

transfer.amazonaws.comenthalten.Weitere Informationen zur CloudWatch Protokollierung finden Sie unterKonfigurieren Sie die CloudWatch Protokollierungsrolle.

Anmerkung

-

Sie können keine Endbenutzeraktivitäten in anzeigen, CloudWatch wenn Sie keine Protokollierungsrolle angeben.

-

Wenn Sie keine CloudWatch Protokollierungsrolle einrichten möchten, wählen Sie Bestehende Rolle auswählen, aber wählen Sie keine Protokollierungsrolle aus.

-

-

Wählen Sie unter Optionen für kryptografische Algorithmen eine Sicherheitsrichtlinie aus, die die kryptografischen Algorithmen enthält, die für die Verwendung durch Ihren Server aktiviert sind.

Anmerkung

Standardmäßig ist die

TransferSecurityPolicy-2024-01Sicherheitsrichtlinie an Ihren Server angehängt, sofern Sie keine andere auswählen.Weitere Informationen zu Sicherheitsrichtlinien finden Sie unter Sicherheitsrichtlinien für AWS Transfer Family Server.

-

(Optional: Dieser Abschnitt ist nur für die Migration von Benutzern von einem vorhandenen SFTP-fähigen Server vorgesehen.) Geben Sie als Server-Hostschlüssel einen privaten RSA- oder ECSA-Schlüssel ein ED25519, der zur Identifizierung Ihres Servers verwendet wird, wenn Clients über SFTP eine Verbindung zu ihm herstellen.

-

(Optional) Geben Sie für Tags für Schlüssel und Wert ein oder mehrere Tags als Schlüssel-Wert-Paare ein und wählen Sie dann Tag hinzufügen aus.

-

Wählen Sie Weiter aus.

-

-

Überprüfen Sie unter Überprüfen und erstellen Ihre Auswahl. Wenn Sie:

-

Wenn Sie eine davon bearbeiten möchten, wählen Sie neben dem Schritt Bearbeiten aus.

Anmerkung

Sie müssen jeden Schritt nach dem Schritt, den Sie bearbeiten möchten, erneut überprüfen.

-

Haben Sie keine Änderungen vorgenommen, wählen Sie Server erstellen, um Ihren Server zu erstellen. Sie gelangen zur Seite Servers (Server) (siehe unten), auf der der neue Server aufgelistet ist.

-

Es kann einige Minuten dauern, bis sich der Status Ihres neuen Servers auf Online ändert. Zu diesem Zeitpunkt kann Ihr Server Dateioperationen ausführen, aber Sie müssen zuerst einen Benutzer erstellen. Einzelheiten zum Erstellen von Benutzern finden Sie unterBenutzer für Serverendpunkte verwalten.

Erstellen Sie einen mit dem Internet verbundenen Endpunkt für Ihren Server

Im folgenden Verfahren erstellen Sie einen Serverendpunkt. Auf diesen Endpunkt können nur Clients über das Internet zugreifen, deren Quell-IP-Adressen in der Standardsicherheitsgruppe Ihrer VPC zulässig sind. Indem Sie Elastic IP-Adressen verwenden, um Ihren Endpunkt mit dem Internet zu verbinden, können Ihre Kunden die Elastic IP-Adresse außerdem verwenden, um den Zugriff auf Ihren Endpunkt in ihren Firewalls zu ermöglichen.

Anmerkung

Nur SFTP und FTPS können auf einem mit dem Internet verbundenen VPC-gehosteten Endpunkt verwendet werden.

Um einen mit dem Internet verbundenen Endpunkt zu erstellen

-

Öffnen Sie die AWS Transfer Family Konsole unter. https://console.aws.amazon.com/transfer/

-

Wählen Sie im Navigationsbereich Server und anschließend Server erstellen aus.

-

Wählen Sie unter Protokolle auswählen ein oder mehrere Protokolle aus, und klicken Sie dann auf Weiter. Weitere Informationen zu Protokollen finden Sie unterSchritt 2: Erstellen Sie einen SFTP-fähigen Server.

-

Wählen Sie unter Einen Identitätsanbieter auswählen die Option Dienst verwaltet, um Benutzeridentitäten und Schlüssel zu speichern AWS Transfer Family, und klicken Sie dann auf Weiter.

Bei diesem Verfahren wird die vom Dienst verwaltete Option verwendet. Wenn Sie Benutzerdefiniert wählen, geben Sie einen Amazon API Gateway Gateway-Endpunkt und eine AWS Identity and Access Management (IAM) -Rolle für den Zugriff auf den Endpunkt an. Auf diese Weise können Sie Ihren Verzeichnisdienst integrieren, um Ihre Benutzer zu authentifizieren und zu autorisieren. Weitere Informationen zur Verwendung benutzerdefinierter Identitätsanbieter siehe Mit Anbietern benutzerdefinierter Identitäten arbeiten.

-

Gehen Sie unter Endpunkt auswählen wie folgt vor:

-

Wählen Sie als Endpunkttyp den VPC-gehosteten Endpunkttyp aus, um den Endpunkt Ihres Servers zu hosten.

-

Wählen Sie für Access die Option Internet Facing, um Ihren Endpunkt für Kunden über das Internet zugänglich zu machen.

Anmerkung

Wenn Sie sich für Internet Facing entscheiden, können Sie in jedem Subnetz oder Subnetzen eine bestehende Elastic IP-Adresse auswählen. Oder Sie können die VPC-Konsole (https://console.aws.amazon.com/vpc/

) aufrufen, um eine oder mehrere neue Elastic IP-Adressen zuzuweisen. Diese Adressen können entweder Ihnen AWS oder Ihnen gehören. Sie können Elastic IP-Adressen, die bereits verwendet werden, nicht mit Ihrem Endpunkt verknüpfen. -

(Optional) Wählen Sie für Benutzerdefinierter Hostname eine der folgenden Optionen:

Anmerkung

Kunden, die eine direkte Verbindung über die Elastic IP-Adresse herstellen oder einen Hostnamen-Datensatz in Commercial Route 53 erstellen AWS GovCloud (US) müssen, der auf ihre EIP verweist. Weitere Informationen zur Verwendung von Route 53 für GovCloud Endgeräte finden Sie unter Einrichten von Amazon Route 53 mit Ihren AWS GovCloud (US) Ressourcen im AWS GovCloud (US) Benutzerhandbuch.

-

Amazon Route 53 DNS-Alias — wenn der Hostname, den Sie verwenden möchten, bei Route 53 registriert ist. Sie können dann den Hostnamen eingeben.

-

Anderes DNS — wenn der Hostname, den Sie verwenden möchten, bei einem anderen DNS-Anbieter registriert ist. Sie können dann den Hostnamen eingeben.

-

Keine — um den Endpunkt des Servers zu verwenden und keinen benutzerdefinierten Hostnamen zu verwenden. Der Server-Host-Name hat das Format

server-id.server.transfer.region.amazonaws.comAnmerkung

Für Kunden in AWS GovCloud (US) wird durch die Auswahl von None kein Hostname in diesem Format erstellt.

Weitere Informationen zum Arbeiten mit benutzerdefinierten Hostnamen finden Sie unter. Mit benutzerdefinierten Hostnamen arbeiten

-

-

Wählen Sie für VPC eine vorhandene VPC-ID oder wählen Sie Create a VPC, um eine neue VPC zu erstellen.

-

Wählen Sie im Abschnitt Availability Zones bis zu drei Availability Zones und zugehörige Subnetze aus. Wählen Sie unter IPv4Adressen eine Elastic IP-Adresse für jedes Subnetz aus. Dies ist die IP-Adresse, die Ihre Clients verwenden können, um den Zugriff auf Ihren Endpunkt in ihren Firewalls zu ermöglichen.

Tipp: Sie müssen ein öffentliches Subnetz für Ihre Availability Zones verwenden oder zuerst ein Internet-Gateway einrichten, wenn Sie ein privates Subnetz verwenden möchten.

-

Wählen Sie im Abschnitt Sicherheitsgruppen eine bestehende Sicherheitsgruppen-ID oder IDs oder wählen Sie Sicherheitsgruppe erstellen, um eine neue Sicherheitsgruppe zu erstellen. Weitere Informationen zu Sicherheitsgruppen finden Sie unter Sicherheitsgruppen für Ihre VPC im Amazon Virtual Private Cloud Cloud-Benutzerhandbuch. Informationen zum Erstellen einer Sicherheitsgruppe finden Sie unter Erstellen einer Sicherheitsgruppe im Amazon Virtual Private Cloud Cloud-Benutzerhandbuch.

Anmerkung

Ihre VPC verfügt automatisch über eine Standardsicherheitsgruppe. Wenn Sie beim Starten des Servers keine andere Sicherheitsgruppe oder Gruppen angeben, ordnen wir Ihrem Server die Standardsicherheitsgruppe zu.

-

Für die eingehenden Regeln für die Sicherheitsgruppe können Sie den SSH-Verkehr so konfigurieren, dass er Port 22, 2222, 22000 oder eine beliebige Kombination verwendet. Port 22 ist standardmäßig konfiguriert. Um Port 2222 oder Port 22000 zu verwenden, fügen Sie Ihrer Sicherheitsgruppe eine Regel für eingehenden Datenverkehr hinzu. Wählen Sie für den Typ Benutzerdefiniertes TCP aus, geben Sie dann entweder

2222oder22000als Portbereich ein und geben Sie für die Quelle denselben CIDR-Bereich ein, den Sie für Ihre SSH-Port-22-Regel haben. -

Konfigurieren Sie für die eingehenden Regeln für die Sicherheitsgruppe den FTPS-Verkehr so, dass der Portbereich

21für den Steuerkanal und8192-8200für den Datenkanal verwendet wird.

Anmerkung

Sie können Port 2223 auch für Clients verwenden, die TCP-"Piggy-Back“ oder die Möglichkeit benötigen ACKs, dass das letzte Paket des TCP-3-Wege-Handshakes auch Daten enthält.

Manche Client-Software ist möglicherweise nicht mit Port 2223 kompatibel, z. B. ein Client, bei dem der Server die SFTP-Identifikationszeichenfolge senden muss, bevor der Client dies tut.

-

-

(Optional) Aktivieren Sie für FIPS Enabled das Kontrollkästchen FIPS-fähiger Endpunkt, um sicherzustellen, dass der Endpunkt den Federal Information Processing Standards (FIPS) entspricht.

Anmerkung

FIPS-fähige Endpunkte sind nur in nordamerikanischen Regionen verfügbar. AWS Informationen zu den verfügbaren Regionen finden Sie unter AWS Transfer Family Endpunkte und Kontingente in der. Allgemeine AWS-Referenz Weitere Informationen zu FIPS finden Sie unter Federal Information Processing Standard (FIPS

) 140-2. -

Wählen Sie Weiter aus.

-

-

Gehen Sie unter Zusätzliche Details konfigurieren wie folgt vor:

-

Wählen Sie für die CloudWatch Protokollierung eine der folgenden Optionen, um die CloudWatch Amazon-Protokollierung Ihrer Benutzeraktivitäten zu aktivieren:

-

Erstellen Sie eine neue Rolle, damit Transfer Family die IAM-Rolle automatisch erstellen kann, sofern Sie über die erforderlichen Berechtigungen zum Erstellen einer neuen Rolle verfügen. Die erstellte IAM-Rolle wird aufgerufen.

AWSTransferLoggingAccess -

Wählen Sie eine vorhandene Rolle aus, um eine bestehende IAM-Rolle aus Ihrem Konto auszuwählen. Wählen Sie unter Logging-Rolle die Rolle aus. Diese IAM-Rolle sollte eine Vertrauensrichtlinie mit der Einstellung Service auf

transfer.amazonaws.comenthalten.Weitere Informationen zur CloudWatch Protokollierung finden Sie unterKonfigurieren Sie die CloudWatch Protokollierungsrolle.

Anmerkung

-

Sie können keine Endbenutzeraktivitäten in anzeigen, CloudWatch wenn Sie keine Protokollierungsrolle angeben.

-

Wenn Sie keine CloudWatch Protokollierungsrolle einrichten möchten, wählen Sie Bestehende Rolle auswählen, aber wählen Sie keine Protokollierungsrolle aus.

-

-

Wählen Sie unter Optionen für kryptografische Algorithmen eine Sicherheitsrichtlinie aus, die die kryptografischen Algorithmen enthält, die für die Verwendung durch Ihren Server aktiviert sind.

Anmerkung

Standardmäßig ist die

TransferSecurityPolicy-2024-01Sicherheitsrichtlinie an Ihren Server angehängt, sofern Sie keine andere auswählen.Weitere Informationen zu Sicherheitsrichtlinien finden Sie unter Sicherheitsrichtlinien für AWS Transfer Family Server.

-

(Optional: Dieser Abschnitt ist nur für die Migration von Benutzern von einem vorhandenen SFTP-fähigen Server vorgesehen.) Geben Sie als Server-Hostschlüssel einen privaten RSA- oder ECSA-Schlüssel ein ED25519, der zur Identifizierung Ihres Servers verwendet wird, wenn Clients über SFTP eine Verbindung zu ihm herstellen.

-

(Optional) Geben Sie für Tags für Schlüssel und Wert ein oder mehrere Tags als Schlüssel-Wert-Paare ein und wählen Sie dann Tag hinzufügen aus.

-

Wählen Sie Weiter aus.

-

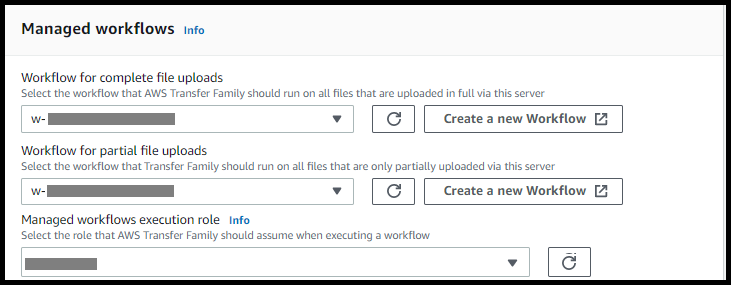

(Optional) Wählen Sie für verwaltete Workflows den Workflow IDs (und eine entsprechende Rolle) aus, den Transfer Family bei der Ausführung des Workflows annehmen soll. Sie können einen Workflow auswählen, der bei einem vollständigen Upload ausgeführt wird, und einen anderen, der bei einem teilweisen Upload ausgeführt wird. Weitere Informationen zur Verarbeitung Ihrer Dateien mithilfe verwalteter Workflows finden Sie unterAWS Transfer Family verwaltete Workflows.

-

-

Überprüfen Sie unter Überprüfen und erstellen Ihre Auswahl. Wenn Sie:

-

Wenn Sie eine davon bearbeiten möchten, wählen Sie neben dem Schritt Bearbeiten aus.

Anmerkung

Sie müssen jeden Schritt nach dem Schritt, den Sie bearbeiten möchten, erneut überprüfen.

-

Haben Sie keine Änderungen vorgenommen, wählen Sie Server erstellen, um Ihren Server zu erstellen. Sie gelangen zur Seite Servers (Server) (siehe unten), auf der der neue Server aufgelistet ist.

-

Sie können die Server-ID auswählen, um die detaillierten Einstellungen des Servers zu sehen, den Sie gerade erstellt haben. Nachdem die Spalte Öffentliche IPv4 Adresse gefüllt wurde, wurden die von Ihnen angegebenen Elastic IP-Adressen erfolgreich mit dem Endpunkt Ihres Servers verknüpft.

Anmerkung

Wenn Ihr Server in einer VPC online ist, können nur die Subnetze geändert werden, und zwar nur über die UpdateServerAPI. Sie müssen den Server anhalten, um die Elastic-IP-Adressen des Serverendpunkts hinzuzufügen oder zu ändern.

Ändern Sie den Endpunkttyp für Ihren Server

Wenn Sie bereits über einen Server verfügen, auf den über das Internet zugegriffen werden kann (d. h. einen öffentlichen Endpunkttyp hat), können Sie seinen Endpunkt in einen VPC-Endpunkt ändern.

Anmerkung

Wenn Sie einen vorhandenen Server in einer VPC als angezeigt haben, empfehlen wir IhnenVPC_ENDPOINT, ihn auf den neuen VPC-Endpunkttyp zu ändern. Mit diesem neuen Endpunkttyp müssen Sie keinen Network Load Balancer (NLB) mehr verwenden, um Elastic IP-Adressen mit dem Endpunkt Ihres Servers zu verknüpfen. Sie können auch VPC-Sicherheitsgruppen verwenden, um den Zugriff auf den Endpunkt Ihres Servers einzuschränken. Sie können den VPC_ENDPOINT Endpunkttyp jedoch weiterhin nach Bedarf verwenden.

Beim folgenden Verfahren wird davon ausgegangen, dass Sie über einen Server verfügen, der entweder den aktuellen öffentlichen Endpunkttyp oder den älteren VPC_ENDPOINT Typ verwendet.

Um den Endpunkttyp für Ihren Server zu ändern

-

Öffnen Sie die AWS Transfer Family Konsole unter https://console.aws.amazon.com/transfer/

. -

Klicken Sie im Navigationsbereich auf Servers (Server).

-

Aktivieren Sie das Kontrollkästchen des Servers, für den Sie den Endpunkttyp ändern möchten.

Wichtig

Sie müssen den Server anhalten, bevor Sie dessen Endpunkttyp ändern können.

-

Wählen Sie für Actions (Aktionen) die Option Stop (Stopp).

-

Wählen Sie im daraufhin angezeigten Bestätigungsdialogfeld die Option Stopp aus, um zu bestätigen, dass Sie den Server beenden möchten.

Anmerkung

Bevor Sie mit dem nächsten Schritt fortfahren, warten Sie unter Endpunktdetails, bis sich der Status des Servers in Offline ändert. Dies kann einige Minuten dauern. Möglicherweise müssen Sie auf der Serverseite die Option Aktualisieren auswählen, um die Statusänderung zu sehen.

Sie können keine Änderungen vornehmen, bis der Server offline ist.

-

Wählen Sie unter Endpunktdetails die Option Bearbeiten aus.

-

Gehen Sie unter Endpunktkonfiguration bearbeiten wie folgt vor:

-

Wählen Sie für Endpunkttyp bearbeiten die Option VPC hosted aus.

-

Wählen Sie für Access eine der folgenden Optionen aus:

-

Intern, um Ihren Endpunkt nur für Clients zugänglich zu machen, die die privaten IP-Adressen des Endpunkts verwenden.

-

Internet Facing, um Ihren Endpunkt für Kunden über das öffentliche Internet zugänglich zu machen.

Anmerkung

Wenn Sie sich für Internet Facing entscheiden, können Sie in jedem Subnetz oder Subnetzen eine bestehende Elastic IP-Adresse auswählen. Oder Sie können die VPC-Konsole (https://console.aws.amazon.com/vpc/

) aufrufen, um eine oder mehrere neue Elastic IP-Adressen zuzuweisen. Diese Adressen können entweder Ihnen AWS oder Ihnen gehören. Sie können Elastic IP-Adressen, die bereits verwendet werden, nicht mit Ihrem Endpunkt verknüpfen.

-

-

(Optional nur für Internetzugriff) Wählen Sie für Benutzerdefinierter Hostname eine der folgenden Optionen:

-

Amazon Route 53 DNS-Alias — wenn der Hostname, den Sie verwenden möchten, bei Route 53 registriert ist. Sie können dann den Hostnamen eingeben.

-

Anderes DNS — wenn der Hostname, den Sie verwenden möchten, bei einem anderen DNS-Anbieter registriert ist. Sie können dann den Hostnamen eingeben.

-

Keine — um den Endpunkt des Servers zu verwenden und keinen benutzerdefinierten Hostnamen zu verwenden. Der Server-Host-Name hat das Format

serverId.server.transfer.regionId.amazonaws.comWeitere Informationen zum Arbeiten mit benutzerdefinierten Hostnamen finden Sie unter. Mit benutzerdefinierten Hostnamen arbeiten

-

-

Wählen Sie für VPC eine vorhandene VPC-ID aus, oder wählen Sie Create a VPC, um eine neue VPC zu erstellen.

-

Wählen Sie im Abschnitt Availability Zones bis zu drei Availability Zones und zugehörige Subnetze aus. Wenn Internet Facing ausgewählt ist, wählen Sie auch eine Elastic IP-Adresse für jedes Subnetz aus.

Anmerkung

Wenn Sie maximal drei Availability Zones wünschen, aber nicht genügend verfügbar sind, erstellen Sie sie in der VPC-Konsole (https://console.aws.amazon.com/vpc/

). Wenn Sie die Subnetze oder Elastic IP-Adressen ändern, dauert die Aktualisierung des Servers einige Minuten. Sie können Ihre Änderungen erst speichern, wenn das Server-Update abgeschlossen ist.

-

Wählen Sie Speichern.

-

-

Wählen Sie unter Aktionen die Option Start und warten Sie, bis sich der Status des Servers auf Online ändert. Dies kann einige Minuten dauern.

Anmerkung

Wenn Sie einen öffentlichen Endpunkttyp in einen VPC-Endpunkttyp geändert haben, beachten Sie, dass der Endpunkttyp für Ihren Server in VPC geändert wurde.

Die Standardsicherheitsgruppe ist an den Endpunkt angehängt. Informationen zum Ändern oder Hinzufügen zusätzlicher Sicherheitsgruppen finden Sie unter Sicherheitsgruppen erstellen.

Einstellung der Verwendung von VPC_ENDPOINT

AWS Transfer Family hat die Möglichkeit, Server EndpointType=VPC_ENDPOINT für neue AWS Konten zu erstellen, eingestellt. Ab dem 19. Mai 2021 können AWS Konten, die keine AWS Transfer Family Server mit dem Endpunkttyp von VPC_ENDPOINT besitzen, keine neuen Server mit erstellenEndpointType=VPC_ENDPOINT. Wenn Sie bereits Server besitzen, die den VPC_ENDPOINT Endpunkttyp verwenden, empfehlen wir Ihnen, EndpointType=VPC so bald wie möglich mit der Nutzung zu beginnen. Einzelheiten finden Sie unter Aktualisieren Sie Ihren AWS Transfer Family Serverendpunkttyp von VPC_ENDPOINT auf VPC

Wir haben den neuen VPC Endpunkttyp Anfang 2020 eingeführt. Weitere Informationen finden Sie unter AWS Transfer Family Für SFTP werden VPC-Sicherheitsgruppen und Elastic IP-Adressen unterstützt

Dieser Endpunkttyp entspricht funktionell dem vorherigen Endpunkttyp (VPC_ENDPOINT). Sie können Elastic IP-Adressen direkt an den Endpunkt anhängen, um ihn mit dem Internet zu verbinden, und Sicherheitsgruppen für die Quell-IP-Filterung verwenden. Weitere Informationen finden Sie im Blogbeitrag Use IP Allow List to secure your AWS Transfer Family for SFTP servers

Sie können diesen Endpunkt auch in einer gemeinsam genutzten VPC-Umgebung hosten. Weitere Informationen finden Sie unter Unterstützt AWS Transfer Family jetzt Shared Services-VPC-Umgebungen.

Zusätzlich zu SFTP können Sie die VPC verwenden, um FTPS und FTP EndpointType zu aktivieren. Wir haben nicht vor, diese Funktionen und FTPS/FTP diese Unterstützung hinzuzufügen. EndpointType=VPC_ENDPOINT Wir haben diesen Endpunkttyp auch als Option aus der AWS Transfer Family Konsole entfernt.

Sie können den Endpunkttyp für Ihren Server mithilfe der Transfer Family Family-Konsole AWS CLI, API SDKs, oder ändern AWS CloudFormation. Informationen zum Ändern des Endpunkttyps Ihres Servers finden Sie unterAktualisierung des AWS Transfer Family Serverendpunkttyps von VPC_ENDPOINT auf VPC.

Wenn Sie Fragen haben, wenden Sie sich an AWS -Support Ihr AWS Account-Team.

Anmerkung

Wir haben nicht vor, diese Funktionen und FTPS- oder FTP-Unterstützung zu EndpointType =VPC_ENDPOINT hinzuzufügen. Wir bieten es nicht mehr als Option auf der Konsole an. AWS Transfer Family

Wenn du weitere Fragen hast, kannst du uns über AWS -Support oder dein Account-Team kontaktieren.

Beschränkung des VPC-Endpunktzugriffs für Transfer Family Family-Server

Wenn Sie einen AWS Transfer Family Server mit VPC-Endpunkttyp erstellen, benötigen Ihre IAM-Benutzer und -Prinzipale Berechtigungen zum Erstellen und Löschen von VPC-Endpoints. Die Sicherheitsrichtlinien Ihrer Organisation können diese Berechtigungen jedoch einschränken. Sie können IAM-Richtlinien verwenden, um das Erstellen und Löschen von VPC-Endpunkten speziell für Transfer Family zu ermöglichen und gleichzeitig Einschränkungen für andere Dienste beizubehalten.

Wichtig

Die folgende IAM-Richtlinie ermöglicht es Benutzern, VPC-Endpunkte nur für Transfer Family Family-Server zu erstellen und zu löschen, während diese Vorgänge für andere Dienste verweigert werden:

{ "Effect": "Deny", "Action": [ "ec2:CreateVpcEndpoint", "ec2:DeleteVpcEndpoints" ], "Resource": ["*"], "Condition": { "ForAnyValue:StringNotLike": { "ec2:VpceServiceName": [ "com.amazonaws.INPUT-YOUR-REGION.transfer.server.*" ] }, "StringNotLike": { "aws:PrincipalArn": [ "arn:aws:iam::*:role/INPUT-YOUR-ROLE" ] } } }

INPUT-YOUR-REGIONErsetzen Sie es durch Ihre AWS Region (z. B.us-east-1) und INPUT-YOUR-ROLE durch die IAM-Rolle, der Sie diese Berechtigungen gewähren möchten.

Zusätzliche Netzwerkfunktionen

AWS Transfer Family bietet mehrere erweiterte Netzwerkfunktionen, die die Sicherheit und Flexibilität bei der Verwendung von VPC-Konfigurationen verbessern:

-

Unterstützung für gemeinsam genutzte VPC-Umgebungen — Sie können Ihren Transfer Family Family-Serverendpunkt in einer gemeinsam genutzten VPC-Umgebung hosten. Weitere Informationen finden Sie unter Verwenden von VPC-gehosteten Endpunkten in Shared VPCs with

. AWS Transfer Family -

Authentifizierung und Sicherheit — Sie können eine AWS Web Application Firewall verwenden, um Ihren Amazon API Gateway Gateway-Endpunkt zu schützen. Weitere Informationen finden Sie unter Absichern AWS Transfer Family mit AWS Web Application Firewall und Amazon API Gateway

.