Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

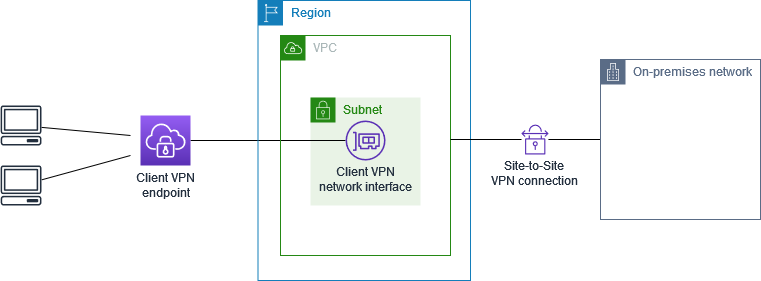

Mit einem AWS Client VPN auf ein On-Premises-Netzwerk zugreifen

Die Konfiguration für dieses Szenario umfasst den Zugriff auf ein Netzwerk vor Ort. Wir empfehlen diese Konfiguration, wenn Sie Clients den Zugriff nur auf die Ressourcen in einem Netzwerk vor Ort gewähren müssen.

Bevor Sie beginnen, führen Sie die folgenden Schritte aus:

-

Erstellen oder Identifizieren einer VPC mit mindestens einem Subnetz. Identifizieren Sie das Subnetz in der VPC, das dem Client-VPN-Endpunkt zugeordnet werden soll, und notieren Sie sich dessen IPv4-CIDR-Bereiche.

-

Identifizieren Sie einen geeigneten CIDR-Bereich für die Client-IP-Adressen, der nicht mit der VPC-CIDR überlappt.

-

Lesen Sie die Regeln und Einschränkungen für Client VPN-Endpunkte in Regeln und bewährte Verfahren von AWS Client VPN.

So implementieren Sie diese Konfiguration

-

Aktivieren Sie die Kommunikation zwischen der VPC und Ihrem On-Premise-Netzwerk über eine AWS Site-to-Site-VPN-Verbindung. Führen Sie dazu die unter Erste Schritte im AWS Site-to-Site VPN-Benutzerhandbuch beschriebenen Schritte aus.

Anmerkung

Alternativ können Sie dieses Szenario implementieren, indem Sie eine AWS Direct Connect-Verbindung zwischen Ihrer VPC und Ihrem Vor-Ort-Netzwerk verwenden. Weitere Informationen finden Sie im AWS Direct Connect-Benutzerhandbuch.

-

Testen Sie die AWS Site-to-Site-VPN-Verbindung, die Sie im vorherigen Schritt erstellt haben. Führen Sie dazu die unter Testen der Site-to-Site-VPN-Verbindung im AWS Site-to-Site VPN-Benutzerhandbuch beschriebenen Schritte aus. Wenn die VPN-Verbindung wie erwartet funktioniert, fahren Sie mit dem nächsten Schritt fort.

-

Erstellen Sie einen Client VPN-Endpunkt in derselben Region wie die VPC. Führen Sie dazu die unter beschriebenen Schritte au Erstellen eines Client VPN-Endpunkts.

-

Verknüpfen Sie das Subnetz, das Sie zuvor mit dem Client VPN-Endpunkt identifiziert haben. Führen Sie dazu die unter Zuordnen eines Zielnetzwerk zu einem Client VPN-Endpunkt beschriebenen Schritte aus und wählen Sie die VPC und das Subnetz aus.

-

Fügen Sie eine Route hinzu, die den Zugriff auf die AWS Site-to-Site-VPN-Verbindung ermöglicht. Führen Sie dazu die unter Endpunkt-Route erstellen beschriebenen Schritte aus. Geben Sie für Routing-Ziel den IPv4-CIDR-Bereich der AWS Site-to-Site-VPN-Verbindung ein und wählen Sie für Subnetz-ID der Ziel-VPC das Subnetz aus, das Sie dem Client-VPN-Endpunkt zugeordnet haben.

-

Fügen Sie eine Autorisierungsregel hinzu, um Clients Zugriff auf die AWS Site-to-Site-VPN-Verbindung zu ermöglichen. Führen Sie dazu die unter Hinzufügen einer Autorisierungsregel zu einem Client VPN-Endpunkt beschriebenen Schritte aus. Geben Sie für Zielnetzwerk den IPv4-CIDR-Verbindungsbereich der AWS Site-to-Site-VPN-Verbindung ein.