Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Windows Server als AWS Site-to-Site VPN Kunden-Gatewaygerät konfigurieren

Sie können einen Server mit Windows Server als Kunden-Gateway-Gerät für Ihre VPC konfigurieren. Verwenden Sie den folgenden Prozess, unabhängig davon, ob Sie Windows Server auf einer EC2 Instanz in einer VPC oder auf Ihrem eigenen Server ausführen. Die folgenden Verfahren gelten für Windows Server 2012 R2 und höher.

Inhalt

Konfigurieren der Windows-Instance

Wenn Sie Windows Server auf einer EC2 Instance konfigurieren, die Sie über ein Windows-AMI gestartet haben, gehen Sie wie folgt vor:

-

Deaktivieren Sie die source/destination Überprüfung für die Instance:

-

Öffnen Sie die EC2 Amazon-Konsole unter https://console.aws.amazon.com/ec2/

. -

Wählen Sie Ihre Windows-Instance aus und wählen Sie dann Actions, Networking, Change Source/Dest. check. Wählen Sie Add und dann Save aus.

-

-

Aktualisieren Sie Ihre Adapter-Einstellungen, sodass Sie Datenverkehr von anderen Instances weiterleiten können:

-

Herstellen einer Verbindung mit Ihrer Windows-Instance. Weitere Informationen finden Sie unter Verbindung zu Ihrer Windows-Instance.

-

Öffnen Sie die Systemsteuerung und starten Sie den Geräte-Manager.

-

Erweitern Sie den Knoten Network adapters.

-

Wählen Sie den Netzwerkadapter (je nach Instance-Typ kann dies Amazon Elastic Network Adapter oder Intel 82599 Virtual Function sein) und wählen Sie Action, Properties.

-

Deaktivieren Sie auf der Registerkarte Erweitert die Eigenschaften IPv4Checksum Offload, TCP Checksum Offload (IPv4) und UDP Checksum Offload (IPv4) und wählen Sie dann OK.

-

-

Weisen Sie Ihrem Konto eine Elastic-IP-Adresse zu und ordnen Sie diese der Instance zu. Weitere Informationen finden Sie unter Elastic IP-Adressen im EC2 Amazon-Benutzerhandbuch. Notieren Sie sich diese Adresse — Sie benötigen sie, wenn Sie das Kunden-Gateway erstellen.

-

Stellen Sie sicher, dass die Sicherheitsgruppenregeln der Instanz ausgehenden IPsec Datenverkehr zulassen. Standardmäßig lässt eine Sicherheitsgruppe den gesamten ausgehenden Datenverkehr zu. Wenn die ausgehenden Regeln der Sicherheitsgruppe jedoch gegenüber ihrem ursprünglichen Status geändert wurden, müssen Sie die folgenden benutzerdefinierten Protokollregeln für ausgehenden IPsec Datenverkehr erstellen: IP-Protokoll 50, IP-Protokoll 51 und UDP 500.

Beachten Sie beispielsweise den CIDR-Bereich des Netzwerks, in dem sich Ihre Windows-Instance befindet, z. B. 172.31.0.0/16.

Schritt 1: Erstellen einer VPN-Verbindung und Konfigurieren Ihrer VPC

Um eine VPN-Verbindung von Ihrer VPC aus zu erstellen, gehen Sie folgendermaßen vor:

-

Erstellen Sie ein Virtual Private Gateway und weisen Sie es Ihrer VPC zu. Weitere Informationen finden Sie unter Erstellen eines Virtual Private Gateways.

-

Erstellen Sie eine VPN-Verbindung und ein neues Kunden-Gateway. Geben Sie für das Kunden-Gateway die öffentliche IP-Adresse Ihres Windows-Servers an. Wählen Sie für die VPN-Verbindung statisches Routing aus. Geben Sie dann den CIDR-Bereich für Ihr Netzwerk ein, in dem sich der Windows-Server befindet, z. B.

172.31.0.0/16. Weitere Informationen finden Sie unter Schritt 5: Eine VPN-Verbindung erstellen.

Nachdem Sie die VPN-Verbindung erstellt haben, konfigurieren Sie die VPC so, dass die Kommunikation über die VPN-Verbindung ermöglicht wird.

Konfigurieren Ihrer VPC

-

Erstellen Sie ein privates Subnetz in der VPC (sofern nicht schon vorhanden), mit dem Sie Instances starten können, die mit dem Windows Server kommunizieren sollen. Weitere Informationen finden Sie unter Erstellen eines Subnetzes in Ihrer VPC.

Anmerkung

Ein privates Subnetz ist ein Subnetz ohne Weiterleitung an das Internet-Gateway. Das Routing für dieses Subnetz wird unter dem nächsten Punkt beschrieben.

-

Aktualisieren der Routing-Tabellen für die VPN-Verbindung:

-

Fügen Sie der Routing-Tabelle Ihres privaten Subnetzes eine Route mit dem Virtual Private Gateway als Ziel und dem Netzwerk des Windows-Servers (CIDR-Bereich) als Zielbereich hinzu. Weitere Informationen finden Sie unter Hinzufügen und Entfernen von Routen aus einer Routing-Tabelle im Amazon VPC-Benutzerhandbuch.

-

Aktivieren Sie die Routing-Verbreitung für das Virtual Private Gateway. Weitere Informationen finden Sie unter (Virtual Private Gateway) Aktivieren Sie die Routenverbreitung in Ihrer Routing-Tabelle.

-

-

Erstellen Sie eine Sicherheitsgruppe für Ihre Instances, die die Kommunikation zwischen Ihrer VPC und Ihrem Netzwerk ermöglicht:

-

Fügen Sie Regeln hinzu, die eingehenden RDP- bzw. SSH-Zugriff von Ihrem Netzwerk zulassen. So können Sie von Ihrem Netzwerk aus eine Verbindung zu Instances in Ihrer VPC herstellen. Wenn Sie z. B. möchten, dass Computer in Ihrem Netzwerk Zugriff auf die Linux-Instances in Ihrer VPC haben, erstellen Sie eine Eingangsregel mit einem SSH-Typ und stellen Sie die Quelle auf den CIDR-Bereich Ihres Netzwerks ein, z. B.

172.31.0.0/16. Weitere Informationen finden Sie unter Sicherheitsgruppenregeln für Ihre VPC im Amazon VPC-Benutzerhandbuch. -

Fügen Sie eine Regel hinzu, die eingehenden ICMP-Zugriff von Ihrem Netzwerk zulässt. So können Sie Ihre VPN-Verbindung testen, indem Sie von Ihrem Windows-Server aus einen Ping an eine Instance in der VPC senden.

-

Schritt 2: Herunterladen der Konfigurationsdatei für die VPN-Verbindung

Sie können mithilfe der Amazon VPC-Konsole eine Windows-Server-Konfigurationsdatei für die VPN-Verbindung herunterladen.

So laden Sie die Konfigurationsdatei herunter

-

Öffnen Sie die Amazon-VPC-Konsole unter https://console.aws.amazon.com/vpc/

. -

Wählen Sie im Navigationsbereich Site-to-Site VPN Connections aus.

-

Wählen Sie erst Ihre VPN-Verbindung und dann Download Configuration (Konfiguration herunterladen) aus.

-

Wählen Sie als Anbieter Microsoft, als Plattform Windows Server und als Software 2012 R2 aus. Wählen Sie Herunterladen aus. Sie können die Datei öffnen oder speichern.

Die Konfigurationsdatei enthält einen Abschnitt mit Informationen, der dem folgenden Beispiel ähnelt. Diese Informationen werden zweimal angezeigt, einmal für jeden Tunnel.

vgw-1a2b3c4d Tunnel1 -------------------------------------------------------------------- Local Tunnel Endpoint: 203.0.113.1 Remote Tunnel Endpoint: 203.83.222.237 Endpoint 1: [Your_Static_Route_IP_Prefix] Endpoint 2: [Your_VPC_CIDR_Block] Preshared key: xCjNLsLoCmKsakwcdoR9yX6GsEXAMPLE

Local Tunnel Endpoint-

Die IP-Adresse, die Sie für das Kunden-Gateway angegeben haben, als Sie die VPN-Verbindung erstellt haben.

Remote Tunnel Endpoint-

Eine von zwei IP-Adressen für das Virtual Private Gateway, das die VPN-Verbindung auf der AWS Seite der Verbindung beendet.

Endpoint 1-

Das IP-Präfix, das Sie beim Erstellen der VPN-Verbindung als statische Route konfiguriert haben. Dabei handelt es sich um die IP-Adressen in Ihrem Netzwerk, die über die VPN-Verbindung auf die VPC zugreifen können.

Endpoint 2-

Der IP-Adressbereich (CIDR-Block) der VPC, die mit dem Virtual Private Gateway verknüpft ist (z. B. 10.0.0.0/16)

Preshared key-

Der vorab gemeinsam genutzte Schlüssel, der zum Herstellen der IPsec VPN-Verbindung zwischen und

Local Tunnel Endpointverwendet wird.Remote Tunnel Endpoint

Wir empfehlen Ihnen, beide Tunnel als Teil der VPN-Verbindung zu konfigurieren. Jeder Tunnel ist mit einem separaten VPN-Konzentrator auf der Amazon-Seite der VPN-Verbindung verbunden. Es ist zwar jeweils nur ein Tunnel aktiv, aber der zweite Tunnel baut sich automatisch auf, wenn der erste Tunnel ausfällt. Redundante Tunnel gewährleisten eine kontinuierliche Verfügbarkeit im Falle eines Geräteausfalls. Da nur ein Tunnel gleichzeitig verfügbar ist, wird auf der Amazon VPC-Konsole angezeigt, dass ein Tunnel inaktiv ist. Dies ist jedoch Absicht und bedarf keiner Handlung Ihrerseits.

Wenn zwei Tunnel konfiguriert sind und innerhalb weniger Minuten ein Geräteausfall auftritt AWS, wird Ihre VPN-Verbindung automatisch auf den zweiten Tunnel des Virtual Private Gateways umgestellt. Konfigurieren Sie beim Konfigurieren Ihres Kunden-Gateway-Geräts unbedingt beide Tunnel.

Anmerkung

AWS Führt von Zeit zu Zeit routinemäßige Wartungsarbeiten am Virtual Private Gateway durch. Durch diese Wartungsarbeiten kann es vorkommen, dass ein oder beide Tunnel der VPN-Verbindung kurzzeitig deaktiviert werden. Ihre VPN-Verbindung schaltet automatisch auf den zweiten Tunnel, während diese Wartungen durchgeführt werden.

Zusätzliche Informationen zu Internet Key Exchange (IKE) und IPsec Security Associations (SA) finden Sie in der heruntergeladenen Konfigurationsdatei.

MainModeSecMethods: DHGroup2-AES128-SHA1 MainModeKeyLifetime: 480min,0sess QuickModeSecMethods: ESP:SHA1-AES128+60min+100000kb QuickModePFS: DHGroup2

MainModeSecMethods-

Die Verschlüsselungs- und Authentifizierungsalgorithmen für die IKE-SA. Dies sind die empfohlenen Einstellungen für die VPN-Verbindung und die Standardeinstellungen für Windows IPsec Server-VPN-Verbindungen.

MainModeKeyLifetime-

Die Lebensdauer des IKE-SA-Schlüssels. Dies ist die empfohlene Einstellung für die VPN-Verbindung und die Standardeinstellung für Windows IPsec Server-VPN-Verbindungen.

QuickModeSecMethods-

Die Verschlüsselungs- und Authentifizierungsalgorithmen für die IPsec SA. Dies sind die empfohlenen Einstellungen für die VPN-Verbindung und die Standardeinstellungen für Windows IPsec Server-VPN-Verbindungen.

QuickModePFS-

Wir empfehlen Ihnen, Master Key Perfect Forward Secrecy (PFS) für Ihre Sitzungen zu verwenden. IPsec

Schritt 3: Konfigurieren des Windows-Servers

Bevor Sie den VPN-Tunnel einrichten, müssen Sie Routing- und RAS-Dienste auf Windows Server installieren und konfigurieren. Dadurch können Benutzer auf die Ressourcen in Ihrem Netzwerk zugreifen.

So installieren Sie Routing- und Remotezugriff-Services

-

Melden Sie sich bei Ihrem Windows Server an.

-

Navigieren Sie zum Menü Start und wählen Sie Server-Manager aus.

-

Installation der Routing- und Remotezugriff-Services:

-

Wählen Sie im Menü Verwalten die Option Rollen und Features hinzufügen aus.

-

Überprüfen Sie auf der Seite Bevor Sie beginnen, ob Ihr Server alle Voraussetzungen erfüllt, und klicken Sie dann auf Weiter.

-

Wählen Sie erst Rollenbasierte oder featurebasierte Installation und dann Weiter aus.

-

Wählen Sie erst die Option Einen Server aus dem Serverpool auswählen, dann den Windows-Server und anschließend Weiter aus.

-

Wählen Sie Netzwerkrichtlinien- und Zugriffsdienste aus der Liste aus. Wählen Sie im daraufhin angezeigten Dialogfeld Features hinzufügen aus, um die für diese Rolle erforderlichen Funktionen zu bestätigen.

-

Wählen Sie in derselben Liste Remote Access (Remotezugriff) und dann Next (Weiter) aus.

-

Wählen Sie auf der Seite Features auswählen die Option Weiter aus.

-

Wählen Sie auf der Seite Netzwerkrichtlinien- und Zugriffsdienste Weiter aus.

-

Wählen Sie auf der Seite Remotezugriff die Option Weiter aus. Wählen Sie DirectAccess auf der nächsten Seite VPN (RAS) aus. Wählen Sie im angezeigten Dialogfeld die Option Features hinzufügen aus, um die für diesen Rollenservice erforderlichen Funktionen zu bestätigen. Wählen Sie in derselben Liste Routing und anschließend Weiter aus.

-

Klicken Sie auf der Seite Rolle 'Webserver' (IIS) auf Weiter. Belassen Sie die Standardauswahl und wählen Sie Weiter aus.

-

Wählen Sie Installieren aus. Nach abgeschlossener Installation wählen Sie Schließen aus.

-

So konfigurieren und aktivieren Sie den Routing- und Remotezugriff-Server

-

Wählen Sie auf dem Dashboard Benachrichtigungen (das Flag-Symbol) aus. Es sollte eine Aufgabe angezeigt werden, mit der Sie die Konfiguration nach der Bereitstellung abschließen können. Wählen Sie den Link Assistent für erste Schritte öffnen aus.

-

Wählen Sie Nur VPN bereitstellen aus.

-

Wählen Sie im Dialogfenster Routing and Remote Access (Routing und Remotezugriff( den Servernamen, dann Action (Aktion) und anschließend Configure and Enable Routing und Remote Access (Routing und RAS konfigurieren und aktivieren) aus.

-

Wählen Sie auf der ersten Seite des Setup-Assistent für den Routing- und RAS-Server die Option Weiter aus.

-

Wählen Sie auf der Seite Configuration (Konfiguration) erst die Option Custom Configuration (Benutzerdefinierte Konfiguration) und anschließend Next (Weiter) aus.

-

Wählen Sie LAN routing (LAN-Routing), Next (Weiter) und Finish (Fertig stellen) aus.

-

Wenn das Dialogfeld Routing und Remotezugriff Sie dazu auffordert, wählen Sie Dienst starten aus.

Schritt 4: Einrichten des VPN-Tunnels

Sie können den VPN-Tunnel konfigurieren, indem Sie die in der heruntergeladenen Konfigurationsdatei enthaltenen Netsh-Skripte ausführen oder die Windows Server-Benutzeroberfläche verwenden.

Wichtig

Wir empfehlen Ihnen, Master Key Perfect Forward Secrecy (PFS) für Ihre Sitzungen zu verwenden. IPsec Wenn Sie das Netsh-Skript ausführen möchten, enthält es einen Parameter zur Aktivierung von PFS (). qmpfs=dhgroup2 Sie können PFS nicht über die Windows-Benutzeroberfläche aktivieren, sondern müssen es über die Befehlszeile aktivieren.

Optionen

Option 1: Ausführen des Netsh-Skripts

Kopieren Sie das Netsh-Skript aus der heruntergeladenen Konfigurationsdatei und ersetzen Sie die Variablen. Nachfolgend sehen Sie ein Beispielskript.

netsh advfirewall consec add rule Name="vgw-1a2b3c4d Tunnel 1" ^ Enable=Yes Profile=any Type=Static Mode=Tunnel ^ LocalTunnelEndpoint=Windows_Server_Private_IP_address^ RemoteTunnelEndpoint=203.83.222.236 Endpoint1=Your_Static_Route_IP_Prefix^ Endpoint2=Your_VPC_CIDR_BlockProtocol=Any Action=RequireInClearOut ^ Auth1=ComputerPSK Auth1PSK=xCjNLsLoCmKsakwcdoR9yX6GsEXAMPLE ^ QMSecMethods=ESP:SHA1-AES128+60min+100000kb ^ ExemptIPsecProtectedConnections=No ApplyAuthz=No QMPFS=dhgroup2

Name: Sie können den empfohlenen Namen (vgw-1a2b3c4d Tunnel 1) durch einen beliebigen Namen ersetzen.

LocalTunnelEndpoint: Geben Sie die private IP-Adresse des Windows Servers in Ihrem Netzwerk ein.

Endpoint1: Der CIDR-Block Ihres Netzwerks, in dem sich der Windows-Server befindet, beispielsweise 172.31.0.0/16. Umgeben Sie diesen Wert mit doppelten Anführungszeichen (").

Endpoint2: Der CIDR-Block Ihrer VPC oder eines Subnetzes der VPC, beispielsweise 10.0.0.0/16. Umgeben Sie diesen Wert mit doppelten Anführungszeichen (").

Führen Sie das aktualisierte Skript in einem Befehlszeilenfenster auf dem Windows-Server aus. (Mit ^ können Sie umgebrochenen Text in der Eingabeaufforderung kopieren und einfügen.) Wiederholen Sie diese Vorgehensweise mit dem zweiten Netsh-Skript aus der Konfigurationsdatei, um den zweiten VPN-Tunnel einzurichten.

Wenn Sie fertig sind, rufen Sie Konfigurieren der Windows-Firewall auf.

Weitere Informationen zu den Netsh-Parametern finden Sie unter Netsh AdvFirewall Consec-Befehle

Option 2: Verwenden der Windows-Server-Benutzeroberfläche

Sie können den VPN-Tunnel auch über die Windows-Server-Benutzeroberfläche einrichten.

Wichtig

Sie können über die Windows-Server-Benutzeroberfläche keinen PFS-fähigen (Perfect Forward Secrecy) Master Key aktivieren. Sie müssen PFS über die Befehlszeile aktivieren, wie in Master Key Perfect Forward Secrecy aktivieren beschrieben.

Aufgaben

Konfigurieren einer Sicherheitsregel für einen VPN-Tunnel

In diesem Abschnitt konfigurieren Sie eine Sicherheitsregel auf Ihrem Windows-Server, um einen VPN-Tunnel zu erstellen.

So konfigurieren Sie eine Sicherheitsregel für einen VPN-Tunnel

-

Öffnen Sie den Server-Manager, wählen Sie Tools und dann Windows Defender Firewall with Advanced Security (Windows-Firewall mit erweiterter Sicherheit) aus.

-

Wählen Sie erst Verbindungssicherheitsregeln, dann Aktion und anschließend Neue Regel aus.

-

Wählen Sie im Assistent für neue Verbindungssicherheitsregeln auf der Seite Regeltyp erst Tunnel und anschließend Weiter aus.

-

Wählen Sie auf der Seite Tunneltype unter Welche Art von Tunnel möchten Sie erstellen? die Option Benutzerdefinierte Konfiguration aus. Lassen Sie unter Möchten Sie IPsec -geschützte Verbindungen von diesem Tunnel ausschließen den Standardwert aktiviert (Nein). Senden Sie den gesamten Netzwerkverkehr, der dieser Verbindungssicherheitsregel entspricht, durch den Tunnel, und klicken Sie dann auf Weiter.

-

Wählen Sie auf der Seite „Anforderungen“ die Option Authentifizierung für eingehende Verbindungen erforderlich aus. Richten Sie keine Tunnel für ausgehende Verbindungen ein und wählen Sie dann Weiter.

-

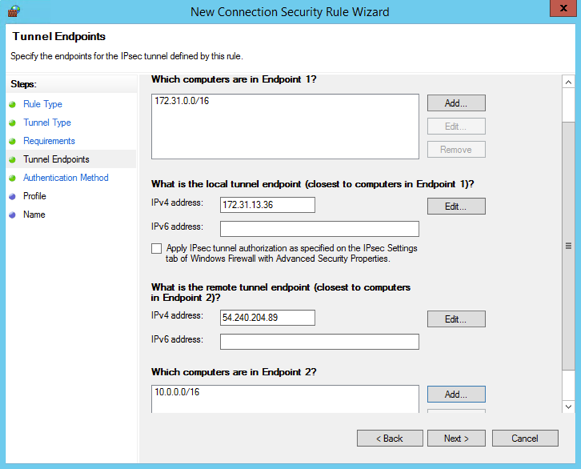

Wählen Sie auf der Seite Tunnel Endpoints (Tunnelendpunkte) unter Which computers are in Endpoint 1 (Welche Computer befinden sich im Endpunkt 1) die Option Add (Hinzufügen) aus. Geben Sie den CIDR-Bereich Ihres Netzwerks (nach Ihrem Windows Server-Kunden-Gateway) ein, z. B.

172.31.0.0/16, und wählen Sie dann OK aus. Der Bereich kann die IP-Adresse Ihres Kunden-Gateway-Geräts beinhalten. -

Wählen Sie unter Was ist der lokale Tunnelendpunkt (am nächsten zu Computer in Endpunkt 1) die Option Bearbeiten aus. Geben Sie in das IPv4 Adressfeld die private IP-Adresse Ihres Windows Servers ein, und wählen Sie dann OK.

-

Wählen Sie unter Was ist der Remotetunnelendpunkt (am nächsten zu Computern in Endpunkt 2)? die Option Bearbeiten aus. Geben Sie in das IPv4 Adressfeld die IP-Adresse des virtuellen privaten Gateways für Tunnel 1 aus der Konfigurationsdatei ein (siehe

Remote Tunnel Endpoint), und wählen Sie dann OK.Wichtig

Wenn Sie diesen Vorgang für Tunnel 2 wiederholen, wählen Sie für Tunnel 2 den korrekten Endpunkt aus.

-

Wählen Sie unter Welche Computer befinden sich im Endpunkt 2? die Option Hinzufügen aus. Geben Sie in das Feld Diese IP-Adresse oder Subnetzfeld den CIDR-Block Ihrer VPC ein und wählen Sie dann OK aus.

Wichtig

Blättern Sie im Dialogfeld nach unten bis zu Welche Computer befinden sich im Endpunkt 2?. Wählen Sie erst dann Weiter aus, wenn Sie diesen Schritt abgeschlossen haben, da Sie sonst keine Verbindung zum Server herstellen können.

-

Bestätigen Sie, dass sämtliche Einstellungen korrekt sind und wählen Sie dann Next (Weiter) aus.

-

Wählen Sie auf der Seite Authentication Method (Authentifizierungsmethode) Advanced (Erweitert) und dann die Option Customize (Anpassen).

-

Wählen Sie unter Erste Authentifizierungsmethoden die Option Hinzufügen aus.

-

Wählen Sie Preshared key (Vorinstallierter Schlüssel) aus, geben Sie den Wert des vorinstallierten Schlüssels aus der Konfigurationsdatei ein und wählen Sie OK aus.

Wichtig

Wenn Sie diesen Vorgang für Tunnel 2 wiederholen, achten Sie darauf, dass Sie für Tunnel 2 den korrekten vorinstallierten Schlüssel auswählen.

-

Achten Sie darauf, dass die Option Erste Authentifizierung ist optional nicht ausgewählt ist und wählen Sie OK aus.

-

Wählen Sie Weiter aus.

-

Aktivieren Sie auf der Seite Profile (Profil) die drei Kontrollkästchen Domain (Domäne), Private (Privat) und Public (Öffentlich). Wählen Sie Weiter aus.

-

Geben Sie auf der Seite Name einen Namen für Ihre Verbindungsregel ein, z. B.

VPN to Tunnel 1und wählen Sie dann Fertig stellen aus.

Wiederholen Sie das vorhergehende Verfahren und geben Sie die Daten für Tunnel 2 aus Ihrer Konfigurationsdatei an.

Wenn Sie fertig sind, sind beide Tunnel für Ihre VPN-Verbindung konfiguriert.

Überprüfen der Tunnelkonfiguration

So überprüfen Sie die Tunnelkonfiguration

-

Öffnen Sie den Server-Manager, wählen Sie zuerst Tools, dann Windows-Firewall mit erweiterter Sicherheit und anschließend Verbindungssicherheitsregeln aus.

-

Überprüfen Sie für beide Tunnel Folgendes:

-

Für Aktiviert ist

Yesausgewählt. -

Endpunkt 1 entspricht dem CIDR-Block für Ihr Netzwerk.

-

Endpunkt 2 entspricht dem CIDR-Block Ihrer VPC.

-

Für Authentication mode (Authentifizierungsmodus) ist

Require inbound and clear outboundausgewählt. -

Für Authentifizierungsmethode ist

Customausgewählt. -

Für Endpunkt 1-Port ist

Anyausgewählt. -

Für Endpunkt 2-Port ist

Anyausgewählt. -

Für Protokoll ist

Anyausgewählt.

-

-

Wählen Sie die erste Regel und dann Eigenschaften aus.

-

Wählen Sie auf der Registerkarte Authentication (Authentifizierung) unter Method (Methode) die Option Customize (Anpassen) aus. Vergewissern Sie sich, dass First authentication methods (Erste Authentifizierungsmethoden) den korrekten Pre-Shared-Key aus Ihrer Konfigurationsdatei für den Tunnel enthält, und wählen Sie dann OK aus.

-

Überprüfen Sie auf der Registerkarte Erweitert, ob die drei Optionen Domäne, Privat und Öffentlich ausgewählt sind.

-

Wählen Sie unter IPsec Tunneling die Option Anpassen aus. Überprüfen Sie die folgenden IPsec Tunneleinstellungen, und wählen Sie dann OK und erneut OK, um das Dialogfeld zu schließen.

-

IPsec Tunneling verwenden ist ausgewählt.

-

Lokaler Tunnelendpunkt (am nächsten zu Endpunkt 1) enthält die IP-Adresse Ihres Windows-Servers. Wenn es sich bei Ihrem Kunden-Gateway-Gerät um eine EC2 Instanz handelt, ist dies die private IP-Adresse der Instanz.

-

Remotetunnelendpunkt (am nächsten zu Endpunkt 2) enthält die IP-Adresse des Virtual Private Gateways für diesen Tunnel.

-

-

Öffnen Sie die Eigenschaften für Ihren zweiten Tunnel. Wiederholen Sie für diesen Tunnel die Schritte 4 bis 7.

Master Key Perfect Forward Secrecy aktivieren

Sie können einen PFS-fähigen (Perfect Forward Secrecy) Master Key über die Befehlszeile aktivieren. Sie können diese Funktion nicht über die Benutzerschnittstelle aktivieren.

Aktivieren eines PFS-fähigen (Perfect Forward Secrecy) Master Keys

-

Öffnen Sie auf Ihrem Windows-Server ein neues Befehlszeilenfenster.

-

Geben Sie den folgenden Befehl ein und ersetzen Sie

rule_namedurch den Namen, den Sie der ersten Verbindungsregel gegeben haben.netsh advfirewall consec set rule name="rule_name" new QMPFS=dhgroup2 QMSecMethods=ESP:SHA1-AES128+60min+100000kb -

Wiederholen Sie Schritt zwei für den zweiten Tunnel und ersetzen Sie dieses Mal

rule_namedurch den Namen, den Sie der zweiten Verbindungsregel gegeben haben.

Konfigurieren der Windows-Firewall

Nachdem Sie Ihre Sicherheitsregeln auf Ihrem Server eingerichtet haben, konfigurieren Sie einige IPsec Grundeinstellungen für die Verwendung mit dem Virtual Private Gateway.

So konfigurieren Sie die Windows-Firewall

-

Öffnen Sie den Server-Manager, wählen Sie Tools aus, dann Windows Defender Firewall mit erweiterter Sicherheit und anschließend Eigenschaften.

-

Stellen Sie auf der Registerkarte IPsec Einstellungen unter IPsecAusnahmen sicher, dass ICMP ausschließen von auf Nein (Standard) gesetzt IPsec ist. Stellen Sie sicher, dass die IPsec Tunnelautorisierung auf Keine gesetzt ist.

-

Wählen Sie unter IPsec Standardeinstellungen die Option Anpassen aus.

-

Wählen Sie unter Schlüsselaustausch (Hauptmodus) die Option Erweitert aus und dann Anpassen.

-

Bestätigen Sie unter Customize Advanced Key Exchange Settings (Erweiterte Schlüsselaustauscheinstellungen anpassen) unter Security methods (Sicherheitsmethoden), dass diese Standardwerte für den ersten Eintrag verwendet werden.

-

Integrität: SHA-1

-

Verschlüsselung: AES-CBC 128

-

Schlüsselaustauschalgorithmus: Diffie-Hellman Gruppe 2

-

Überprüfen Sie unter Schlüsselgültigkeitsdauer, ob für Minuten

480und für Sitzungen0ausgewählt ist.

Diese Einstellungen entsprechen den folgenden Einträgen in der Konfigurationsdatei.

MainModeSecMethods: DHGroup2-AES128-SHA1,DHGroup2-3DES-SHA1 MainModeKeyLifetime: 480min,0sec -

-

Wählen Sie unter Schlüsselaustauschoptionen Diffie-Hellman für verstärkte Sicherheit verwenden aus und anschließend OK.

-

Wählen Sie unter Datenschutz (Schnellmodus) Erweitert aus und dann Anpassen.

-

Wählen Sie Verschlüsselung für alle Verbindungssicherheitsregeln erforderlich, die diese Einstellungen verwenden aus.

-

Übernehmen Sie unter Datenintegritäts- und Verschlüsselungsalgorithmen die Standardwerte:

-

Protokoll: ESP

-

Integrität: SHA-1

-

Verschlüsselung: AES-CBC 128

-

Gültigkeitsdauer: 60 Minuten

Diese Werte entsprechen dem folgenden Eintrag in der Konfigurationsdatei.

QuickModeSecMethods: ESP:SHA1-AES128+60min+100000kb -

-

Wählen Sie OK, um zum Dialogfeld „IPsec Einstellungen anpassen“ zurückzukehren, und klicken Sie erneut auf OK, um die Konfiguration zu speichern.

Schritt 5: Aktivieren von Dead Gateway Detection

Konfigurieren Sie als Nächstes TCP, sodass erkannt wird, wenn ein Gateway nicht mehr verfügbar ist. Dafür müssen Sie diesen Registrierungsschlüssel ändern: HKLM\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters. Tun Sie dies erst, wenn Sie die vorherigen Schritte abgeschlossen haben. Nach dem Ändern des Registrierungsschlüssels müssen Sie den Server neu starten.

So aktivieren Sie Dead Gateway Detection

-

Starten Sie auf Ihrem Windows Server die Befehlszeile oder eine PowerShell Sitzung und geben Sie regedit ein, um den Registrierungseditor zu starten.

-

Erweitern Sie HKEY_LOCAL_MACHINE, erweitern Sie SYSTEM, erweitern Sie Dienste CurrentControlSet, erweitern Sie Tcpip und erweitern Sie dann Parameter.

-

Wählen Sie aus dem Menü Bearbeiten die Option Neu und anschließend DWORD-Wert (32-Bit).

-

Geben Sie den Namen EnableDeadGWDetect ein.

-

Wählen Sie und wählen Sie Bearbeiten, Ändern. EnableDeadGWDetect

-

Geben Sie unter Value data 1 ein und wählen Sie dann OK aus.

-

Schließen Sie den Registrierungseditor und starten Sie den Server neu.

Weitere Informationen finden Sie EnableDeadGWDetect

Schritt 6: Testen der VPN-Verbindung

Um die korrekte Funktionsweise der VPN-Verbindung zu testen, starten Sie eine Instance in Ihrer VPC und stellen Sie sicher, dass diese über keine Internetverbindung verfügt. Senden Sie nach dem Starten der Instance von Ihrem Windows-Server aus einen Ping an die private IP-Adresse der Instance. Der VPN-Tunnel wird aufgebaut, wenn Datenverkehr vom Kunden-Gateway-Gerät generiert wird. Daher initiiert der Ping-Befehl auch die VPN-Verbindung.

Schritte zum Testen der VPN-Verbindung finden Sie unter Eine AWS Site-to-Site VPN Verbindung testen.

Wenn der Befehl ping fehlschlägt, gehen Sie wie folgt vor:

-

Stellen Sie sicher, dass die Sicherheitsgruppenregeln so konfiguriert sind, dass ICMP-Datenverkehr zur Instance in Ihrer VPC zulässig ist. Wenn es sich bei Ihrem Windows Server um eine EC2 Instanz handelt, stellen Sie sicher, dass die ausgehenden Regeln der Sicherheitsgruppe IPsec Datenverkehr zulassen. Weitere Informationen finden Sie unter Konfigurieren der Windows-Instance.

-

Stellen Sie sicher, dass das Betriebssystem der Instance, an die Sie den Ping senden, so konfiguriert ist, dass eine Antwort auf ICMP-Datenverkehr gesendet wird. Wir empfehlen Ihnen, eines der Amazon Linux-Betriebssysteme zu verwenden AMIs.

-

Wenn es sich bei der Instance, die Sie pingen, um eine Windows-Instance handelt, stellen Sie eine Verbindung zu der Instance her und aktivieren Sie Inbound ICMPv4 auf der Windows-Firewall.

-

Stellen Sie sicher, dass die Routing-Tabellen für Ihre VPC oder Ihr Subnetz korrekt konfiguriert sind. Weitere Informationen finden Sie unter Schritt 1: Erstellen einer VPN-Verbindung und Konfigurieren Ihrer VPC.

-

Wenn es sich bei Ihrem Kunden-Gateway-Gerät um eine EC2 Instance handelt, stellen Sie sicher, dass Sie die Suche nach der source/destination Instance deaktiviert haben. Weitere Informationen finden Sie unter Konfigurieren der Windows-Instance.

Wählen Sie in der Amazon-VPC-Konsole auf der Seite VPN Connections die VPN-Verbindung aus. Der erste Tunnel hat den Zustand UP. Der zweite Tunnel muss konfiguriert sein, wird jedoch nur dann aktiv, wenn der erste Tunnel ausfällt. Es kann einige Momente dauern, die verschlüsselten Tunnel zu aktivieren.