Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Uso de políticas con Amazon SQS

Este tema ofrece ejemplos de políticas basadas en identidad en las que un administrador de la cuenta puede adjuntar políticas de permisos a identidades de IAM (usuarios, grupos y roles).

importante

Le recomendamos que consulte primero los temas de introducción en los que se explican los conceptos básicos y las opciones disponibles para administrar el acceso a sus recursos de Amazon Simple Queue Service. Para obtener más información, consulte Información general sobre la administración del acceso en Amazon SQS.

Con la excepción de ListQueues, todas las acciones de Amazon SQS admiten permisos de nivel de recurso. Para obtener más información, consulte Permisos de la API de Amazon SQS: referencia de acciones y recursos.

Uso de políticas de Amazon SQS e IAM

Hay dos formas de proporcionar a los usuarios permisos para los recursos de Amazon SQS: mediante el sistema de políticas de Amazon SQS (políticas basadas en recursos) y mediante el sistema de políticas de IAM (políticas basadas en identidades). Puede utilizar uno o ambos métodos, con la excepción de la acción ListQueues, que es un permiso regional que solo se puede configurar en una política de IAM.

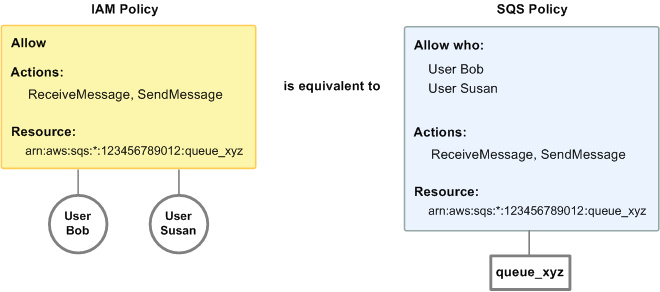

Por ejemplo, en el siguiente diagrama se muestra una política de IAM y una política de Amazon SQS equivalente. La política de IAM otorga los derechos a Amazon ReceiveMessage SQS SendMessage y las acciones para la cola queue_xyz llamada en AWS su cuenta, y la política se adjunta a los usuarios llamados Bob y Susan (Bob y Susan tienen los permisos establecidos en la política). Esta política de Amazon SQS también ofrece a Bob y Susan derechos para las acciones ReceiveMessage y SendMessage de la misma cola.

nota

El siguiente ejemplo muestra políticas sencillas sin condiciones. Puede especificar una condición determinada en cualquiera de las dos políticas y obtendrá el mismo resultado.

Hay una diferencia importante entre las políticas de IAM y Amazon SQS: el sistema de políticas de Amazon SQS te permite conceder permisos a AWS otras cuentas, mientras que IAM no.

Usted decide el uso que quiere hacer de ambos sistemas para administrar los permisos. Los siguientes ejemplos muestran cómo funcionan conjuntamente los dos sistemas de política.

-

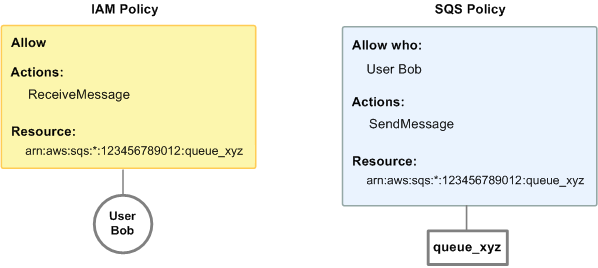

En el primer ejemplo, Bob tiene una política de IAM y una política de Amazon SQS que se aplican a su cuenta. La política de IAM concede a su cuenta permiso para realizar la acción

ReceiveMessageenqueue_xyz, mientras que la política de Amazon SQS concede a su cuenta permiso para realizar la acciónSendMessageen la misma cola. El siguiente diagrama ilustra este concepto.

Si Bob envía una solicitud

ReceiveMessageaqueue_xyz, la política de IAM permite la acción. Si Bob envía una solicitudSendMessageaqueue_xyz, la política de Amazon SQS permite la acción. -

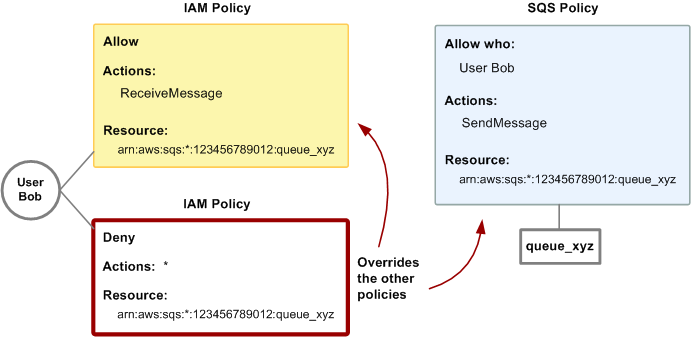

En el segundo ejemplo, Bob abusa de su acceso a

queue_xyz, por lo que es necesario quitar todo su acceso a la cola. Para ello, lo más fácil es añadir una política que le deniegue acceso a todas las acciones de la cola. Esta política anula las otras dos porque un permisodenyexplícito siempre anula un permisoallow. Para obtener más información acerca de la lógica de evaluación de las políticas, consulte Uso de políticas personalizadas con el lenguaje de la política de acceso de Amazon SQS. El siguiente diagrama ilustra este concepto.

También puede agregar a la política de Amazon SQS una instrucción adicional que deniegue a Bob cualquier tipo de acceso a la cola. Tiene el mismo efecto que agregar una política de IAM que deniegue a Bob el acceso a la cola. Para ver ejemplos de políticas que abarcan acciones y recursos de Amazon SQS, consulte Ejemplos básicos de políticas de Amazon SQS. Para obtener más información sobre la escritura de políticas de Amazon SQS, consulte Uso de políticas personalizadas con el lenguaje de la política de acceso de Amazon SQS.

Permisos necesarios para usar la consola de Amazon SQS

Un usuario que quiera trabajar con la consola de Amazon SQS debe tener el conjunto mínimo de permisos que le permita trabajar con las colas de Amazon SQS en la Cuenta de AWS del usuario. Por ejemplo, el usuario debe tener el permiso para llamar a la acción ListQueues para poder enumerar colas, o el permiso para llamar a la acción CreateQueue para poder crear colas. Además de los permisos de Amazon SQS, para suscribir una cola de Amazon SQS a un tema de Amazon SNS, la consola también requiere permisos para las acciones de Amazon SNS.

Si crea una política de IAM que sea más restrictiva que los permisos mínimos necesarios, es posible que la consola no funcione del modo esperado para los usuarios que tienen esa política de IAM.

No es necesario permitir permisos mínimos de consola a los usuarios que solo realicen llamadas a las acciones AWS CLI o a las de Amazon SQS.