Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Información general sobre la administración del acceso en Amazon SQS

Cada AWS recurso es propiedad de un Cuenta de AWS, y los permisos para crear o acceder a un recurso se rigen por las políticas de permisos. Un administrador de la cuenta puede asociar políticas de permisos a identidades de IAM (usuarios, grupos y roles) y algunos servicios (como Amazon SQS) también permiten asociar políticas de permisos a recursos.

nota

Un administrador de la cuenta (o usuario administrador) es un usuario con privilegios administrativos. Para obtener más información, consulte Prácticas recomendadas de IAM en la Guía del usuario de IAM.

Cuando concede permisos, especifica qué usuarios obtienen los permisos, para qué recurso obtienen los permisos y qué acciones específicas desea permitir en el recurso.

Recursos y operaciones de Amazon Simple Queue Service

En Amazon SQS, el único recurso es la cola. En las políticas se emplean nombres de recurso de Amazon (ARN) para identificar los recursos a los que se aplican las políticas. Los siguientes recursos tiene asociado un ARN único:

| Tipo de recurso | Formato de ARN |

|---|---|

| Cola | arn:aws:sqs: |

A continuación, se muestran ejemplos del formato de ARN para las colas:

-

Un ARN de una cola denominada

my_queueen la región EE.UU. Este (Ohio), que pertenece a AWS la cuenta 123456789012:arn:aws:sqs:us-east-2:123456789012:my_queue -

Un ARN para una cola denominada

my_queueen cada una de las diferentes regiones que Amazon SQS admite:arn:aws:sqs:*:123456789012:my_queue -

Un ARN que utiliza

*o?como carácter comodín para el nombre de la cola. En los siguientes ejemplos, el ARN coincide con todas las colas que tienen el prefijomy_prefix_:arn:aws:sqs:*:123456789012:my_prefix_*

Puede obtener el valor de ARN para una cola existente si llama a la acción GetQueueAttributes. El valor del atributo QueueArn es el ARN de la cola. Para obtener más información ARNs, consulte IAM en la Guía del usuario de IAM ARNs.

Amazon SQS proporciona un conjunto de acciones que funcionan con el recurso de cola. Para obtener más información, consulte Permisos de la API de Amazon SQS: referencia de acciones y recursos.

Titularidad de los recursos

Cuenta de AWS Es propietario de los recursos que se crean en la cuenta, independientemente de quién los haya creado. En concreto, el propietario de los recursos es la Cuenta de AWS de la entidad principal (es decir, la cuenta raíz, un usuario o un rol de IAM) que autentica la solicitud de creación de recursos. Los siguientes ejemplos ilustran cómo funciona:

-

Si utiliza las credenciales de su cuenta raíz Cuenta de AWS para crear una cola de Amazon SQS, será el propietario del recurso (en Amazon SQS, el recurso Cuenta de AWS es la cola de Amazon SQS).

-

Si crea un usuario en su cuenta Cuenta de AWS y le concede permisos para crear una cola, el usuario podrá crearla. Sin embargo, la propietaria del recurso de cola será su Cuenta de AWS (a la que pertenece el usuario).

-

Si crea un rol de IAM en su cuenta Cuenta de AWS con permisos para crear una cola de Amazon SQS, cualquier persona que pueda asumir el rol podrá crear una cola. Usted Cuenta de AWS (al que pertenece el rol) es propietario del recurso de cola.

Administración del acceso a los recursos

Una política de permisos describe los permisos concedidos a las cuentas. En la siguiente sección, se explican las opciones disponibles para crear políticas de permisos.

nota

En esta sección, se explica el uso de IAM en el contexto de Amazon SQS. No se proporciona información detallada sobre el servicio de IAM. Para ver la documentación completa de IAM, consulte What is IAM? (¿Qué es IAM?) en la Guía del usuario de IAM. Para obtener más información acerca de la sintaxis y las descripciones de las políticas de IAM, consulte Referencia de políticas de IAM de AWS en la Guía del usuario de IAM.

Las políticas asociadas a una identidad de IAM se denominan políticas basadas en identidad (políticas de IAM) y las políticas asociadas a un recurso se denominan políticas basadas en recursos.

Políticas basadas en identidades

Hay dos formas de proporcionar a los usuarios permisos para las colas de Amazon SQS: mediante el sistema de políticas de Amazon SQS y mediante el sistema de políticas de IAM. Puede utilizar cualquiera de estos sistemas, o ambos, para asociar políticas a usuarios o roles. En la mayoría de los casos, puede conseguir el mismo resultado mediante cualquiera de estos dos sistemas. Por ejemplo, puede hacer lo siguiente:

-

Adjuntar una política de permisos a un usuario o un grupo de su cuenta: para conceder a un usuario permisos para crear una cola de Amazon SQS, adjunte una política de permisos a un usuario o a un grupo al que este pertenezca.

-

Adjuntar una política de permisos a un usuario de otro Cuenta de AWS: puede adjuntar una política de permisos a un usuario de otro Cuenta de AWS para que pueda interactuar con una cola de Amazon SQS. Sin embargo, los permisos entre cuentas no se aplican a las siguientes acciones:

Los permisos entre cuentas no se aplican a las siguientes acciones:

Para conceder acceso a estas acciones, el usuario debe pertenecer al mismo propietario de Cuenta de AWS la cola de Amazon SQS.

-

Adjuntar una política de permisos a un rol (conceder permisos entre cuentas): para conceder permisos entre cuentas a una cola de SQS, debe combinar las políticas de IAM y las basadas en recursos:

-

En la cuenta A (propietaria de la cola):

-

Adjunte una política basada en recursos a la cola de SQS. Esta política debe conceder de forma explícita los permisos necesarios (por ejemplo

SendMessage,ReceiveMessage) al director de la cuenta B (como un rol de IAM).

-

-

En la cuenta A, cree una función de IAM:

-

Una política de confianza que permita a la cuenta B o AN Servicio de AWS asumir la función.

nota

Si desea que un Servicio de AWS (como Lambda oEventBridge) asuma la función, especifique el principal del servicio (por ejemplo,lambda.amazonaws.com) en la política de confianza.

-

Una política basada en la identidad que concede al rol asumido permisos para interactuar con la cola.

-

-

En la cuenta B, concede permiso para asumir el rol en la cuenta A.

-

Debe configurar la política de acceso a la cola para permitir el acceso al principal de varias cuentas. Las políticas de IAM basadas en la identidad por sí solas no son suficientes para el acceso entre cuentas a las colas de SQS.

Para obtener más información sobre el uso de IAM para delegar permisos, consulte Administración de accesos en la Guía del usuario de IAM.

Aunque Amazon SQS funciona con las políticas de IAM tiene su propia infraestructura de políticas. Puede utilizar una política de Amazon SQS con una cola para especificar qué AWS cuentas tienen acceso a la cola. Puede especificar el tipo de acceso y las condiciones (por ejemplo, una condición que concede permisos para utilizar SendMessage, ReceiveMessage si la solicitud se realiza antes del 31 de diciembre de 2010). Las acciones específicas para las que puede conceder permisos son un subconjunto de la lista general de acciones de Amazon SQS. Cuando se escribe una política de Amazon SQS y se especifica * para “permitir todas las acciones de Amazon SQS”, significa que un usuario puede realizar todas las acciones de este subconjunto.

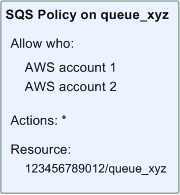

En el siguiente diagrama, se ilustra el concepto de una de estas políticas básicas de Amazon SQS, que abarca el subconjunto de acciones. La política es válida y otorga permisos a la AWS cuenta 1 y a la AWS cuenta 2 para usar cualquiera de las acciones permitidas con la cola especificada. queue_xyz

nota

El recurso de la política se especifica como123456789012/queue_xyz, donde 123456789012 está el ID de AWS cuenta de la cuenta propietaria de la cola.

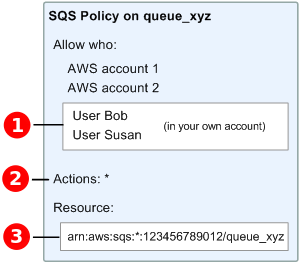

Con la introducción de IAM y los conceptos de usuarios y nombres de recursos de Amazon (ARNs), han cambiado algunas cosas en las políticas de SQS. En el diagrama y la tabla siguientes se describen estos cambios.

Para obtener información sobre cómo conceder permisos a los usuarios de distintas cuentas, consulte el tutorial: Delegar el acceso entre AWS cuentas mediante funciones de IAM en la Guía del usuario de IAM.

Para obtener información sobre cómo conceder permisos a los usuarios de distintas cuentas, consulte el tutorial: Delegar el acceso entre AWS cuentas mediante funciones de IAM en la Guía del usuario de IAM.

El subconjunto de acciones incluidas en

El subconjunto de acciones incluidas en * se ha ampliado. Para obtener una lista de las acciones permitidas, consulte Permisos de la API de Amazon SQS: referencia de acciones y recursos.

Puede especificar el recurso mediante el nombre de recurso de Amazon (ARN), que es la forma estándar de especificar recursos en las políticas de IAM. Para obtener información acerca del formato de ARN para las colas de Amazon SQS, consulte Recursos y operaciones de Amazon Simple Queue Service.

Puede especificar el recurso mediante el nombre de recurso de Amazon (ARN), que es la forma estándar de especificar recursos en las políticas de IAM. Para obtener información acerca del formato de ARN para las colas de Amazon SQS, consulte Recursos y operaciones de Amazon Simple Queue Service.

Por ejemplo, de acuerdo con la política de Amazon SQS del diagrama anterior, cualquier persona que posea las credenciales de seguridad de la AWS cuenta 1 o la AWS cuenta 2 puede acceder. queue_xyz Además, los usuarios Bob y Susan de su propia cuenta de AWS (con el ID 123456789012) pueden obtener acceso a la cola.

Antes de la introducción de IAM, Amazon SQS concedía automáticamente al creador de una cola control total sobre esa cola (es decir, acceso a todas las posibles acciones de Amazon SQS en dicha cola). Esto ha cambiado, a menos que el creador utilice credenciales de seguridad de AWS . Cualquier usuario que tenga permisos para crear una cola debe contar también con permisos para utilizar otras acciones de Amazon SQS para poder realizar alguna acción con las colas creadas.

A continuación, se muestra una política de ejemplo que permite a un usuario utilizar todas las acciones de Amazon SQS, pero solo con las colas cuyos nombres tengan como prefijo la cadena literal bob_queue_.

Para obtener más información, consulte Uso de políticas con Amazon SQS e Identidades (usuarios, grupos y roles) en la Guía del usuario de IAM.

Especificación de elementos de política: acciones, efectos, recursos y entidades principales

Para cada recurso de Amazon Simple Queue Service, el servicio define un conjunto de acciones. Para conceder permisos a estas acciones, Amazon SQS define un conjunto de acciones que se pueden especificar en una política.

nota

Para realizar una acción de la , pueden ser necesarios permisos para más de una acción. Cuando se conceden permisos para acciones específicas, también debe identificar el recurso para el que las acciones se autorizan o deniegan.

A continuación se indican los elementos más básicos de la política:

-

Recurso: en una política, se usa un nombre de recurso de Amazon (ARN) para identificar el recurso al que se aplica la política.

-

Acción: utilice palabras de clave de acción para identificar las acciones de recursos que desea permitir o denegar. Por ejemplo, cuando se concede el permiso

sqs:CreateQueue, el usuario puede realizar la acciónCreateQueuede Amazon Simple Queue Service. -

Efecto: especifique el efecto que se producirá cuando el usuario solicite la acción específica; puede ser permitir o denegar. Si no concede acceso de forma explícita a un recurso, el acceso se deniega implícitamente. También puede denegar explícitamente el acceso a un recurso para asegurarse de que un usuario no pueda obtener acceso a él, aunque otra política le conceda acceso.

-

Entidad principal: en las políticas basadas en identidades (políticas de IAM), el usuario al que se asocia esta política es la entidad principal implícita. Para las políticas basadas en recursos, debe especificar el usuario, la cuenta, el servicio u otra entidad que desee que reciba permisos (se aplica solo a las políticas basadas en recursos).

Para obtener más información sobre la sintaxis y descripciones de las políticas de Amazon SQS, consulte Referencia de la política de AWS IAM en la Guía del usuario de IAM.

Para ver una tabla con todas las acciones de Amazon Simple Queue Service y los recursos a los que se aplican, consulte Permisos de la API de Amazon SQS: referencia de acciones y recursos.