Integración de una instancia de base de datos de Amazon RDS para Db2 con Amazon S3

Puede transferir archivos entre una instancia de base de datos de Amazon RDS para Db2 y un bucket de Amazon Simple Storage Service (Amazon S3) con los procedimientos almacenados de Amazon RDS. Para obtener más información, consulte Referencia de procedimientos almacenados de Amazon RDS para Db2.

nota

Su instancia de base de datos y el bucket de Amazon S3 deben estar en la misma Región de AWS.

Para que RDS para Db2 se integre con Amazon S3, su instancia de base de datos debe tener acceso a un bucket Amazon S3 donde resida su RDS para Db2. Si no dispone de un bucket de S3, cree un bucket.

Temas

Paso 1: Crear una política de IAM

En este paso, cree una política AWS Identity and Access Management (IAM) con los permisos necesarios para transferir archivos del bucket de Amazon S3 a la instancia de base de datos de RDS. En este paso, también se asume que ya ha creado un bucket de S3. Para obtener más información, consulte Crear un bucket en la Guía del usuario de Amazon S3.

Antes de crear la política, anote la siguiente información:

-

El nombre de recurso de Amazon (ARN) del bucket

-

El ARN para su clave de AWS Key Management Service (AWS KMS), si el bucket utiliza el cifrado SSE-KMS o SSE-S3.

La política de IAM que cree debe contener la siguiente información. Sustituya {amzn-s3-demo-bucket} por el nombre del bucket de S3.

Puede crear una política de IAM mediante la Consola de administración de AWS o la AWS Command Line Interface (AWS CLI).

Para crear una política de IAM que permita a Amazon RDS acceder a un bucket de Amazon S3

Inicie sesión en la Consola de administración de AWS y abra la consola de IAM en https://console.aws.amazon.com/iam/

. -

En el panel de navegación, seleccione Políticas.

-

Elija Crear política y, a continuación, elija JSON.

-

Agregue acciones por servicio. Para transferir archivos desde un bucket de Amazon S3 a Amazon RDS, debe seleccionar los permisos del bucket y los permisos de objeto.

-

Expanda Resources (Recursos). Debe especificar los recursos del bucket y del objeto.

-

Elija Siguiente.

-

Escriba un nombre para la política en Nombre de la política.

-

(Opcional) En Description (Descripción), escriba una descripción para esta política.

-

Seleccione Crear política.

Para crear una política de IAM que permita a Amazon RDS acceder a un bucket de Amazon S3

-

Cree un archivo JSON que contenga la siguiente documentación de política JSON. Sustituya

{amzn-s3-demo-bucket}por el nombre del bucket de S3. -

Ejecute el comando create-policy. En el siguiente ejemplo, sustituya

iam_policy_nameeiam_policy_file_namepor un nombre para la política de IAM y el nombre del archivo JSON que creó en el paso 1.Para Linux, macOS o Unix:

aws iam create-policy \ --policy-nameiam_policy_name\ --policy-document file://iam_policy_file_name.jsonPara Windows:

aws iam create-policy ^ --policy-nameiam_policy_name^ --policy-document file://iam_policy_file_name.json -

Después de crear la política, apunte el ARN de la política. Necesita el ARN para Paso 2: crear un rol de IAM y asociar la política de IAM.

Para obtener más información acerca de cómo crear una política de IAM, consulte Creación de políticas de IAM en la Guía del usuario de IAM.

Paso 2: crear un rol de IAM y asociar la política de IAM

En este paso se supone que se ha creado la política de IAM en Paso 1: Crear una política de IAM. En este paso, creará un rol de IAM para la instancia de base de datos de RDS para Db2 y, a continuación, asociará la política de IAM al rol.

Puede crear un rol de IAM a su instancia de base de datos mediante la Consola de administración de AWS o la AWS CLI.

Para crear un rol de IAM y asociarle la política de IAM

Inicie sesión en Consola de administración de AWS y abra la consola IAM en https://console.aws.amazon.com/iam/

. -

Seleccione Roles en el panel de navegación.

-

Elija Crear rol.

-

En Tipo de entidad de confianza, elija Servicio de AWS.

-

Para el Servicio o caso de uso, seleccione RDS y, a continuación, seleccione RDS: Agregar rol a la base de datos.

-

Elija Siguiente.

-

Para Políticas de permisos, busque y seleccione el nombre de la política de IAM que creó.

-

Elija Siguiente.

-

En Nombre de rol, ingrese un nombre de rol.

-

(Opcional) En Descripción, ingrese una descripción para el nuevo rol.

-

Seleccione Crear rol.

Para crear un rol de IAM y asociarle la política de IAM

-

Cree un archivo JSON que contenga la siguiente documentación de política JSON:

-

Ejecute el comando create-role. En el siguiente ejemplo, sustituya

iam_role_nameeiam_assume_role_policy_file_namepor un nombre para el rol de IAM y el nombre del archivo JSON que creó en el paso 1.Para Linux, macOS o Unix:

aws iam create-role \ --role-nameiam_role_name\ --assume-role-policy-document file://iam_assume_role_policy_file_name.jsonPara Windows:

aws iam create-role ^ --role-nameiam_role_name^ --assume-role-policy-document file://iam_assume_role_policy_file_name.json -

Después de crear el rol, anote el ARN del rol. Necesita el ARN para Paso 3: agregar su rol de IAM a su instancia de base de datos de RDS para Db2.

-

Ejecute el comando attach-role-policy. En el siguiente ejemplo, sustituya

iam_policy_arnpor el ARN de la política de IAM que creó en Paso 1: Crear una política de IAM. Reemplaceiam_role_namepor el nombre del rol de IAM que acaba de crear.Para Linux, macOS o Unix:

aws iam attach-role-policy \ --policy-arniam_policy_arn\ --role-nameiam_role_namePara Windows:

aws iam attach-role-policy ^ --policy-arniam_policy_arn^ --role-nameiam_role_name

Para obtener más información, vea Crear un rol para delegar permisos a un usuario de IAM en Guía del usuario de IAM.

Paso 3: agregar su rol de IAM a su instancia de base de datos de RDS para Db2

En este paso, agregará su rol de IAM a su instancia de base de datos de RDS para Db2 Tenga en cuenta los siguientes requisitos:

-

Debe tener acceso a un rol de IAM con la política de permisos de Amazon S3 requerida adjunta.

-

Solo puede asociar un rol de IAM a su instancia de base de datos de RDS para Db2 cada vez.

-

Su instancia de base de datos de RDS para Db2 debe tener el estado Disponible.

Puede añadir un rol de IAM a su instancia de base de datos mediante la Consola de administración de AWS o la AWS CLI.

Para añadir un rol de IAM a su instancia de base de datos de RDS para Db2

Inicie sesión en la Consola de administración de AWS y abra la consola de Amazon RDS en https://console.aws.amazon.com/rds/

. -

En el panel de navegación, elija Databases (Bases de datos).

-

Elija el nombre de la instancia de base de datos de RDS para Db2.

-

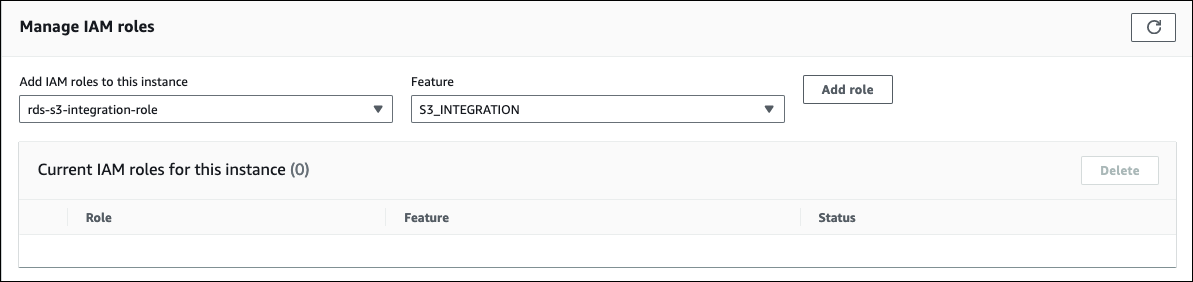

En la pestaña Connectivity & Security (Conectividad y seguridad), desplácese hacia abajo hasta la sección Manage IAM roles (Administrar roles de IAM) de la parte inferior de la página.

-

En Añadir roles de IAM a esta instancia, elija el rol que creó en Paso 2: crear un rol de IAM y asociar la política de IAM.

-

En Feature (Característica), elija S3_INTEGRATION.

-

Seleccione Add role (Añadir rol).

Para añadir un rol de IAM a su instancia de base de datos de RDS para Db2, ejecute el comando add-role-to-db-instance. En el siguiente ejemplo, sustituya región, db_instance_name e iam_role_arn por el nombre de la Región de AWS en la que existe la instancia de la base de datos, el nombre de la instancia de la base de datos y el ARN del rol de IAM que creó en Paso 2: crear un rol de IAM y asociar la política de IAM.

Para Linux, macOS o Unix:

aws rds add-role-to-db-instance \ --region $region\ --db-instance-identifier $db_instance_name\ --feature-name S3_INTEGRATION \ --role-arn $iam_role_arn\

Para Windows:

aws rds add-role-to-db-instance ^ --region $region\ --db-instance-identifierdb_instance_name^ --feature-name S3_INTEGRATION ^ --role-arniam_role_arn^

Para confirmar que el rol se agregó correctamente a su instancia de base de datos de RDS para Db2, ejecute el comando describe-db-instances. En el siguiente ejemplo, sustituya db_instance_name por el nombre de la instancia de base de datos.

Para Linux, macOS o Unix:

aws rds describe-db-instances \ --filters "Name=db-instance-id,Values=db_instance_name" \ --query 'DBInstances[].AssociatedRoles'

Para Windows:

aws rds describe-db-instances ^ --filters "Name=db-instance-id,Values=db_instance_name" ^ --query 'DBInstances[].AssociatedRoles'

El resultado de este comando debería ser similar al siguiente ejemplo:

[

[

{

"RoleArn": "arn:aws:iam::0123456789012:role/rds-db2-s3-role",

"FeatureName": "S3_INTEGRATION",

"Status": "ACTIVE"

}

]

]