Políticas administradas y políticas insertadas

Cuando establezca los permisos para una identidad en IAM, debe decidir si desea utilizar una política administrada por AWS, una política administrada por el cliente o una política insertada. En las siguientes secciones, se brinda más información sobre cada uno de los tipos de políticas basadas en identidad y cuándo utilizarlas.

En la siguiente tabla se describen estas políticas:

| Tipo de política | Descripción | ¿Quién administra la política? | ¿Modifica los permisos? | ¿Número de entidades principales aplicadas a la política? |

|---|---|---|---|---|

| Políticas gestionadas de AWS | Política independiente creada y administrada por AWS. | AWS | No | Muchos |

| Políticas administradas por el cliente | Política que crea para casos de uso específicos y que puede cambiar y actualizar con la frecuencia que desee. | Usted | Sí | Muchos |

| Políticas insertadas | Política creada para una única identidad de IAM (usuario, grupo o rol) que mantiene una relación estricta de uno a uno entre una política y una identidad. | Usted | Sí | One |

Temas

Políticas gestionadas de AWS

Una política administrada por AWS es una política independiente creada y administrada por AWS. Una política independiente es una política que tiene su propio nombre de recurso de Amazon (ARN) que incluye el nombre de la política. Por ejemplo, arn:aws:iam::aws:policy/IAMReadOnlyAccess es una política administrada por AWS. Para obtener más información sobre los ARN, consulte ARN de IAM. Para obtener una lista de políticas administradas de AWS para los Servicios de AWS, consulte Políticas administradas de AWS.

Las políticas administradas por AWS le permiten asignar los permisos adecuados a los usuarios, grupos de IAM y roles. Es más rápido que escribir las políticas uno mismo e incluye permisos para muchos casos de uso comunes.

No puede cambiar los permisos definidos en las políticas administradas por AWS. De vez en cuando, AWS actualiza los permisos definidos en una política administrada por AWS. Cuando AWS hace esto, la actualización afecta a todas las entidades principales (usuarios de IAM, grupos de IAM y roles de IAM) a las que la política está asociada. Es más probable que AWS actualice una política administrada por AWS cuando se lanza un nuevo servicio de AWS o hay nuevas llamadas a la API para los servicios existentes. Por ejemplo, la política administrada de AWS denominada ReadOnlyAccess ofrece acceso de solo lectura a todos los recursos y Servicios de AWS. Cuando AWS lanza un nuevo servicio, AWS actualiza la política ReadOnlyAccess para añadir permisos de solo lectura para el nuevo servicio. Los permisos actualizados se aplican a todas las entidades principales a las que la política está asociada.

Políticas administradas de AWS de acceso completo: estas definen los permisos para los administradores de servicios al otorgar acceso completo a un servicio. Entre los ejemplos se incluyen:

Políticas administradas de AWS de usuarios avanzados: estas proporcionan acceso completo a los recursos y Servicios de AWS, pero no permiten administrar usuarios y grupos de IAM. Entre los ejemplos se incluyen:

Políticas administradas de AWS de acceso parcial: estas proporcionan niveles específicos de acceso a los Servicios de AWS sin los permisos de nivel de acceso de administración de permisos. Entre los ejemplos se incluyen:

Políticas administradas de AWS de funciones de trabajo: estas políticas se alinean estrechamente con funciones de trabajo del sector de la TI y facilitan la concesión de permisos para estas funciones de trabajo. Una ventaja clave del uso de las políticas de la función de trabajo es que se mantienen y actualizan AWS como nuevos servicios y operaciones del API. Por ejemplo, la función de trabajo AdministratorAccess proporciona acceso completo y delegación de permisos a cada servicio y recurso de AWS. Le recomendamos que utilice esta política únicamente para el administrador de la cuenta. Para los usuarios avanzados que requieran acceso completo a todos los servicios excepto acceso limitado a IAM y AWS Organizations, utilice la función de trabajo PowerUserAccess. Para obtener una lista y las descripciones de la función de políticas, consulte Managed Policies de AWS para funciones de trabajo.

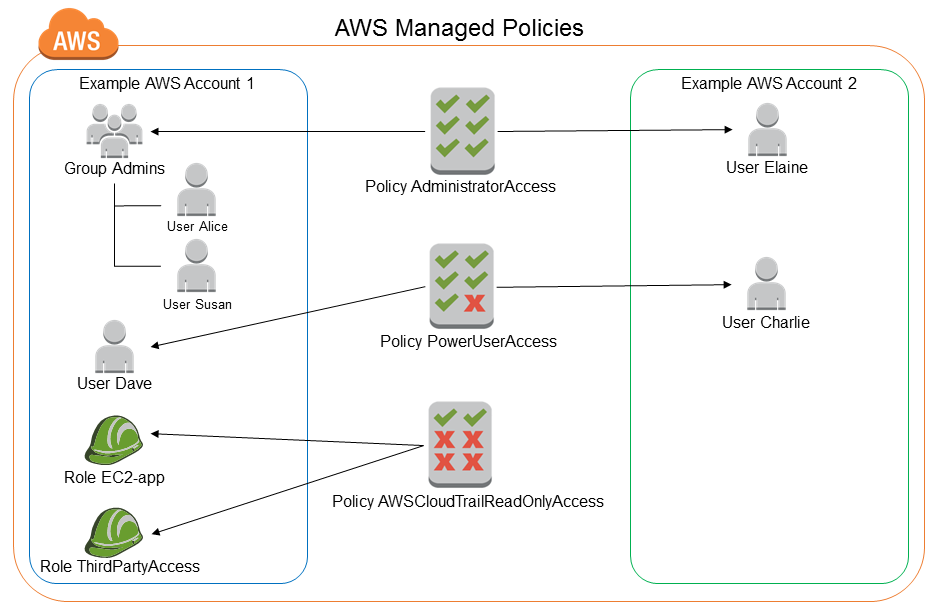

El siguiente diagrama ilustra las políticas administradas por AWS. Este diagrama muestra tres políticas administradas de AWS: AdministratorAccess, PowerUserAccess, y AWSCloudTrail_ReadOnlyAccess. Tenga en cuenta que una única política administrada por AWS puede asociarse a las entidades principales de diferentes cuentas de Cuentas de AWS y a diferentes entidades principales de una única cuenta de Cuenta de AWS.

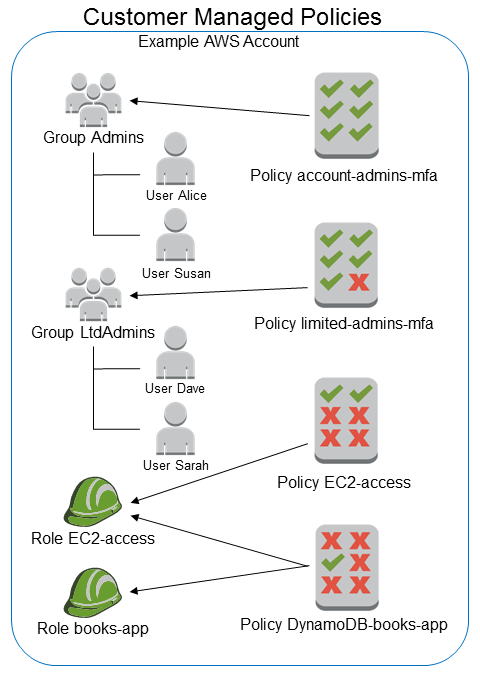

Políticas administradas por el cliente

Puede crear políticas independientes en su propia Cuenta de AWS, y asociarlas a las entidades principales (usuarios de IAM, grupos de IAM y roles de IAM). Puede crear estas políticas administradas por el cliente para sus casos de uso específicos y puede cambiarlas y actualizarlas con la frecuencia que desee. Al igual que con las políticas administradas de AWS, al asociar una política a una entidad principal, concederá a la entidad los permisos que están definidos en la política. Al actualizar permisos en la política, los cambios se aplican a todas las entidades principales a las que la política está asociada.

Una forma ideal para crear una política administrada por el cliente es comenzar copiando una política administrada por AWS existente. De esta forma sabrá que la política es correcta desde el principio y lo único que necesita hacer es personalizarla según su entorno.

El siguiente diagrama ilustra las políticas administradas por el cliente. Cada política es una entidad de IAM con su propio Nombre de recurso de Amazon (ARN) que incluye el nombre de la política. Tenga en cuenta que la misma política puede asociarse a varias entidades principales por ejemplo, la misma política DynamoDB-books-app se asocia a dos roles diferentes de IAM.

Para obtener más información, consulte Definición de permisos de IAM personalizados con políticas administradas por el cliente

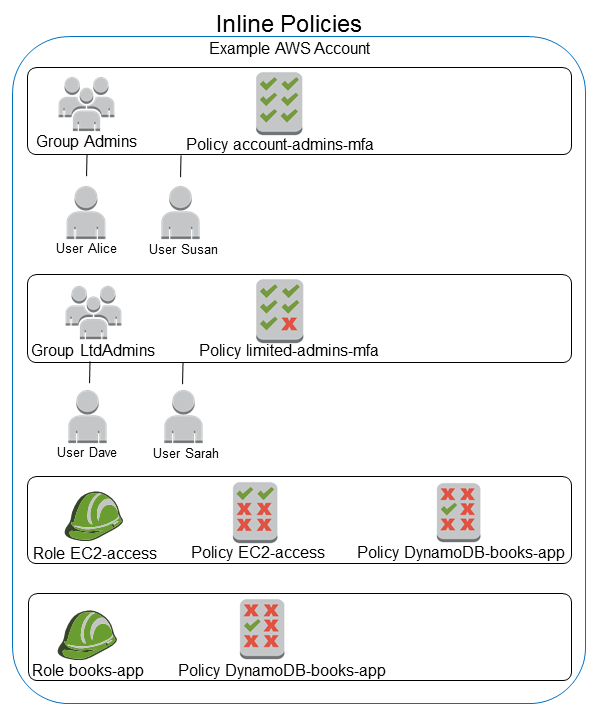

Políticas insertadas

Una política insertada es una política creada para una única identidad de IAM (un usuario, grupo de usuarios o rol). Las políticas insertadas mantienen una relación estricta de uno a uno entre una política y una identidad. Se eliminan cuando se elimina la identidad. Puede crear una política e incluirla en una identidad, ya sea al momento de crear la identidad o posteriormente. Si una política puede aplicarse a más de una entidad, es mejor utilizar una política administrada.

El siguiente diagrama ilustra las políticas insertadas. Cada política forma parte integrante del usuario, grupo o rol. Observe que dos roles incluyen la misma política (la política DynamoDB-books-app), pero no la comparten. Cada rol tiene su propia copia de la política.