Ejemplos de resúmenes de políticas

Los siguientes ejemplos muestran políticas JSON con sus resúmenes de política, resúmenes de servicio y resúmenes de acción asociados para ayudarle a comprender los permisos que se dan por medio de una política.

Política 1: DenyCustomerBucket

Esta política demuestra un permitir y un denegar para el mismo servicio.

Resumen de la política DenyCustomerBucket:

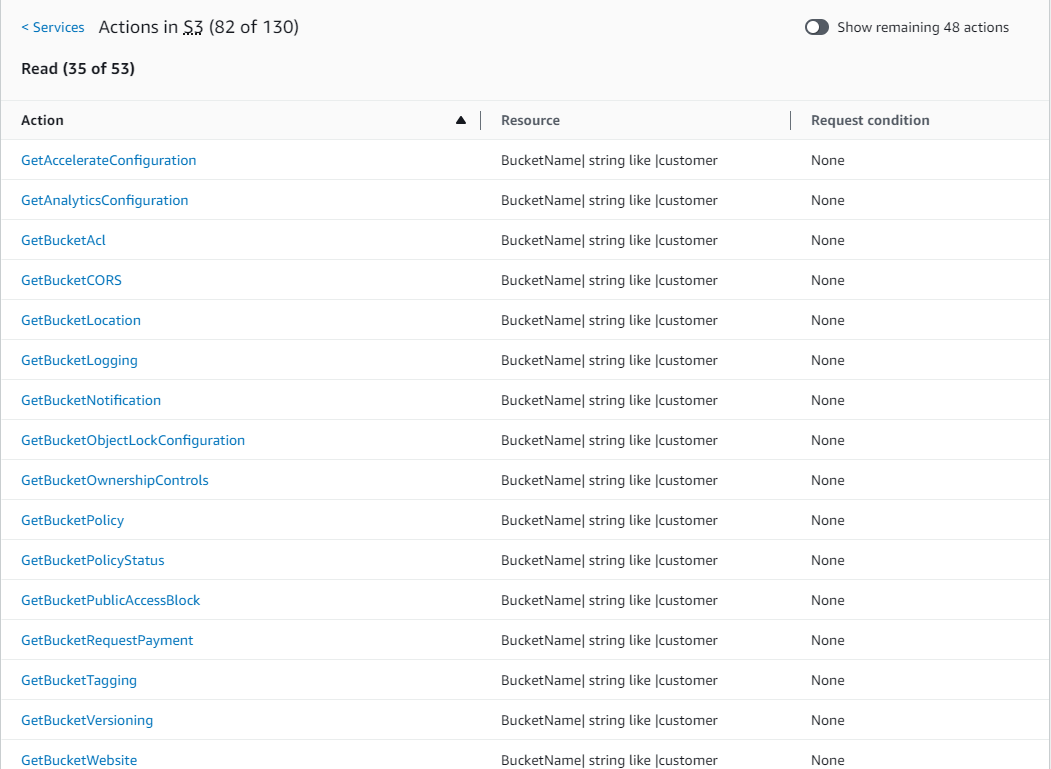

Resumen del servicio DenyCustomerBucket S3 (denegación explícita):

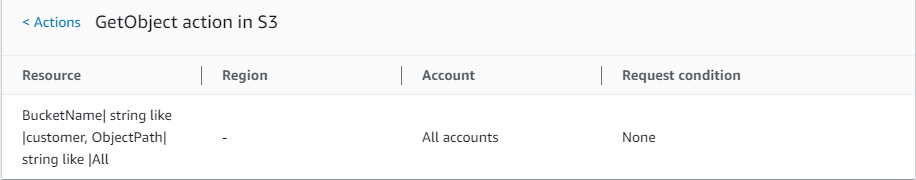

Resumen de la acción GetObject (lectura):

Política 2: DynamoDbRowCognitoID

Esta política proporciona acceso de nivel de filas a Amazon DynamoDB en función del ID de Amazon Cognito del usuario.

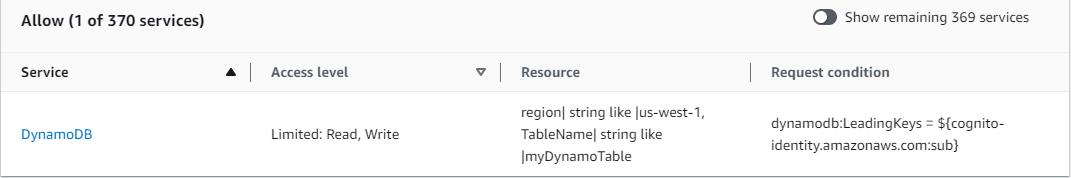

Resumen de la política DynamoDbRowCognitoID:

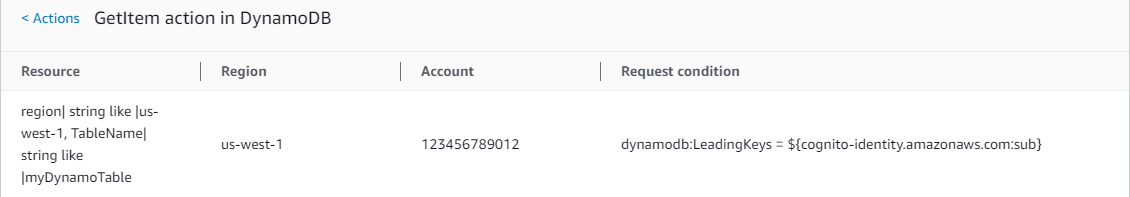

Resumen del servicio DynamoDbRowCognitoID DynamoDB (permitir):

Resumen de la política GetItem (enumerar):

Política 3: MultipleResourceCondition

Esta política contiene varios recursos y condiciones.

Resumen de la política MultipleResourceCondition:

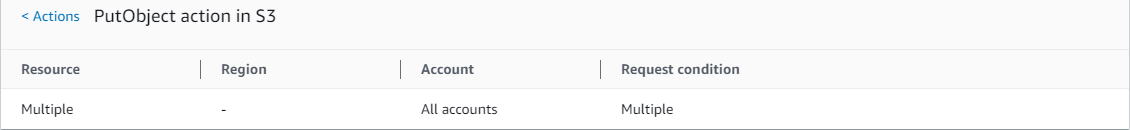

Resumen del servicio MultipleResourceCondition S3 (permitir):

Resumen de la acción PutObject (escritura):

Política 4: EC2_troubleshoot

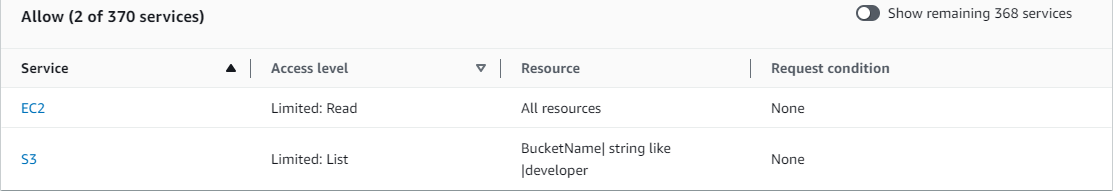

La siguiente política permite a los usuarios obtener una captura de pantalla de una instancia de Amazon EC2 en ejecución, lo que puede ayudarle a la resolución de problemas de EC2. Esta política también permite visualizar información sobre los elementos del bucket de desarrollador de Amazon S3.

Resumen de la política EC2_Troubleshoot:

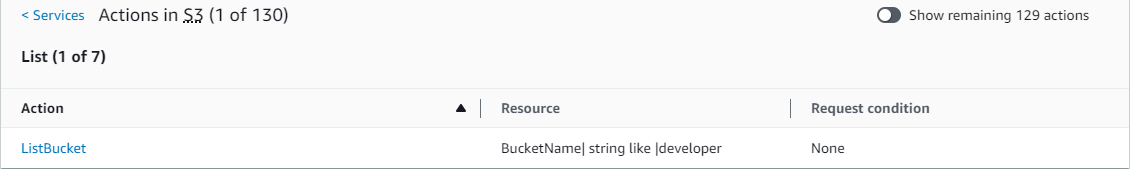

Resumen de la política EC2_Troubleshoot S3 (permitir):

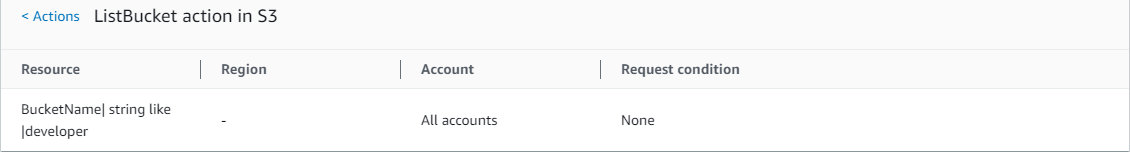

Resumen de la política ListBucket (enumerar):

Política 5: CodeBuild_CodeCommit_CodeDeploy

Esta política proporciona acceso a recursos CodeBuild, CodeCommit y CodeDeploy específicos. Dado que estos recursos son específicos de cada servicio, aparecen únicamente con el servicio correspondiente. Si incluye un recurso que no coincide con ninguno de los servicios del elemento Action, el recurso aparece en todos los resúmenes de acción.

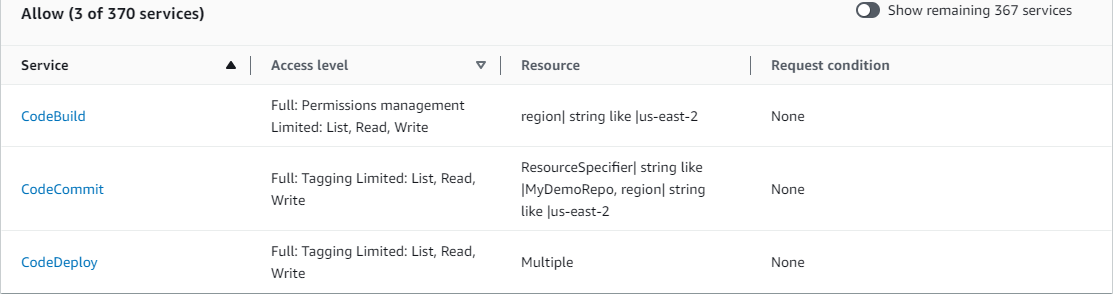

Resumen de la política CodeBuild_CodeCommit_CodeDeploy:

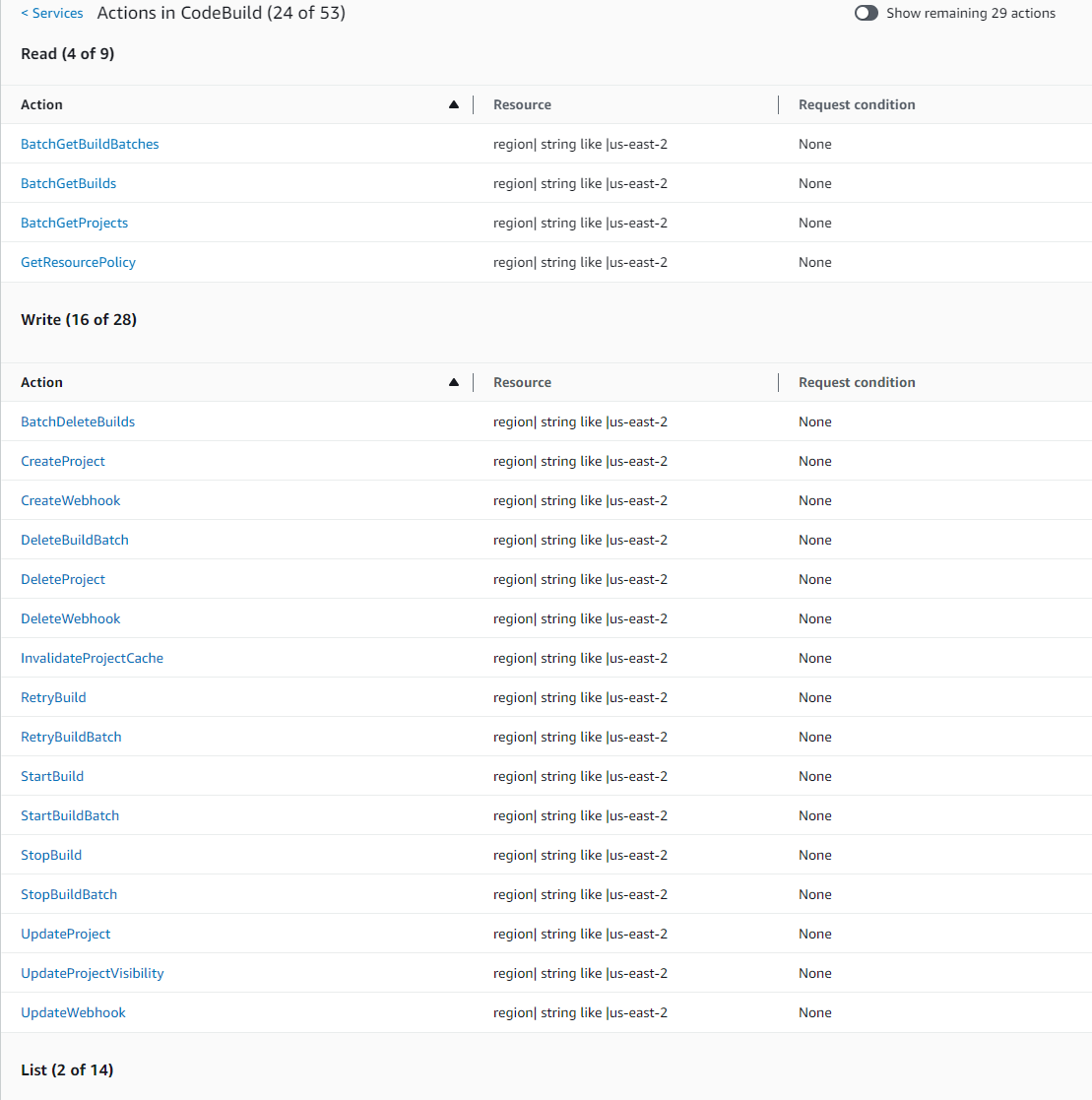

Resumen del servicio CodeBuild_CodeCommit_CodeDeploy CodeBuild (permitir):

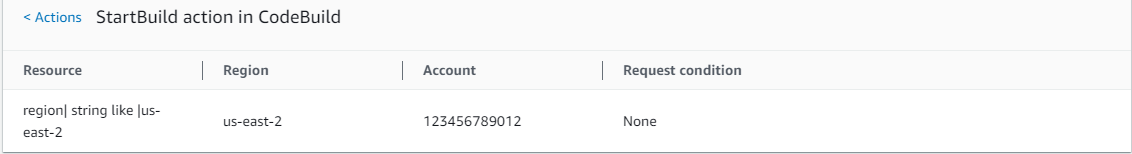

Resumen de la acción CodeBuild_CodeCommit_CodeDeploy StartBuild (escritura):