Resumen de política (lista de servicios)

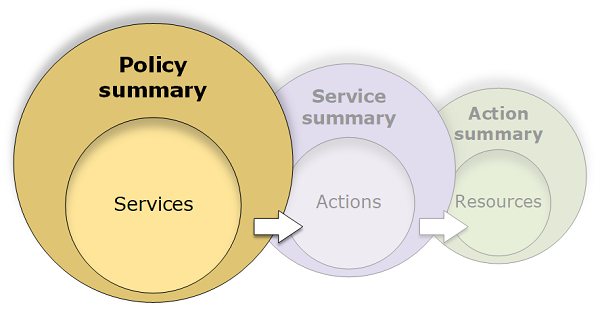

Las políticas se resumen en tres tablas: el resumen de política, el resumen de servicio y el resumen de acción. La tabla resumen de política incluye una lista de servicios y resúmenes de los permisos que la política elegida define.

La tabla de resumen de política se agrupa en una o varias secciones Uncategorized services (Servicios sin categorizar), Explicit deny (Denegar explícitamente) y Allow (Permitir). Si la política incluye un servicio que IAM no reconoce, el servicio se incluye en la sección Servicios sin categorizar de la tabla. Si IAM reconoce el servicio, este se incluye en las secciones Denegación explícita o Permitir de la tabla, en función del efecto de la política (Deny o Allow).

Descripción de los elementos de un resumen de política

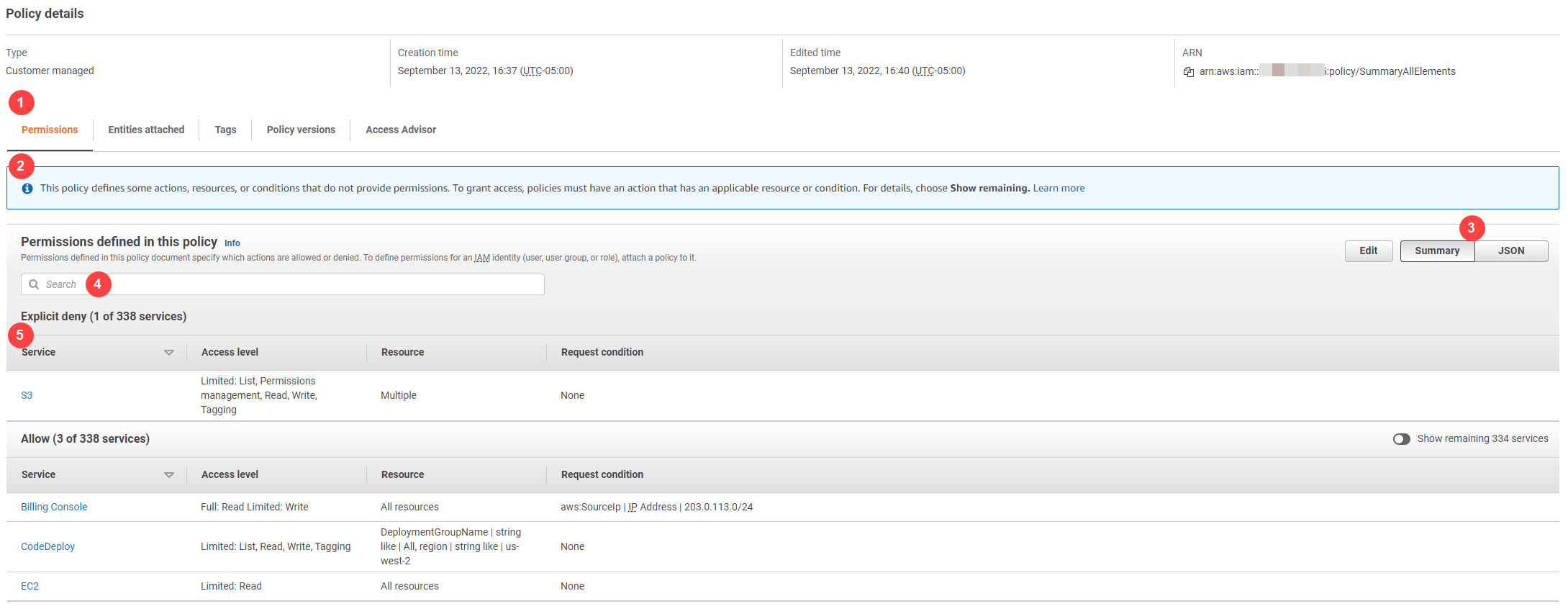

En el siguiente ejemplo de página de detalles de una política, la política SummaryAllElements es una política administrada (política administrada por el cliente) que está asociada directamente al usuario. Esta política se ha ampliado para mostrar el resumen de política.

En la imagen anterior, el resumen de política es visible desde la página Políticas:

-

La pestaña Permisos incluye los permisos definidos en la política.

-

Si la política no concede permisos a todas las acciones, recursos y condiciones definidos por la política, aparece un banner de advertencia o error en la parte superior de la página. El resumen de política incluye información sobre el problema. Para obtener más información acerca de cómo los resúmenes de políticas pueden ayudarle a comprender y solucionar problemas de los permisos que concede su política, consulte Mi política no concede los permisos esperados.

-

Utilice los botones Resumen y JSON para alternar entre el resumen de política y el documento de política de JSON.

-

Utilice el cuadro Buscar para reducir la lista de servicios y buscar un determinado servicio.

-

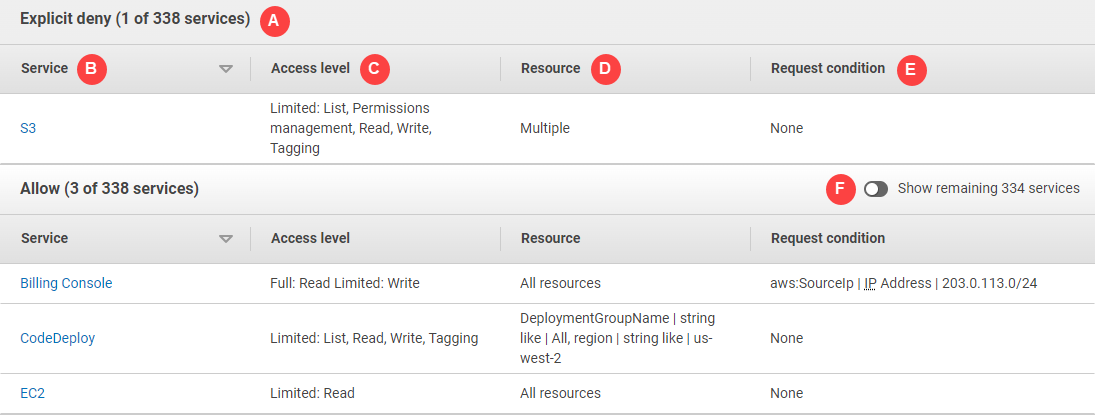

La vista ampliada muestra detalles adicionales de la política SummaryAllElements.

En la siguiente imagen de tabla de resumen de política se muestra la política SummaryAllElements ampliada en la página de detalles de la política.

En la imagen anterior, el resumen de política es visible desde la página Políticas:

-

En el caso de aquellos servicios que IAM reconoce, los servicios se organizan en función de si la política permite o deniega explícitamente el uso del servicio. En este ejemplo, la política incluye una instrucción

Denypara el servicio Amazon S3, e instruccionesAllowpara los servicios Facturación, CodeDeploy y Amazon EC2. -

Servicio - Esta columna enumera los servicios definidos en la política y ofrece detalles de cada servicio. Cada nombre de servicio incluido en la tabla de resumen de política es un enlace a la tabla resumen de servicio, que se explica en Resumen de servicios (lista de acciones). En este ejemplo, se definen permisos para los servicios Amazon S3, Facturación, CodeDeploy y Amazon EC2.

-

Nivel de acceso: esta columna indica si las acciones de cada nivel de acceso (

List,Read,Write,Permission ManagementyTagging) tienen permisosFulloLimiteddefinidos en la política. Para obtener información y ejemplos adicionales del resumen de nivel de acceso, consulte Niveles de acceso en los resúmenes de políticas.-

Acceso total - Esta entrada indica que el servicio tiene acceso a todas las acciones de los cuatro niveles de acceso disponibles para el servicio.

-

Si la entrada no incluye Full access (Acceso total), el servicio tiene acceso a algunas, pero no todas, acciones del servicio. El acceso viene definido por las siguientes descripciones de cada clasificación de nivel de acceso (

List,Read,Write,Permission ManagementyTagging):Full (Total): la política proporciona acceso a todas las acciones de cada clasificación de nivel de acceso indicada. En este ejemplo, la política proporciona acceso a todas las acciones

Readdel servicio Facturación.Limited (Limitado): la política proporciona acceso a una o varias, pero no todas, acciones de la clasificación de nivel de acceso indicada. En este ejemplo, la política proporciona acceso a algunas de las acciones

Writedel servicio Facturación.

-

-

Recurso - Esta columna muestra los recursos que la política especifica para cada servicio.

-

Múltiples - La política incluye más de uno, pero no todos los recursos, del servicio. En este ejemplo, el acceso se deniega explícitamente a más de un recurso de Amazon S3.

-

Todos los recursos: la política se define para todos los recursos del servicio. En este ejemplo, la política permite que las acciones indicadas se realicen en todos los recursos del servicio Facturación.

-

Texto de recurso - La política incluye un recurso del servicio. En este ejemplo, las acciones indicadas solo están permitidas para el recurso

DeploymentGroupNamede CodeDeploy. En función de la información que el servicio proporcione a IAM, es posible que aparezca un ARN o bien el tipo de recurso definido.nota

Esta columna puede incluir un recurso de otro servicio. Si la instrucción de la política que incluye el recurso no incluye ambas acciones y recursos del mismo servicio, el servicio incluirá recursos erróneos. IAM no le avisa de recursos no coincidentes al crear una política o al visualizar una política en el resumen de política. Si esta columna incluye un recurso no coincidente, debe comprobar que la política no tiene errores. Para comprender mejor las políticas, pruébelas siempre con el simulador de políticas.

-

-

Condición de solicitud - Esta columna indica si los servicios o acciones asociados al recurso están sujetos a las condiciones.

-

Ninguna - La política no incluye ninguna condición para el servicio. En este ejemplo, no se aplica ninguna condición a las acciones denegadas en el servicio de Amazon S3.

-

Texto de condición - La política incluye una condición para el servicio. En este ejemplo, las acciones del servicio Facturación indicadas solo están permitidas si la dirección IP del origen coincide con

203.0.113.0/24. -

Múltiples - La política incluye más de una condición para el servicio. Para ver cada una de las diversas condiciones de la política, seleccione JSON con el fin de ver el documento de política.

-

-

Mostrar servicios restantes: utilice este botón para ampliar la tabla con el fin de incluir los servicios que no están definidos por la política. Estos servicios se deniegan implícitamente (o se deniegan de forma predeterminada) en esta política. Sin embargo, una instrucción de otra política podría seguir permitiendo o denegar explícitamente el uso del servicio. El resumen de política resume los permisos de una única política. Para obtener información sobre cómo el servicio de AWS decide si se permite o deniega una determinada solicitud, consulte Lógica de evaluación de políticas.

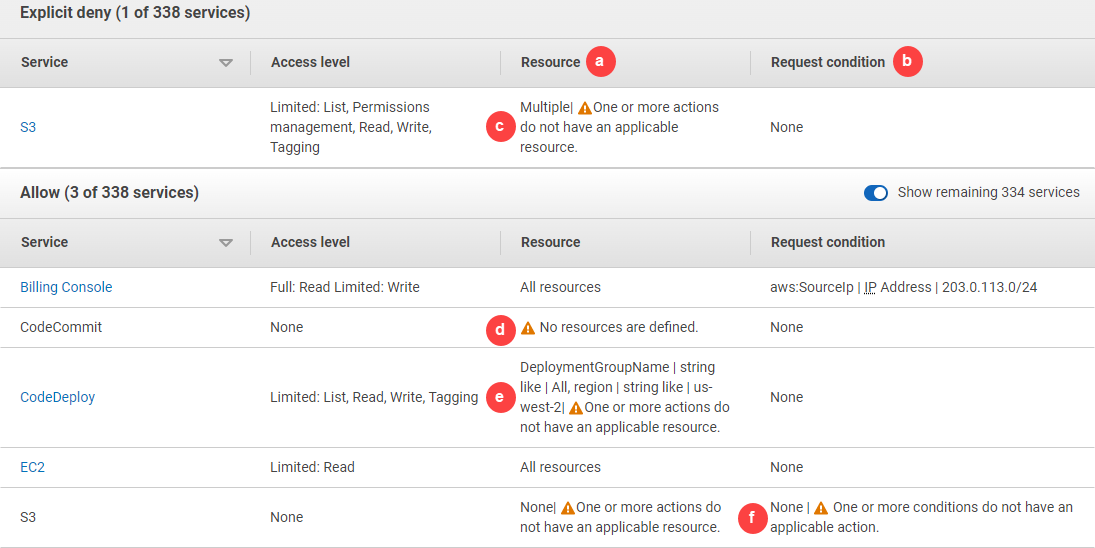

Cuando una política o un elemento dentro de la política no concede permisos, IAM, proporciona información y advertencias adicionales en la política de resumen. En la siguiente tabla de resumen de política se muestran los servicios de Mostrar servicios restantes ampliados en la página de detalles de la política SummaryAllElements junto con las posibles advertencias.

En la imagen anterior, puede ver todos los servicios que incluyen acciones, recursos o condiciones definidos sin permisos:

-

Advertencia del recurso - En el caso de servicios que no conceden permisos para todas las acciones o recursos incluidos, verá una de las siguientes advertencias en la columna Recurso de la tabla:

-

No resources are defined. (No hay recursos definidos.) - Esto significa que el servicio ha definido acciones, pero no se incluyen recursos admitidos en la política.

No resources are defined. (No hay recursos definidos.) - Esto significa que el servicio ha definido acciones, pero no se incluyen recursos admitidos en la política.

-

One or more actions do not have an applicable resource. (Una o más acciones no tienen un recurso aplicable.) - Esto significa que el servicio ha definido acciones, pero que algunas de ellas no incluyen un recurso admitido.

One or more actions do not have an applicable resource. (Una o más acciones no tienen un recurso aplicable.) - Esto significa que el servicio ha definido acciones, pero que algunas de ellas no incluyen un recurso admitido. -

One or more resources do not have an applicable action. (Uno o más recursos no tienen una acción aplicable.) - Esto significa que el servicio ha definido recursos, pero que algunos de ellos no incluyen una acción admitida.

One or more resources do not have an applicable action. (Uno o más recursos no tienen una acción aplicable.) - Esto significa que el servicio ha definido recursos, pero que algunos de ellos no incluyen una acción admitida.

Si un servicio incluye tanto acciones que no tienen un recurso aplicable como recursos que sí tienen un recurso aplicable, solo aparece la advertencia Uno o varios recursos no tienen una acción aplicable. Esto se debe a que el resumen de servicio del servicio en cuestión no muestra los recursos que no son aplicables a ninguna acción. En el caso de la acción

ListAllMyBuckets, esta política incluye la última advertencia porque la acción no admite permisos en el nivel de recursos ni la clave de condicións3:x-amz-acl. Si soluciona el problema de recursos o el de condición, el problema que quede pendiente aparece en una advertencia detallada. -

-

Advertencias de la condición de solicitud - En el caso de servicios que no conceden permisos para todas las condiciones incluidas, verá una de las siguientes advertencias en la columna Condición de la solicitud de la tabla:

-

One or more actions do not have an applicable condition. (Una o más acciones no tienen una condición aplicable.) - Esto significa que el servicio ha definido acciones, pero que algunas de ellas no incluyen una condición admitida.

One or more actions do not have an applicable condition. (Una o más acciones no tienen una condición aplicable.) - Esto significa que el servicio ha definido acciones, pero que algunas de ellas no incluyen una condición admitida. -

One or more conditions do not have an applicable action. (Una o más condiciones no tienen una acción aplicable.) - Esto significa que el servicio ha definido condiciones, pero que algunas de ellas no incluyen una acción admitida.

One or more conditions do not have an applicable action. (Una o más condiciones no tienen una acción aplicable.) - Esto significa que el servicio ha definido condiciones, pero que algunas de ellas no incluyen una acción admitida.

-

-

Multiple (Múltiples) |

One or more actions do not have an applicable resource. (Una o más acciones no tienen un recurso aplicable.) - La instrucción

One or more actions do not have an applicable resource. (Una o más acciones no tienen un recurso aplicable.) - La instrucción Denypara Amazon S3 incluye más de un recurso. También incluye más de una acción, de las cuales algunas admiten los recursos y otras no. Para consultar esta política, visite Documento de política JSON SummaryAllElements. En este caso, la política incluye todas las acciones de Amazon S3 y se deniegan solo las acciones que pueden realizarse en un bucket o en un objeto de bucket. -

No resources are defined (No hay recursos definidos) - El servicio incluye acciones definidas, pero la política no incluye recursos admitidos. Por lo tanto, el servicio no concede permisos. En este caso, la política incluye acciones de CodeCommit pero ningún recurso de CodeCommit.

No resources are defined (No hay recursos definidos) - El servicio incluye acciones definidas, pero la política no incluye recursos admitidos. Por lo tanto, el servicio no concede permisos. En este caso, la política incluye acciones de CodeCommit pero ningún recurso de CodeCommit. -

DeploymentGroupName | cadena como | Todas, región | cadena como | us-west-2 |

Una o varias acciones no tienen un recurso aplicable. - El servicio tiene una acción definida y al menos una acción más que no tiene recurso de apoyo.

Una o varias acciones no tienen un recurso aplicable. - El servicio tiene una acción definida y al menos una acción más que no tiene recurso de apoyo. -

Ninguna |

Una o varias condiciones no tienen una acción aplicable. - El servicio tiene al menos una clave de condición que no tiene acción de apoyo.

Una o varias condiciones no tienen una acción aplicable. - El servicio tiene al menos una clave de condición que no tiene acción de apoyo.

Documento de política JSON SummaryAllElements

La política SummaryAllElements no ha sido creada para que defina permisos en su cuenta. En su lugar, se incluyen para demostrar los errores y las advertencias que podría encontrar al consultar un resumen de políticas.