Asignación de una clave de acceso o de seguridad en la AWS Management Console

Las claves de acceso son un tipo de dispositivo de autenticación multifactor (MFA) que puede utilizar para proteger sus recursos de AWS. AWS admite claves de acceso sincronizadas y claves de acceso vinculadas al dispositivo, también conocidas como claves de seguridad.

Las claves de acceso sincronizadas le permiten a los usuarios de IAM acceder a sus credenciales de inicio de sesión de FIDO en muchos de sus dispositivos, incluso en los nuevos, sin tener que volver a inscribir todos los dispositivos en cada cuenta. Las claves de acceso sincronizadas incluyen administradores de credenciales propios, como Google, Apple y Microsoft, y administradores de credenciales de terceros, como 1Password, Dashlane y Bitwarden, como segundo factor. También puede utilizar la tecnología biométrica en el dispositivo (por ejemplo, TouchID, FaceID) para desbloquear el administrador de credenciales elegido para utilizar contraseñas.

Como alternativa, las claves de acceso vinculadas al dispositivo están vinculadas a una clave de seguridad FIDO que se conecta a un puerto USB de su computadora y, a continuación, se pulsa cuando se le solicite para completar el proceso de inicio de sesión de forma segura. Si ya utiliza una clave de seguridad FIDO con otros servicios y tiene una configuración compatible con AWS (por ejemplo, YubiKey 5 Series de Yubico), también puede utilizarla con AWS. De lo contrario, deberá adquirir una clave de seguridad FIDO si desea utilizar WebAuthn para MFA en AWS. Además, las llaves de seguridad FIDO con compatibles con varios usuarios raíz o de IAM en el mismo dispositivo, lo que mejora su utilidad para la seguridad de las cuentas. Para obtener información sobre las especificaciones y opciones de compra de ambos tipos de dispositivo, consulte Autenticación multifactor

Puede registrar hasta ocho dispositivos MFA de cualquier combinación de los tipos de MFA admitidos actualmente

nota

Se recomienda exigir a los usuarios humanos que utilicen credenciales temporales cuando accedan a AWS. Sus usuarios pueden federarse en AWS con un proveedor de identidades donde se autentican con sus credenciales corporativas y configuraciones MFA. Para administrar el acceso a AWS y a las aplicaciones empresariales, le recomendamos que utilice IAM Identity Center. Para obtener más información, consulte la Guía del usuario del IAM Identity Center.

Temas

Permisos necesarios

Para administrar una clave de acceso FIDO para su propio usuario de IAM mientras protege las acciones confidenciales relacionadas con MFA, debe tener los permisos de la siguiente política:

nota

Los valores de ARN son valores estáticos y no son un indicador de qué protocolo se utilizó para registrar el autenticador. El protocolo U2F está obsoleto, por lo que todas las nuevas implementaciones utilizan WebAuthn.

Habilitación de una clave de acceso o clave de seguridad para su propio usuario de IAM (consola)

Solo puede habilitar una clave de acceso o clave de seguridad para su propio usuario de IAM desde la AWS Management Console, no desde la AWS CLI ni desde la API de AWS. Para poder habilitar una clave de seguridad, debe tener acceso físico al dispositivo.

Cómo habilitar una clave de acceso o clave de seguridad para su propio usuario de IAM (consola)

-

Utilice el ID de su cuenta de AWS o el alias de su cuenta, el nombre de usuario de IAM y la contraseña para iniciar sesión en la consola de IAM

. nota

Para su comodidad, la página de inicio de sesión AWS utiliza una cookie del navegador para recordar su nombre de usuario de IAM y la información de su cuenta. Si ha iniciado sesión anteriormente como un usuario diferente, elija Iniciar sesión en otra cuenta cerca del final de la página para volver a la página principal de inicio de sesión. Desde allí, puede escribir su ID de cuenta AWS o su alias de cuenta, de modo que se lo redirija a la página de inicio de sesión del usuario de IAM y tenga acceso a su cuenta.

Para obtener el ID de la Cuenta de AWS, contacte con su administrador.

-

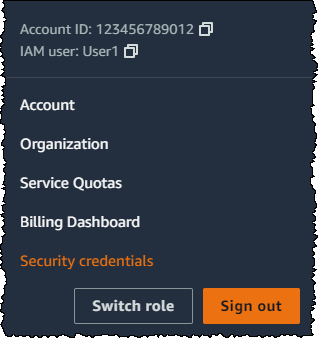

En la esquina superior derecha de la barra de navegación, elija su nombre de usuario y, a continuación, Security credentials (Credenciales de seguridad).

-

En la página del usuario de IAM seleccionado, elija la pestaña Credenciales de seguridad.

-

En autenticación multifactor (MFA), seleccione Asignar dispositivo MFA.

-

En la página de Nombres del dispositivo de MFA, introduzca un Nombre de dispositivo, elija Clave de acceso o Clave de seguridad y, a continuación, elija Siguiente.

-

En Configurar dispositivo, configure su clave de acceso. Cree una clave de acceso con datos biométricos, como su rostro o huella digital, con el PIN del dispositivo o al insertar la clave de seguridad FIDO en el puerto USB de la computadora y al pulsarla.

-

Siga las instrucciones de su navegador y, a continuación, seleccione Continuar.

Ya ha registrado su clave de acceso o clave de seguridad para utilizarla con AWS. Para obtener más información sobre el uso de MFA con la AWS Management Console, consulte Inicio de sesión con MFA habilitado.

Habilitación de una clave de acceso o clave de seguridad para otro usuario de IAM (consola)

Solo puede habilitar una clave de acceso o clave de seguridad para otro usuario de IAM desde la AWS Management Console, no desde la AWS CLI ni desde la API de AWS.

Cómo habilitar una clave de acceso o clave de seguridad para otro usuario de IAM (consola)

Inicie sesión en la AWS Management Console y abra la consola de IAM en https://console.aws.amazon.com/iam/

. -

En el panel de navegación, seleccione Usuarios.

-

En Usuarios, elija el nombre del usuario para el que desea activar la MFA.

-

En la página del usuario de IAM seleccionado, elija la pestaña Credenciales de seguridad.

-

En autenticación multifactor (MFA), seleccione Asignar dispositivo MFA.

-

En la página de Nombres del dispositivo de MFA, introduzca un Nombre de dispositivo, elija Clave de acceso o Clave de seguridad y, a continuación, elija Siguiente.

-

En Configurar dispositivo, configure su clave de acceso. Cree una clave de acceso con datos biométricos, como su rostro o huella digital, con el PIN del dispositivo o al insertar la clave de seguridad FIDO en el puerto USB de la computadora y al pulsarla.

-

Siga las instrucciones de su navegador y, a continuación, seleccione Continuar.

Ya ha registrado una clave de acceso o clave de seguridad para que la utilice otro usuario de IAM con AWS. Para obtener más información sobre el uso de MFA con la AWS Management Console, consulte Inicio de sesión con MFA habilitado.

Sustitución de una clave de acceso o clave de seguridad

Puede tener hasta ocho dispositivos de MFA de cualquier combinación de los tipos de MFA admitidos actualmente

-

Para desactivar el dispositivo que tenga asociado actualmente a otro usuario de IAM, consulte Desactivación de un dispositivo MFA.

-

Para agregar una nueva clave de seguridad FIDO para un usuario de IAM, consulte Habilitación de una clave de acceso o clave de seguridad para su propio usuario de IAM (consola).

Si no tiene acceso a una nueva clave de acceso o clave de seguridad, puede habilitar un nuevo dispositivo MFA virtual o token TOTP físico. Consulte una de las siguientes opciones para obtener instrucciones: