Comparar identidades y credenciales de IAM

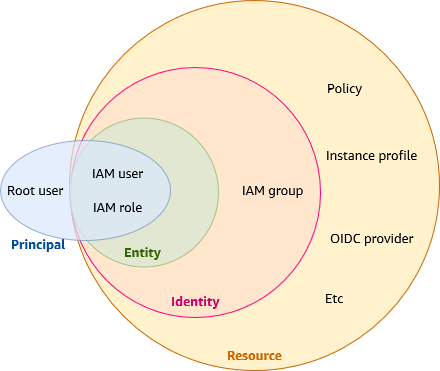

Las identidades administradas en AWS Identity and Access Management son los usuarios de IAM, los roles de IAM y los grupos de IAM. Estas identidades se suman al usuario raíz que AWS creó junto con la Cuenta de AWS.

Recomendamos encarecidamente que no utilice el usuario raíz en sus tareas cotidianas, ni siquiera en las tareas administrativas. En lugar de ello, aprovisione usuarios adicionales y concédales los permisos requeridos para realizar las tareas necesarias. Puede incorporar usuarios agregando personas al directorio de IAM Identity Center, federando un proveedor de identidades externo con IAM Identity Center o IAM o creando usuarios de IAM con privilegios mínimos.

Para mayor seguridad, recomendamos centralizar el acceso raíz para ayudarlo a proteger de forma centralizada las credenciales de usuario raíz de las Cuentas de AWS administradas con AWS Organizations. Administración de forma centralizada del acceso raíz a las cuentas de miembros le permite eliminar de forma centralizada e impedir la recuperación a largo plazo de las credenciales de los usuarios raíz, lo que evita el acceso raíz no deseado a escala. Luego de habilitar el acceso raíz centralizado, puede utilizar una sesión privilegiada para realizar acciones en las cuentas de los miembros.

Después de configurar los usuarios, puede conceder acceso a la Cuenta de AWS a determinadas personas y proporcionarles permisos para acceder a recursos.

Como práctica recomendada, AWS recomienda solicitar a los usuarios humanos que asuman un rol de IAM para acceder a AWS de modo que utilicen credenciales temporales. Si administra las identidades en el directorio de IAM Identity Center o mediante federación con un proveedor de identidades, está siguiendo las prácticas recomendadas.

Términos

Estos términos se utilizan habitualmente cuando se trabaja con identidades de IAM:

- Recurso de IAM

-

El servicio de IAM almacena estos recursos. Puede agregarlos, editarlos y eliminarlos de la consola.

-

Usuario de IAM

-

Grupo de IAM

-

rol de IAM

-

Política de permisos

-

Objeto proveedor de identidades

-

- Entidad de IAM

-

Recursos de IAM que AWS utiliza para la autenticación. Debe especificar una entidad principal en una política basada en recursos.

-

Usuario de IAM

-

rol de IAM

-

- Identidad de IAM

-

El recurso de IAM que se autoriza en políticas para realizar acciones y acceder a recursos. Las identidades incluyen usuarios de IAM, grupos de IAM y roles de IAM.

- Entidades principales

-

Un Usuario raíz de la cuenta de AWS, usuario de IAM o un rol de IAM que puede solicitar una acción u operación en un recurso de AWS. Las entidades principales incluyen usuarios humanos, cargas de trabajo, entidades principales federadas y roles asumidos. Después de la autenticación, IAM le concede a la entidad principal credenciales permanentes o temporales para llevar a cabo solicitudes a AWS, en función del tipo de entidad principal de seguridad.

Los usuarios humanos, que también reciben el nombre de identidades humanas, como las personas, los administradores, los desarrolladores, los operadores y los consumidores de las aplicaciones.

Las cargas de trabajo son un conjunto de recursos y código que aporta valor empresarial, como una aplicación, un proceso, herramientas operativas y otros componentes.

Las entidades principales federadas son usuarios cuya identidad y credenciales son administradas por otro proveedor de identidades, como Active Directory, Okta o Microsoft Entra.

Los roles de IAM son una identidad de IAM que puede crear en su cuenta y que tiene permisos específicos que determinan lo que la identidad puede o no puede hacer. No obstante, en lugar de asociarse exclusivamente a una persona, la intención es que cualquier usuario pueda asumir un rol que necesite.

IAM otorga a los usuarios de IAM y al usuario raíz credenciales a largo plazo, y credenciales temporales a los roles de IAM. usuarios en AWS IAM Identity Center, las entidades principales federadas de OIDC y SAML asumen roles de IAM cuando inician sesión en AWS, lo que les otorga credenciales temporales. Como práctica recomendada, le recomendamos que exija a los usuarios humanos y a las cargas de trabajo que accedan a los recursos de AWS mediante credenciales temporales.

Diferencia entre usuarios de IAM y usuarios de IAM Identity Center

Los usuarios de IAM no son cuentas independientes, sino usuarios individuales dentro de su cuenta. Cada usuario tiene su propia contraseña para obtener acceso a la AWS Management Console. También puede crear una clave de acceso individual para cada usuario, de modo que el usuario puede realizar solicitudes programadas para trabajar con recursos de su cuenta.

Los usuarios de IAM y sus claves de acceso tienen credenciales a largo plazo para los recursos de AWS. El principal propósito de los usuarios de IAM es ofrecer a las cargas de trabajo que no pueden utilizar roles de IAM la posibilidad de llevar a cabo solicitudes programáticas a servicios de AWS mediante la API o la CLI.

nota

En aquellas situaciones en las que necesite usuarios de IAM con acceso mediante programación y credenciales a largo plazo, recomendamos actualizar las claves de acceso cuando sea necesario. Para obtener más información, consulte Actualización de las claves de acceso.

Las identidades de los empleados (personas) son usuarios en AWS IAM Identity Center que tienen diferentes necesidades de permisos según la función que desempeñen y pueden trabajar en diferentes Cuentas de AWS en toda la organización. Si hay casos de uso que requieran claves de acceso, puede respaldar esos casos de uso con usuarios en AWS IAM Identity Center. Los usuarios que inician sesión a través del portal de acceso de AWS pueden obtener claves de acceso a sus recursos de AWS con credenciales de corta duración. Si desea administrar el acceso de manera centralizada, se recomienda utilizar AWS IAM Identity Center (IAM Identity Center) para administrar el acceso a las cuentas y los permisos de esas cuentas. IAM Identity Center se configura de manera automática con un directorio de Identity Center como fuente de identidad predeterminada, donde usted puede añadir personas y grupos y asignar el nivel de acceso a los recursos de AWS. Para obtener más información, consulte ¿Qué es AWS IAM Identity Center? en la Guía del usuario de AWS IAM Identity Center.

La principal diferencia entre estos dos tipos de usuarios es que los usuarios de IAM Identity Center asumen automáticamente un rol de IAM cuando inician sesión en AWS antes de acceder a la consola de administración o a los recursos de AWS. Los roles de IAM conceden credenciales temporales cada vez que el usuario inicia sesión en AWS. Para que los usuarios de IAM inicien sesión con un rol de IAM, deben tener permiso para asumir y cambiar de rol, y deben elegir explícitamente cambiar al rol que desean asumir después de acceder a la cuenta de AWS.

Usuarios federados de una fuente de identidad existente

Si los usuarios de su organización ya se autentican cuando inician sesión en la red de la empresa, no es necesario que cree usuarios de IAM o usuarios de IAM Identity Center separados. En su lugar, puede federar esas identidades de usuario en AWS mediante IAM o AWS IAM Identity Center. Las entidades principales federadas de OIDC y SAML asumen un rol de IAM que les otorga permisos para acceder a recursos específicos. Para obtener más información acerca de los roles, consulte Términos y conceptos de roles.

La federación es útil en los siguientes casos:

-

Sus usuarios ya existen en un directorio corporativo.

Si su directorio corporativo es compatible con Security Assertion Markup Language 2.0 (SAML 2.0), puede configurar su directorio corporativo para proporcionar acceso de inicio de sesión único (SSO) a la AWS Management Console a sus usuarios. Para obtener más información, consulte Escenarios habituales en las credenciales temporales.

Si su directorio corporativo no es compatible con SAML 2.0, puede crear una aplicación de agente de identidades para proporcionar acceso de inicio de sesión único (SSO) a la AWS Management Console a sus usuarios. Para obtener más información, consulte Permitir el acceso del agente de identidades personalizadas a la consola de AWS.

Si su directorio corporativo es Microsoft Active Directory, puede utilizar AWS IAM Identity Center para conectar un directorio autoadministrado en Active Directory o un directorio en AWS Directory Service

para establecer una relación de confianza entre su directorio corporativo y su Cuenta de AWS. Si utiliza un proveedor de identidades (IdP) externo como Okta o Microsoft Entra para administrar usuarios, puede utilizar AWS IAM Identity Center para establecer una relación de confianza entre su IdP y su Cuenta de AWS. Para obtener más información, consulte Conexión a un proveedor de identidad externo en la Guía del usuario de AWS IAM Identity Center.

-

Sus usuarios ya disponen de identidades de Internet.

Si está creando una aplicación móvil o una aplicación basada en web que permita que los usuarios se identifiquen mediante un proveedor de identidades de Internet como Login with Amazon, Facebook, Google o cualquier proveedor de identidades compatible con OpenID Connect (OIDC), la aplicación puede utilizar una federación para obtener acceso a AWS. Para obtener más información, consulte Federación OIDC.

sugerencia

Para utilizar las identidades federadas con proveedores de identidades de Internet, le recomendamos que utilice Amazon Cognito.

Diferentes métodos para proporcionar acceso a los usuarios

A continuación, se muestran las formas en las que puede conceder el acceso a sus recursos de AWS.

| Tipo de acceso de usuario | ¿Cuándo se usa? | ¿Dónde puedo obtener más información? |

|---|---|---|

|

Acceso de inicio de sesión único para personas, como los usuarios de personal, a los recursos de AWS mediante IAM Identity Center |

IAM Identity Center proporciona un lugar central que reúne la administración de usuarios y su acceso a Cuentas de AWS y aplicaciones en la nube. Puede configurar un almacén de identidades en IAM Identity Center o puede configurar la federación con un proveedor de identidades (IdP) existente. Una práctica recomendada de seguridad es conceder a sus usuarios humanos credenciales limitadas a los recursos de AWS. Las personas tienen una experiencia de inicio de sesión más sencilla y se mantiene el control sobre su acceso a los recursos desde un único sistema. IAM Identity Center admite la autenticación multifactor (MFA) para una mayor seguridad de la cuenta. |

Para más información sobre la configuración de IAM Identity Center, consulte Introducción en la Guía del usuario de AWS IAM Identity Center Para más información sobre el uso de MFA en IAM Identity Center, consulte Autenticación multifactor en la Guía del usuario de AWS IAM Identity Center |

Acceso federado para usuarios humanos, como los usuarios de personal, a servicios de AWS que utilizan proveedores de identidades (IdP) de IAM |

IAM admite proveedores de identidades (IdP) que son compatibles con OpenID Connect (OIDC) o SAML 2.0 (Security Assertion Markup Language 2.0). Después de crear un proveedor de identidades IAM, cree uno o más roles de IAM que se puedan asignar dinámicamente a una entidad principal federada. |

Para más información sobre los proveedores de identidades IAM y la federación, consulte Federación y proveedores de identidades. |

|

Acceso entre cuentas de Cuentas de AWS |

Desea compartir el acceso a determinados recursos de AWS con usuarios de otras Cuentas de AWS. Los roles son la forma principal de conceder acceso entre cuentas. Sin embargo, algunos servicios de AWS son compatibles con políticas basadas en recursos que permiten asociar una política directamente a un recurso (en lugar de utilizar un rol como proxy). |

Para más información acerca de los roles de IAM, consulte Roles de IAM. Para obtener más información acerca de los roles vinculados a servicios, consulte Creación de un rol vinculado al servicio. Para obtener información acerca de qué servicios admiten el uso de roles vinculados a servicios, consulte Servicios de AWS que funcionan con IAM. Encuentre los servicios para los que se indique Sí en la columna Roles vinculados a servicios. Para ver la documentación de roles vinculados a servicios de ese servicio, seleccione el enlace asociado al Sí en esa columna. |

|

Credenciales de larga duración para usuarios de IAM designados en su Cuenta de AWS |

Es posible que tenga casos de uso específicos que requieran credenciales a largo plazo con usuarios de IAM en AWS. Puede utilizar IAM para crear estos usuarios de IAM en su Cuenta de AWS y administrar sus permisos. Estos son algunos casos de uso:

Como práctica recomendada en situaciones en las que necesita usuarios de IAM con acceso mediante programación y credenciales a largo plazo, le recomendamos actualizar las claves de acceso cuando sea necesario. Para obtener más información, consulte Actualización de las claves de acceso. |

Para obtener más información acerca de cómo configurar un usuario de IAM, consulte Creación de un usuario de IAM en su Cuenta de AWS. Para obtener más información sobre las claves de acceso de usuario de IAM, consulte Administración de claves de acceso para usuarios de IAM. Para obtener más información sobre las credenciales específicas del servicio para AWS CodeCommit o Amazon Keyspaces, consulte Credenciales de IAM para CodeCommit: credenciales Git, claves SSH y claves de acceso de AWS y Uso de IAM con Amazon Keyspaces (para Apache Cassandra). |

Compatibilidad con acceso de usuarios mediante programación

Los usuarios necesitan acceso programático si desean interactuar con AWS fuera de la AWS Management Console. La forma de conceder el acceso programático depende del tipo de usuario que acceda a AWS:

-

Si administra las identidades en el IAM Identity Center, las API de AWS requieren un perfil y AWS Command Line Interface requiere un perfil o una variable de entorno.

-

Si tiene usuarios de IAM, las API de AWS y AWS Command Line Interface requieren claves de acceso. En la medida de lo posible, cree credenciales temporales que incluyan un ID de clave de acceso y una clave de acceso secreta, pero, además, un token de seguridad que indique cuándo caducan las credenciales.

Para conceder acceso programático a los usuarios, elija una de las siguientes opciones.

| ¿Qué usuario necesita acceso programático? | Opción | Más información |

|---|---|---|

|

Identidades del personal (Personas y usuarios administrados en IAM Identity Center) |

Utiliza credenciales a corto plazo para firmar las solicitudes programáticas a las API de AWS CLI o AWS (directamente o mediante los AWS SDK). |

Para la AWS CLI, siga las instrucciones que se indican en Getting IAM role credentials for CLI access (Obtener las credenciales de rol de IAM para el acceso a la CLI) de la Guía del usuario de AWS IAM Identity Center. Para las API de AWS, siga las instrucciones en credenciales de SSO de la Guía de referencia de SDK y herramientas de AWS. |

| Usuarios de IAM | Utiliza credenciales a corto plazo para firmar las solicitudes programáticas a las API de AWS CLI o AWS (directamente o mediante los AWS SDK). | Siga las instrucciones que se detallan en Uso de credenciales temporales con recursos de AWS. |

| Usuarios de IAM | Utilice credenciales a largo plazo para firmar las solicitudes programáticas a las API de AWS CLI o AWS (directamente o mediante los AWS SDK). (No recomendado) |

Siga las instrucciones que se detallan en Administración de las claves de acceso de los usuarios de IAM. |

| Entidades principales federadas | Utilice una operación de API de STS de AWS para crear una nueva sesión con credenciales de seguridad temporales que incluyen un par de claves de acceso y un token de sesión. | Para obtener una explicación de las operaciones de la API, consulte Solicitud de credenciales de seguridad temporales |