Tutorial de IAM: definición de permisos para acceder a los recursos de AWS en función de etiquetas

El control de acceso basado en atributos (ABAC) es una estrategia de autorización que define permisos en función de atributos. En AWS, estos atributos se denominan etiquetas. Puede asociar etiquetas a recursos de IAM, incluidas entidades de IAM (usuarios o roles) y recursos de AWS. Puede definir políticas que utilicen claves de condición de etiqueta para conceder permisos a sus entidades principales en función de sus etiquetas. Cuando utiliza etiquetas para controlar el acceso a sus recursos de AWS, permite que sus equipos y recursos crezcan con menos cambios en las políticas de AWS. Las políticas de ABAC son más flexibles que las políticas tradicionales de AWS, en las que debe enumerar cada recurso individual. Para obtener más información acerca de ABAC y su ventaja sobre las políticas tradicionales, consulte Definición de permisos en función de los atributos con la autorización de ABAC.

nota

Debe pasar un solo valor para cada etiqueta de sesión. AWS Security Token Service no admite etiquetas de sesión de varios valores.

Información general del tutorial

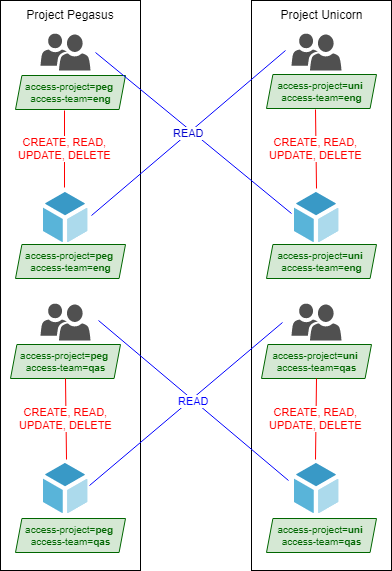

En este tutorial se muestra cómo crear y probar una política que permite a los roles de IAM con etiquetas principales obtener acceso a los recursos con etiquetas coincidentes. Cuando una entidad principal realiza una solicitud a AWS, sus permisos se conceden en función de si la entidad principal y las etiquetas de recursos coinciden. Esta estrategia permite a las personas ver o editar solo los recursos de AWS necesarios para sus trabajos.

Escenario

Supongamos que es un desarrollador líder de una gran empresa denominada Empresa Ejemplo y que es un administrador de IAM con experiencia. Está familiarizado con la creación y administración de usuarios, roles y políticas de IAM. Quiere asegurarse de que los ingenieros de desarrollo y los miembros del equipo de control de calidad puedan obtener acceso a los recursos que necesitan. También necesita una estrategia que se escale a medida que su empresa crezca.

Puede elegir utilizar etiquetas de recursos de AWS y etiquetas principales de rol IAM para implementar una estrategia de ABAC para los servicios que la admitan, que comienzan por AWS Secrets Manager. Para saber qué servicios admiten la autorización basada en etiquetas, consulte Servicios de AWS que funcionan con IAM. Para obtener información sobre las claves de condición de etiquetado que pueden utilizarse en políticas con cada acción y recurso de servicio, consulte Acciones, recursos y claves de condición para servicios de AWS. Puede configurar su proveedor de identidad web o basado en SAML para que pase las etiquetas de sesión a AWS. Cuando los empleados se federan en AWS, sus atributos se aplican a su entidad principal resultante en AWS. Entonces puede utilizar ABAC para permitir o denegar permisos basados en esos atributos. Para saber cómo el uso de etiquetas de sesión con una identidad federada SAML difiere de este aprendizaje, consulte Tutorial de IAM: utilizar etiquetas de sesión SAML para ABAC.

Los miembros del equipo de ingeniería y control de calidad están en el proyecto Pegasus o Unicorn. Puede elegir los siguientes valores de etiqueta de equipo y proyecto de 3 caracteres:

-

access-project=pegpara el proyecto Pegasus -

access-project=unipara el proyecto Unicorn -

access-team=engpara el equipo de ingeniería -

access-team=qaspara el equipo de control de calidad

Además, puede solicitar la etiqueta de asignación de costos cost-center para habilitar los informes de facturación personalizados de AWS. Para obtener más información, consulte Uso de etiquetas de asignación de costos en la Guía del usuario de Administración de facturación y costos de AWS.

Resumen de decisiones clave

-

Los empleados inician sesión con las credenciales de usuario de IAM y, a continuación, asumen el rol de IAM para su equipo y proyecto. Si su empresa tiene su propio sistema de identidad, puede configurar la federación para permitir a los empleados asumir un rol sin usuarios de IAM. Para obtener más información, consulte Tutorial de IAM: utilizar etiquetas de sesión SAML para ABAC.

-

La misma política se asocia a todos los roles. Las acciones se permiten o deniegan en función de las etiquetas.

-

Los empleados pueden crear nuevos recursos, pero solo si asocian las mismas etiquetas al recurso que se aplica a su rol. Esto garantiza que los empleados puedan ver el recurso después de crearlo. Ya no es necesario que los administradores actualicen las políticas con el ARN de los nuevos recursos.

-

Los empleados pueden leer los recursos que pertenecen a su equipo, independientemente del proyecto.

-

Los empleados pueden actualizar y eliminar recursos propiedad de su propio equipo y proyecto.

-

Los administradores de IAM pueden agregar un nuevo rol para nuevos proyectos. Pueden crear y etiquetar un nuevo usuario de IAM para permitir el acceso al rol adecuado. Los administradores no tienen que editar una política para admitir un nuevo proyecto o miembro del equipo.

En este tutorial, etiquetará cada recurso, etiquetará los roles del proyecto y añadirá políticas a los roles para permitir el comportamiento descrito anteriormente. La política resultante permite a los roles Create, Read, Update y Delete acceso a los recursos que están etiquetados con las mismas etiquetas de proyecto y equipo. La política también permite el acceso entre proyectos a Read para los recursos que están etiquetados con el mismo equipo.

Requisitos previos

Para realizar los pasos en este tutorial, deberá disponer de lo siguiente:

-

Una Cuenta de AWS en la que puede iniciar sesión como usuario con permisos administrativos.

-

Su ID de cuenta de 12 dígitos, que utilizará para crear los roles en el paso 3.

Para encontrar el número de ID de cuenta de AWS mediante la Consola de administración de AWS, seleccione Support (Soporte) en la barra de navegación en la parte superior derecha y, a continuación, elija Support Center (Centro de soporte). El número de cuenta (ID) aparece en el panel de navegación de la izquierda.

-

Experimente creando y editando usuarios, roles y políticas de IAM en la Consola de administración de AWS. Sin embargo, si necesita ayuda para recordar un proceso de administración de IAM, este tutorial proporciona enlaces en los que puede ver las instrucciones paso a paso.

Paso 1: crear usuarios de prueba

Para realizar pruebas, cree cuatro usuarios de IAM con permisos para asumir roles con las mismas etiquetas. Esto facilita añadir más usuarios a sus equipos. Al etiquetar los usuarios, estos obtienen acceso automáticamente para asumir el rol correcto. No es necesario agregar los usuarios a la política de confianza del rol si solo trabajan en un proyecto y en un equipo.

-

Cree la siguiente política administrada por el cliente denominada

access-assume-role. Para obtener más información acerca de la creación de un política JSON, consulte Crear políticas de IAM.Política de ABAC: asume cualquier rol de ABAC, pero solo cuando coinciden las etiquetas de usuario y rol.

La siguiente política permite a un usuario asumir cualquier rol de su cuenta con el prefijo de nombre

access-. El rol también debe estar etiquetado con las mismas etiquetas de proyecto, equipo y centro de costos que el usuario.Para utilizar esta política, sustituya el texto del marcador de posición en cursiva por la información de la cuenta.

Para escalar este tutorial a un gran número de usuarios, puede asociar la política a un grupo y añadir cada usuario al grupo. Para obtener más información, consulte Creación de grupos de IAM y Edición de usuarios de grupos de IAM.

-

Cree los siguientes usuarios de IAM, asocie la política de permisos

access-assume-role. Asegúrese de seleccionar Conceder acceso de usuario a la Consola de administración de AWS y, luego, agregue las siguientes etiquetas.Nombre de usuario Clave de la etiqueta de usuario Valor de la etiqueta de usuario access-Arnav-peg-eng

access-projectaccess-teamcost-centerpegeng987654access-Mary-peg-qas

access-projectaccess-teamcost-centerpegqas987654access-Saanvi-uni-eng

access-projectaccess-teamcost-centerunieng123456access-Carlos-uni-qas

access-projectaccess-teamcost-centeruniqas123456

Paso 2: crear la política de ABAC

Cree la siguiente política con el nombre access-same-project-team. Añadirá esta política a los roles en un paso posterior. Para obtener más información acerca de la creación de un política JSON, consulte Crear políticas de IAM.

Para obtener más políticas que puede adaptar para este tutorial, consulte las siguientes páginas:

Política de ABAC: acceso a los recursos de Secrets Manager solo cuando coinciden las etiquetas principal y de recursos

La siguiente política permite a las entidades principales crear, leer, editar y eliminar recursos, pero solo cuando dichos recursos están etiquetados con los mismos pares clave-valor que la entidad principal. Cuando una entidad principal crea un recurso, debe añadir etiquetas access-project, access-team y cost-center con valores que coincidan con las etiquetas de la entidad principal. La política también permite añadir etiquetas Name u OwnedBy opcionales.

Qué hace esta política?

-

La instrucción

AllActionsSecretsManagerSameProjectSameTeampermite todas las acciones de este servicio en todos los recursos relacionados, pero solo si las etiquetas de los recursos coinciden con las etiquetas principales. Al agregar"Action": "secretsmanager:*"a la política, la política crece a medida que Secrets Manager crece. Si Secrets Manager añade una nueva operación de API, no es necesario que agregue dicha acción a la instrucción. La instrucción implementa el ABAC utilizando tres bloques de condición. La solicitud solo se permite si los tres bloques devuelven true.-

El primer bloque de condición de esta instrucción devuelve true si las claves de etiqueta especificadas están presentes en el recurso y sus valores coinciden con las etiquetas de la entidad principal. Este bloque devuelve false para etiquetas no coincidentes o para acciones que no admiten el etiquetado de recursos. Para saber qué acciones no permite este bloque, consulte Claves de condición, recursos y acciones de AWS Secrets Manager. En dicha página se muestra que las acciones realizadas en el tipo de recurso Secret admiten la clave de condición

secretsmanager:ResourceTag/tag-key. Algunas acciones de Secrets Manager no admiten ese tipo de recurso, incluidasGetRandomPasswordyListSecrets. Debe crear instrucciones adicionales para permitir esas acciones. -

El segundo bloque de condición devuelve true si todas las claves de etiqueta pasadas en la solicitud se incluyen en la lista especificada. Esto se realiza utilizando

ForAllValuescon el operador de condiciónStringEquals. Si no se pasa ninguna clave ni subconjunto del conjunto de claves, la condición se vuelve verdadera. Esto permite operacionesGet*que no permiten pasar etiquetas en la solicitud. Si el solicitante incluye una clave de etiqueta que no está en la lista, la condición devuelve false. Cada clave de etiqueta que se transfiere en la solicitud debe coincidir con un miembro de esta lista. Para obtener más información, consulte Operadores de conjunto para claves de contexto multivalor. -

El tercer bloque de condición devuelve true si la solicitud admite la transferencia de etiquetas, si las tres etiquetas están presentes y si coinciden con los valores de etiqueta principal. Este bloque también devuelve true si la solicitud no admite la transferencia de etiquetas. Esto se debe a ...IfExists en el operador de condición. El bloque devuelve false si no se pasa ninguna etiqueta durante una acción que lo admite, o si las claves y los valores de la etiqueta no coinciden.

-

-

La instrucción

AllResourcesSecretsManagerNoTagspermite las accionesGetRandomPasswordyListSecretsque la primera instrucción no permite. -

La instrucción

ReadSecretsManagerSameTeampermite operaciones de solo lectura si la entidad principal está etiquetada con la misma etiqueta de equipo de acceso que el recurso. Esto está permitido independientemente del proyecto o de la etiqueta del centro de costos. -

La instrucción

DenyUntagSecretsManagerReservedTagsdeniega las solicitudes para eliminar de Secrets Manager etiquetas con claves que comienzan por "access-". Estas etiquetas se utilizan para controlar el acceso a los recursos, por tanto, si se eliminan etiquetas se podrían eliminar permisos. -

La instrucción

DenyPermissionsManagementdeniega el acceso para crear, editar o eliminar políticas basadas en recursos de Secrets Manager. Estas políticas se pueden utilizar para cambiar los permisos del secreto.

importante

Esta política utiliza una estrategia para permitir todas las acciones de un servicio, pero deniega explícitamente las acciones de modificación de permisos. Si se deniega una acción, se anula cualquier otra política que permita a la entidad principal realizar dicha acción. Esto puede tener resultados no deseados. Como práctica recomendada, utilice denegaciones explícitas solo cuando no haya ninguna circunstancia que deba permitir dicha acción. De lo contrario, permita una lista de acciones individuales y las acciones no deseadas se deniegan de forma predeterminada.

Paso 3: crear roles

Cree los siguientes roles de IAM y asocie la política access-same-project-team creada en el paso anterior. Para obtener más información sobre cómo crear un rol de IAM, consulte Creación de un rol para delegar permisos a un usuario de IAM. Si decide utilizar la federación en lugar de usuarios y roles de IAM, consulte Tutorial de IAM: utilizar etiquetas de sesión SAML para ABAC.

| Función de trabajo | Nombre de rol | Etiquetas de roles | Descripción del rol |

|---|---|---|---|

|

Ingeniería del proyecto Pegasus |

access-peg-engineering |

access-project = access-team = cost-center = |

Permite a los ingenieros leer todos los recursos de ingeniería y crear y administrar los recursos de ingeniería de Pegasus. |

|

Control de calidad del proyecto Pegasus |

access-peg-quality-assurance |

access-project = access-team = cost-center = |

Permite al equipo de control de calidad leer todos los recursos de control de calidad y crear y administrar todos los recursos de control de calidad de Pegasus. |

|

Ingeniería del proyecto Unicorn |

access-uni-engineering |

access-project= access-team = cost-center = |

Permite a los ingenieros leer todos los recursos de ingeniería y crear y administrar los recursos de ingeniería de Unicorn. |

|

Control de calidad del proyecto Unicorn |

access-uni-quality-assurance |

access-project = access-team = cost-center = |

Permite al equipo de control de calidad leer todos los recursos de control de calidad y crear y administrar todos los recursos de control de calidad de Unicorn. |

Paso 4: Probar la creación de secretos

La política de permisos asociada a los roles permite a los empleados crear secretos. Esto solo se permite si el secreto está etiquetado con su proyecto, equipo y centro de costos. Confirme que sus permisos funcionan según lo previsto iniciando sesión como usuarios, asumiendo el rol correcto y probando la actividad en Secrets Manager.

Para probar la creación de un secreto con y sin las etiquetas necesarias

-

En la ventana principal del navegador, mantenga la sesión iniciada como usuario administrador para que pueda revisar los usuarios, los roles y las políticas en IAM. Utilice una ventana de incógnito del navegador o un navegador independiente para las pruebas. Ahí, inicie sesión como usuario de IAM

access-Arnav-peg-engen la consola de Secrets Manager en https://console.aws.amazon.com/secretsmanager/. -

Intente cambiar al rol

access-uni-engineering.Esta operación falla porque los valores de la etiqueta

access-projectycost-centerno coinciden con el usuarioaccess-Arnav-peg-engy el rolaccess-uni-engineering.Para obtener más información acerca del cambio de roles en la Consola de administración de AWS, consulte Cambiar de usuario a rol de IAM (consola)

-

Cambie al rol

access-peg-engineering. -

Almacene un nuevo secreto con la siguiente información. Para obtener información sobre cómo almacenar un secreto, consulte Creación de un secreto básico en la Guía del usuario de AWS Secrets Manager.

importante

Secrets Manager muestra avisos indicando que no tiene permisos para servicios de AWS adicionales que funcionan con Secrets Manager. Por ejemplo, para crear credenciales para una base de datos de Amazon RDS, debe tener permiso para describir instancias de RDS, clústeres de RDS y clústeres de Amazon Redshift. Puede ignorar estas alertas, ya que en este tutorial no está utilizando estos servicios de AWS específicos.

-

En la sección Select secret type (Seleccionar tipo de secreto), elija Other type of secrets (Otro tipo de secretos). En los dos cuadros de texto, escriba

test-access-keyytest-access-secret. -

Escriba

test-access-peg-engen el campo Secret name (Nombre del secreto). -

Añada diferentes combinaciones de etiquetas de la siguiente tabla y vea el comportamiento esperado.

-

Elija Store (Almacenar) para intentar crear el secreto. Cuando se produzca un error en el almacenamiento, vuelva a las páginas de la consola de Secrets Manager anteriores y utilice el siguiente conjunto de etiquetas de la siguiente tabla. El último conjunto de etiquetas está permitido y creará correctamente el secreto.

En la siguiente tabla, se muestra las combinaciones de etiquetas ABAC para el rol

test-access-peg-eng.access-projectValor de etiquetaaccess-teamValor de etiquetacost-centerValor de etiquetaEtiquetas adicionales Comportamiento esperado (ninguno) (ninguno) (ninguno) (ninguno) Se deniega porque el valor de la etiqueta access-projectno coincide con el valor del rol depeg.unieng987654(ninguno) Se deniega porque el valor de la etiqueta access-projectno coincide con el valor del rol depeg.pegqas987654(ninguno) Se deniega porque el valor de la etiqueta access-teamno coincide con el valor del rol deeng.pegeng123456(ninguno) Se deniega porque el valor de la etiqueta cost-centerno coincide con el valor del rol de987654.pegeng987654Propietario = Jane Se deniega porque la política no permite la etiqueta adicional owner, aunque las tres etiquetas obligatorias estén presentes y sus valores coincidan con los valores del rol.pegeng987654Nombre = Jane Se permite porque las tres etiquetas obligatorias están presentes y sus valores coinciden con los valores del rol. También puede incluir la etiqueta Nameopcional. -

-

Cierre la sesión y repita los tres primeros pasos de este procedimiento para cada uno de los siguientes roles y valores de etiqueta. En el cuarto paso de este procedimiento, pruebe cualquier conjunto de etiquetas que faltan, etiquetas opcionales, etiquetas no permitidas y valores de etiqueta no válidos que elija. A continuación, utilice las etiquetas necesarias para crear un secreto con las siguientes etiquetas y nombre.

Nombre de usuario Nombre de rol Nombre del secreto Etiquetas de secretos access-Mary-peg-qas

access-peg-quality-assurance

test-access-peg-qas

access-project =

pegaccess-team =

qascost-center =

987654access-Saanvi-uni-eng

access-uni-engineering

test-access-uni-eng access-project =

uniaccess-team =

engcost-center =

123456access-Carlos-uni-qas

access-uni-quality-assurance

test-access-uni-qas

access-project =

uniaccess-team =

qascost-center =

123456

Paso 5: Probar la visualización de secretos

La política que ha adjuntado a cada rol permite a los empleados ver cualquier secreto etiquetado con su nombre de equipo, independientemente de su proyecto. Confirme que sus permisos funcionan según lo previsto probando los roles en Secrets Manager.

Para probar la visualización de un secreto con y sin las etiquetas requeridas

-

Inicie sesión como uno de los siguientes usuarios de IAM:

-

access-Arnav-peg-eng -

access-Mary-peg-qas -

access-Saanvi-uni-eng -

access-Carlos-uni-qas

-

-

Cambie al rol coincidente:

-

access-peg-engineering -

access-peg-quality-assurance -

access-uni-engineering -

access-uni-quality-assurance

Para obtener más información acerca del cambio de roles en la Consola de administración de AWS, consulte Cambiar de usuario a rol de IAM (consola).

-

-

En el panel de navegación de la izquierda, elija el icono de menú para ampliar el menú y, a continuación, elija Secrets (Secretos).

-

Debería ver los cuatro secretos en la tabla, independientemente del rol actual. Esto se espera porque la política con el nombre

access-same-project-teampermite la acciónsecretsmanager:ListSecretspara todos los recursos. -

Elija el nombre de uno de los secretos.

-

En la página de detalles del secreto, las etiquetas de su rol determinan si puede ver el contenido de la página. Compare el nombre de su rol con el nombre de su secreto. Si comparten el mismo nombre de equipo, las etiquetas

access-teamcoinciden. Si no coinciden, el acceso se deniega.En la siguiente tabla, se muestra el comportamiento de visualización de secretos de ABAC para cada rol.

Nombre de rol Nombre del secreto Comportamiento esperado access-peg-engineeringtest-access-peg-engPermitido test-access-peg-qas Denegar test-access-uni-eng Permitido test-access-uni-qas Denegar access-peg-quality-assurance test-access-peg-eng Denegar test-access-peg-qas Permitido test-access-uni-eng Denegar test-access-uni-qas Permitido access-uni-engineering test-access-peg-eng Permitido test-access-peg-qas Denegar test-access-uni-eng Permitido test-access-uni-qas Denegar access-uni-quality-assurance test-access-peg-eng Denegar test-access-peg-qas Permitido test-access-uni-eng Denegar test-access-uni-qas Permitido -

En la parte superior de la página, elija Secrets (Secretos) para volver a la lista de secretos. Repita los pasos de este procedimiento utilizando diferentes roles para probar si puede ver cada uno de los secretos.

Paso 6: Probar la escalabilidad

Un motivo importante para utilizar el control de acceso basado en atributos (ABAC) sobre el control de acceso basado en roles (RBAC) es la escalabilidad. A medida que su empresa añade nuevos proyectos, equipos o personas a AWS, no es necesario actualizar sus políticas basadas en ABAC. Por ejemplo, supongamos que la Empresa Ejemplo está financiando un nuevo proyecto, con un código con el nombre Centaur. Un ingeniero llamado Saanvi Sarkar será el ingeniero jefe de Centaur y continuará trabajando en el proyecto Unicorn . Saanvi también revisará el trabajo del proyecto Peg. También hay varios ingenieros recién contratados, incluido Nikhil Jayashankar, que trabajará solo en el proyecto Centaur.

Para añadir el nuevo proyecto a AWS

-

Inicie sesión como usuario administrador de IAM y abra la consola de IAM en https://console.aws.amazon.com/iam/

. -

En el panel de navegación de la izquierda, seleccione Roles y añada un rol de IAM con el nombre

access-cen-engineering. Asocie la política de permisosaccess-same-project-teamal rol y agregue las siguientes etiquetas de rol:-

access-project=cen -

access-team=eng -

cost-center=101010

-

-

En el panel de navegación de la izquierda, elija Usuarios.

-

Agregue un nuevo usuario denominado

access-Nikhil-cen-eng, asocie la política denominadaaccess-assume-roley agregue las siguientes etiquetas de usuario.-

access-project=cen -

access-team=eng -

cost-center=101010

-

-

Utilice los procedimientos de Paso 4: Probar la creación de secretos y Paso 5: Probar la visualización de secretos. En otra ventana del navegador, pruebe que Nikhil solo puede crear secretos de ingeniería de Centaur y que puede ver todos los secretos de ingeniería.

-

En la ventana principal del navegador en la que ha iniciado sesión como administrador, elija el usuario

access-Saanvi-uni-eng. -

En la pestaña Permissions (Permisos ), elimine la política de permisos access-assume-role.

-

Añada la siguiente política insertada denominada

access-assume-specific-roles. Para obtener más información acerca de cómo añadir una política insertada a un usuario, consulte Para integrar una política insertada de un usuario o un rol (consola).Política de ABAC: asumir solo roles específicos

Esta política permite a Saanvi asumir los roles de ingeniería de los proyectos Pegasus y Centaur. Es necesario crear esta política personalizada porque IAM no admite etiquetas con varios valores. No puede etiquetar al usuario de Saanvi con

access-project=pegyaccess-project=cen. Además, el modelo de autorización de AWS no puede coincidir con ambos valores. Para obtener más información, consulte Reglas para etiquetar en IAM y AWS STS. En su lugar, debe especificar manualmente los dos roles que puede asumir.Para utilizar esta política, sustituya el texto del marcador de posición en cursiva por la información de la cuenta.

-

Utilice los procedimientos de Paso 4: Probar la creación de secretos y Paso 5: Probar la visualización de secretos. En otra ventana del navegador, confirme que Saanvi puede asumir ambos roles. Compruebe que solo puede crear secretos para su proyecto, equipo y centro de costos, en función de las etiquetas del rol. Confirme también que puede ver detalles sobre cualquier secreto propiedad del equipo de ingeniería, incluidos los que acaba de crear.

Paso 7: Probar la actualización y eliminación de secretos

La política access-same-project-team asociada a los roles permite a los empleados actualizar y eliminar los secretos etiquetados con su proyecto, equipo y centro de costos. Confirme que sus permisos funcionan según lo previsto probando los roles en Secrets Manager.

Para probar la actualización y eliminación de un secreto con y sin las etiquetas requeridas

-

Inicie sesión como uno de los siguientes usuarios de IAM:

-

access-Arnav-peg-eng -

access-Mary-peg-qas -

access-Saanvi-uni-eng -

access-Carlos-uni-qas -

access-Nikhil-cen-eng

-

-

Cambie al rol coincidente:

-

access-peg-engineering -

access-peg-quality-assurance -

access-uni-engineering -

access-peg-quality-assurance -

access-cen-engineering

Para obtener más información acerca del cambio de roles en la Consola de administración de AWS, consulte Cambiar de usuario a rol de IAM (consola).

-

-

Para cada rol, intente actualizar la descripción del secreto y, a continuación, intente eliminar los siguientes secretos. Para obtener más información, consulte Modificación de un secreto y Eliminación y restauración de un secreto en la Guía del usuario de AWS Secrets Manager.

En la siguiente tabla, se muestra el comportamiento de actualización y eliminación de secretos de ABAC para cada rol.

Nombre de rol Nombre del secreto Comportamiento esperado access-peg-engineering

test-access-peg-eng

Permitido test-access-uni-eng Denegar test-access-uni-qas Denegar access-peg-quality-assurance

test-access-peg-qas Permitido test-access-uni-eng Denegar access-uni-engineering

test-access-uni-eng Permitido test-access-uni-qas Denegar access-peg-quality-assurance

test-access-uni-qas Permitido

Resumen

Ha completado correctamente todos los pasos necesarios para utilizar etiquetas para el control de acceso basado en atributos (ABAC). Ha aprendido a definir una estrategia de etiquetado. Ha aplicado dicha estrategia a sus entidades principales y recursos. Ha creado y aplicado una política que aplica la estrategia para Secrets Manager. También ha aprendido que ABAC se escala fácilmente cuando añade nuevos proyectos y miembros del equipo. Como resultado, puede iniciar sesión en la consola de IAM con sus roles de prueba y experimentar cómo utilizar etiquetas para ABAC en AWS.

nota

Ha agregado políticas que permiten acciones solo en determinadas condiciones. Si aplica una política diferente a los usuarios o roles que tiene permisos más amplios, es posible que las acciones no se limiten a requerir el etiquetado. Por ejemplo, si concede a un usuario permisos administrativos completos mediante la política administrada por AdministratorAccess AWS, estas políticas no restringen ese acceso. Para obtener más información acerca de cómo se determinan los permisos cuando se aplican varias políticas, consulte Cómo la lógica del código de aplicación de AWS evalúa las solicitudes para permitir o denegar el acceso.

Recursos relacionados

Para obtener información relacionada, consulte los recursos siguientes:

Para obtener información sobre cómo monitorear las etiquetas en su cuenta, consulte Monitorear los cambios de etiquetas en recursos de AWS con flujos de trabajo sin servidor y Amazon CloudWatch Events