Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Solución de problemas de evaluación y recopilación de pruebas

Puede utilizar la información de esta página para resolver problemas comunes de evaluación y recopilación de pruebas en Audit Manager.

Problemas con la recopilación de evidencias

-

Mi evaluación no consiste en recopilar pruebas de control de cumplimiento de AWS Security Hub

-

Mi evaluación no consiste en recopilar pruebas de control de cumplimiento de AWS Config

-

Mi evaluación no consiste en recopilar pruebas de la actividad de los usuarios de AWS CloudTrail

-

Un control común no está recopilando ninguna evidencia automatizada

-

En la página de detalles de la evaluación se me pide que vuelva a crearla

-

¿Cuál es la diferencia entre un origen de datos y un origen de evidencias?

Problemas con las evaluaciones

-

¿Qué ocurre si elimino una cuenta incluida en el ámbito de aplicación de mi organización?

-

No puedo ver los servicios incluidos en el ámbito de la evaluación

-

No puedo editar los servicios incluidos en el ámbito de mi evaluación

-

¿Cuál es la diferencia entre un servicio incluido y un tipo de origen de datos?

He creado una evaluación, pero aún no veo ninguna prueba

Si no ve ninguna prueba, es probable que no haya esperado al menos 24 horas después de crear la evaluación o que se trate de un error de configuración.

Le recomendamos que compruebe lo siguiente:

-

Asegúrese de que hayan pasado 24 horas desde que creó la evaluación. Las pruebas automatizadas pasan a estar disponibles las 24 horas después de crear la evaluación.

-

Asegúrese de utilizar Audit Manager de la Región de AWS misma forma en Servicio de AWS que espera ver pruebas.

-

Si espera ver pruebas de conformidad procedentes de AWS Config y AWS Security Hub, asegúrese de que tanto la consola como la AWS Config de Security Hub muestren los resultados de estas comprobaciones. Los resultados AWS Config y los de Security Hub deberían mostrarse en el mismo Región de AWS formato en el que utiliza Audit Manager.

Si sigue sin poder ver pruebas en su evaluación y no se debe a uno de estos problemas, compruebe las demás posibles causas que se describen en esta página.

Mi evaluación no consiste en recopilar pruebas de control de cumplimiento de AWS Security Hub

Si no ve las pruebas de verificación de conformidad de un AWS Security Hub control, podría deberse a uno de los siguientes problemas.

- Falta la configuración en AWS Security Hub

-

Este problema puede deberse a que omitió algunos pasos de configuración cuando habilitó AWS Security Hub.

Para solucionar este problema, asegúrese de haber habilitado Security Hub con la configuración requerida para Audit Manager. Para obtener instrucciones, consulte Habilitar y configurar AWS Security Hub.

- Se ha introducido incorrectamente un nombre de control de Security Hub en su

ControlMappingSource -

Cuando utiliza la API Audit Manager para crear un control personalizado, puede especificar un control de Security Hub como asignación de origen de datos para la recopilación de pruebas. Para ello, introduzca un ID de control como

keywordValue.Si no ve pruebas de verificación de conformidad de un control de Security Hub, es posible que el

keywordValuese haya introducido incorrectamente en suControlMappingSource. ElkeywordValuedistingue entre mayúsculas y minúsculas. Si la introduce de forma incorrecta, es posible que Audit Manager no reconozca esa regla. Como resultado, es posible que no recopile las pruebas de verificación de cumplimiento de ese control como se esperaba.Para solucionar este problema, actualice el control personalizado y revise el

keywordValue. El formato correcto de una palabra clave de Security Hub varía. Para mayor precisión, consulte la lista de Controles de Security Hub compatibles . AuditManagerSecurityHubFindingsReceiverFalta EventBridge la regla de Amazon-

Al activar Audit Manager,

AuditManagerSecurityHubFindingsReceiverse crea y activa automáticamente una regla denominada en Amazon EventBridge. Esta regla permite a Audit Manager recopilar las conclusiones de Security Hub como pruebas.Si esta regla no aparece ni habilitada en el Región de AWS lugar donde usa Security Hub, Audit Manager no podrá recopilar los resultados del Security Hub para esa región.

Para resolver este problema, ve a la EventBridge consola

y confirma que la AuditManagerSecurityHubFindingsReceiverregla existe en tu Cuenta de AWS. Si la regla no existe, le recomendamos que desactive Audit Manager y, a continuación, vuelva a activar el servicio. Si esta acción no resuelve el problema o si la desactivación de Audit Manager no es una opción, pongáse en contacto con nosotros Soportepara obtener ayuda. - AWS Config Reglas vinculadas a servicios creadas por Security Hub

-

Tenga en cuenta que Audit Manager no recopila pruebas de las AWS Config reglas vinculadas a servicios que crea Security Hub. Se trata de un tipo específico de AWS Config regla gestionada que el servicio Security Hub habilita y controla. Security Hub crea instancias de estas reglas vinculadas a servicios en su AWS entorno, incluso si ya existen otras instancias de las mismas reglas. Como resultado, para evitar la duplicación de pruebas, Audit Manager no admite la recopilación de pruebas a partir de las reglas vinculadas a los servicios.

He deshabilitado un control de seguridad en Security Hub ¿Audit Manager recopila evidencias de comprobación de conformidad para ese control de seguridad?

Audit Manager no recopila evidencias de los controles de seguridad deshabilitados.

Si establece el estado de un control de seguridad en Deshabilitado en Security Hub, no se realizará ninguna comprobación de seguridad para ese control en la cuenta ni en la región actuales. Como resultado, no hay resultados de seguridad disponibles en Security Hub, y Audit Manager no recopila ninguna evidencia relacionada.

Al respetar el estado de deshabilitado que estableció en Security Hub, Audit Manager se asegura de que su evaluación refleje con precisión los controles de seguridad activos y los resultados pertinentes para el entorno, excluyendo cualquier control que haya deshabilitado de forma intencionada.

He establecido el estado de un resultado en Suppressed en Security Hub ¿Audit Manager recopila evidencias de comprobación de conformidad sobre ese resultado?

Audit Manager recopila evidencias para los controles de seguridad que han suprimido los resultados.

Si ha establecido el estado del flujo de trabajo de un resultado en Suprimido en Security Hub, esto significa que ha revisado el resultado y no cree que sea necesario realizar ninguna acción. En Audit Manager, estos resultados suprimidos se recopilan como evidencias y se asocian a la evaluación. Los detalles de las evidencias muestran el estado de SUPPRESSED de la evaluación notificado directamente desde Security Hub.

Este método garantiza que la evaluación de Audit Manager represente con precisión los resultados de Security Hub y, al mismo tiempo, proporciona visibilidad de cualquier resultado suprimido que pueda requerir una revisión o consideración adicionales en una auditoría.

Mi evaluación no consiste en recopilar pruebas de control de cumplimiento de AWS Config

Si no ves las pruebas de verificación de conformidad de una AWS Config regla, podría deberse a uno de los siguientes problemas.

- El identificador de la regla se ingresó incorrectamente en su

ControlMappingSource -

Cuando utiliza la API Audit Manager para crear un control personalizado, puede especificar una AWS Config regla como mapeo de fuentes de datos para la recopilación de pruebas. Lo

keywordValueque especifique depende del tipo de regla.Si no ve las pruebas de verificación de conformidad de una AWS Config regla, es posible que la

keywordValuehaya introducido incorrectamente en la suyaControlMappingSource. ElkeywordValuedistingue entre mayúsculas y minúsculas. Si la introduce de forma incorrecta, es posible que Audit Manager no reconozca la regla. Como consecuencia, es posible que no recopile evidencia de verificación de cumplimiento para esa regla según lo previsto.Para solucionar este problema, actualice el control personalizado y revise el

keywordValue.-

En el caso de las reglas personalizadas, asegúrese de que

keywordValuetenga el prefijoCustom_seguido del nombre de la regla personalizada. El formato del nombre de la regla personalizada puede variar. Para mayor precisión, visite la AWS Config consolapara comprobar los nombres de las reglas personalizadas. -

En el caso de las reglas administradas, asegúrese de que

keywordValuees el identificador de la regla enALL_CAPS_WITH_UNDERSCORES. Por ejemplo,CLOUDWATCH_LOG_GROUP_ENCRYPTED. Para mayor precisión, consulte la lista de palabras clave de reglas administradas compatibles.nota

En el caso de algunas reglas administradas, el identificador de la regla es diferente del nombre de la regla. Por ejemplo, el identificador de regla para restricted-ssh es

INCOMING_SSH_DISABLED. Asegúrese de usar el identificador de la regla, no el nombre de la regla. Para buscar un identificador de regla, elija una regla de la lista de reglas administradas y busque su valor de identificador.

-

- La regla es una regla vinculada a un servicio AWS Config

-

Puede usar reglas administradas y reglas personalizadas como asignación de origen de datos para la recopilación de pruebas. Sin embargo, Audit Manager no recopila pruebas de la mayoría de las reglas vinculadas a los servicios.

Solo hay dos tipos de reglas vinculadas a servicios de las que Audit Manager recopila pruebas:

-

Reglas vinculadas a servicios de los paquetes de conformidad

-

Reglas vinculadas a servicios de AWS Organizations

Audit Manager no recopila pruebas de otras reglas vinculadas a servicios, específicamente de las reglas con un nombre de recurso de Amazon (ARN) que contenga el siguiente prefijo:

arn:aws:config:*:*:config-rule/aws-service-rule/...La razón por la que Audit Manager no recopila pruebas de la mayoría de AWS Config las reglas vinculadas a los servicios es para evitar la duplicación de pruebas en sus evaluaciones. Una regla vinculada a un servicio es un tipo específico de regla administrada que permite Servicios de AWS a otras personas crear AWS Config reglas en tu cuenta. Por ejemplo, algunos controles de Security Hub utilizan una regla AWS Config vinculada a un servicio para ejecutar comprobaciones de seguridad. Para cada control de Security Hub que utilice una AWS Config regla vinculada a un servicio, Security Hub crea una instancia de la AWS Config regla requerida en su AWS entorno. Esto sucede incluso si la regla original ya existe en la cuenta. Por lo tanto, para evitar recopilar la misma evidencia de la misma regla dos veces, Audit Manager ignora la regla vinculada al servicio y no recopila evidencia a partir de ella.

-

- AWS Config no está habilitado

-

AWS Config debe estar habilitado en su Cuenta de AWS. Una vez que se haya configurado de esta AWS Config manera, Audit Manager recopila pruebas cada vez que se realiza la evaluación de una AWS Config regla. Asegúrese de haber activado AWS Config en su Cuenta de AWS. Para obtener instrucciones, consulte Habilitar y configurar AWS Config.

- La AWS Config regla evaluaba la configuración de un recurso antes de configurar la evaluación

-

Si la AWS Config regla está configurada para evaluar los cambios de configuración de un recurso específico, es posible que vea una discrepancia entre la evaluación AWS Config y la evidencia en Audit Manager. Esto ocurre si la evaluación de la regla se realizó antes de configurar el control en la evaluación de Audit Manager. En este caso, Audit Manager no genera pruebas hasta que el recurso subyacente vuelve a cambiar de estado y desencadena una reevaluación de la regla.

Como solución alternativa, puede navegar hasta la regla en la AWS Config consola y volver a evaluarla manualmente. Esto requiere una nueva evaluación de todos los recursos que pertenecen a esa regla.

Mi evaluación no consiste en recopilar pruebas de la actividad de los usuarios de AWS CloudTrail

Cuando utiliza la API Audit Manager para crear un control personalizado, puede especificar un nombre de CloudTrail evento como mapeo de fuentes de datos para la recopilación de pruebas. Para ello, introduzca el nombre del evento como keywordValue.

Si no ve ninguna evidencia de la actividad del usuario en relación con un CloudTrail evento, es posible que keywordValue se haya introducido incorrectamente en el suyoControlMappingSource. El keywordValue distingue entre mayúsculas y minúsculas. Si la introduce de forma incorrecta, es posible que Audit Manager no reconozca el nombre del evento. Como resultado, es posible que no recopile las pruebas de la actividad del usuario en relación con ese evento según lo previsto.

Para solucionar este problema, actualice el control personalizado y revise el keywordValue. Asegúrese de que el evento esté escrito como serviceprefix_ActionName. Por ejemplo, cloudtrail_StartLogging. Para mayor precisión, revise el prefijo Servicio de AWS

y los nombres de las acciones en la Referencia de autorización de servicio.

Mi evaluación no consiste en recopilar evidencia de datos de configuración para una llamada a la AWS API

Cuando utiliza la API Audit Manager para crear un control personalizado, puede especificar una llamada a la AWS API como mapeo de fuentes de datos para la recopilación de pruebas. Para ello, debe introducir la llamada a la API como keywordValue.

Si no ves evidencia de los datos de configuración de una llamada a la AWS API, es posible que la hayas keywordValue introducido incorrectamente en la tuyaControlMappingSource. El keywordValue distingue entre mayúsculas y minúsculas. Si lo introduce de forma incorrecta, es posible que Audit Manager no reconozca la llamada a la API. Como resultado, es posible que no recopile pruebas de datos de configuración para esa llamada a la API según lo previsto.

Para solucionar este problema, actualice el control personalizado y revise el keywordValue. Asegúrese de que la llamada a la API esté escrita como serviceprefix_ActionName. Por ejemplo, iam_ListGroups. Para mayor precisión, consulte la lista de AWS Las llamadas a la API son compatibles con AWS Audit Manager.

Un control común no está recopilando ninguna evidencia automatizada

Al revisar un control común, es posible que aparezca el siguiente mensaje: Este control común no recopila evidencias automatizadas de los controles principales.

Esto significa que actualmente ninguna fuente de evidencia AWS gestionada puede respaldar este control común. Como resultado, la pestaña Orígenes de evidencias está vacía y no se muestra ningún control principal.

Cuando un control común no recopila ninguna evidencia automatizada, se denomina control común manual. Los controles manuales habituales suelen requerir el suministro de registros y firmas físicas, o detalles sobre los eventos que se producen fuera de su AWS entorno. Por este motivo, a menudo no hay fuentes de AWS datos que puedan proporcionar pruebas que respalden los requisitos del control.

Si un control común es manual, puede seguir utilizándolo como origen de evidencias para un control personalizado. La única diferencia es que el control común no recopilará ninguna evidencia automáticamente. En cambio, tendrá que cargar manualmente sus propias evidencias para respaldar los requisitos del control común.

Adición de evidencias a un control común manual

-

Creación de un control personalizado

-

Creación de un marco personalizado

-

Creación de una evaluación

-

Siga los pasos para crear una evaluación a partir de un marco personalizado.

-

En este momento, el control común manual es ahora un origen de evidencia en un control de evaluación activo.

-

-

Carga de evidencias manuales

-

Siga los pasos para añadir evidencias manuales al control de la evaluación.

-

nota

A medida que haya más fuentes de AWS datos disponibles en el futuro, es AWS posible que se actualice el control común para incluir los controles básicos como fuentes de evidencia. En este caso, si el control común es un origen de evidencia en uno varios de los controles de evaluación activos, se beneficiará de estas actualizaciones automáticamente. No necesitará ninguna otra configuración por su parte y empezará a recopilar evidencias automatizadas que respalden el control común.

Mis pruebas se generan a intervalos diferentes y no estoy seguro de la frecuencia con la que se recopilan

Los controles de las evaluaciones de Audit Manager se asignan a varios orígenes de datos. Cada origen de datos tiene una frecuencia de recopilación de evidencias diferente. Como resultado, no hay one-size-fits-all respuesta sobre la frecuencia con la que se recopilan las pruebas. Algunas fuentes de datos evalúan el cumplimiento, mientras que otras solo recopilan el estado de los recursos y modifican los datos sin determinar el cumplimiento.

El siguiente es un resumen de los distintos tipos orígenes de datos y de la frecuencia con la que recopilan pruebas.

| Data source type | Descripción | Frecuencia de recolección de evidencia | Cuando este control está activo en una evaluación |

|---|---|---|---|

| AWS CloudTrail |

Realiza un seguimiento de la actividad de un usuario específico. |

Continuo |

Audit Manager filtra los CloudTrail registros en función de la palabra clave que elija. Los registros procesados se importan como evidencia de la Actividad del usuario. |

| AWS Security Hub |

Captura una instantánea del estado de seguridad de sus recursos mediante el informe de los resultados de Security Hub. |

Según la programación de la comprobación del Security Hub (normalmente cada 12 horas) |

Audit Manager recupera los resultados de seguridad directamente desde Security Hub. El resultado se importa como evidencia de Control de conformidad. |

| AWS Config |

Captura una instantánea del estado de seguridad de sus recursos al informar sobre los resultados obtenidos AWS Config. |

En función de la configuración definida en la AWS Config regla | Audit Manager recupera la evaluación de la regla directamente de AWS Config. La evaluación se importa como evidencia de Control de conformidad. |

| AWS Llamadas a la API |

Toma una instantánea de la configuración de los recursos directamente mediante una llamada a la API especificada Servicio de AWS. |

Diariamente, semanalmente o mensualmente | Audit Manager realiza la llamada a la API en función de la frecuencia que especifique. La respuesta se importa como evidencia de Datos de configuración. |

Independientemente de la frecuencia de recopilación de evidencias, las nuevas evidencias se recopilan automáticamente mientras la evaluación esté activa. Para obtener más información, consulte Frecuencia de recolección de evidencias.

Para obtener más información, consulte Tipos de orígenes de datos compatibles para evidencias automatizadas y Cambio de la frecuencia con la que un control recopila evidencias.

He desactivado Audit Manager y, a continuación, he vuelto a activarlo, y ahora mis evaluaciones preexistentes ya no recopilan pruebas

Cuando desactiva Audit Manager y decide no eliminar sus datos, las evaluaciones existentes pasan a un estado latente y dejan de recopilar pruebas. Esto significa que cuando vuelva a activar Audit Manager, las evaluaciones que creó anteriormente permanecerán disponibles. Sin embargo, no reanudan automáticamente la recopilación de pruebas.

Para volver a recopilar evidencias para una evaluación preexistente, edite la evaluación y seleccione Guardar sin realizar ningún cambio.

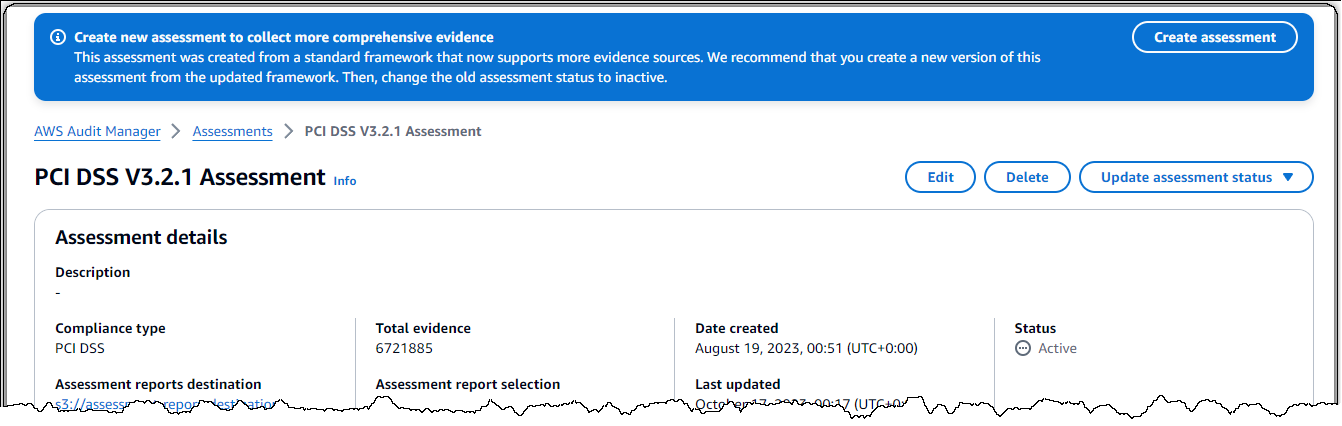

En la página de detalles de la evaluación se me pide que vuelva a crearla

Si aparece un mensaje en el que se indica Crear nueva evaluación para recopilar evidencias más completas, esto indica que Audit Manager ahora proporciona una nueva definición del marco estándar a partir del cual se creó la evaluación.

En la nueva definición del marco, todos los controles estándar del marco ahora pueden recopilar evidencias de orígenes administrados por AWS. Esto significa que cada vez que hay una actualización de los orígenes de datos subyacentes para un control común o principal, Audit Manager aplicará automáticamente la misma actualización a todos los controles estándar relacionados.

Para aprovechar estas fuentes AWS gestionadas, le recomendamos que cree una nueva evaluación a partir del marco actualizado. Una vez realizado este paso, puede cambiar el estado de la evaluación anterior a Inactivo. Esta acción ayuda a garantizar que su nueva evaluación recopile la evidencia más precisa y completa disponible de fuentes AWS gestionadas. Si no realiza ninguna acción, la evaluación seguirá utilizando el marco y las definiciones de control anteriores para recopilar evidencias de la misma forma que antes.

¿Cuál es la diferencia entre un origen de datos y un origen de evidencias?

Un origen de evidencias determina de dónde se recopilan las evidencias. Puede ser un origen de datos individual o una agrupación predefinida de orígenes de datos que se asigna a un control principal o a un control común.

Un origen de datos es el tipo de origen de evidencia más detallado. Un origen de datos incluye los siguientes detalles que indican a Audit Manager de dónde exactamente debe recopilar los datos de evidencia:

-

Tipo de fuente de datos (por ejemplo, AWS Config)

-

Mapeo de fuentes de datos (por ejemplo, una AWS Config regla específica, como

s3-bucket-public-write-prohibited)

Error al crear mi evaluación

Si se produce un error al crear la evaluación, podría deberse a uno de los siguientes problemas.

- Ha seleccionado demasiadas Cuentas de AWS en el ámbito de su evaluación

-

Si lo utiliza AWS Organizations, Audit Manager puede admitir hasta 200 cuentas de miembros en el ámbito de una sola evaluación. Si supera este número, no se podrá crear la evaluación.

Como solución alternativa, puede ejecutar varias evaluaciones con diferentes cuentas para cada evaluación, hasta 250 cuentas de miembros únicas en todas las evaluaciones.

- Una cuenta incluida en su ámbito ya está siendo evaluada por otra evaluación activa

-

Si intenta crear una evaluación que incluya una cuenta que ya esté dentro del ámbito de aplicación de otra evaluación activa, no se podrá crear la evaluación. Esto puede suceder cuando varios equipos u organizaciones intentan evaluar la misma cuenta simultáneamente.

Es posible que veas un mensaje de error similar a:

Scope: AWS Account [account-id] has assessments in progress.Para resolver este problema, puede realizar una de las siguientes acciones:

-

Coordínese con otros equipos: póngase en contacto con otros equipos de su organización para determinar qué evaluaciones utilizan actualmente la cuenta en cuestión. A continuación, podrá coordinarse para evitar la superposición de los alcances de las evaluaciones.

-

Modifique el alcance de la evaluación: elimine la cuenta conflictiva del ámbito de la evaluación y cree la evaluación con las cuentas restantes. Puede evaluar la cuenta conflictiva por separado una vez que se haya completado la otra evaluación.

-

Espere a que se complete la otra evaluación: si la otra evaluación es temporal o está a punto de completarse, puede esperar a que finalice antes de crear la evaluación con el alcance deseado.

nota

Esta restricción ayuda a garantizar que la recopilación de pruebas no entre varias evaluaciones y que los resultados de la auditoría sigan siendo precisos y coherentes.

-

¿Qué ocurre si elimino una cuenta incluida en el ámbito de aplicación de mi organización?

Cuando se elimina una cuenta incluida en el ámbito de su organización, Audit Manager deja de recopilar pruebas de esa cuenta y se eliminará de todas las evaluaciones en las que la cuenta esté incluida en el ámbito de aplicación. Eliminar la cuenta de un miembro de todas las evaluaciones también reducirá el número total de cuentas únicas incluidas en el ámbito de aplicación, lo que le permitirá añadir una cuenta nueva de su organización.

No puedo ver los servicios incluidos en el ámbito de la evaluación

Si no se muestra la pestaña Servicios de AWS, esto significa que Audit Manager administra los servicios incluidos. Al crear una nueva evaluación, Audit Manager administrará los servicios incluidos a partir de ese momento.

Si tiene una evaluación anterior, es posible que haya visto esta pestaña anteriormente en la evaluación. Sin embargo, Audit Manager elimina automáticamente esta pestaña de la evaluación y se hace cargo de la administración de los servicios incluidos cuando se produce alguno de los siguientes eventos:

-

Edita la evaluación

-

Edita uno de los controles personalizados que se utilizan en la evaluación

Audit Manager deduce los servicios incluidos examinando los controles de evaluación y sus orígenes de datos y asignando esta información a los Servicios de AWS correspondientes. Si un origen de datos subyacente cambia para la evaluación, actualizaremos automáticamente el ámbito según sea necesario para reflejar los servicios correctos. Esto garantiza que su evaluación recopile pruebas precisas y completas sobre todos los servicios relevantes de su AWS entorno.

No puedo editar los servicios incluidos en el ámbito de mi evaluación

El flujo de trabajo de Edición de una evaluación en AWS Audit Manager ya no incluye el paso Editar servicios. Esto se debe a que Audit Manager ahora gestiona cuáles Servicios de AWS están dentro del ámbito de su evaluación.

Si tiene una evaluación anterior, es posible que haya definido manualmente los servicios incluidos al crearla. Sin embargo, no puede editar estos servicios en el futuro. Audit Manager se hace cargo automáticamente de la administración de los servicios incluidos cuando se produce alguno de los siguientes eventos:

-

Edita la evaluación

-

Edita uno de los controles personalizados que se utilizan en la evaluación

Audit Manager deduce los servicios incluidos examinando los controles de evaluación y sus orígenes de datos y asignando esta información a los Servicios de AWS correspondientes. Si un origen de datos subyacente cambia para la evaluación, actualizaremos automáticamente el ámbito según sea necesario para reflejar los servicios correctos. Esto garantiza que su evaluación recopile pruebas precisas y completas sobre todos los servicios relevantes de su AWS entorno.

¿Cuál es la diferencia entre un servicio incluido y un tipo de origen de datos?

Un service in scope es un Servicio de AWS que se incluye en la evaluación. Cuando un servicio está incluido, Audit Manager recopila evidencia sobre el uso que usted hace de ese servicio y sus recursos.

nota

Audit Manager gestiona cuáles Servicios de AWS están dentro del alcance de sus evaluaciones. Si tiene una evaluación anterior, es posible que haya especificado manualmente los servicios incluidos en el pasado. De ahora en adelante, no podrá especificar ni editar los servicios incluidos.

Un tipo de origen de datos indica de dónde se recopilan exactamente las pruebas. Si carga sus propias evidencias, el tipo de origen de datos es Manual. Si Audit Manager recopila evidencias, el origen de datos puede ser de cuatro tipos.

-

AWS Security Hub — Captura una instantánea del estado de seguridad de sus recursos mediante el informe de los hallazgos de Security Hub.

-

AWS Config — Captura una instantánea del estado de seguridad de sus recursos mediante un informe de los resultados obtenidos AWS Config.

-

AWS CloudTrail — Realiza un seguimiento de la actividad de un usuario específico en relación con un recurso.

-

AWS Llamadas a la API: toma una instantánea de la configuración de los recursos directamente a través de una llamada a la API a una persona específica Servicio de AWS.

Estos son dos ejemplos para ilustrar la diferencia entre el alcance de un servicio y el tipo de origen de datos.

Ejemplo 1

Supongamos que desea recopilar pruebas para un control denominado 4.1.2: no permitir el acceso de escritura pública a los buckets de S3. Este control comprueba los niveles de acceso de sus políticas de bucket de S3. Para este control, Audit Manager utiliza una AWS Config regla específica (s3- bucket-public-write-prohibited) para buscar una evaluación de sus buckets de S3. Esto se muestra en el siguiente ejemplo:

-

El service in scope es Amazon S3

-

Los recursos que se están evaluando son sus buckets de S3

-

El tipo de fuente de datos es AWS Config

-

El mapeo de la fuente de datos es una AWS Config regla específica (

s3-bucket-public-write-prohibited)

Ejemplo 2

Supongamos que desea recopilar pruebas para un control de la HIPAA denominado 164.308(a)(5)(ii)(C). Este control requiere un procedimiento de supervisión para detectar inicios de sesión inadecuados. Para este control, Audit Manager utiliza CloudTrail los registros para buscar todos los eventos de inicio de sesión AWS de Management Console. Esto se muestra en el siguiente ejemplo:

-

El service in scope es IAM

-

Los recursos que se están evaluando son sus usuarios

-

El tipo de fuente de datos es CloudTrail

-

El mapeo de la fuente de datos es un CloudTrail evento específico (

ConsoleLogin)