Acciones de mitigación

Se puede utilizar AWS IoT Device Defender para tomar medidas con el fin de mitigar los problemas que se detectaron en un resultado de auditoría o en una alarma de Detect.

nota

No se llevarán a cabo acciones de mitigación cuando se supriman los resultados de una auditoría. Para obtener más información acerca de las supresiones de resultados de la auditoría, consulte Supresiones de resultados de auditoría.

Acciones de mitigación de auditoría

AWS IoT Device Defender proporciona acciones predefinidas para las diferentes comprobaciones de auditoría. Puede configurar esas acciones para su Cuenta de AWS y, a continuación, aplicarlas a un conjunto de resultados. Estos resultados pueden ser:

-

Todos los resultados de una auditoría. Esta opción está disponible en la consola de AWS IoT y a través de la AWS CLI.

-

Una lista de resultados individuales. Esta opción solo está disponible a través de la AWS CLI

-

Un conjunto filtrado de los resultados de una auditoría.

En la siguiente tabla se muestran los tipos de las comprobaciones de auditoría y las acciones de mitigación compatibles para cada una de ellas:

| Comprobación de auditoría | Acciones de mitigación admitidas |

|---|---|

| REVOKED_CA_CERT_CHECK | PUBLISH_FINDING_TO_SNS, UPDATE_CA_CERTIFICATE |

| INTERMEDIATE_CA_REVOKED_FOR_ACTIVE_DEVICE_CERTIFICATES_CHECK | PUBLISH_FINDING_TO_SNS, UPDATE_DEVICE_CERTIFICATE, ADD_THINGS_TO_THING_GROUP |

| DEVICE_CERTIFICATE_SHARED_CHECK | PUBLISH_FINDING_TO_SNS, UPDATE_DEVICE_CERTIFICATE, ADD_THINGS_TO_THING_GROUP |

| UNAUTHENTICATED_COGNITO_ROLE_OVERLY_PERMISSIVE_CHECK | PUBLISH_FINDING_TO_SNS |

| AUTHENTICATED_COGNITO_ROLE_OVERLY_PERMISSIVE_CHECK | PUBLISH_FINDING_TO_SNS |

| IOT_POLICY_OVERLY_PERMISSIVE_CHECK | PUBLISH_FINDING_TO_SNS, REPLACE_DEFAULT_POLICY_VERSION |

| IOT_POLICY_POTENTIAL_MISCONFIGURATION_CHECK | PUBLISH_FINDING_TO_SNS, REPLACE_DEFAULT_POLICY_VERSION |

| CA_CERTIFICATE_EXPIRING_CHECK | PUBLISH_FINDING_TO_SNS, UPDATE_CA_CERTIFICATE |

| CONFLICTING_CLIENT_IDS_CHECK | PUBLISH_FINDING_TO_SNS |

| DEVICE_CERTIFICATE_EXPIRING_CHECK | PUBLISH_FINDING_TO_SNS, UPDATE_DEVICE_CERTIFICATE, ADD_THINGS_TO_THING_GROUP |

| REVOKED_DEVICE_CERTIFICATE_STILL_ACTIVE_CHECK | PUBLISH_FINDING_TO_SNS, UPDATE_DEVICE_CERTIFICATE, ADD_THINGS_TO_THING_GROUP |

| LOGGING_DISABLED_CHECK | PUBLISH_FINDING_TO_SNS, ENABLE_IOT_LOGGING |

| DEVICE_CERTIFICATE_KEY_QUALITY_CHECK | PUBLISH_FINDING_TO_SNS, UPDATE_DEVICE_CERTIFICATE, ADD_THINGS_TO_THING_GROUP |

| CA_CERTIFICATE_KEY_QUALITY_CHECK | PUBLISH_FINDING_TO_SNS, UPDATE_CA_CERTIFICATE |

| IOT_ROLE_ALIAS_OVERLY_PERMISSIVE_CHECK | PUBLISH_FINDING_TO_SNS |

| IOT_ROLE_ALIAS_ALLOWS_ACCESS_TO_UNUSED_SERVICES_CHECK | PUBLISH_FINDING_TO_SNS |

Todas las comprobaciones de auditoría admiten la publicación de los resultados de la auditoría en Amazon SNS para que pueda tomar acciones personalizadas en respuesta a la notificación. Cada tipo de comprobación de auditoría puede admitir acciones de mitigación adicionales:

- REVOKED_CA_CERT_CHECK

-

-

Cambiar el estado del certificado para marcarlo como inactivo en AWS IoT.

-

- DEVICE_CERTIFICATE_SHARED_CHECK

-

-

Cambiar el estado del certificado del dispositivo para marcarlo como inactivo en AWS IoT.

-

Agregar dispositivos que utilizan dicho certificado a un grupo de objetos.

-

- UNAUTHENTICATED_COGNITO_ROLE_OVERLY_PERMISSIVE_CHECK

-

-

No se admiten otras acciones.

-

- AUTHENTICATED_COGNITO_ROLE_OVERLY_PERMISSIVE_CHECK

-

-

No se admiten otras acciones.

-

- IOT_POLICY_OVERLY_PERMISSIVE_CHECK

-

-

Agregar una versión de política de AWS IoT en blanco para restringir los permisos.

-

- IOT_POLICY_POTENTIAL_MISCONFIGURATION_CHECK

-

-

Identificar posibles errores de configuración en las políticas de AWS IoT.

-

- CA_CERT_APPROACHING_EXPIRATION_CHECK

-

-

Cambiar el estado del certificado para marcarlo como inactivo en AWS IoT.

-

- CONFLICTING_CLIENT_IDS_CHECK

-

-

No se admiten otras acciones.

-

- DEVICE_CERT_APPROACHING_EXPIRATION_CHECK

-

-

Cambiar el estado del certificado del dispositivo para marcarlo como inactivo en AWS IoT.

-

Agregar dispositivos que utilizan dicho certificado a un grupo de objetos.

-

- DEVICE_CERTIFICATE_KEY_QUALITY_CHECK

-

-

Cambiar el estado del certificado del dispositivo para marcarlo como inactivo en AWS IoT.

-

Agregar dispositivos que utilizan dicho certificado a un grupo de objetos.

-

- CA_CERTIFICATE_KEY_QUALITY_CHECK

-

-

Cambiar el estado del certificado para marcarlo como inactivo en AWS IoT.

-

- REVOKED_DEVICE_CERT_CHECK

-

-

Cambiar el estado del certificado del dispositivo para marcarlo como inactivo en AWS IoT.

-

Agregar dispositivos que utilizan dicho certificado a un grupo de objetos.

-

- LOGGING_DISABLED_CHECK

-

-

Habilitar el registro.

-

AWS IoT Device Defender admite los siguientes tipos de acciones de mitigación en los resultados de auditoría:

|

Tipo de acción |

Notas |

|---|---|

| ADD_THINGS_TO_THING_GROUP | Debe especificar el grupo a la que desea agregar los dispositivos. También debe especificar si la suscripción a uno o varios grupos dinámicos debe anularse si se supera el número máximo de grupos a los que el objeto puede pertenecer. |

| ENABLE_IOT_LOGGING | Debe especificar el nivel de registro y el rol con permisos para el registro. No puede especificar un nivel de registro DISABLED. |

| PUBLISH_FINDING_TO_SNS | Debe especificar el tema en el que se debe publicar la búsqueda. |

| REPLACE_DEFAULT_POLICY_VERSION | Debe especificar el nombre de la plantilla. Sustituye la versión de la política predeterminada con una política en blanco. En este momento solo es compatible un valor de BLANK_POLICY. |

| UPDATE_CA_CERTIFICATE | Debe especificar el nuevo estado para el certificado de entidad de certificación. En este momento solo es compatible un valor de DEACTIVATE. |

| UPDATE_DEVICE_CERTIFICATE | Debe especificar el nuevo estado para el certificado del dispositivo. En este momento solo es compatible un valor de DEACTIVATE. |

Al configurar acciones estándar para los problemas encontrados durante una auditoría, puede responder a estos problemas de forma coherente. Utilizar estas acciones de mitigación definidas también le ayuda a resolver los problemas con mayor rapidez y con menos posibilidad de que se produzcan errores.

importante

La aplicación de acciones de mitigación que cambian los certificados, agregan objetos a un nuevo grupo de objetos o sustituyen la política puede tener un impacto en sus dispositivos y aplicaciones. Por ejemplo, es posible que los dispositivos no puedan conectarse. Tenga en cuenta las implicaciones de las acciones de mitigación antes de aplicarlas. Es posible que tenga que adoptar otras medidas para corregir problemas antes de que los dispositivos y las aplicaciones puedan funcionar con normalidad. Por ejemplo, es posible que tenga que proporcionar certificados de dispositivo actualizados. Las acciones de mitigación pueden ayudarle a limitar rápidamente los riesgos pero, aún así, tiene que tomar medidas correctoras para resolver los problemas.

Algunas acciones, como, por ejemplo, reactivar un certificado de dispositivo, solo se pueden realizar manualmente. AWS IoT Device Defender no proporciona un mecanismo para revertir automáticamente las acciones de mitigación que se han aplicado.

Acciones de mitigación de Detect

AWS IoT Device Defender admite los siguientes tipos de acciones de mitigación en alarmas de Detect:

|

Tipo de acción |

Notas |

|---|---|

| ADD_THINGS_TO_THING_GROUP | Debe especificar el grupo a la que desea agregar los dispositivos. También debe especificar si la suscripción a uno o varios grupos dinámicos debe anularse si se supera el número máximo de grupos a los que el objeto puede pertenecer. |

Cómo definir y administrar las acciones de mitigación

Puede utilizar la consola de AWS IoT o la AWS CLI para definir y administrar acciones de mitigación para su Cuenta de AWS.

Creación de acciones de mitigación

Cada acción de mitigación que defina es una combinación de un tipo de acción predefinida y los parámetros específicos de su cuenta.

Para utilizar la consola de AWS IoT para crear acciones de mitigación

-

Abra la página Acciones de mitigación en la consola de AWS IoT

. -

En la página Acciones de mitigación, elija Crear.

-

En la página Crear una nueva acción de mitigación, en Nombre de la acción, escriba un nombre único para la acción de mitigación.

-

En Action type (Tipo de acción), especifique el tipo de acción que desea definir.

-

En Permisos, elija el rol de IAM bajo cuyos permisos se aplica la acción.

-

Cada tipo de acción solicita un conjunto diferente de parámetros. Escriba los parámetros de la acción. Por ejemplo, si elige el tipo de acción Agregar objetos al grupo de objetos, debe elegir el grupo de destino y seleccionar o quitar la marca de verificación de Override dynamic groups (Anular grupos dinámicos).

-

Elija Guardar para guardar la acción de mitigación en su cuenta de AWS.

Para utilizar la AWS CLI para crear acciones de mitigación

-

Utilice el comando CreateMitigationAction para crear la acción de mitigación. El nombre único que dé a la acción se utiliza cuando se aplica dicha acción a los resultados de la auditoría. Elija un nombre significativo.

Para utilizar la consola de AWS IoT para ver y modificar las acciones de mitigación

-

Abra la página Acciones de mitigación en la consola de AWS IoT

. La página Acciones de mitigación muestra una lista de todas las acciones de mitigación definidas para su Cuenta de AWS.

-

Elija el enlace del nombre de acción de la acción de mitigación que desea cambiar.

-

Seleccione Editar y realice sus cambios en la acción de mitigación. No puede cambiar el nombre porque el nombre de la acción de mitigación se utiliza para identificarla.

-

Elija Actualizar para guardar los cambios de la acción de mitigación en su Cuenta de AWS.

Para utilizar la AWS CLI para obtener una lista de acciones de mitigación

-

Utilice el comando ListMitigationAction para mostrar las acciones de mitigación. Si desea cambiar o eliminar una acción de mitigación, anote del nombre.

Para utilizar la AWS CLI para actualizar una acción de mitigación

-

Utilice el comando UpdateMitigationAction para cambiar la acción de mitigación.

Para utilizar la consola de AWS IoT para eliminar una acción de mitigación

-

Abra la página Acciones de mitigación en la consola de AWS IoT

. La página Acciones de mitigación muestra todas las acciones de mitigación definidas para su Cuenta de AWS.

-

Elija la acción de mitigación que quiera eliminar y, a continuación, seleccione Eliminar.

-

En la ventana de confirmación de la eliminación, seleccione Eliminar.

Para utilizar la AWS CLI para eliminar acciones de mitigación

-

Utilice el comando UpdateMitigationAction para cambiar la acción de mitigación.

Para utilizar la consola de AWS IoT para ver los detalles de una acción de mitigación

-

Abra la página Acciones de mitigación en la consola de AWS IoT

. La página Acciones de mitigación muestra todas las acciones de mitigación definidas para su Cuenta de AWS.

-

Elija el enlace del nombre de acción de la acción de mitigación que quiera ver.

Para utilizar la AWS CLI para ver los detalles de una acción de mitigación

-

Utilice el comando DescribeMitigationAction para ver los detalles de su acción de mitigación.

Aplicación de acciones de mitigación

Después de haber definido un conjunto de acciones de mitigación, puede aplicar esas acciones a los resultados de una auditoría. Cuando se aplican acciones, empieza una tarea de acciones de mitigación de auditoría. Esta tarea podría tardar un tiempo en completarse, en función del conjunto de resultados y las acciones que se aplican a ellos. Por ejemplo, si tiene un gran grupo de dispositivos cuyos certificados han caducado, puede tardar algún tiempo en desactivar todos estos certificados o en mover esos dispositivos a un grupo de cuarentena. Otras acciones, como la habilitación del registro, se pueden realizar con rapidez.

Puede ver la lista de ejecuciones de acciones y cancelar una ejecución que aún no se ha completado. Las acciones ya realizadas como parte de la ejecución de la acción cancelada no se revierten. Si está aplicando varias acciones a un conjunto de resultados y una de esas acciones produce un error, se omiten la acciones posteriores para ese resultado (pero se siguen aplicado a otros resultados). El estado de la tarea para el resultado es FAILED. El taskStatus se establece como error (Failed) si una o varias de las acciones fracasan cuando se aplican a los resultados. Las acciones se aplican en el orden en que estén especificadas.

Cada ejecución de acción aplica a un conjunto de acciones a un destino. Ese destino puede ser una lista de resultados o puede ser todos los resultados de una auditoría.

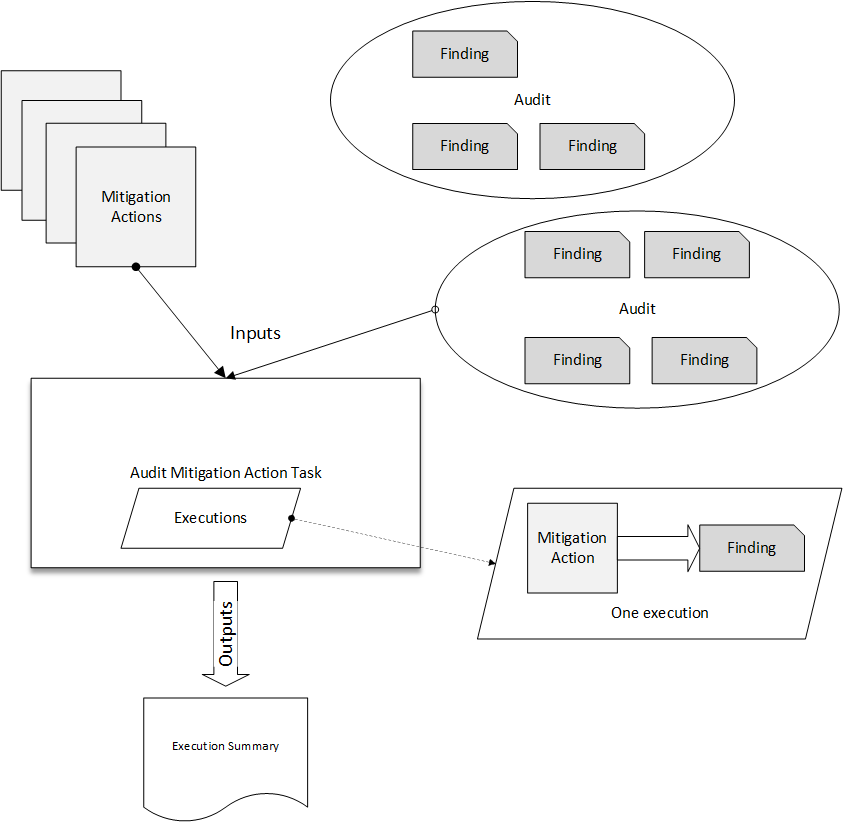

En el siguiente diagrama se muestra cómo puede definir una tarea de mitigación de auditoría para que tome todos los resultados de una auditoría y les aplique un conjunto de acciones. Una única ejecución aplica una acción a un resultado. La tarea de acciones de mitigación de auditoría genera un resumen de ejecución.

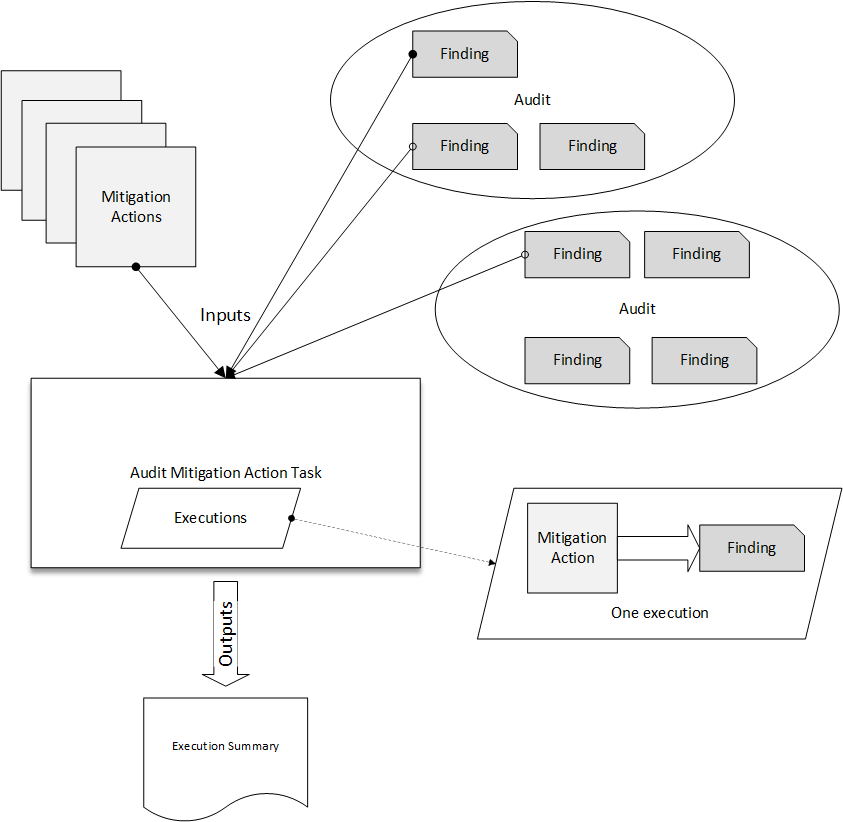

En el siguiente diagrama se muestra cómo puede definir una tarea de mitigación de auditoría para que tome una lista de resultados individuales de una o varias auditorías y les aplique un conjunto de acciones. Una única ejecución aplica una acción a un resultado. La tarea de acciones de mitigación de auditoría genera un resumen de ejecución.

Puede utilizar la AWS CLI o la consola de AWS IoT para aplicar acciones de mitigación.

Para usar la consola AWS IoT para aplicar acciones de mitigación iniciando la ejecución de una acción

-

Abra la página de resultados de la auditoría en la consola de AWS IoT

. -

Elija el nombre de la auditoría a la que desea aplicar acciones.

-

Seleccione Iniciar las acciones de mitigación. Este botón no está disponible si todos las comprobaciones son correctas.

-

En Iniciar una acción de mitigación nueva, el nombre de la tarea viene predeterminado por el ID de auditoría, pero puede cambiarlo por algo más significativo.

-

Para cada tipo de comprobación que tenga uno o varios resultados no conformes en la auditoría, puede elegir una o más acciones para aplicar. Solo se muestran las acciones que son válidas para el tipo de comprobación.

nota

Si no ha configurado las acciones para su Cuenta de AWS, la lista de acciones está vacía. Puede elegir el enlace Crear acción de mitigación para crear una o más acciones de mitigación.

-

Cuando haya especificado todas las acciones que se van a aplicar, seleccione Confirmar.

Para usar la AWS CLI para aplicar acciones de mitigación iniciando la ejecución de una acción de mitigación de auditoría

-

Si desea aplicar acciones a todos los resultados de la auditoría, utilice el comando ListAuditTasks para encontrar el ID de la tarea.

-

Si desea aplicar acciones solo a resultados seleccionados, utilice el comando ListAuditFindings para obtener los ID de los resultados.

-

Utilice el comando ListMitigationActions y anote los nombres de las acciones de mitigación que se van a aplicar.

-

Utilice el comando StartAuditMitigationActionsTask para aplicar acciones al destino. Anote el ID de la tarea. Puede utilizar el ID para comprobar el estado de la ejecución de la acción, revisar los detalles o cancelarla.

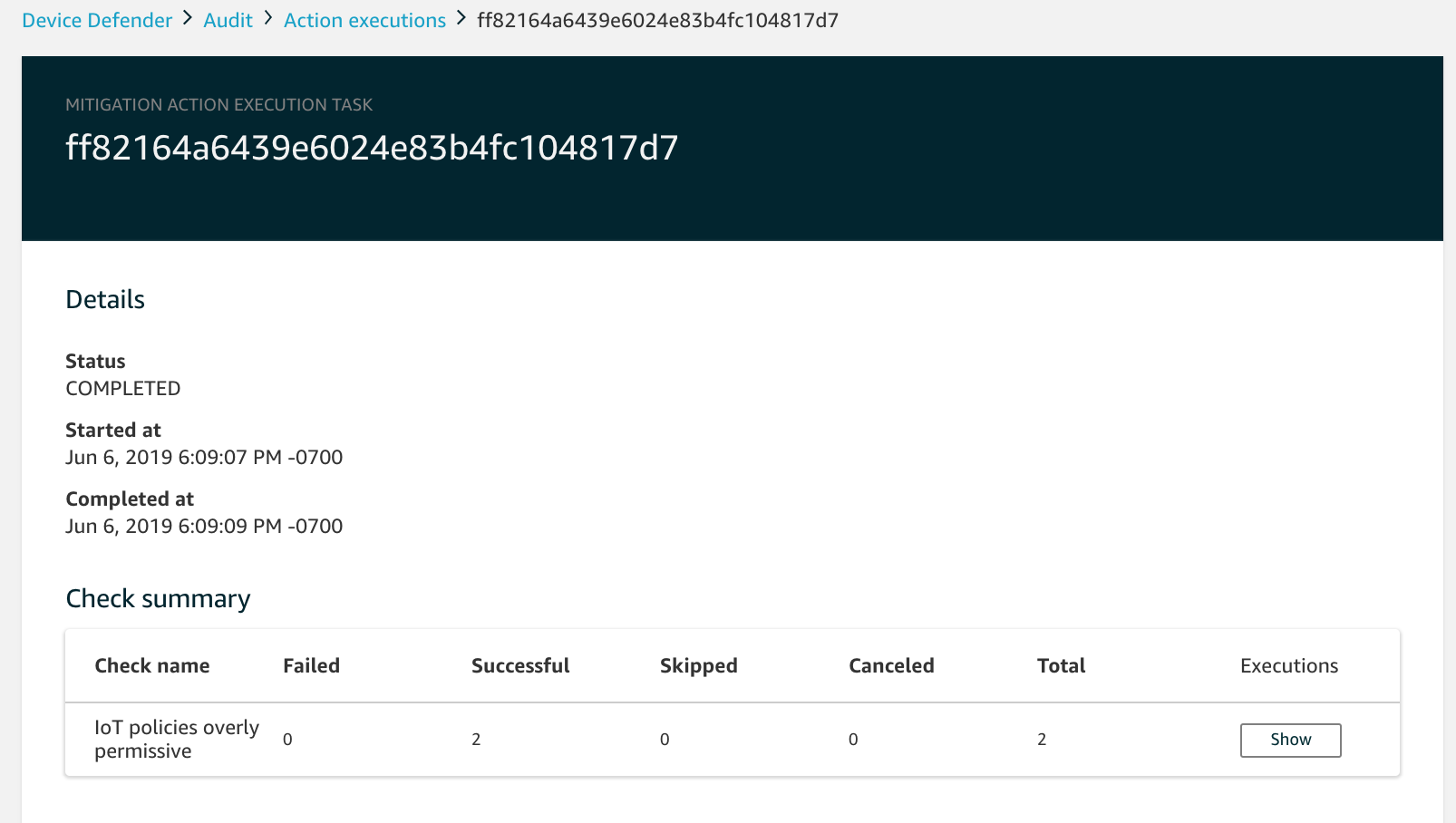

Para utilizar la consola de AWS IoT para ver sus ejecuciones de acciones

-

Abra la página de tareas de acción en la consola de AWS IoT

. Una lista de tareas de acción muestra cuando cada se inició cada una y su estado actual.

-

Elija el enlace Name (Nombre) para ver los detalles de la tarea. Los detalles incluyen todas las acciones que aplica la tarea, su destino y su estado.

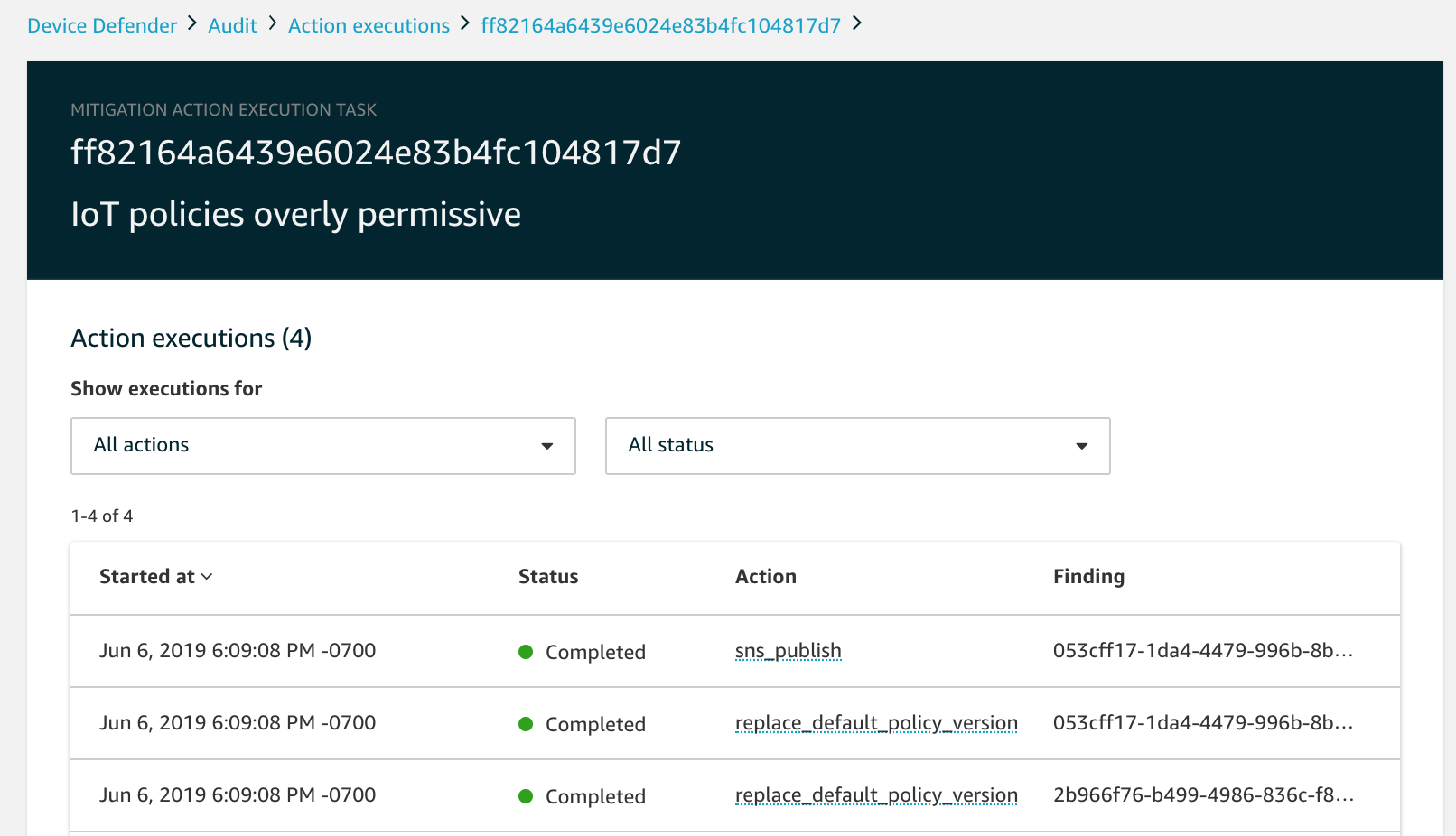

Puede utilizar los filtros Show executions for (Mostrar ejecuciones para) en tipo de acciones o estados de acción.

-

Para ver los detalles de la tarea, en Executions (Ejecuciones), elija Show (Mostrar).

Para utilizar la AWS CLI para mostrar una lista de tareas iniciadas

-

Utilice ListAuditMitigationActionsTasks para ver tus tareas de acciones de mitigación de auditoría. Puede proporcionar filtros para limitar los resultados. Si desea ver los detalles de la tarea, anote el ID de la tarea.

-

Utilice ListAuditMitigationActionsExecutions para ver los detalles de ejecución de una tarea de acciones de mitigación de auditoría en particular.

-

Use DescribeAuditMitigationActionsTask para ver los detalles de la tarea, como los parámetros especificados cuando se inició la tarea.

Para utilizar la AWS CLI para cancelar una tarea de acciones de mitigación de auditoría en ejecución

-

Utilice el comando ListAuditMitigationActionsTasks para encontrar el ID de la tarea cuya ejecución desea cancelar. Puede proporcionar filtros para limitar los resultados.

-

Utilice el comando ListDetectMitigationActionsExecutions, utilizando el ID de la tarea, para cancelar una tarea de acciones de mitigación. No es posible cancelar tareas que se han completado. Cuando se cancela una tarea, las acciones restantes no se aplican, pero las acciones de mitigación que ya se han aplicado no se revierten.

Permisos

Para cada acción de mitigación que defina, debe proporcionar el rol utilizado para aplicar dicha acción.

| Tipo de acción | Plantilla de política de permisos |

|---|---|

|

UPDATE_DEVICE_CERTIFICATE |

|

| UPDATE_CA_CERTIFICATE |

|

| ADD_THINGS_TO_THING_GROUP |

|

| REPLACE_DEFAULT_POLICY_VERSION |

|

| ENABLE_IOT_LOGGING | |

| PUBLISH_FINDING_TO_SNS |

|

Para todos los tipos de acciones de mitigación, utilice la siguiente plantilla de política de confianza: