Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

AWS KMS elementos básicos de criptografía

AWS KMS utiliza algoritmos criptográficos configurables para que el sistema pueda migrar rápidamente de un algoritmo o modo aprobado a otro. El conjunto inicial predeterminado de algoritmos criptográficos se ha seleccionado de algoritmos de los Estándares Federales de Procesamiento de la Información (aprobado por FIPS) para sus propiedades de seguridad y rendimiento.

Para obtener más información sobre los algoritmos criptográficos preferidos y aceptables, consulte Algoritmos criptográficos compatibles.

Entropía y generación de números aleatorios

AWS KMS la generación de claves se realiza en. AWS KMS HSMs HSMs Implementan un generador híbrido de números aleatorios que utiliza el NIST

SP800-90A Deterministic Random Bit Generator (DRBG) CTR_DRBG using AES-256

Operaciones de clave simétrica (solo cifrado)

Todos los comandos de cifrado con clave simétrica que se utilizan utilizan estándares de cifrado avanzados (AES)

AES-GCM es un esquema de cifrado autenticado. Además de cifrar texto sin formato a fin de producir texto cifrado, calcula una etiqueta de autenticación sobre el texto cifrado y los datos adicionales para los que se requiere autenticación (datos autenticados adicionales o AAD). La etiqueta de autenticación ayuda a garantizar que los datos provengan de la supuesta fuente y que el texto cifrado y los AAD no se hayan modificado.

Con frecuencia, AWS omite la inclusión del AAD en nuestras descripciones, especialmente cuando se refiere al cifrado de claves de datos. En estos casos, el texto circundante implica que la estructura que se cifrará se divide entre el texto sin formato que se cifrará y los AAD de texto sin cifrar que se protegerán.

AWS KMS ofrece una opción para importar el material clave a un, en AWS KMS key lugar de confiar en él AWS KMS para generar el material clave. Este material clave importado se puede cifrar mediante el RSAES-OAEP

Operaciones de clave asimétrica (cifrado, firma digital y verificación de firmas)

AWS KMS admite el uso de operaciones de clave asimétricas para las operaciones de cifrado, firma digital y acuerdo de claves. Las operaciones de clave asimétrica se basan en un par de claves privadas y públicas relacionadas de forma matemática que puede utilizar para el cifrado y descifrado, la firma y verificación de la firma o la obtención de secretos compartidos. La clave privada nunca sale AWS KMS sin cifrar. Puedes usar la clave pública interna AWS KMS llamando a las operaciones de la AWS KMS API, o bien descargar la clave pública y usarla fuera de AWS KMS ella.

AWS KMS admite los siguientes cifrados asimétricos.

-

RSA-OAEP (para el cifrado) y RSA-PSS y RSA-PKCS-#1-v1_5 (para la firma y verificación): es compatible con longitudes de clave de RSA (en bits): 2048, 3072 y 4096 para diferentes requisitos de seguridad.

-

Curva elíptica (ECC): se utiliza para firmar y verificar o para obtener secretos compartidos, pero no para ambas cosas. Soporta curvas ECC: NIST P256, P384, P521, SECP 256k1, Ed25519.

-

ML-DSA: se utiliza para la firma y la verificación. Las especificaciones clave del ML-DSA compatibles son: ML_DSA_44, ML_DSA_65 y ML_DSA_87.

-

SM2 (Solo en las regiones de China): se usa para cifrar y descifrar, firmar y verificar o obtener secretos compartidos, pero debes elegir un uso de clave. Soporta SM2 PKE para el cifrado y SM2 DSA para la firma.

Funciones de derivación de claves

Se utiliza una función de derivación de claves para obtener claves adicionales a partir de un secreto o clave inicial. AWS KMS utiliza una función de derivación de claves (KDF) para obtener claves por llamada para cada cifrado utilizado en un. AWS KMS keyTodas las operaciones de KDF utilizan el KDF en modo contador

AWS KMS uso interno de firmas digitales

Las firmas digitales también se utilizan para autenticar comandos y comunicaciones entre entidades de AWS KMS . Todas las entidades de servicio tienen un par de claves de algoritmo de firma digital de curva elíptica (ECDSA). Emplean ECDSA como se define en el Uso de algoritmos de criptografía de curva elíptica (ECC) en la sintaxis de mensajes criptográficos (CMS)

Cifrado doble

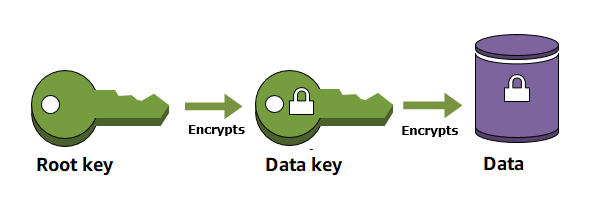

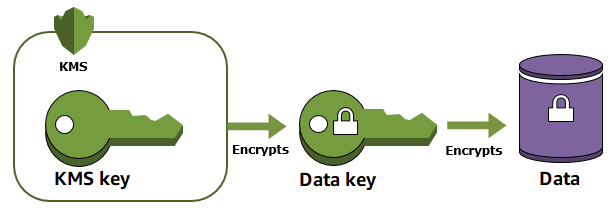

Al cifrar sus datos, los datos están protegidos, pero tiene que proteger su clave de cifrado. Una estrategia consiste en cifrarla. El cifrado de sobres es la práctica de cifrar los datos en texto no cifrado con una clave de datos y, a continuación, cifrar la clave de datos con otra clave.

Incluso puede cifrar la clave de cifrado de datos con otra clave de cifrado y cifrar dicha clave de cifrado con otra clave de cifrado. Sin embargo, finalmente, una clave debe permanecer en texto no cifrado para que pueda descifrar las claves y los datos. Esta clave de cifrado de clave de texto no cifrado de nivel superior se conoce como clave raíz.

AWS KMS le ayuda a proteger sus claves de cifrado almacenándolas y administrándolas de forma segura. La clave raíz almacenada AWS KMS, conocida como AWS KMS keys, nunca deje sin cifrar los módulos de seguridad de hardware validados por el AWS KMS FIPS 140-3 de nivel de seguridad 3

Una construcción básica utilizada en muchos sistemas criptográficos es el cifrado doble. El cifrado doble utiliza dos o más claves criptográficas para proteger un mensaje. Por lo general, una clave se deriva de una clave estática K de plazo más largo y otra clave es una clave por mensaje, msgKey, que se genera para cifrar el mensaje. El doble cifrado se forma al cifrar el mensaje: ciphertext = Encrypt(msgKey, message). A continuación, la clave del mensaje se cifra con la clave estática a largo plazo: encKey = Encrypt(k, msgKey). Por último, los dos valores (encKey, ciphertext) se empaquetan en una sola estructura, o mensaje con cifrado doble.

El destinatario, con acceso a la K, puede abrir el mensaje con doble cifrado al descifrar primero la clave cifrada y, a continuación, al descifrar el mensaje.

AWS KMS ofrece la posibilidad de gestionar estas claves estáticas de larga duración y automatizar el proceso de cifrado de sobres de sus datos.

Además de las funciones de cifrado incluidas en el AWS KMS servicio, el SDK de cifrado proporciona bibliotecas de AWS cifrado de sobres para el lado del cliente. Puede utilizar estas bibliotecas para proteger sus datos y las claves de cifrado que se utilizan a fin de cifrar esos datos.

El cifrado de sobre ofrece varios beneficios:

-

Protección de las claves de datos

Al cifrar una clave de datos, no tiene que preocuparse del almacenamiento la clave de datos cifrada, porque la clave de datos está intrínsecamente protegida por el cifrado. Puede almacenar de forma segura la clave de datos cifrada junto con los datos cifrados.

-

Cifrado de los mismos datos con varias claves múltiples

Las operaciones de cifrado pueden tardar mucho tiempo, en concreto cuando los datos que se cifran son objetos grandes. En vez de volver a cifrar los datos sin procesar varias veces con claves distintas, puede volver a cifrar solo las claves de datos que protegen los datos sin procesar.

-

Combinación de los puntos fuertes de varios algoritmos

En general, los algoritmos de clave simétrica son más rápidos y producen textos cifrados más pequeños que los algoritmos de clave pública. Sin embargo, los algoritmos de clave pública proporcionan una separación inherente entre las funciones y facilitan la administración de las claves. El cifrado de sobre le permite combinar los puntos fuertes de cada estrategia.

Operaciones criptográficas

En AWS KMS, las operaciones criptográficas son operaciones de API que utilizan claves de KMS para proteger los datos. Como las claves de KMS permanecen dentro AWS KMS, debe llamar AWS KMS para usar una clave de KMS en una operación criptográfica.

Para realizar operaciones criptográficas con claves KMS, utilice AWS SDKs, AWS Command Line Interface (AWS CLI) o. Herramientas de AWS para PowerShell No puede realizar operaciones criptográficas en la consola de AWS KMS . Para ver ejemplos de cómo llamar a las operaciones criptográficas en varios lenguajes de programación, consulte Ejemplos de código para AWS KMS usar AWS SDKs.

En la siguiente tabla se enumeran las operaciones AWS KMS criptográficas. También se muestra el tipo de clave y los requisitos de uso de clave para las claves KMS utilizadas en la operación.

| Operación | Tipo de clave | Uso de clave |

|---|---|---|

| Decrypt | Simétrico o asimétrico | ENCRYPT_DECRYPT |

| DeriveSharedSecret | Asimétrica | KEY_AGREEMENT |

| Encrypt | Simétrico o asimétrico | ENCRYPT_DECRYPT |

| GenerateDataKey | Simétrica | ENCRYPT_DECRYPT |

| GenerateDataKeyPair | Simétrica [1] No es compatible con claves KMS en almacenes de claves personalizados. |

ENCRYPT_DECRYPT |

| GenerateDataKeyPairWithoutPlaintext | Simétrica [1] No es compatible con claves KMS en almacenes de claves personalizados. |

ENCRYPT_DECRYPT |

| GenerateDataKeyWithoutPlaintext | Simétrica | ENCRYPT_DECRYPT |

| GenerateMac | HMAC | GENERATE_VERIFY_MAC |

| GenerateRandom | N/A. Esta operación no utiliza una clave KMS. | N/A |

| ReEncrypt | Simétrico o asimétrico | ENCRYPT_DECRYPT |

| Sign | Asimétrica | SIGN_VERIFY |

| Verificar | Asimétrica | SIGN_VERIFY |

| VerifyMac | HMAC | GENERATE_VERIFY_MAC |

[1] Genera un par de claves de datos asimétricas protegido por una clave de KMS de cifrado simétrico.

Para obtener información acerca de los permisos para operaciones criptográficas, consulte AWS KMSPermisos de .

Para que todos los usuarios puedan AWS KMS responder a sus necesidades y sean altamente funcionales, AWS KMS establece cuotas en cuanto al número de operaciones criptográficas llamadas por segundo. Para obtener información, consulte Cuotas compartidas para operaciones criptográficas.