Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Crear un servidor de Chef Automate

importante

AWS OpsWorks for Chef Automate llegó al final de su vida útil el 5 de mayo de 2024 y se ha desactivado tanto para los clientes nuevos como para los actuales. Recomendamos que los clientes actuales migren a Chef SaaS o a una solución alternativa. Si tienes alguna pregunta, puedes ponerte en contacto con el AWS Support equipo en AWS Re:post

Puede crear un servidor Chef utilizando la AWS OpsWorks for Chef Automate consola o el. AWS CLI

Temas

Cree un servidor Chef Automate en el AWS Management Console

Inicie sesión en la AWS OpsWorks consola AWS Management Console y ábrala en https://console.aws.amazon.com/opsworks/

. -

En la página de AWS OpsWorks inicio, seleccione Ir a OpsWorks para ver Chef Automate.

-

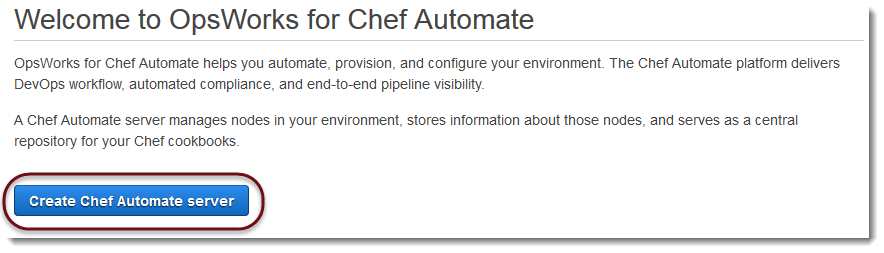

En la página de AWS OpsWorks for Chef Automate inicio, elija Crear servidor Chef Automate.

-

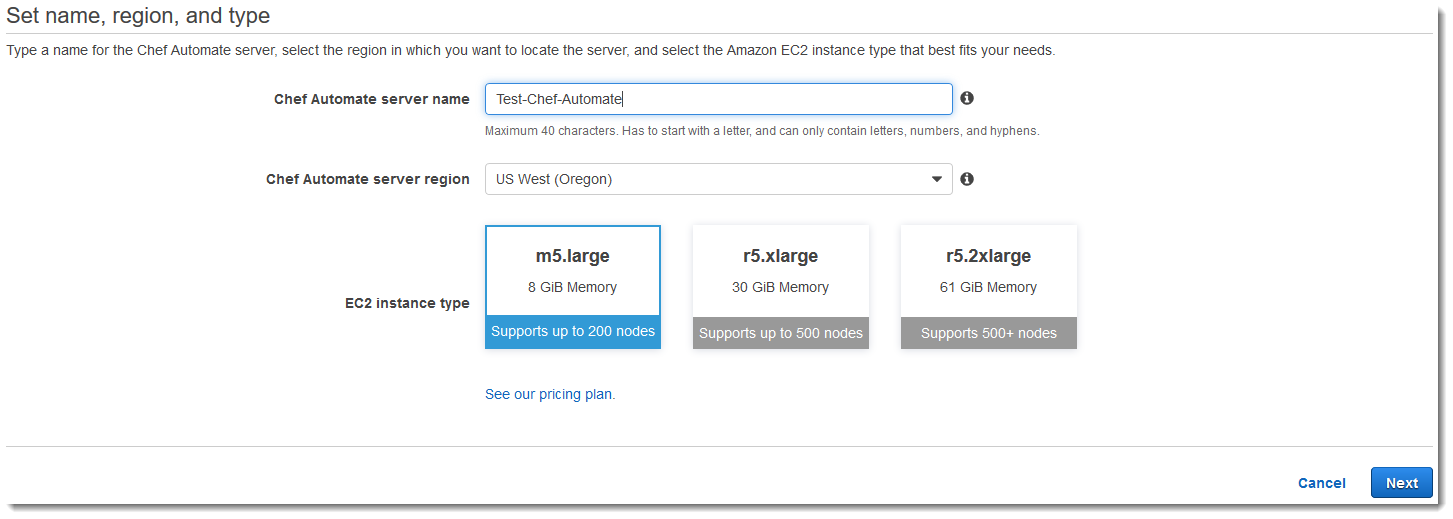

En la página Set name, region, and type (Establecer nombre, región y tipo), especifique un nombre para su servidor. Los nombres de servidor de Chef pueden tener un máximo de 40 caracteres y solo pueden contener caracteres alfanuméricos y guiones. Seleccione una región compatible y, a continuación, elija un tipo de instancia que admita el número de nodos que desee gestionar. Puede cambiar el tipo de instancia después de haber creado su servidor, si fuera necesario. En este tutorial, vamos a crear un tipo de instancia m5.large en la región de Oeste de EE. UU. (Oregón). Elija Siguiente.

-

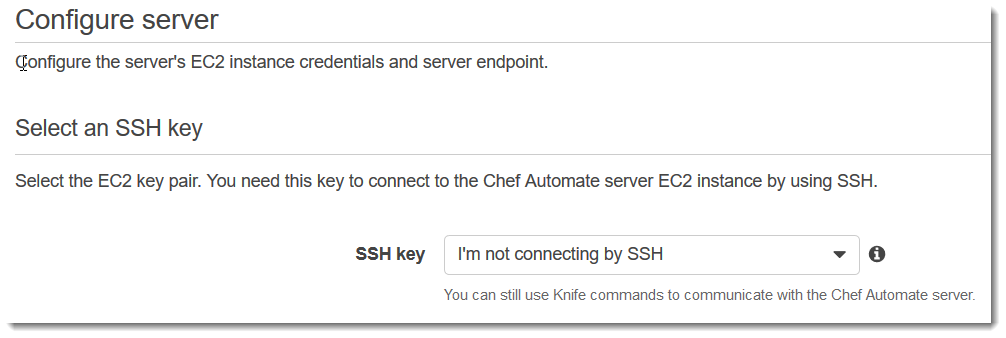

En la página Configure server (Configurar servidor), deje la selección predeterminada en la lista desplegable SSH key (Clave SSH), a menos que desee especificar el nombre de un par de claves.

-

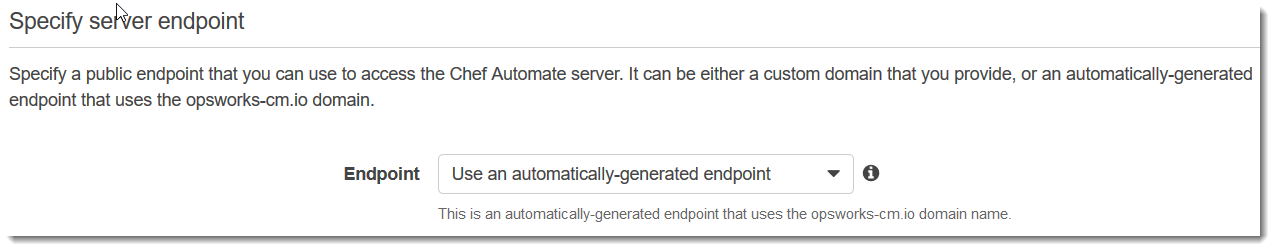

En Specify server endpoint (Especificar un punto de enlace de servidor), deje el valor predeterminado, Use an automatically-generated endpoint (Usar un punto de enlace generado automáticamente) y, a continuación, elija Next (Siguiente), a menos que desee que su servidor se encuentre en un dominio personalizado propio. Para configurar un dominio personalizado, vaya al paso siguiente.

-

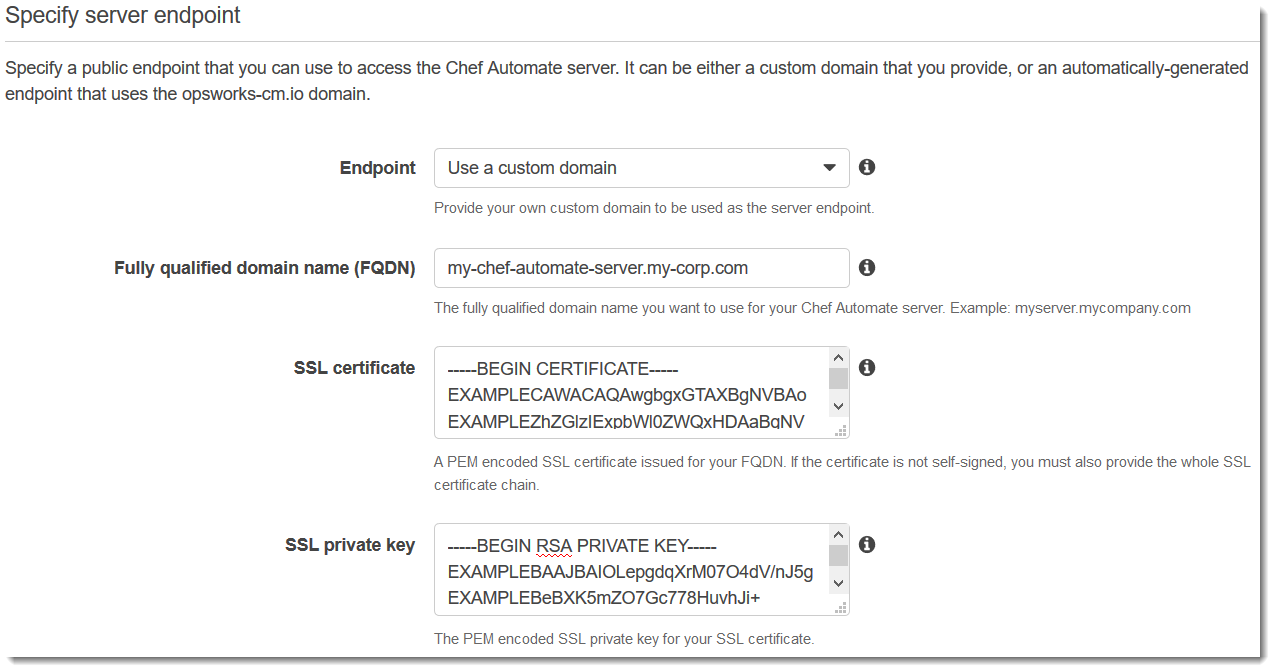

Para utilizar un dominio personalizado, para Specify server endpoint (Especificar punto de enlace de servidor), seleccione Use a custom domain (Utilizar un dominio personalizado) en la lista desplegable.

-

En Fully qualified domain name (FQDN) (Nombre de dominio completo (FQDN)), especifique un FQDN. Debe poseer el nombre de dominio que desea utilizar.

-

En SSL certificate (Certificado SSL), pegue todo el certificado completo con formato PEM, empezando por

–––--BEGIN CERTIFICATE-----y terminando por–––--END CERTIFICATE-----. El sujeto del certificado SSL debe coincidir con el FQDN especificado en el paso anterior. -

En SSL private key (Clave privada SSL), pegue la clave privada RSA completa, empezando por

–––--BEGIN RSA PRIVATE KEY-----y terminando por–––--END RSA PRIVATE KEY-----. La clave privada SSL debe coincidir con la clave pública del certificado SSL que especificó en el paso anterior. Elija Siguiente.

-

-

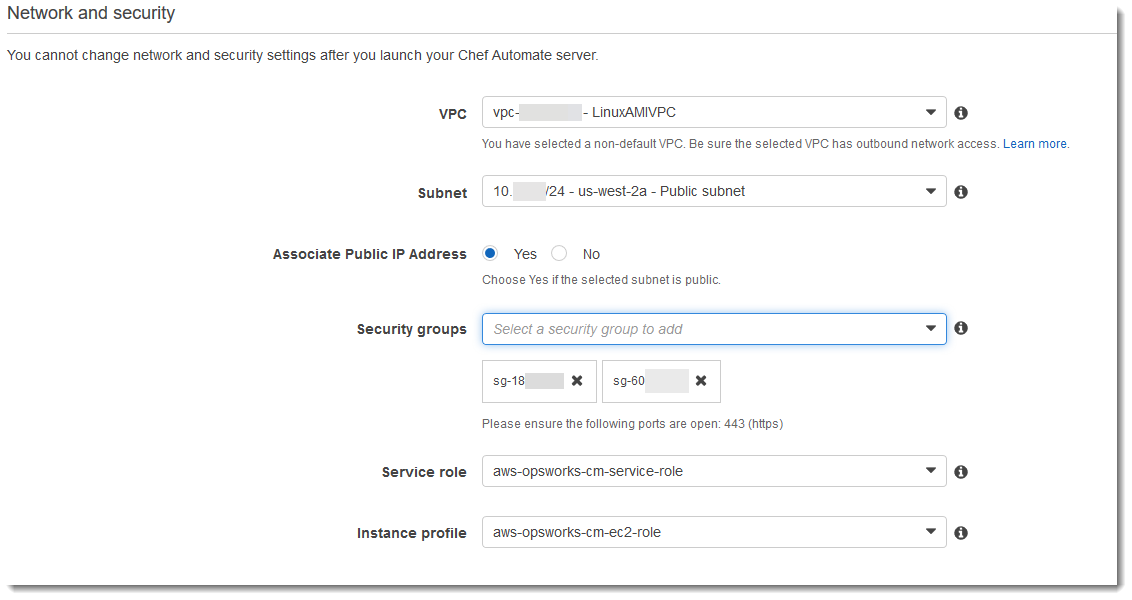

En la página Configure advanced settings (Configuración de opciones avanzadas), en el área Network and security (Red y seguridad), elija una VPC, una subred y uno o varios grupos de seguridad. Estos son los requisitos para su VPC:

-

La VPC debe tener al menos una subred pública.

-

La resolución DNS debe estar habilitada.

-

Auto-assign public IP (Asignación automática de IP pública) debe estar habilitada en subredes públicas.

AWS OpsWorks puede generarle un grupo de seguridad, un rol de servicio y un perfil de instancia, si aún no tiene ninguno que desee usar. El servidor puede ser un miembro de varios grupos de seguridad. Tras abandonar esta página, ya no podrá cambiar los ajustes de red y de seguridad del servidor de Chef.

-

-

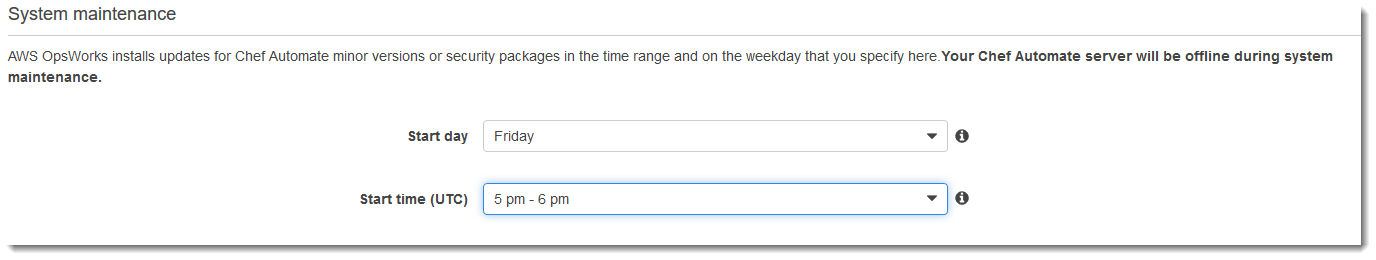

En la sección System maintenance (Mantenimiento del sistema), defina el día y la hora en los que desee comenzar con el mantenimiento del sistema. Puesto que lo normal es que el servidor quede sin conexión durante las operaciones de mantenimiento del sistema, elija un momento en el horario laboral de baja demanda del servidor. Los nodos conectados introducen un estado

pending-serverhasta que se completen las tareas de mantenimiento.Es preciso contar con un período de mantenimiento. Puede cambiar el día y la hora de inicio más adelante mediante las API AWS Management Console AWS CLI, o las API.

-

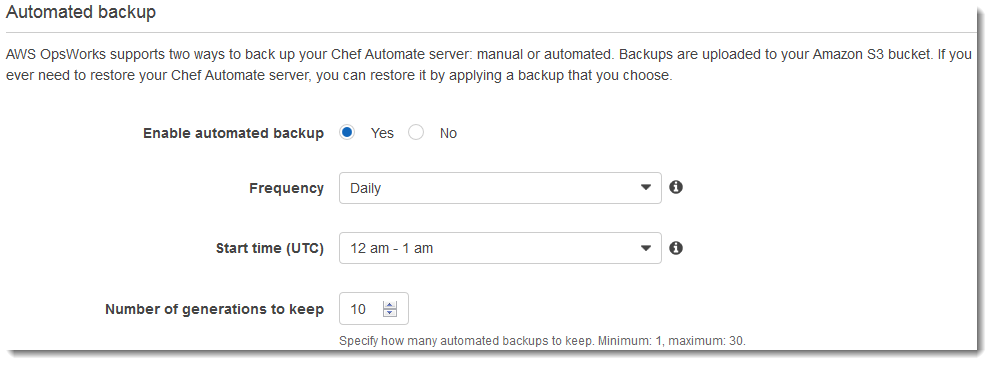

Configure copias de seguridad. Las copias de seguridad automáticas están habilitadas de forma predeterminada. Establezca una frecuencia y una hora en la que se prefiera iniciar las copias de seguridad automáticas y establezca el número de copias de seguridad generadas que almacenar en Amazon Simple Storage Service. Se conservan un máximo de 30 copias de seguridad; cuando se alcanza el máximo, AWS OpsWorks for Chef Automate elimina las copias de seguridad más antiguas para dejar espacio a las nuevas.

-

(Opcional) En Tags (Etiquetas), agregue etiquetas al servidor y recursos relacionados, como la instancia EC2, la dirección IP elástica, el grupo de seguridad, el bucket de S3 y las copias de seguridad. Para obtener más información sobre cómo etiquetar un AWS OpsWorks for Chef Automate servidor, consulte. Trabajar con etiquetas en AWS OpsWorks for Chef Automate los recursos

-

Cuando haya terminado con la configuración avanzada, elija Next (Siguiente).

-

En la página Review (Revisar), revise las opciones seleccionadas. Cuando esté listo para crear el servidor, elija Launch (Lanzar).

Mientras espera AWS OpsWorks para crear su servidor Chef, descargue el kit de inicio Configurar el servidor de Chef con el kit de inicio y las credenciales del panel de control de Chef Automate. No espere hasta que el servidor esté online para descargarlos.

Cuando se termine de crear el servidor, el servidor de Chef estará disponible en la página de inicio de AWS OpsWorks for Chef Automate , con el estado online. Una vez que el servidor esté online, el panel de Chef Automate estará disponible en el dominio del servidor, en una URL en el siguiente formato:

https://.your_server_name-random.region.opsworks-cm.io

Cree un servidor de Chef Automate utilizando el AWS CLI

Crear un AWS OpsWorks for Chef Automate servidor mediante la ejecución de AWS CLI comandos es diferente a crear un servidor en la consola. En la consola, AWS OpsWorks crea un rol de servicio y un grupo de seguridad para usted, si no especifica los existentes que desee usar. En el AWS CLI, AWS OpsWorks puede crear un grupo de seguridad para usted si no lo especifica, pero no crea automáticamente un rol de servicio; debe proporcionar un ARN de rol de servicio como parte del comando. create-server En la consola, mientras AWS OpsWorks crea su servidor de Chef Automate, descarga el kit de inicio de Chef Automate y las credenciales de inicio de sesión para el panel de Chef Automate. Como no puede hacerlo cuando crea un AWS OpsWorks for Chef Automate

servidor mediante el AWS CLI, utiliza una utilidad de procesamiento JSON para obtener las credenciales de inicio de sesión y el kit de inicio a partir de los resultados del create-server comando una vez que su nuevo AWS OpsWorks for Chef Automate servidor esté en línea. Si lo prefiere, puede generar un nuevo conjunto de credenciales de inicio de sesión y un nuevo kit de inicio en la consola una vez que el nuevo servidor de AWS OpsWorks for Chef Automate

esté online.

Si su ordenador local aún no está ejecutando el AWS CLI, descárguelo e instálelo AWS CLI siguiendo las instrucciones de instalación de la Guía del usuario de la interfaz de línea de comandos de AWS. En esta sección no se describen todos los parámetros que se pueden utilizar con el comando create-server. Para obtener más información sobre los parámetros de create-server, consulte create-server en la Referencia de la AWS CLI

.

-

Asegúrese de completar los requisitos previos, especialmente Configurar una VPC, o de que tiene una VPC existente que desea utilizar. Para crear un servidor de Chef Automate, necesita un ID de subred.

-

Si lo desea, puede generar una clave central de Chef mediante OpenSSL

y guardar dicha clave en un archivo apropiado y seguro de su equipo local. La clave central se genera automáticamente como parte del proceso de creación del servidor si no se proporciona una en el comando create-server. Si desea omitir este paso, puede obtener la clave central de Chef Automate a partir de los resultados del comandocreate-server. Si elige generar la clave central utilizando los siguientes comandos, asegúrese de incluir el parámetro-pubout, ya que la clave central de Chef Automate es la mitad pública del par de claves de RSA. Para obtener más información, consulte el paso 6.umask 077 openssl genrsa -out "pivotal" 2048 openssl rsa -in "pivotal" -pubout -

Cree un rol de servicio y un perfil de instancia. AWS OpsWorks proporciona una AWS CloudFormation plantilla que puede utilizar para crear ambos. Ejecuta el siguiente AWS CLI comando para crear una AWS CloudFormation pila que cree automáticamente el rol de servicio y el perfil de instancia.

aws cloudformation create-stack --stack-name OpsWorksCMRoles --template-url https://s3.amazonaws.com/opsworks-cm-us-east-1-prod-default-assets/misc/opsworks-cm-roles.yaml --capabilities CAPABILITY_NAMED_IAM -

Cuando AWS CloudFormation termines de crear la pila, busca y copia los ARN de las funciones de servicio de tu cuenta.

aws iam list-roles --path-prefix "/service-role/" --no-paginateEn los resultados del comando

list-roles, busque entradas de ARN del rol de servicio que tengan el siguiente aspecto. Anote los ARN de rol de servicio. Necesitará estos valores cuando cree el servidor de Chef Automate.{ "AssumeRolePolicyDocument": { "Version": "2012-10-17", "Statement": [ { "Action": "sts:AssumeRole", "Effect": "Allow", "Principal": { "Service": "ec2.amazonaws.com" } } ] }, "RoleId": "AROZZZZZZZZZZQG6R22HC", "CreateDate": "2018-01-05T20:42:20Z", "RoleName": "aws-opsworks-cm-ec2-role", "Path": "/service-role/", "Arn": "arn:aws:iam::000000000000:role/service-role/aws-opsworks-cm-ec2-role" }, { "AssumeRolePolicyDocument": { "Version": "2012-10-17", "Statement": [ { "Action": "sts:AssumeRole", "Effect": "Allow", "Principal": { "Service": "opsworks-cm.amazonaws.com" } } ] }, "RoleId": "AROZZZZZZZZZZZZZZZ6QE", "CreateDate": "2018-01-05T20:42:20Z", "RoleName": "aws-opsworks-cm-service-role", "Path": "/service-role/", "Arn": "arn:aws:iam::000000000000:role/service-role/aws-opsworks-cm-service-role" } -

Busque y copie los ARN de perfiles de instancia de su cuenta.

aws iam list-instance-profiles --no-paginateEn los resultados del comando

list-instance-profiles, busque entradas de ARN del perfil de instancia que tengan el siguiente aspecto. Anote los ARN de perfil de instancia. Necesitará estos valores cuando cree el servidor de Chef Automate.{ "Path": "/", "InstanceProfileName": "aws-opsworks-cm-ec2-role", "InstanceProfileId": "EXAMPLEDC6UR3LTUW7VHK", "Arn": "arn:aws:iam::123456789012:instance-profile/aws-opsworks-cm-ec2-role", "CreateDate": "2017-01-05T20:42:20Z", "Roles": [ { "Path": "/service-role/", "RoleName": "aws-opsworks-cm-ec2-role", "RoleId": "EXAMPLEE4STNUQG6R22HC", "Arn": "arn:aws:iam::123456789012:role/service-role/aws-opsworks-cm-ec2-role", "CreateDate": "2017-01-05T20:42:20Z", "AssumeRolePolicyDocument": { "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Service": "ec2.amazonaws.com" }, "Action": "sts:AssumeRole" } ] } } ] }, -

Cree el AWS OpsWorks for Chef Automate servidor ejecutando el

create-servercomando.-

El valor de

--engineesChefAutomate,--engine-modelesSingley--engine-versiones12. -

El nombre del servidor debe ser único en su AWS cuenta, en cada región. Los nombres de servidor deben comenzar por una letra, y pueden contener letras, números o guiones (-) hasta un máximo de 40 caracteres.

-

Utilice los ARN del perfil de instancia y del rol de servicio que ha copiado en los pasos 4 y 5.

-

Los tipos de instancia válidos son

m5.large,r5.xlargeor5.2xlarge. Para obtener más información sobre las especificaciones de estos tipos de instancia, consulte Tipos de instancia en la Guía del usuario de Amazon EC2. -

El parámetro

--engine-attributeses opcional; si no especifica uno o ambos valores, el proceso de creación del servidor los genera automáticamente. Si añade--engine-attributes, especifique el valor deCHEF_AUTOMATE_PIVOTAL_KEYque ha generado en el paso 2, el valor deCHEF_AUTOMATE_ADMIN_PASSWORDo ambos.Si no establece un valor para

CHEF_AUTOMATE_ADMIN_PASSWORD, se genera una contraseña que se devuelve como parte de la respuesta decreate-server. También puede descargar de nuevo el kit de inicio en la consola, lo que vuelve a generar esta contraseña. La longitud de la contraseña está comprendida entre 8 y 32 caracteres. La contraseña puede contener letras, espacios, números y caracteres especiales (!/@#$%^+=_). La contraseña debe incluir al menos una letra en mayúscula, una en minúscula, un número y un carácter especial. -

El uso de un par de claves SSH es opcional, pero puede ayudarle a conectarse al servidor de Chef Automate si necesita restablecer la contraseña de administrador del panel de Chef Automate. Para obtener más información sobre la creación de un par de claves SSH, consulte Pares de claves de Amazon EC2 en la Guía del usuario de Amazon EC2.

-

Para utilizar un dominio personalizado, agregue los siguientes parámetros al comando. De lo contrario, el proceso de creación de servidor Chef Automate genera automáticamente un punto de enlace. Los tres parámetros son necesarios para configurar un dominio personalizado. Para obtener información sobre los requisitos adicionales para el uso de estos parámetros, consulte CreateServerla referencia de la API de AWS OpsWorks CM.

-

--custom-domain: un punto de enlace público opcional de un servidor, comohttps://aws.my-company.com. -

--custom-certificate: un certificado HTTPS con formato PEM. El valor puede ser un solo certificado autofirmado o una cadena de certificados. -

--custom-private-key: una clave privada en formato PEM para conectarse al servidor mediante HTTPS. La clave privada no debe cifrarse; no se puede proteger mediante una contraseña o una frase de contraseña.

-

-

Es necesario un mantenimiento del sistema semanal. Los valores válidos deben especificarse en el siguiente formato:

DDD:HH:MM. La hora debe especificarse de acuerdo con la hora universal coordinada (UTC). Si no especifica un valor para--preferred-maintenance-window, el valor predeterminado es un periodo aleatorio de una hora el martes, miércoles o viernes. -

Los valores válidos para

--preferred-backup-windowse deben especificar en uno de los siguientes formatos:HH:MMpara las copias de seguridad diarias oDDD:HH:MMpara las copias de seguridad semanales. La hora debe especificarse en horario UTC. El valor predeterminado es una hora de inicio diaria aleatoria. Para cancelar las copias de seguridad automáticas, añada el parámetro--disable-automated-backupen su lugar. -

Para

--security-group-ids, introduzca uno o varios ID de grupos de seguridad, separados por un espacio. -

Para

--subnet-ids, introduzca un ID de subred.

aws opsworks-cm create-server --engine "ChefAutomate" --engine-model "Single" --engine-version "12" --server-name "server_name" --instance-profile-arn "instance_profile_ARN" --instance-type "instance_type" --engine-attributes '{"CHEF_AUTOMATE_PIVOTAL_KEY":"pivotal_key","CHEF_AUTOMATE_ADMIN_PASSWORD":"password"}' --key-pair "key_pair_name" --preferred-maintenance-window "ddd:hh:mm" --preferred-backup-window "ddd:hh:mm" --security-group-idssecurity_group_id1security_group_id2--service-role-arn "service_role_ARN" --subnet-idssubnet_IDA continuación, se muestra un ejemplo.

aws opsworks-cm create-server --engine "ChefAutomate" --engine-model "Single" --engine-version "12" --server-name "automate-06" --instance-profile-arn "arn:aws:iam::12345678912:instance-profile/aws-opsworks-cm-ec2-role" --instance-type "m5.large" --engine-attributes '{"CHEF_AUTOMATE_PIVOTAL_KEY":"MZZE...Wobg","CHEF_AUTOMATE_ADMIN_PASSWORD":"zZZzDj2DLYXSZFRv1d"}' --key-pair "amazon-test" --preferred-maintenance-window "Mon:08:00" --preferred-backup-window "Sun:02:00" --security-group-ids sg-b00000001 sg-b0000008 --service-role-arn "arn:aws:iam::12345678912:role/service-role/aws-opsworks-cm-service-role" --subnet-ids subnet-300aaa00En el ejemplo siguiente se crea un servidor de Chef Automate que utiliza un dominio personalizado.

aws opsworks-cm create-server --engine "ChefAutomate" --engine-model "Single" --engine-version "12" \ --server-name "my-custom-domain-server" \ --instance-profile-arn "arn:aws:iam::12345678912:instance-profile/aws-opsworks-cm-ec2-role" \ --instance-type "m5.large" \ --engine-attributes '{"CHEF_AUTOMATE_PIVOTAL_KEY":"MZZE...Wobg","CHEF_AUTOMATE_ADMIN_PASSWORD":"zZZzDj2DLYXSZFRv1d"}' \ --custom-domain "my-chef-automate-server.my-corp.com" \ --custom-certificate "-----BEGIN CERTIFICATE----- EXAMPLEqEXAMPLE== -----END CERTIFICATE-----" \ --custom-private-key "-----BEGIN RSA PRIVATE KEY----- EXAMPLEqEXAMPLE= -----END RSA PRIVATE KEY-----" \ --key-pair "amazon-test" \ --preferred-maintenance-window "Mon:08:00" \ --preferred-backup-window "Sun:02:00" \ --security-group-ids sg-b00000001 sg-b0000008 \ --service-role-arn "arn:aws:iam::12345678912:role/service-role/aws-opsworks-cm-service-role" \ --subnet-ids subnet-300aaa00En el ejemplo siguiente se crea un servidor de Chef Automate que agrega dos etiquetas:

Stage: ProductionyDepartment: Marketing. Para obtener más información sobre cómo agregar y administrar etiquetas en AWS OpsWorks for Chef Automate los servidores, consulte Trabajar con etiquetas en AWS OpsWorks for Chef Automate los recursos esta guía.aws opsworks-cm create-server --engine "ChefAutomate" --engine-model "Single" --engine-version "12" \ --server-name "my-test-chef-server" \ --instance-profile-arn "arn:aws:iam::12345678912:instance-profile/aws-opsworks-cm-ec2-role" \ --instance-type "m5.large" \ --engine-attributes '{"CHEF_AUTOMATE_PIVOTAL_KEY":"MZZE...Wobg","CHEF_AUTOMATE_ADMIN_PASSWORD":"zZZzDj2DLYXSZFRv1d"}' \ --key-pair "amazon-test" \ --preferred-maintenance-window "Mon:08:00" \ --preferred-backup-window "Sun:02:00" \ --security-group-ids sg-b00000001 sg-b0000008 \ --service-role-arn "arn:aws:iam::12345678912:role/service-role/aws-opsworks-cm-service-role" \ --subnet-ids subnet-300aaa00 \ --tags [{\"Key\":\"Stage\",\"Value\":\"Production\"},{\"Key\":\"Department\",\"Value\":\"Marketing\"}] -

-

AWS OpsWorks for Chef Automate tarda unos 15 minutos en crear un servidor nuevo. No descarte la salida del comando

create-serverni cierre la sesión del shell, ya que la salida puede contener información importante que no se volverá a mostrar. Para obtener las contraseñas y el kit de inicio de los resultados decreate-server, continúe en el siguiente paso.Si está utilizando un dominio personalizado con el servidor, en la salida del comando

create-server, copie el valor del atributoEndpoint. A continuación, se muestra un ejemplo."Endpoint": "automate-07-exampleexample.opsworks-cm.us-east-1.amazonaws.com" -

Si optó por AWS OpsWorks for Chef Automate generar una clave y una contraseña para usted, puede extraerlas en formatos utilizables a partir de los

create-serverresultados utilizando un procesador JSON como jq. Después de instalar jq , puede ejecutar los siguientes comandos para extraer la clave central, la contraseña del administrador del panel de Chef Automate y el kit de inicio. Si no ha proporcionado su propia clave central y contraseña en el paso 4, asegúrese de guardar la clave central y la contraseña de administrador extraídas en lugares cómodos y seguros. #Get the Chef password: cat resp.json | jq -r '.Server.EngineAttributes[] | select(.Name == "CHEF_AUTOMATE_ADMIN_PASSWORD") | .Value' #Get the Chef Pivotal Key: cat resp.json | jq -r '.Server.EngineAttributes[] | select(.Name == "CHEF_AUTOMATE_PIVOTAL_KEY") | .Value' #Get the Chef Starter Kit: cat resp.json | jq -r '.Server.EngineAttributes[] | select(.Name == "CHEF_STARTER_KIT") | .Value' | base64 -D > starterkit.zip -

Si lo desea, si no ha extraído el kit de inicio de los resultados de los

create-servercomandos, puede descargar un nuevo kit de inicio desde la página de propiedades del servidor en la AWS OpsWorks for Chef Automate consola. La descarga de un nuevo kit de inicio restablece la contraseña del administrador del panel de Chef Automate. -

Si no está utilizando un dominio personalizado, vaya al paso siguiente. Si utilizas un dominio personalizado con el servidor, crea una entrada CNAME en la herramienta de administración de DNS de tu empresa para dirigir tu dominio personalizado al punto AWS OpsWorks for Chef Automate final que copiaste en el paso 7. No puede acceder a un servidor con un dominio personalizado ni iniciar sesión en él hasta que complete este paso.

-

Cuando haya finalizado el proceso de creación del servidor, continúe en Configurar el servidor de Chef con el kit de inicio.