Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

AWS Outposts conectividad con las AWS regiones

AWS Outposts admite la conectividad de red de área amplia (WAN) a través de la conexión de enlace de servicio.

Contenido

Conectividad a través de enlaces de servicio

El enlace de servicio es una conexión necesaria entre tus Outposts y la AWS región elegida (o región de origen) y permite la gestión de los Outposts y el intercambio de tráfico hacia y desde la región. AWS El enlace de servicio utiliza un conjunto de VPN conexiones cifradas para comunicarse con la región de origen.

Para configurar la conectividad del enlace de servicio, AWS debe configurar la conectividad física, virtual LAN (VLAN) y de capa de red del enlace de servicio con los dispositivos de la red local durante el aprovisionamiento de Outpost. Para obtener más información, consulta Conectividad de red local para los racks y Requisitos del sitio para el rack Outposts.

Para la conectividad de la red de área amplia (WAN) con la AWS región, AWS Outposts puede establecer VPN conexiones de enlace de servicio a través de la conectividad pública de la AWS región. Esto requiere que los Outposts tengan acceso a los rangos de IP públicas de la Región, que pueden ser a través de Internet pública o interfaces virtuales AWS Direct Connect públicas. Para conocer los rangos de direcciones IP actuales, consulta los rangos de direcciones AWS IP en la guía del VPC usuario de Amazon. Esta conectividad se puede habilitar configurando rutas específicas o predeterminadas (0.0.0.0/0) en la ruta de la capa de red del enlace de servicio. Para obtener más información, consulte BGPConectividad de Service Link y Rango de IP y publicidad de subredes de la infraestructura de Service Link.

Como alternativa, puede seleccionar la opción de conectividad privada para su Outpost. Para obtener más información, consulta el artículo sobre el uso VPC de la conectividad privada de Service Link.

Una vez establecida la conexión de enlace de servicio, su Outpost comienza a funcionar y es administrado por AWS. El enlace de servicio se utiliza para el siguiente tráfico:

-

VPCTráfico de clientes entre el Outpost y cualquier puesto asociado. VPCs

-

El tráfico de administración de Outposts, como la administración de recursos, el monitoreo de recursos y las actualizaciones de firmware y software.

Requisitos de unidad máxima de transmisión del enlace de servicio MTU

La unidad de transmisión máxima (MTU) de una conexión de red es el tamaño, en bytes, del paquete más grande permitido que se puede pasar a través de la conexión. La red debe admitir 1500 bytes MTU entre los puntos finales de Outpost y de enlace de servicio en la región principal. AWS Para obtener información sobre los requisitos MTU entre una instancia de Outpost y una instancia de la AWS región a través del enlace de servicio, consulta la unidad máxima de transmisión de red (MTU) para tu EC2 instancia de Amazon en la Guía del EC2 usuario de Amazon.

Recomendaciones de ancho de banda para el enlace de servicio

Para una experiencia y una resiliencia óptimas, AWS requiere que utilice una conectividad redundante de al menos 500 Mbps (1 Gbps es mejor) y una latencia de ida y vuelta de 175 ms como máximo para la conexión del enlace de servicio a la región. AWS Puede utilizar AWS Direct Connect o una conexión a Internet para el enlace de servicio. Los requisitos de tiempo mínimo de 500 Mbps y máximo de ida y vuelta para la conexión de enlace de servicio le permiten lanzar EC2 instancias de Amazon, adjuntar EBS volúmenes de Amazon y acceder a AWS servicios como Amazon EKSEMR, Amazon y CloudWatch métricas con un rendimiento óptimo.

Los requisitos de ancho de banda para el enlace de un servicio de Outposts varían en función de las siguientes características:

-

Número de AWS Outposts racks y configuraciones de capacidad

-

Características de la carga de trabajo, como el AMI tamaño, la elasticidad de las aplicaciones, las necesidades de velocidad de ráfaga y el VPC tráfico de Amazon a la región

Para recibir una recomendación personalizada sobre el ancho de banda de enlace de servicio necesario para sus necesidades, póngase en contacto con su representante de AWS ventas o APN socio.

Firewalls y enlace de servicio

En esta sección, se describen las configuraciones del firewall y la conexión del enlace de servicio.

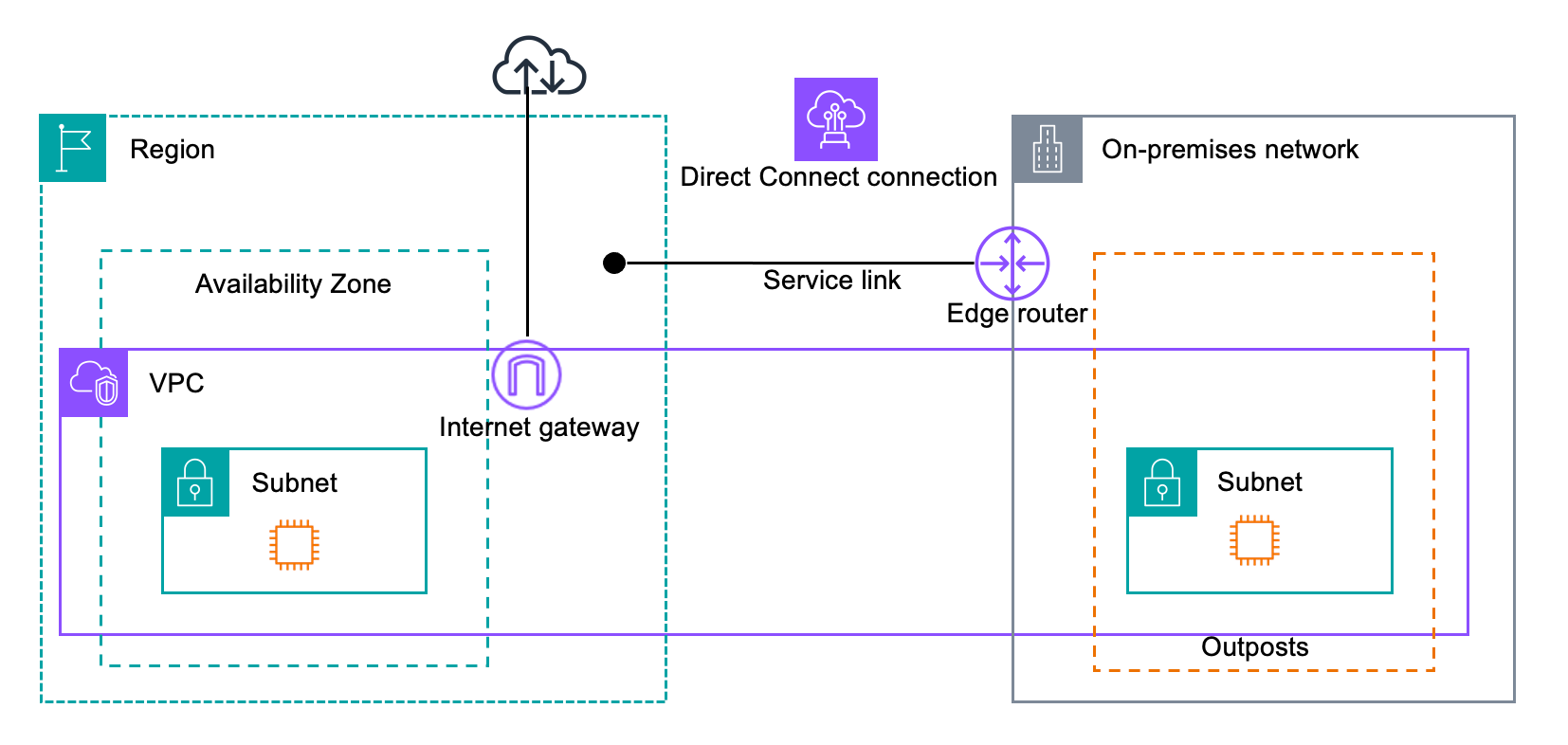

En el siguiente diagrama, la configuración extiende la Amazonía VPC desde la AWS región hasta el puesto avanzado. Una interfaz virtual AWS Direct Connect pública es la conexión de enlace de servicio. El siguiente tráfico pasa por el enlace de servicio y la conexión de AWS Direct Connect :

-

Tráfico de administración al Outpost a través del enlace de servicio

-

Tráfico entre el puesto de avanzada y cualquier dispositivo asociado VPCs

Si utiliza un firewall activo con su conexión a Internet para limitar la conectividad de la Internet pública al enlace de servicioVLAN, puede bloquear todas las conexiones entrantes que se inicien desde Internet. Esto se debe a que el enlace de servicio VPN se inicia únicamente desde el puesto de avanzada a la región, no desde la región al puesto de avanzada.

Si utiliza un firewall para limitar la conectividad desde el enlace de servicioVLAN, puede bloquear todas las conexiones entrantes. Debes permitir que las conexiones salientes regresen al puesto de avanzada desde la AWS región, según se indica en la siguiente tabla. Si el firewall está activo, las conexiones salientes del Outpost que estén permitidas, es decir, las que se iniciaron desde el Outpost, deberían poder volver a entrar.

| Protocolo | Puerto de origen | Dirección de origen | Puerto de destino | Dirección de destino |

|---|---|---|---|---|

UDP |

443 |

AWS Outposts enlace de servicio /26 |

443 |

AWS Outposts Rutas públicas de la región |

TCP |

1025-65535 |

AWS Outposts enlace de servicio /26 |

443 |

AWS Outposts Rutas públicas de la región |

nota

Las instancias de un Outpost no pueden usar el enlace de servicio para comunicarse con instancias de otro Outposts. Aproveche el enrutamiento a través de la puerta de enlace local o la interfaz de red local para comunicarse entre Outposts.

AWS Outposts Los racks también se diseñan con equipos de red y alimentación redundantes, incluidos los componentes de las puertas de enlace locales. Para obtener más información, consulte Resiliencia en. AWS Outposts

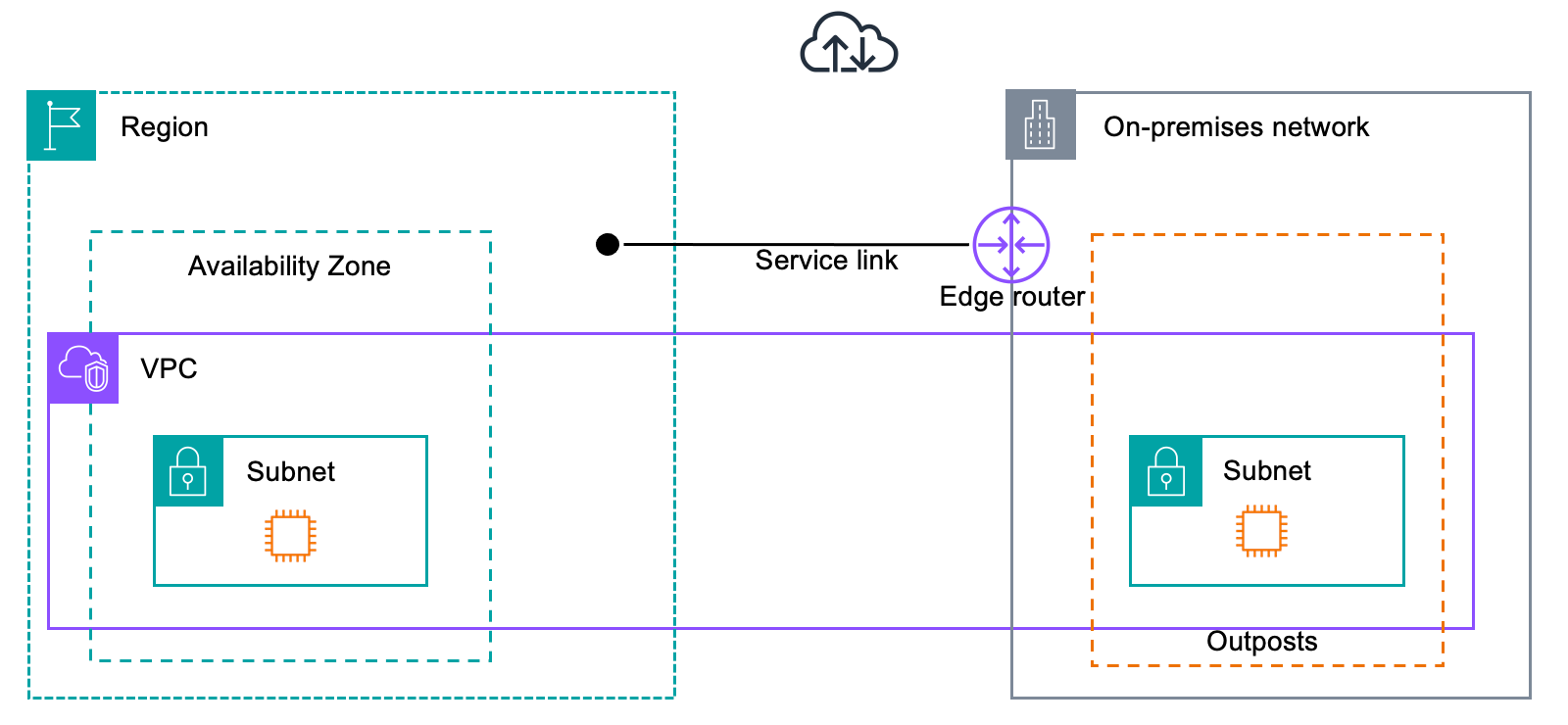

Conectividad privada de Service Link mediante VPC

Puede seleccionar la opción de conectividad privada en la consola al crear su Outpost. Al hacerlo, se establece una VPN conexión de enlace de servicio después de instalar el Outpost mediante la subred VPC y que especifique. Esto permite la conectividad privada a través de VPC y minimiza la exposición pública a Internet.

Requisitos previos

Para poder configurar la conectividad privada de su Outpost, debe cumplir con los siguientes requisitos previos:

-

Debe configurar los permisos de una IAM entidad (usuario o rol) para permitir que el usuario o rol cree el rol vinculado al servicio para la conectividad privada. La IAM entidad necesita permiso para acceder a las siguientes acciones:

-

iam:CreateServiceLinkedRoledelarn:aws:iam::*:role/aws-service-role/outposts.amazonaws.com/AWSServiceRoleForOutposts* -

iam:PutRolePolicydelarn:aws:iam::*:role/aws-service-role/outposts.amazonaws.com/AWSServiceRoleForOutposts* -

ec2:DescribeVpcs -

ec2:DescribeSubnets

Para obtener más información, consulte Administración de identidad y acceso () IAM para AWS Outposts y Funciones vinculadas al servicio para AWS Outposts.

-

-

En la misma AWS cuenta y zona de disponibilidad que tu Outpost, crea una con el único fin de VPC garantizar la conectividad privada de Outpost con una subred /25 o superior que no entre en conflicto con la versión 10.1.0.0/16. Por ejemplo, puede usar 10.2.0.0/16.

-

Cree una AWS Direct Connect conexión, una interfaz virtual privada y una puerta de enlace privada virtual para permitir que su Outpost local acceda a. VPC Si la AWS Direct Connect conexión se realiza en una AWS cuenta diferente a la suyaVPC, consulte Asociar una puerta de enlace privada virtual entre cuentas en la Guía del AWS Direct Connect usuario.

-

Anuncie la subred CIDR en su red local. Puede utilizarla AWS Direct Connect para hacerlo. Para obtener más información, consulte Interfaces virtuales de AWS Direct Connect y Uso de puertas de enlace de AWS Direct Connect en la Guía del usuario de AWS Direct Connect .

Puede seleccionar la opción de conectividad privada al crear su Outpost en la consola de AWS Outposts . Para obtener instrucciones, consulte Crea un pedido para un estante de Outposts.

nota

Para seleccionar la opción de conectividad privada cuando tu Outpost esté en PENDINGestado, selecciona Outposts en la consola y selecciona tu Outpost. Seleccione Acciones, Agregar conectividad privada y siga los pasos.

Tras seleccionar la opción de conectividad privada para tu Outpost, crea AWS Outposts automáticamente un rol vinculado al servicio en tu cuenta que le permite completar las siguientes tareas en tu nombre:

-

Crea las interfaces de red en la subred y las VPC que tú especifiques, y crea un grupo de seguridad para las interfaces de red.

-

Otorga permiso al AWS Outposts servicio para conectar las interfaces de red a una instancia de punto final de enlace de servicio de la cuenta.

-

Adjunta las interfaces de red a las instancias del punto de conexión del enlace de servicio desde la cuenta.

Para obtener más información sobre el rol vinculado a servicios, consulte Funciones vinculadas al servicio para AWS Outposts.

importante

Una vez instalado tu Outpost, confirma la conectividad a la red privada IPs de tu subred desde tu Outpost.

Conexiones de Internet redundantes

Al desarrollar la conectividad entre tu puesto de avanzada y la AWS región, te recomendamos que crees varias conexiones para aumentar la disponibilidad y la resiliencia. Para obtener más información, consulte Recomendaciones de resiliencia de AWS Direct Connect

Si necesita conectividad a la Internet pública, puede usar conexiones a Internet redundantes y diversos proveedores de Internet, tal como lo haría con sus cargas de trabajo en las instalaciones existentes.