Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Capacidad 4. Proporcionar acceso, uso e implementación seguros para la personalización generativa del modelo de IA

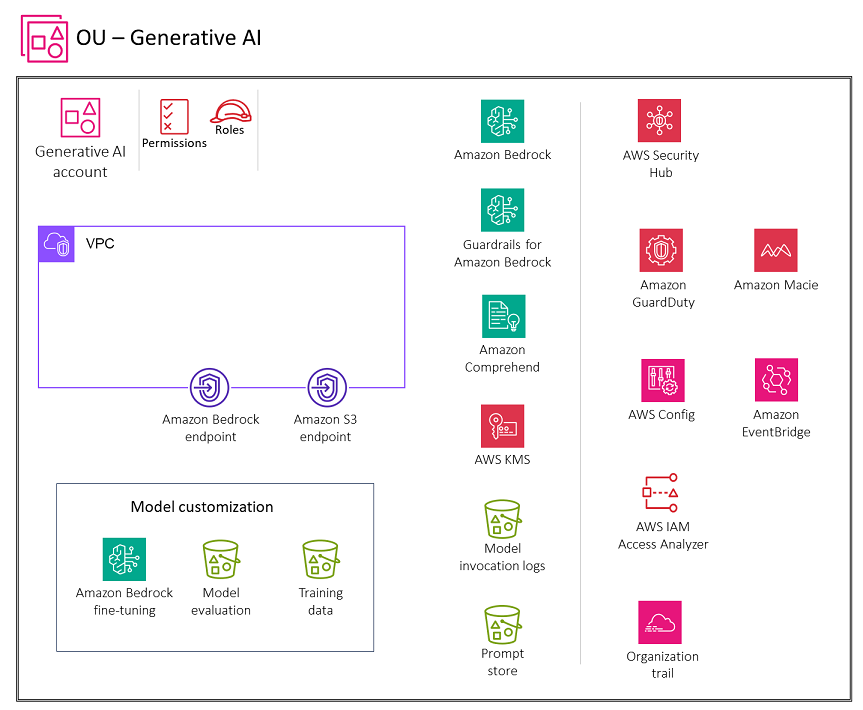

El siguiente diagrama ilustra los servicios de AWS recomendados para la cuenta de IA generativa para esta capacidad. El objetivo de este escenario es garantizar la personalización del modelo. Este caso de uso se centra en proteger los recursos y el entorno de formación para un trabajo de personalización de modelos, así como en garantizar la invocación de un modelo personalizado.

La cuenta Generative AI incluye los servicios necesarios para personalizar un modelo junto con un conjunto de servicios de seguridad necesarios para implementar barreras de seguridad y una gobernanza de seguridad centralizada. Debe crear puntos de enlace de Amazon S3 para los datos de entrenamiento y los depósitos de evaluación en Amazon S3 a los que está configurado un entorno de VPC privado para acceder a fin de permitir la personalización del modelo privado.

Justificación

La personalización del modelo es el proceso de proporcionar datos de entrenamiento a un modelo para mejorar su rendimiento en casos de uso específicos. En Amazon Bedrock, puede personalizar los modelos básicos de Amazon Bedrock (FMs) para mejorar su rendimiento y crear una mejor experiencia para el cliente mediante métodos como la formación previa continua con datos no etiquetados para mejorar el conocimiento del dominio y los ajustes con datos etiquetados para optimizar el rendimiento de las tareas específicas. Si personaliza un modelo, debe adquirir Provisioned Throughput para poder utilizarlo.

Este caso de uso se refiere al ámbito 4 de la matriz generativa de alcance de la seguridad de la IA

Como alternativa, puede crear un modelo personalizado en Amazon Bedrock mediante la función de importación de modelos personalizados para importar los FMs que haya personalizado en otros entornos, como Amazon SageMaker. Para la fuente de importación, le recomendamos encarecidamente que utilice Safetensors para el formato de serialización del modelo importado. A diferencia de Pickle, Safetensors le permite almacenar solo datos de tensores, no objetos arbitrarios de Python. Esto elimina las vulnerabilidades que se derivan de la selección de datos que no son de confianza. Safetensors no puede ejecutar código, solo almacena y carga los tensores de forma segura.

Al dar a los usuarios acceso a la personalización generativa de modelos de IA en Amazon Bedrock, debe tener en cuenta estas consideraciones de seguridad clave:

-

Acceso seguro a la invocación de modelos, los trabajos de formación y los archivos de formación y validación

-

Cifrado del trabajo del modelo de entrenamiento, el modelo personalizado y los archivos de entrenamiento y validación

-

Alertas sobre posibles riesgos de seguridad, como mensajes de jailbreak o información confidencial en los archivos de formación

En las siguientes secciones se analizan estas consideraciones de seguridad y la funcionalidad generativa de la IA.

Personalización del modelo Amazon Bedrock

Puede personalizar los modelos básicos (FMs) de forma privada y segura con sus propios datos en Amazon Bedrock para crear aplicaciones específicas para su dominio, organización y caso de uso. Con los ajustes precisos, puede aumentar la precisión del modelo al proporcionar su propio conjunto de datos de entrenamiento etiquetado y específico para cada tarea y especializarlo aún más. FMs Con una formación previa continua, puede entrenar modelos utilizando sus propios datos sin etiquetar en un entorno seguro y gestionado con claves gestionadas por el cliente. Para obtener más información, consulte los modelos personalizados en la documentación de Amazon Bedrock.

Consideraciones de seguridad

Las cargas de trabajo generativas de personalización de modelos de IA se enfrentan a riesgos únicos, como la exfiltración de datos de los datos de entrenamiento, el envenenamiento de los datos mediante la inyección de mensajes maliciosos o malware en los datos de entrenamiento y la inyección o exfiltración inmediata de datos por parte de los actores de amenazas durante la inferencia de modelos. En Amazon Bedrock, la personalización de modelos ofrece controles de seguridad sólidos para la protección de datos, el control de acceso, la seguridad de la red, el registro, la supervisión y la input/output validación que pueden ayudar a mitigar estos riesgos.

Remediaciones

Protección de los datos

Cifre el trabajo de personalización del modelo, los archivos de salida (métricas de entrenamiento y validación) del trabajo de personalización del modelo y el modelo personalizado resultante mediante una clave administrada por el cliente en AWS KMS que usted cree, posea y administre. Cuando utiliza Amazon Bedrock para ejecutar un trabajo de personalización de modelos, almacena los archivos de entrada (datos de entrenamiento y validación) en su bucket de S3. Cuando se completa el trabajo, Amazon Bedrock almacena los archivos de métricas de salida en el depósito de S3 que especificó al crear el trabajo y almacena los artefactos del modelo personalizado resultantes en un depósito de S3 controlado por AWS. De forma predeterminada, los archivos de entrada y salida se cifran con el cifrado SSE-S3 del lado del servidor de Amazon S3 mediante una clave gestionada por AWS. También puede optar por cifrar estos archivos con una clave administrada por el cliente.

Administración de identidades y accesos

Cree un rol de servicio personalizado para la personalización o importación de modelos siguiendo el principio de privilegios mínimos. Para la función de servicio de personalización de modelos, cree una relación de confianza que permita a Amazon Bedrock asumir esta función y llevar a cabo el trabajo de personalización de modelos. Adjunte una política que permita al rol acceder a sus datos de entrenamiento y validación y al segmento en el que desea escribir los datos de salida. Para la función de servicio de importación de modelos, cree una relación de confianza que permita a Amazon Bedrock asumir esta función y llevar a cabo la tarea de importación de modelos. Adjunte una política que permita al rol acceder a los archivos de modelos personalizados de su bucket de S3. Si el trabajo de personalización del modelo se ejecuta en una VPC, asocie los permisos de VPC a un rol de personalización del modelo.

Seguridad de la red

Para controlar el acceso a sus datos, utilice una nube privada virtual (VPC) con Amazon VPC. Cuando cree su VPC, le recomendamos que utilice la configuración de DNS predeterminada para la tabla de enrutamiento de su punto final, de modo que Amazon S3 URLs se resuelva de forma estándar.

Si configura su VPC sin acceso a internet, debe crear un punto de conexión de VPC de Amazon S3 para permitir que los trabajos de personalización de modelos accedan a los buckets de S3 que almacenan sus datos de entrenamiento y validación y que almacenarán los artefactos del modelo.

Cuando termine de configurar la VPC y el punto final, tendrá que adjuntar los permisos a la función de IAM de personalización de modelos. Tras configurar la VPC y las funciones y permisos necesarios, puede crear un trabajo de personalización del modelo que utilice esta VPC. Al crear una VPC sin acceso a Internet con un punto final de VPC de S3 asociado para los datos de entrenamiento, puede ejecutar su trabajo de personalización del modelo con conectividad privada (sin exposición a Internet).

Servicios de AWS recomendados

Amazon S3

Cuando ejecuta un trabajo de personalización de modelos, el trabajo accede a su bucket de S3 para descargar los datos de entrada y cargar las métricas del trabajo. Puede elegir el ajuste fino o la formación previa continua como tipo de modelo al enviar su trabajo de personalización del modelo en la consola o API de Amazon Bedrock. Una vez finalizado un trabajo de personalización del modelo, puede analizar los resultados del proceso de formación consultando los archivos del depósito S3 de salida que especificó al enviar el trabajo o ver los detalles del modelo. Cifre ambos depósitos con una clave gestionada por el cliente. Para reforzar aún más la seguridad de la red, puedes crear un punto final de puerta de enlace para los buckets S3 a los que está configurado el entorno de VPC. El acceso debe estar registrado y supervisado. Utilice el control de versiones para las copias de seguridad. Puede utilizar políticas basadas en recursos para controlar más estrictamente el acceso a sus archivos de Amazon S3.

Amazon Macie

Macie puede ayudarle a identificar los datos confidenciales en sus conjuntos de datos de entrenamiento y validación de Amazon S3. Para conocer las mejores prácticas de seguridad, consulte la sección anterior de Macie en esta guía.

Amazon EventBridge

Puede utilizar Amazon EventBridge para configurar Amazon para que responda automáticamente SageMaker a un cambio de estado de un trabajo de personalización de modelos en Amazon Bedrock. Los eventos de Amazon Bedrock se envían a Amazon EventBridge prácticamente en tiempo real. Puedes escribir reglas sencillas para automatizar las acciones cuando un evento coincide con una regla.

AWS KMS

Le recomendamos que utilice una clave gestionada por el cliente para cifrar el trabajo de personalización del modelo, los archivos de salida (métricas de formación y validación) del trabajo de personalización del modelo, el modelo personalizado resultante y los depósitos S3 que alojan los datos de formación, validación y salida. Para obtener más información, consulte Cifrado de artefactos y trabajos de personalización de modelos en la documentación de Amazon Bedrock.

Una política clave es una política de recursos para una clave de AWS KMS. Las políticas de claves son la forma principal de controlar el acceso a las claves KMS. También puede utilizar las políticas y las concesiones de IAM para controlar el acceso a las claves de KMS, pero cada clave de KMS debe tener una política de claves. Utilice una política clave para conceder permisos a un rol para acceder al modelo personalizado que se cifró con la clave gestionada por el cliente. Esto permite que los roles específicos utilicen un modelo personalizado para la inferencia.

Utilice Amazon CloudWatch, Amazon CloudTrail, Amazon OpenSearch Serverless, Amazon S3 y Amazon Comprehend como se ha explicado en las secciones de capacidades anteriores.