Contención de técnicas y acceso

Para evitar el uso no autorizado de un recurso, limite las funciones y las entidades principales de IAM con acceso al recurso. Para ello, restrinja los permisos de las entidades principales de IAM que tienen acceso al recurso; también puede revocar las credenciales de seguridad temporales. A continuación, se destacan algunos ejemplos de contención de técnicas y acceso mediante servicios de AWS:

-

Restringir los permisos: los permisos asignados a una entidad principal de IAM deben seguir el principio de privilegios mínimos. Sin embargo, durante un evento de seguridad activo, es posible que tenga que restringir aún más el acceso a un recurso específico desde una entidad principal de IAM concreta. En este caso, puede contener el acceso a un recurso quitando los permisos de la entidad principal de IAM que se va a contener. Esto se hace con el servicio de IAM y se puede aplicar mediante la AWS Management Console, la AWS CLI o un SDK de AWS.

-

Revocar claves: las entidades principales de IAM utilizan las claves de acceso de IAM para acceder a los recursos o administrarlos. Se trata de credenciales estáticas de larga duración para firmar solicitudes mediante programación a la AWS CLI o la API de AWS y comienzan con el prefijo AKIA (para obtener más información, consulte la sección Descripción de los prefijos de ID único en Identificadores de IAM). Para contener el acceso de una entidad principal de IAM cuya clave de acceso de IAM se haya visto comprometida, puede desactivar o eliminar la clave de acceso. Es importante tener en cuenta lo siguiente:

-

Una clave de acceso se puede reactivar después de haberla desactivado.

-

Una clave de acceso no se puede recuperar una vez eliminada.

-

Una entidad principal de IAM puede tener hasta dos claves de acceso en un momento dado.

-

Los usuarios o las aplicaciones que utilicen la clave de acceso perderán el acceso una vez que la clave se desactive o se elimine.

-

-

Revocar las credenciales de seguridad temporales: una organización puede emplear las credenciales de seguridad temporales para controlar el acceso a los recursos de AWS. Estas credenciales comienzan con el prefijo ASIA (para obtener más información, consulte la sección Descripción de los prefijos de ID único en Identificadores de IAM). Los roles de IAM suelen utilizar credenciales temporales y no es necesario rotarlas ni revocarlas explícitamente porque tienen una duración limitada. En los casos en que se produzca un incidente de seguridad que implique una credencial de seguridad temporal antes de que esta caduque, es posible que tenga que modificar los permisos efectivos de las credenciales de seguridad temporales existentes. Esto se puede realizar mediante el servicio de IAM dentro de la AWS Management Console. También se pueden emitir credenciales de seguridad temporales a los usuarios de IAM (a diferencia de los roles de IAM); sin embargo, en el momento de escribir este artículo, no existe la opción de revocar las credenciales de seguridad temporales de un usuario de IAM dentro de la AWS Management Console. En los casos de seguridad en los que la clave de acceso de IAM de un usuario se vea comprometida por un usuario no autorizado que creó credenciales de seguridad temporales, existen dos métodos para revocar las credenciales de seguridad temporales:

-

Adjuntar al usuario de IAM una política insertada que impida el acceso en función del momento en que se haya emitido el token de seguridad (consulte la sección Denegar el acceso a sesiones de credenciales de seguridad temporales con claves de contexto de condiciones en Deshabilitar permisos para credenciales de seguridad temporales para obtener más información).

-

Eliminar el usuario de IAM propietario de las claves de acceso comprometidas. Si es necesario, vuelva a crear el usuario.

-

-

AWS WAF: algunas técnicas empleadas por usuarios no autorizados son los patrones de tráfico maliciosos comunes, como solicitudes que contienen inyección de código SQL y scripting entre sitios (XSS). AWS WAF se puede configurar para detectar y denegar el tráfico que emplea estas técnicas utilizando las declaraciones de reglas integradas de AWS WAF.

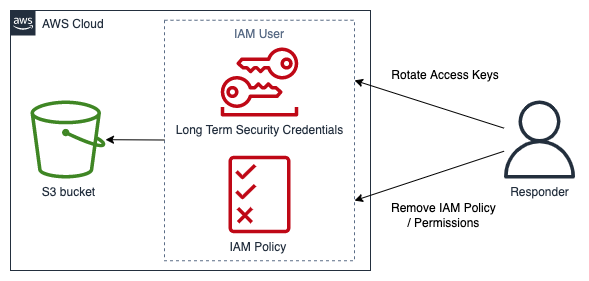

En el siguiente diagrama se muestra un ejemplo de contención de técnicas y acceso en el que un respondedor de incidentes rota las claves de acceso o elimina una política de IAM para impedir que un usuario de IAM acceda a un bucket de Amazon S3.

Ejemplo de contención de técnicas y acceso