Opciones de enrutamiento de ejemplo

Los temas siguientes describen el direccionamiento de puerta de enlaces o conexiones específicas de su VPC.

Contenido

Enrutar a una puerta de enlace de Internet

Puede convertir una subred en una subred pública añadiendo una ruta en su tabla de enrutamiento de la subred hacia una puerta de enlace de Internet. Para ello, cree y adjunte una puerta de enlace de Internet a su VPC. A continuación, añada una ruta con el destino 0.0.0.0/0 para el tráfico IPv4 o con el destino ::/0 para el tráfico IPv6, así como un objetivo para el ID de la puerta de enlace de Internet (igw-xxxxxxxxxxxxxxxxx).

| Destino | Objetivo |

|---|---|

| 0.0.0.0/0 | igw-id |

| ::/0 | igw-id |

Para obtener más información, consulte Activación del acceso a Internet de una VPC con una puerta de enlace de Internet.

Enrutar a un dispositivo NAT

Para habilitar instancias en una subred privada para conectarse a Internet, puede crear una puerta de enlace NAT o lanzar una instancia NAT en una subred pública. A continuación, agregue una ruta para la tabla de enrutamiento de la subred privada que dirija el tráfico de Internet de IPv4 (0.0.0.0/0) al dispositivo NAT.

| Destino | Objetivo |

|---|---|

| 0.0.0.0/0 | nat-puerta de enlace-id |

También puede crear rutas más específicas a otros objetivos para evitar cargos innecesarios de procesamiento de datos innecesarios por utilizar la puerta de enlace NAT o para dirigir el tráfico de forma privada. En el siguiente ejemplo, el tráfico de Amazon S3 (pl-xxxxxxxx, una lista de prefijos que contiene los rangos de direcciones IP para Amazon S3 en una región específica) se enruta al punto de conexión de VPC de la puerta de enlace y el tráfico 10.25.0.0/16 se enruta a una conexión de emparejamiento de VPC. Estos rangos de direcciones IP son más específicos que 0.0.0.0/0. Cuando las instancias envían tráfico a Amazon S3 o a la VPC interconectada, el tráfico se envía al punto de enlace de la VPC de la puerta de enlace o a la interconexión de la VPC. El resto del tráfico se envía a la puerta de enlace NAT.

| Destino | Objetivo |

|---|---|

| 0.0.0.0/0 | nat-puerta de enlace-id |

pl-xxxxxxxx |

vpce-id |

| 10.25.0.0/16 | pcx-id |

Para obtener más información, consulte Dispositivos NAT.

Enrutar a una puerta de enlace privada virtual

Puede utilizar una conexión de AWS Site-to-Site VPN para permitir que las instancias de su VPC se comuniquen con su propia red. Para ello, cree y adjunte una puerta de enlace privada virtual a su VPC. A continuación, agregue una ruta en la tabla de enrutamiento de subred con el destino de la red y un objetivo de la puerta de enlace privada virtual (vgw-xxxxxxxxxxxxxxxxx).

| Destino | Objetivo |

|---|---|

| 10.0.0.0/16 | vgw-id |

A continuación, puede crear y configurar la conexión de Site-to-Site VPN. Para obtener más información, consulte ¿Qué es AWS Site-to-Site VPN? y Tablas de enrutamiento y prioridad de las rutas de VPN en la Guía del usuario de AWS Site-to-Site VPN.

Una conexión de Site-to-Site VPN en una puerta de enlace privada virtual no admite tráfico IPv6. Sin embargo, sí que se admite el direccionamiento de tráfico IPv6 a través de puerta de enlaces privadas virtuales a conexiones de AWS Direct Connect. Para obtener más información, consulte la Guía del usuario de AWS Direct Connect.

Enrutamiento a una puerta de enlace local de AWS Outposts

En esta sección se describen las configuraciones de la tabla de enrutamiento para el direccionamiento a una puerta de enlace local de AWS Outposts.

Contenido

Habilite el tráfico entre las subredes de Outpost y la red en las instalaciones

Las subredes que se encuentran en VPC asociadas a AWS Outposts pueden tener un tipo de objetivo adicional de una puerta de enlace local. Tenga en cuenta el caso en el que desea que la puerta de enlace local dirija el tráfico con una dirección de destino de 192.168.10.0/24 a la red del cliente. Para ello, añada la siguiente ruta con la red de destino y un objetivo de la puerta de enlace local (lgw-xxxx).

| Destino | Objetivo |

|---|---|

| 192.168.10.0/24 | lgw-id |

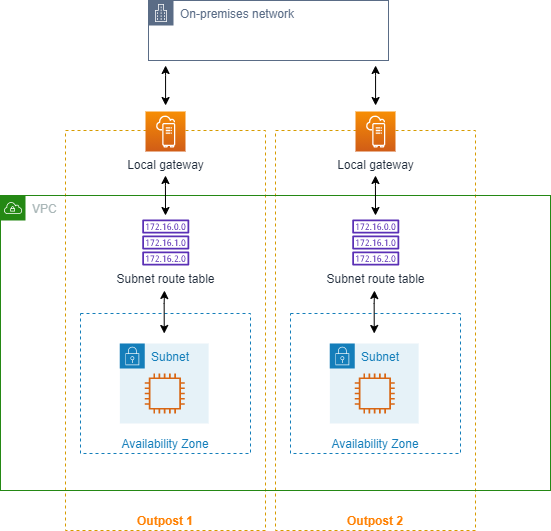

Habilite el tráfico entre subredes de la misma VPC en Outposts

Para establecer la comunicación entre las subredes que se encuentran en la misma VPC en diferentes Outposts, utilice las puertas de enlace locales de Outpost y la red en las instalaciones.

Puede utilizar esta característica para crear arquitecturas similares a las arquitecturas de las zonas de disponibilidad (AZ) múltiple para las aplicaciones en las instalaciones que se ejecutan en los bastidores de Outposts mediante el establecimiento de conectividad entre bastidores de Outposts que están anclados a diferentes zonas de disponibilidad.

Para habilitar esta característica, agregue una ruta a la tabla de enrutamiento de la subred del bastidor de Outpost que sea más específica que la ruta local de esa tabla de enrutamiento y que tenga un tipo de destino de puerta de enlace local. El destino de la ruta debe coincidir con el bloque completo de IPv4 de una subred de su VPC que se encuentra en otro Outpost. Repita esta configuración en todas las subredes de Outpost que necesiten comunicarse.

importante

Para usar esta característica, debe utilizar el enrutamiento directo de VPC. No puede usar direcciones IP propiedad de los clientes.

La red en las instalaciones a la que están conectadas las puertas de enlace locales de Outposts debe tener el direccionamiento necesario para que se pueda acceder de una subred a otra.

Si desea usar grupos de seguridad para los recursos de las subredes, debe utilizar reglas que incluyan rangos de direcciones IP como origen o destino en las subredes de Outpost. No puede usar los ID de los grupos de seguridad.

Es posible que sea necesario actualizar los bastidores de Outposts existentes para permitir la comunicación dentro de la VPC entre varios Outposts. Si esta característica no funciona, póngase en contacto con el servicio de soporte de AWS.

ejemplo Ejemplo

Para una VPC con un CIDR de 10.0.0.0/16, una subred de Outpost 1 con un CIDR de 10.0.1.0/24 y una subred de Outpost 2 con un CIDR de 10.0.2.0/24, la entrada para la tabla de enrutamiento de la subred de Outpost 1 sería la siguiente:

| Destino | Objetivo |

|---|---|

| 10.0.0.0/16 | Local |

| 10.0.2.0/24 | lgw-1-id |

La entrada para la tabla de enrutamiento de la subred de Outpost 2 sería la siguiente:

| Destino | Objetivo |

|---|---|

| 10.0.0.0/16 | Local |

| 10.0.1.0/24 | lgw-2-id |

Enrutar a una interconexión de VPC

Una interconexión de VPC es una conexión de redes entre dos VPC que permite direccionar el tráfico entre ellas mediante direcciones IPv4 privadas. Las instancias de ambas VPC se pueden comunicar entre sí si forman parte de la misma red.

Para permitir el direccionamiento de tráfico entre VPC en una interconexión de VPC, debe añadir una ruta hacia una o varias tabas de ruteo de la subred que apunten a la interconexión de VPC. Esto le permite acceder a todo o a parte del bloque de CIDR de la otra VPC en la interconexión. Del mismo modo, el propietario de la otra VPC deberá añadir una ruta a sus tablas de ruteo de la subred para direccionar el tráfico de vuelta a su VPC.

Supongamos que, por ejemplo, tiene una interconexión de VPC (pcx-11223344556677889) entre dos VPC con la información siguiente:

-

VPC A: bloque de CIDR 10.0.0.0/16

-

VPC B: bloque de CIDR 172.31.0.0/16

Para permitir el tráfico entre las VPC y facilitar el acceso a la totalidad del bloque de CIDR IPv4 de ambas VPC, la tabla de enrutamiento de la VPC A debe configurarse como se indica a continuación.

| Destino | Objetivo |

|---|---|

| 10.0.0.0/16 | Local |

| 172.31.0.0/16 | pcx-11223344556677889 |

La tabla de enrutamiento de la VPC B debe configurarse como se indica a continuación.

| Destino | Objetivo |

|---|---|

| 172.31.0.0/16 | Local |

| 10.0.0.0/16 | pcx-11223344556677889 |

La interconexión de la VPC también puede admitir la comunicación IPv6 entre instancias en las VPC, si las VPC y las instancias admiten la comunicación IPv6. Para permitir el direccionamiento de tráfico IPv6 entre las VPC, debe añadir una ruta a la tabla de enrutamiento que apunte a la interconexión de la VPC para, de este modo, obtener acceso a la totalidad o a parte del bloque de CIDR IPv6 de la VPC del mismo nivel.

Supongamos que, por ejemplo, con la misma interconexión de VPC (pcx-11223344556677889) anterior, las VPC tienen la información siguiente:

-

VPC A: bloque de CIDR IPv6

2001:db8:1234:1a00::/56 -

VPC B: bloque de CIDR IPv6

2001:db8:5678:2b00::/56

Para permitir la comunicación IPv6 a través de la interconexión de VPC, añada la ruta siguiente a la tabla de enrutamiento de la subred para la VPC A.

| Destino | Objetivo |

|---|---|

| 10.0.0.0/16 | Local |

| 172.31.0.0/16 | pcx-11223344556677889 |

| 2001:db8:5678:2b00::/56 | pcx-11223344556677889 |

Añada la siguiente ruta a la tabla de enrutamiento de la VPC B.

| Destino | Objetivo |

|---|---|

| 172.31.0.0/16 | Local |

| 10.0.0.0/16 | pcx-11223344556677889 |

| 2001:db8:1234:1a00::/56 | pcx-11223344556677889 |

Para obtener más información acerca de las interconexiones de VPC, consulte la Guía de interconexión de Amazon VPC.

Enrutar a un punto de enlace de la VPC de la puerta de enlace

Un punto de enlace de la VPC de la puerta de enlace permite crear una conexión privada entre la VPC y otros servicios de AWS. Cuando crea un punto de enlace de la puerta de enlace, especifica las tablas de ruteo de la subred en su VPC que utiliza el punto de enlace de la puerta de enlace. Se añadirá automáticamente una ruta a cada una de las tablas de ruteo con el ID de la lista de prefijos del servicio (pl-) como destino y el ID del punto de conexión (xxxxxxxxvpce-) como objetivo. No es posible eliminar ni modificar de manera explícita la ruta del punto de conexión; sin embargo, es posible cambiar las tablas de ruteo que utiliza el punto de conexión.xxxxxxxxxxxxxxxxx

Para obtener más información acerca del enrutamiento para puntos de enlace y las implicaciones de las rutas a servicios de AWS, consulte Enrutamiento para puntos de enlace de puerta de enlace.

Enrutar a la puerta de enlace de Internet de solo salida

Puede crear puerta de enlaces de Internet de solo salida para su VPC para permitir que las instancias de subredes privadas inicien comunicaciones salientes a Internet evitando que Internet inicie conexiones con dichas instancias. La puerta de enlace de Internet de solo salida se utiliza únicamente para el tráfico IPv6. Para configurar el direccionamiento de la puerta de enlace de Internet de solo salida, añada una ruta a la tabla de enrutamiento de la subred privada que direccione el tráfico de Internet IPv6 (::/0) a la puerta de enlace de Internet de solo salida.

| Destino | Objetivo |

|---|---|

| ::/0 | eigw-id |

Para obtener más información, consulte Habilitar el tráfico IPv6 saliente mediante una puerta de enlace de Internet de solo salida.

Enrutar para una transit puerta de enlace

Al asociar una VPC a una transit puerta de enlace, debe agregar una ruta a la tabla de enrutamiento de subredes para que el tráfico se enrute a través de la transit puerta de enlace.

Considere el siguiente escenario, en el que tiene tres VPC asociadas a una transit puerta de enlace. En este escenario, todas las conexiones se asocian a la tabla de enrutamiento de la transit puerta de enlace y se propagan a la tabla de enrutamiento de la transit puerta de enlace. Por lo tanto, todas las conexiones pueden enrutar paquetes entre sí y la transit puerta de enlace actúa como un simple hub de IP de capa 3.

Supongamos que, por ejemplo, tiene dos VPC con la información siguiente:

-

VPC A: 10.1.0.0/16, ID de vinculación tgw-attach-11111111111111111

-

VPC B: 10.2.0.0/16, ID de vinculación tgw-attach-22222222222222222

Para permitir el tráfico entre las VPC y permitir el acceso a la transit puerta de enlace, la tabla de enrutamiento de la VPC A debe configurarse como se muestra a continuación.

| Destino | Objetivo |

|---|---|

| 10.1.0.0/16 | local |

| 10.0.0.0/8 | tgw-id |

A continuación, se muestra un ejemplo de las entradas de las tablas de enrutamiento de transit puerta de enlace para las conexiones de VPC.

| Destino | Objetivo |

|---|---|

| 10.1.0.0/16 | tgw-attach-11111111111111111 |

| 10.2.0.0/16 | tgw-attach-22222222222222222 |

Para obtener más información acerca de las tablas de enrutamiento de la transit puerta de enlace, consulte Enrutamiento en Tansit puerta de enlaces de Amazon VPC.

Enrutamiento para un dispositivo middlebox

Puede agregar dispositivos middlebox a las vías de enrutamiento de su VPC. Estos son algunos casos de uso posibles:

-

Intercepte el tráfico que ingresa a la VPC a través de una puerta de enlace de Internet o una puerta de enlace privada virtual, redirigiéndolo a un dispositivo middlebox en su VPC. Puede usar el asistente de enrutamiento de middlebox para que AWS configure automáticamente las tablas de enrutamiento adecuadas para la puerta de enlace, el middlebox y la subred de destino. Para obtener más información, consulte Asistente de enrutamiento de Middlebox.

-

Dirija el tráfico entre dos subredes a un dispositivo de middlebox. Puede hacerlo creando una ruta para una tabla de enrutamientos de subred que coincida con la subred CIDR de la otra subred y especifique un punto de enlace del equilibrador de carga de puerta de enlace, una puerta de enlace NAT, un punto de enlace de Network Firewall o la interfaz de red de un dispositivo como destino. Como alternativa, para redirigir todo el tráfico de la subred a cualquier otra subred, reemplace el destino de la ruta local por un punto de enlace del equilibrador de carga de puerta de enlace, puerta de enlace NAT o interfaz de red.

Puede configurar el dispositivo para que se adapte a sus necesidades. Por ejemplo, puede configurar un dispositivo de seguridad que cribase todo el tráfico o un dispositivo de aceleración WAN. El dispositivo se implementa como una instancia Amazon EC2 en una subred de la VPC y se representa mediante una interfaz de red elástica (interfaz de red) en la subred.

Si habilita la propagación de enrutamientos en la tabla de enrutamiento de la subred de destino, tenga en cuenta la prioridad de las rutas. La ruta más específica es la que tiene mayor prioridad y, en caso de que coincidan, las rutas estáticas tendrán prioridad sobre las rutas propagadas. Revise las rutas para asegurarse de que el tráfico se direcciona correctamente y de que no produzcan consecuencias no deseadas si habilita o deshabilita la propagación de rutas (por ejemplo, la propagación de rutas es necesaria en una conexión AWS Direct Connect que admita tramas jumbo).

Para dirigir el tráfico de VPC entrante a un dispositivo, asocie una tabla de enrutamiento a la puerta de enlace de Internet o a la puerta de enlace privada virtual y especifique la interfaz de red del dispositivo como objetivo para el tráfico de la VPC. Para obtener más información, consulte Tablas de ruteo de puerta de enlace. También puede dirigir el tráfico saliente de la subred a un dispositivo middlebox de otra subred.

Para ver ejemplos de enrutamiento de middlebox, consulte Escenarios de Middlebox.

Contenido

Consideraciones sobre el dispositivo

Puede elegir un dispositivo de terceros de AWS Marketplace

-

El dispositivo debe configurarse en una subred independiente para el tráfico de origen o destino.

-

Debe deshabilitar la comprobación de origen/destino en el dispositivo. Para obtener más información, consulte Cambio de la comprobación de origen o destino en la Guía del usuario de Amazon EC2.

-

No se puede dirigir el tráfico entre hosts de la misma subred a través de un dispositivo.

-

El dispositivo no tiene que realizar la conversión de las direcciones de red (NAT).

-

Puede agregar una ruta a sus tablas de enrutamiento que sea más específica que la ruta local. Puede utilizar rutas más específicas para redirigir el tráfico entre subredes dentro de una VPC (tráfico Este-Oeste) a un dispositivo de Middlebox. El destino de la ruta debe coincidir con el bloque de CIDR IPv4 o IPv6 de una subred de su VPC.

-

Para interceptar el tráfico IPv6, asegúrese de que la VPC, la subred y el dispositivo sean compatibles con IPv6.

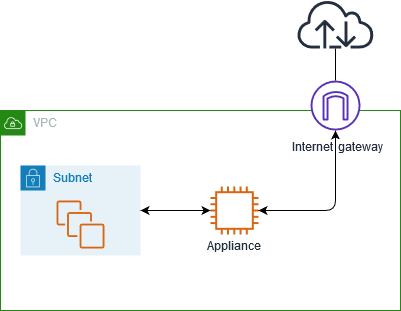

Enrutamiento del tráfico entre una puerta de enlace y un dispositivo

Para dirigir el tráfico de VPC entrante a un dispositivo, asocie una tabla de enrutamiento a la puerta de enlace de Internet o a la puerta de enlace privada virtual y especifique la interfaz de red del dispositivo como objetivo para el tráfico de la VPC. En el ejemplo siguiente, la VPC tiene una puerta de enlace de Internet, un dispositivo y una subred con instancias. El tráfico de Internet se dirige a través de un dispositivo.

Asocie esta tabla de enrutamiento con su puerta de enlace de Internet o puerta de enlace privada virtual. La primera entrada es la ruta local. La segunda entrada envía el tráfico IPv4 destinado a la subred a la interfaz de red del dispositivo. Esta ruta es más específica que la ruta local.

| Destino | Objetivo |

|---|---|

CIDR DE VPC |

Local |

CIDR de subred |

ID de interfaz de red del dispositivo |

También puede sustituir el objetivo de la ruta local por la interfaz de red del dispositivo. Puede hacerlo para asegurarse de que todo el tráfico se dirige automáticamente al dispositivo, incluido el tráfico destinado a las subredes que agregue a la VPC más adelante.

| Destino | Objetivo |

|---|---|

CIDR DE VPC |

ID de interfaz de red del dispositivo |

Para dirigir el tráfico de la subred a un dispositivo de otra subred, añada una ruta a la tabla de enrutamiento de la subred que dirige el tráfico a la interfaz de red del dispositivo. El destino debe ser menos específico que el destino de la ruta local. Por ejemplo, para el tráfico destinado a Internet, especifique 0.0.0.0/0 (todas las direcciones IPv4) para el destino.

| Destino | Objetivo |

|---|---|

CIDR DE VPC |

Local |

| 0.0.0.0/0 | ID de interfaz de red del dispositivo |

A continuación, en la tabla de enrutamientos asociada a la subred del dispositivo, agregue una ruta que envíe el tráfico a la puerta de enlace de Internet o a la puerta de enlace privada virtual.

| Destino | Objetivo |

|---|---|

CIDR DE VPC |

Local |

| 0.0.0.0/0 | igw-id |

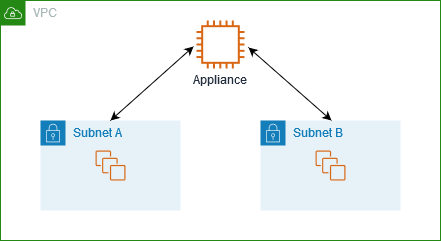

Enrutamiento del tráfico entre subredes a un dispositivo

Puede enrutar el tráfico destinado a una subred específica a la interfaz de red de un dispositivo. En el ejemplo siguiente, la VPC contiene dos subredes y un dispositivo. No se puede dirigir el tráfico entre subredes a través de un dispositivo.

Grupos de seguridad

Al enrutar el tráfico entre instancias en subredes diferentes a través de un dispositivo de middlebox, los grupos de seguridad de ambas instancias deben permitir que el tráfico fluya entre las instancias. El grupo de seguridad de cada instancia debe hacer referencia a la dirección IP privada de la otra instancia, o al rango CIDR de la subred que contiene la otra instancia, como fuente. Si hace referencia al grupo de seguridad de la otra instancia como fuente, esto no permite que el tráfico fluya entre las instancias.

Enrutamiento

A continuación se muestra un ejemplo de tabla de enrutamiento para la subred A. La primera entrada habilita a las instancias de la VPC para que se comuniquen entre sí. La segunda entrada dirige todo el tráfico de la subred A a la subred B a la interfaz de red del dispositivo.

| Destino | Objetivo |

|---|---|

CIDR DE VPC |

Local |

CIDR de subred B |

ID de interfaz de red del dispositivo |

A continuación se muestra un ejemplo de tabla de rutas para la subred B. La primera entrada habilita a las instancias de la VPC a comunicarse entre sí. La segunda entrada enruta todo el tráfico de la subred B a la subred A a la interfaz de red del dispositivo.

| Destino | Objetivo |

|---|---|

CIDR DE VPC |

Local |

CIDR de subred A |

ID de interfaz de red del dispositivo |

También puede sustituir el objetivo de la ruta local por la interfaz de red del dispositivo. Puede hacerlo para asegurarse de que todo el tráfico se dirige automáticamente al dispositivo, incluido el tráfico destinado a las subredes que agregue a la VPC más adelante.

| Destino | Objetivo |

|---|---|

CIDR DE VPC |

ID de interfaz de red del dispositivo |

Enrutamiento mediante una lista de prefijos

Si hace referencia con frecuencia al mismo conjunto de bloques de CIDR en sus recursos de AWS, puede crear una lista de prefijos administrada por el cliente para agruparlos. A continuación, puede especificar la lista de prefijos como destino en la entrada de la tabla de enrutamiento. Posteriormente, puede agregar o quitar entradas para la lista de prefijos sin necesidad de actualizar las tablas de ruteo.

Por ejemplo, tiene una transit puerta de enlace con varios archivos adjuntos de VPC. Las VPC deben poder comunicarse con dos adjuntos VPC específicos que tengan los siguientes bloques de CIDR:

-

10.0.0.0/16

-

10.2.0.0/16

Usted crea una lista de prefijos con ambas entradas. En las tablas de ruteo de subred, se crea una ruta y se especifica la lista de prefijos como destino y la transit puerta de enlace como destino.

| Destino | Objetivo |

|---|---|

| 172.31.0.0/16 | Local |

| pl-123abc123abc123ab | tgw-id |

El número máximo de entradas para las listas de prefijos es igual al mismo número de entradas en la tabla de enrutamiento.

Enrutamiento a un punto de enlace del equilibrador de carga de puerta de enlace

Un equilibrador de carga de puerta de enlace le permite distribuir tráfico a una flota de dispositivos virtuales, como firewalls. Puede crear un equilibrador de carga de puerta de enlace, configurar un servicio de punto de conexión del equilibrador de carga de puerta de enlace, y luego crear un punto de conexión del equilibrador de carga de puerta de enlace en su VPC para conectarla al servicio.

Para direccionar el tráfico al equilibrador de carga de puerta de enlace (por ejemplo, para la inspección de seguridad), especifique el punto de enlace del equilibrador de carga de puerta de enlace como destino en las tablas de enrutamiento.

Para obtener un ejemplo de dispositivos de seguridad detrás de un equilibrador de carga de puerta de enlace, consulte Configuración del enrutamiento y la inspección del tráfico de middlebox en una VPC.

Para especificar el punto de enlace del equilibrador de carga de puerta de enlace en la tabla de enrutamiento, utilice el ID del punto de enlace de la VPC. Por ejemplo, para dirigir el tráfico de 10.0.1.0/24 a un punto de enlace del equilibrador de carga de puerta de enlace, agregue la siguiente ruta.

| Destino | Objetivo |

|---|---|

| 10.0.1.0/24 | vpc-endpoint-id |

Cuando se utiliza un punto de conexión del equilibrador de carga de la puerta de enlace como destino, no se puede especificar una lista de prefijos como destino. Si intenta crear o reemplazar una ruta de lista de prefijos dirigida a un punto de conexión de VPC, recibirá el error: “No se puede crear ni reemplazar una ruta de lista de prefijos dirigida a un punto de conexión de VPC”.

Para obtener más información, consulte Balanceadores de carga de puerta de enlace.