Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

AWS Site-to-Site VPN dispositivos de puerta de enlace para clientes

Un dispositivo de puerta de enlace para clientes es un dispositivo físico o de software que usted posee o administra en su red local (en su lado de una conexión Site-to-Site VPN). Usted o el administrador de la red deben configurar el dispositivo para que funcione con la conexión Site-to-Site VPN.

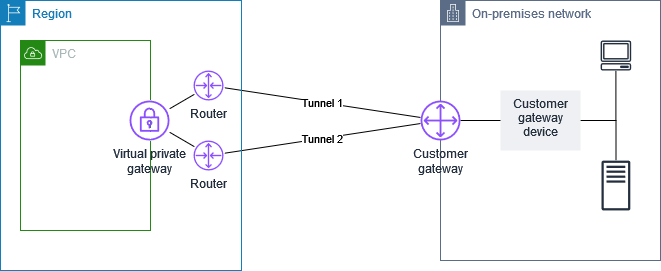

En el siguiente diagrama se muestra su red, el dispositivo de puerta de enlace de cliente y la conexión de VPN que va a una puerta de enlace privada virtual que está asociada a su VPC. Las dos líneas entre la puerta de enlace de cliente y la puerta de enlace privada virtual representan los túneles para la conexión de VPN. Si se produce un fallo en el dispositivo AWS, la conexión VPN pasa automáticamente al segundo túnel para que el acceso no se interrumpa. De vez en cuando, AWS también realiza un mantenimiento rutinario de la conexión VPN, lo que podría deshabilitar brevemente uno de los dos túneles de la conexión VPN. Para obtener más información, consulte AWS Site-to-Site VPN reemplazos de puntos finales de túneles. Por lo tanto, es importante que configure el dispositivo de puerta de enlace de cliente para utilizar ambos túneles.

Si desea ver los pasos necesarios para configurar una conexión de VPN, consulte Comience con AWS Site-to-Site VPN. Durante este proceso, se crea un recurso de pasarela de clientes en AWS el que se proporciona información AWS sobre el dispositivo, por ejemplo, su dirección IP pública. Para obtener más información, consulte Opciones de pasarela de clientes para su AWS Site-to-Site VPN conexión. El recurso de puerta de enlace de cliente AWS no configura ni crea el dispositivo de puerta de enlace de cliente. Debe configurar el dispositivo usted mismo.

También puede encontrar dispositivos de VPN por software en AWS Marketplace