Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Escenario 2: extender AD DS local a AWS (réplica)

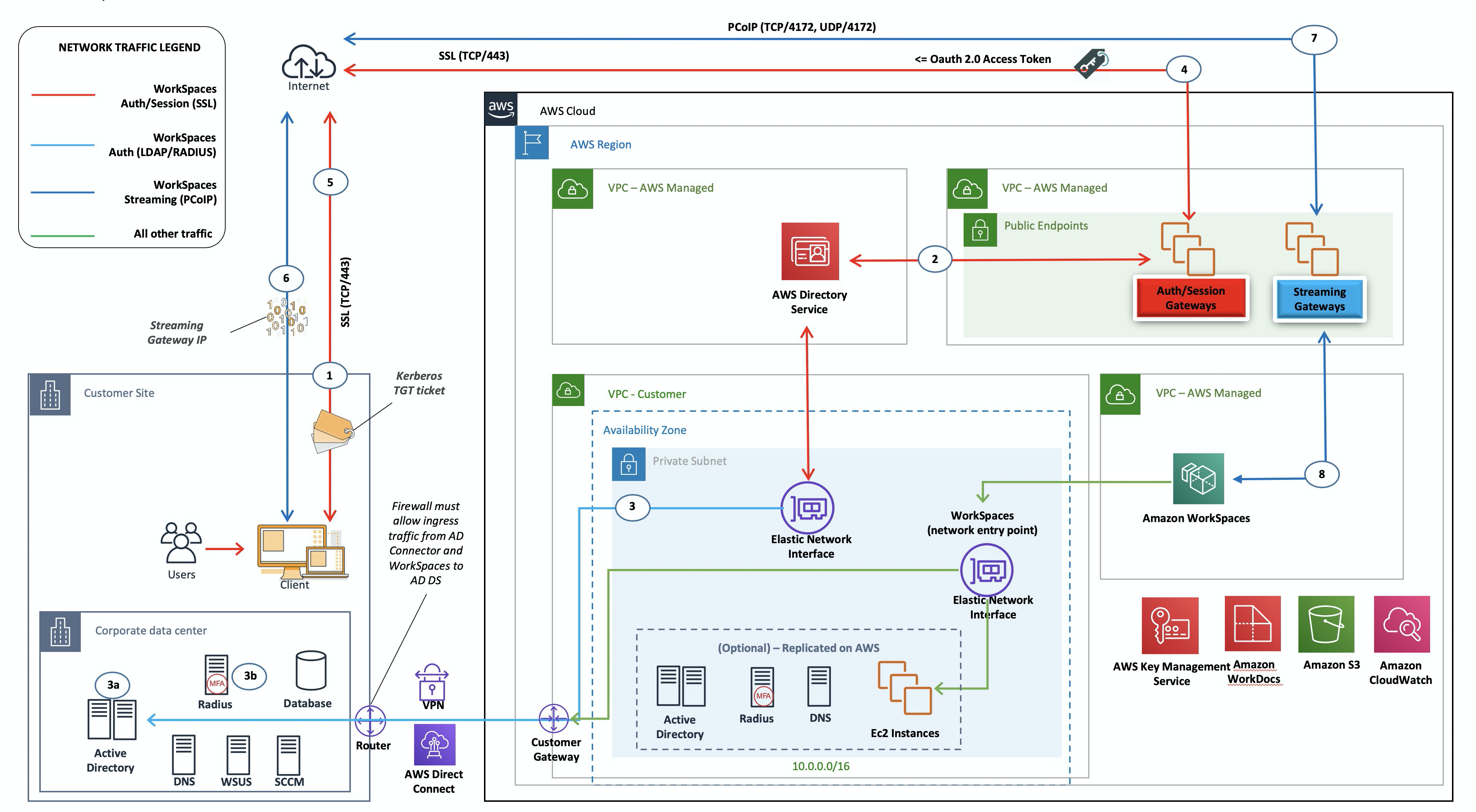

Este escenario es similar al escenario 1. Sin embargo, en este escenario, se implementa una réplica del AD DS del cliente AWS en combinación con AD Connector. Esto reduce la latencia de las solicitudes de autenticación o consulta a AD DS que se ejecuta en Amazon Elastic Compute Cloud (Amazon EC2). La siguiente figura muestra una vista de alto nivel de cada uno de los componentes y del flujo de autenticación de los usuarios.

Figura 7: Extienda el dominio de Active Directory del cliente a la nube

Como en el escenario 1, AD Connector se utiliza para todas las autenticaciones de usuario o MFA, que a su vez se envía por proxy al AD DS del cliente (consulte la figura anterior). En este escenario, el AD DS del cliente se implementa en todas las AZ de las instancias de Amazon EC2 que se promocionan como controladores de dominio en el bosque de AD

Una vez implementadas, las WorkSpaces instancias tienen acceso a los controladores de dominio basados en la nube para ofrecer servicios de directorio y DNS seguros y de baja latencia. Todo el tráfico de red, incluida la comunicación de AD DS, las solicitudes de autenticación y la replicación de AD, está protegido dentro de las subredes privadas o a través del túnel VPN del cliente o Direct Connect.

Esta arquitectura utiliza los siguientes componentes o estructuras:

AWS

-

Amazon VPC: creación de una Amazon VPC con al menos cuatro subredes privadas en dos zonas de disponibilidad: dos para el cliente AD DS y dos para AD Connector o Amazon. WorkSpaces

-

Conjunto de opciones de DHCP: creación de un conjunto de opciones de DHCP de Amazon VPC. Esto permite al cliente definir un nombre de dominio y un DNS específicos (AD DS local). Para obtener más información, consulte los conjuntos de opciones de DHCP.

-

Amazon Virtual Private Gateway: permite la comunicación con una red propiedad del cliente a través de un túnel o conexión VPN IPsec. AWS Direct Connect

-

Amazon EC2

-

Controladores de dominio AD DS corporativos del cliente implementados en instancias de Amazon EC2 en subredes de VPC privadas dedicadas.

-

Servidores RADIUS del cliente (opcionales) para MFA en instancias de Amazon EC2 en subredes de VPC privadas dedicadas.

-

-

AWS Servicios de directorio: AD Connector se implementa en un par de subredes privadas de Amazon VPC.

-

Amazon WorkSpaces: WorkSpaces se implementan en las mismas subredes privadas que el AD Connector. Para obtener más información, consulte la sección Active Directory: sitios y servicios de este documento.

Cliente

-

Conectividad de red: VPN corporativa o AWS Direct Connect puntos finales.

-

AD DS: AD DS corporativo (necesario para la replicación).

-

MFA (opcional): servidor RADIUS corporativo.

-

Dispositivos de usuario final: dispositivos de usuario final corporativos o BYOL (como Windows, Mac, iPads, tabletas Android, cero clientes y Chromebooks) que se utilizan para acceder al servicio de Amazon. WorkSpaces Consulte la lista de aplicaciones cliente para ver los dispositivos y navegadores web compatibles. Esta solución no tiene las mismas advertencias que en el escenario 1. Amazon WorkSpaces y AWS Directory Service no dependen de la conectividad existente.

-

Confianza en la conectividad: si se pierde la conectividad con el centro de datos del cliente, los usuarios finales pueden seguir trabajando porque la autenticación y el MFA opcional se procesan localmente.

-

Latencia: con la excepción del tráfico de replicación, toda la autenticación es local y de baja latencia. Consulte la sección Active Directory: sitios y servicios de este documento.

-

Costos de tráfico: en este escenario, la autenticación es local y solo la replicación de AD DS tiene que atravesar el enlace VPN o Direct Connect, lo que reduce la transferencia de datos.

En general, la WorkSpaces experiencia ha mejorado y no depende en gran medida de la conectividad con los controladores de dominio locales, como se muestra en la figura anterior. Este también es el caso cuando un cliente quiere ampliarse WorkSpaces a miles de escritorios, especialmente en relación con las consultas del catálogo global de AD DS, ya que este tráfico sigue siendo local en el WorkSpaces entorno.