Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Escenario 4: AWS Microsoft AD y una confianza transitiva bidireccional hacia el entorno local

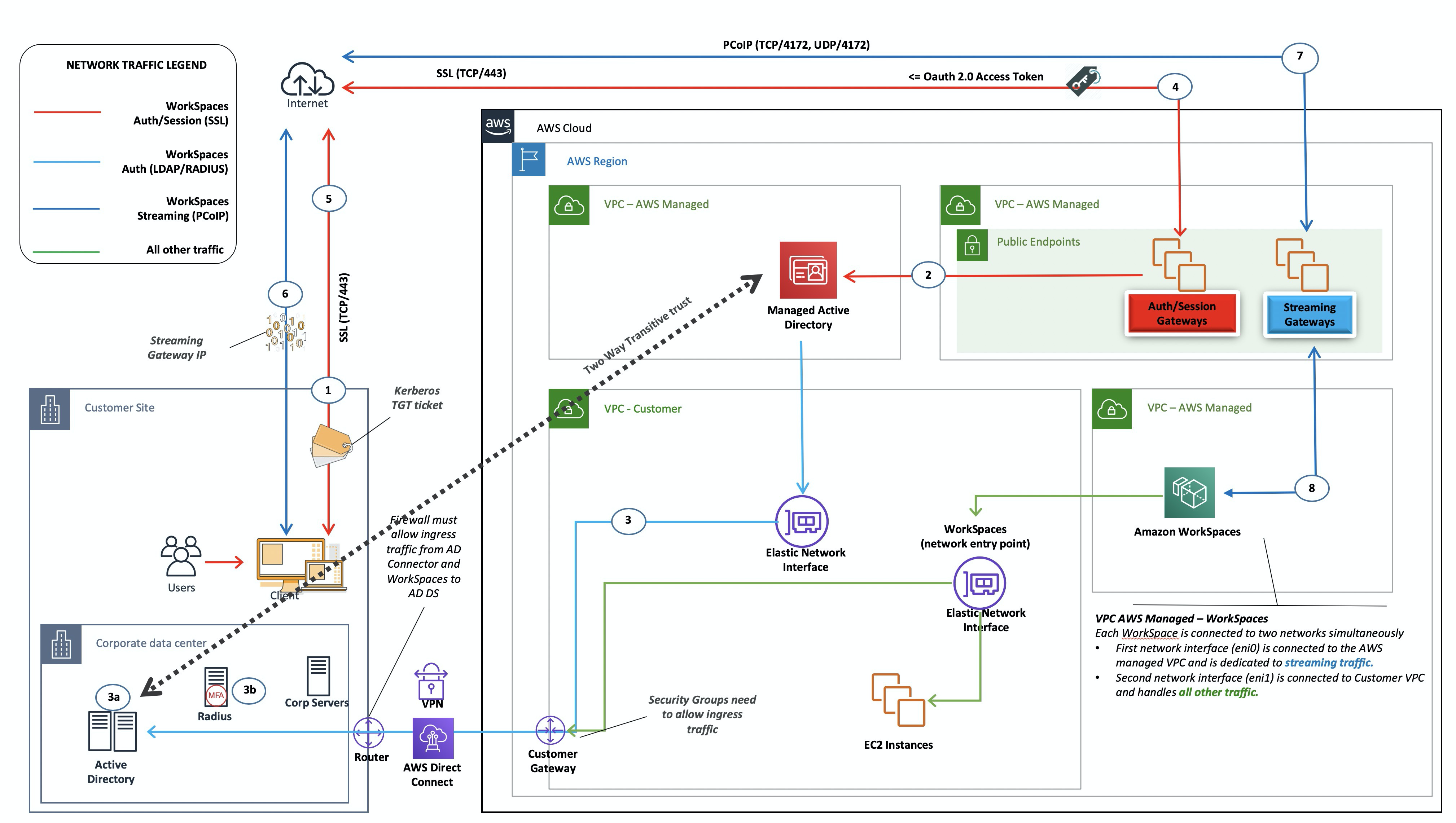

En este escenario, que se muestra en la siguiente figura, se ha implementado un AD AWS gestionado en la AWS nube, que tiene una confianza transitiva bidireccional hacia el AD local del cliente. Los usuarios y WorkSpaces se crean en el AD gestionado, y la confianza de AD permite acceder a los recursos en el entorno local.

Figura 9: AWS Microsoft AD y una confianza transitiva bidireccional hacia el entorno local

Como en el escenario 3, el AD DS (Microsoft AD) se implementa en subredes dedicadas que abarcan dos zonas de disponibilidad, lo que hace que AD DS tenga una alta disponibilidad en la AWS nube.

Este escenario funciona bien para los clientes que desean tener un AWS Directory Service totalmente gestionado, que incluya la implementación, la aplicación de parches, la alta disponibilidad y la supervisión de su AWS nube. Este escenario también permite a WorkSpaces los usuarios acceder a los recursos unidos a AD en sus redes existentes. Este escenario requiere que exista una confianza de dominio. Los grupos de seguridad y las reglas de firewall deben permitir la comunicación entre los dos directorios activos.

Además de la ubicación de AWS Directory Service, la figura anterior describe el flujo de tráfico de un usuario a un espacio de trabajo y la forma en que el espacio de trabajo interactúa con el servidor AD y el servidor MFA.

Esta arquitectura utiliza los siguientes componentes o componentes.

AWS

-

Amazon VPC: creación de una Amazon VPC con al menos cuatro subredes privadas en dos zonas de disponibilidad: dos para AD DS Microsoft AD, dos para AD Connector o. WorkSpaces

-

Conjunto de opciones de DHCP: creación de un conjunto de opciones de DHCP de Amazon VPC. Esto permite al cliente definir un nombre de dominio y un DNS (Microsoft AD) específicos. Para obtener más información, consulte los conjuntos de opciones de DHCP.

-

Opcional: puerta de enlace privada virtual de Amazon: habilita la comunicación con una red propiedad del cliente a través de un túnel VPN (VPN) o una conexión IPSec. AWS Direct Connect Se utiliza para acceder a los sistemas de back-end locales.

-

AWS Directory Service: Microsoft AD se implementó en un par dedicado de subredes de VPC (AD DS Managed Service).

-

Amazon EC2: servidores RADIUS opcionales para MFA por parte del cliente.

-

Amazon WorkSpaces: WorkSpaces se implementan en las mismas subredes privadas que el AD Connector. Para obtener más información, consulte la sección Active Directory: sitios y servicios de este documento.

Cliente

-

Conectividad de red: VPN corporativa o AWS Direct Connect puntos finales.

-

Dispositivos de usuario final: dispositivos corporativos o BYOL para usuarios finales (como Windows, Mac, iPads, tabletas Android, cero clientes y Chromebooks) que se utilizan para acceder al servicio de Amazon. WorkSpaces Consulte la lista de aplicaciones cliente para ver los dispositivos y navegadores web compatibles.

Esta solución requiere conectividad con el centro de datos local del cliente para permitir que funcione el proceso de confianza. Si WorkSpaces los usuarios utilizan los recursos de la red local, es necesario tener en cuenta los costes de latencia y de transferencia de datos salientes.