Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Comprendre les rôles et les autorisations PostgreSQL

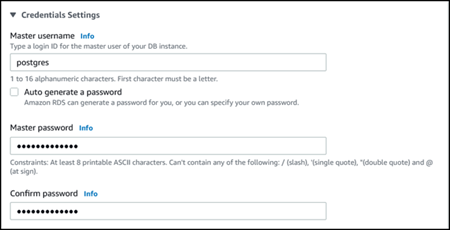

Lorsque vous créez une instance de base de données RDS for PostgreSQL à l'aide d'AWS Management Console, un compte administrateur est créé simultanément. Par défaut, son nom est postgres, comme illustré dans la capture d'écran ci-dessous :

Vous pouvez choisir un autre nom plutôt que d'accepter le nom par défaut (postgres). Le nom que vous choisissez doit commencer par une lettre et comporter entre 1 et 16 caractères alphanumériques. Par souci de simplicité, nous nous référons à ce compte utilisateur principal par sa valeur par défaut (postgres) tout au long de ce manuel.

Si vous utilisez AWS CLI create-db-instance plutôt qu'AWS Management Console, vous créez le nom en le transmettant avec le paramètre master-username dans la commande. Pour plus d'informations, consultez Création d'une instance de base de données Amazon RDS.

Que vous utilisiez AWS Management Console, AWS CLI ou l'API Amazon RDS, ou que vous utilisiez le nom postgres par défaut ou un autre nom, ce premier compte utilisateur de base de données est membre du groupe rds_superuser et possède des privilèges rds_superuser.