Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Rotation de votre certificat SSL/TLS

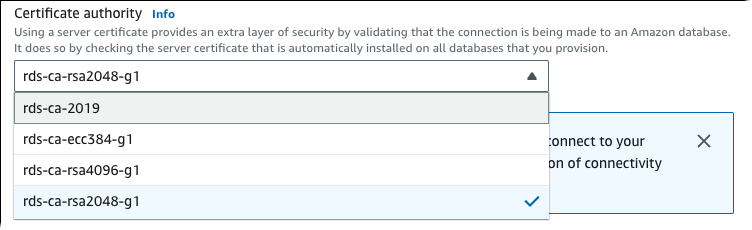

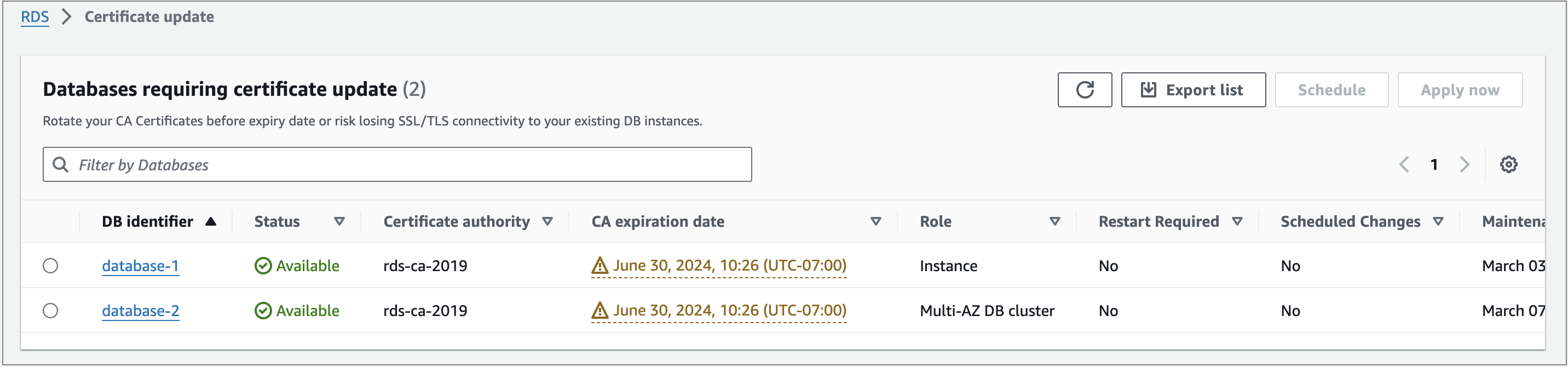

Les certificats RDS-CA-2019 de l'autorité de certification Amazon RDS ont expiré en août 2024. Si vous utilisez ou prévoyez d'utiliser le protocole SSL (Secure Sockets Layer) ou le protocole Transport Layer Security (TLS) avec vérification des certificats pour vous connecter à vos instances de base de données RDS ou à vos clusters de bases de données multi-AZ, pensez à utiliser l'un des nouveaux certificats CA rds-ca-rsa 2048-g1, 4096-g1 ou 384-g1. rds-ca-rsa rds-ca-ecc Si vous ne l'utilisez pas actuellement SSL/TLS with certificate verification, you might still have an expired CA certificate and must update them to a new CA certificate if you plan to use SSL/TLS avec la vérification des certificats pour vous connecter à vos bases de données RDS.

Amazon RDS fournit de nouveaux certificats CA dans le cadre des meilleures pratiques AWS de sécurité. Pour plus d'informations sur les nouveaux certificats et les AWS régions prises en charge, consultez.

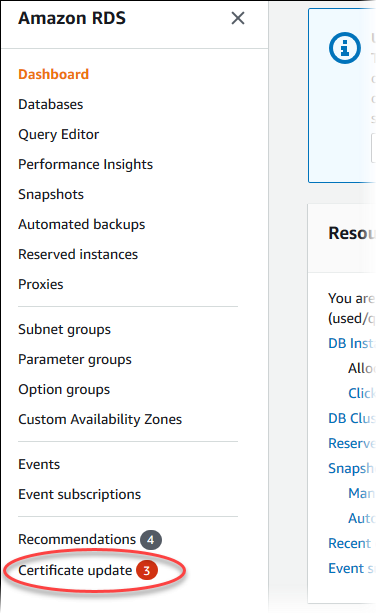

Pour mettre à jour le certificat CA de votre base de données, appliquez les méthodes suivantes :

Avant de mettre à jour vos instances de base de données ou vos clusters de base de données multi-AZ pour utiliser le nouveau certificat CA, assurez-vous de mettre à jour vos clients ou applications qui se connectent à vos bases de données RDS.

Considérations relatives à la rotation des certificats

Tenez compte des situations suivantes avant de procéder à la rotation de votre certificat :

-

Le proxy les certificats du AWS Certificate Manager (ACM). Si vous utilisez un proxy RDS, lorsque vous faites pivoter votre certificat SSL/TLS, vous n'avez pas besoin de mettre à jour les applications qui utilisent des connexions au proxy RDS. Pour plus d’informations, consultez UtiliserTLS/SSLavec un RDS proxy.

-

Si vous utilisez une application Go version 1.15 avec une instance de base de données ou un cluster de base de données multi-AZ créé ou mis à jour vers le certificat rds-ca-2019 avant le 28 juillet 2020, vous devez à nouveau mettre à jour le certificat.

Utilisez la

modify-db-instancecommande pour une instance de base de données ou lamodify-db-clustercommande pour un cluster de base de données multi-AZ, en utilisant le nouvel identifiant de certificat CA. Vous pouvez trouver ceux CAs qui sont disponibles pour un moteur de base de données et une version de moteur de base de données spécifiques à l'aide de ladescribe-db-engine-versionscommande.Si vous avez créé votre base de données ou mis à jour son certificat après le 28 juillet 2020, aucune action n'est requise. Pour plus d'informations, consultez Go GitHub issue #39568

.

Mettre à jour votre certificat CA en modifiant votre instance ou cluster de base de données

L'exemple suivant met à jour votre certificat CA de rds-ca-2019 à 2048-g1. rds-ca-rsa Vous pouvez choisir un autre certificat. Pour plus d'informations, consultezAutorités de certification.

Mettez à jour le magasin de confiance de votre application afin de réduire les temps d'arrêt associés à la mise à jour de votre certificat CA. Pour plus d'informations sur les redémarrages associés à la rotation des certificats CA, consultezRotation automatique du certificat de serveur.

Pour mettre à jour votre certificat CA en modifiant votre instance ou cluster de base de données

-

Téléchargez le nouveau certificat SSL/TLS comme décrit dans.

-

Mettez à jour vos applications de sorte à utiliser le nouveau certificat SSL/TLS.

Les méthodes de mise à jour des applications pour les nouveaux SSL/TLS certificates depend on your specific applications. Work with your application developers to update the SSL/TLS certificats pour vos applications.

Pour plus d'informations sur la vérification des connexions SSL/TLS et la mise à jour des applications pour chaque moteur de bases de données, veuillez consulter les rubriques suivantes :

Pour un exemple de script mettant à jour un trust store pour un système d'exploitation Linux, consultezExemple de script pour importer les certificats dans votre magasin d'approbations.

Note

L'ensemble de certificats contient des certificats pour le nouveau et l'ancien CA, ce qui signifie que vous pouvez mettre à niveau votre application en toute sécurité et conserver la connectivité pendant la période de transition. Si vous utilisez le AWS Database Migration Service pour migrer une base de données vers une instance de base de données ou un cluster , nous vous recommandons d'utiliser le bundle de certificats pour garantir la connectivité pendant la migration.

-

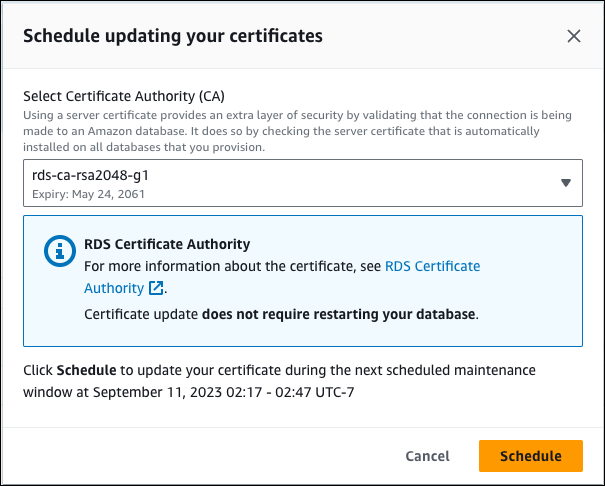

Modifiez l'instance de base de données ou le cluster de base de données multi-AZ pour faire passer l'autorité de certification de rds-ca-2019 à 2048-g1. rds-ca-rsa Pour vérifier si votre base de données doit être redémarrée pour mettre à jour les certificats CA, utilisez la describe-db-engine-versionscommande et cochez l'

SupportsCertificateRotationWithoutRestartindicateur.Important

Si vous rencontrez des problèmes de connectivité après l'expiration du certificat, utilisez l'option Appliquer immédiatement en la spécifiant dans la console ou en spécifiant l'option

--apply-immediatelyà l'aide d' AWS CLI. Par défaut, il est prévu que cette opération soit exécutée pendant votre prochaine fenêtre de maintenance.Pour les instances de base de données RDS pour Oracle, nous vous recommandons de redémarrer votre base de données Oracle afin d'éviter toute erreur de connexion.

Pour les instances RDS for SQL Server Multi-AZ dont l'option de mise en miroir est activée AlwaysOn ou dont l'option de mise en miroir est activée, un basculement est attendu lorsque l'instance est redémarrée après la rotation des certificats.

Pour définir une dérogation pour votre instance de CA différente de l'autorité de certification RDS par défaut, utilisez la commande de la CLI modify-certificates.

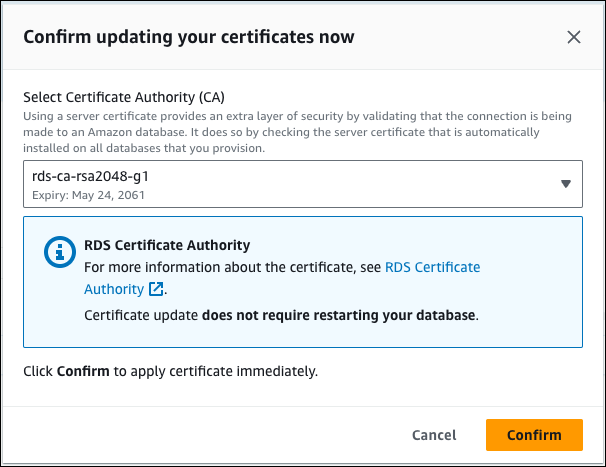

Vous pouvez utiliser le AWS Management Console ou AWS CLI pour modifier le certificat CA de rds-ca-2019 à rds-ca-rsa2048-g1 pour une instance de base de données ou un cluster de base de données multi-AZ.

Mise à jour de votre certificat CA en appliquant la maintenance

Procédez comme suit pour mettre à jour votre certificat CA en appliquant la maintenance.

Rotation automatique du certificat de serveur

Si votre autorité de certification racine prend en charge la rotation automatique des certificats de serveur, RDS gère automatiquement la rotation du certificat de serveur de base de données. RDS utilise la même autorité de certification racine pour cette rotation automatique. Vous n'avez donc pas besoin de télécharger une nouvelle offre groupée d'autorités de certification. VoirAutorités de certification.

La rotation et la validité de votre certificat de serveur de base de données dépendent de votre moteur de base de données :

-

Si votre moteur de base de données prend en charge la rotation sans redémarrage, RDS effectue automatiquement la rotation du certificat de serveur de base de données sans que vous ayez à intervenir. RDS tente d'effectuer la rotation de votre certificat de serveur de base de données pendant la fenêtre de maintenance de votre choix, à la moitié de la durée de vie du certificat de serveur de base de données. Le nouveau certificat de serveur de base de données est valide pendant 12 mois.

-

Si votre moteur de base de données ne prend pas en charge la rotation sans redémarrage, RDS vous informe d'un événement de maintenance au moins 6 mois avant l'expiration du certificat de serveur de base de données. Le nouveau certificat de serveur de base de données est valide pendant 36 mois.

Utilisez la describe-db-engine-versionscommande et inspectez l'SupportsCertificateRotationWithoutRestartindicateur pour déterminer si la version du moteur de base de données prend en charge la rotation du certificat sans redémarrage. Pour plus d’informations, consultez Configuration de l'autorité de certification pour votre base de données.

Exemple de script pour importer les certificats dans votre magasin d'approbations

Voici des exemples de scripts shell qui importent le lot de certificats dans un magasin d'approbations.

Chaque exemple de script shell utilise keytool, qui fait partie du kit de développement Java (JDK). Pour plus d'informations sur l'installation du JDK, veuillez consulter le Guide d'installation du JDK