Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Vous pouvez utiliser le protocole SSL (Secure Socket Layer) ou le protocole TLS (Transport Layer Security) à partir de votre application pour chiffrer une connexion à une base de données exécutant Db2, MariaDB, Microsoft SQL Server, MySQL, Oracle ou PostgreSQL.

Les connexions SSL/TLS fournissent une couche de sécurité en chiffrant les données en transit entre votre client et l’instance de base de données ou le cluster de bases de données. Votre SSL/TLS connexion peut éventuellement vérifier l'identité du serveur en validant le certificat de serveur installé sur votre base de données. Pour exiger la vérification de l’identité du serveur, suivez ce processus général :

-

Choisissez l’autorité de certification (CA) qui signe le certificat de serveur de base de données pour votre base de données. Pour plus d’informations sur les autorités de certification, consultez Autorités de certification .

-

Téléchargez une offre groupée de certificats à utiliser lorsque vous vous connectez à la base de données. Pour télécharger une offre groupée de certificats, consultez Forfaits de certificats par Région AWS .

Note

Tous les certificats sont disponibles uniquement pour le téléchargement sur des connexions SSL/TLS.

-

Connectez-vous à la base de données en utilisant le processus de votre moteur de base de données pour implémenter SSL/TLS les connexions. Chaque moteur de base de données possède son propre processus d'implémentation SSL/TLS. To learn how to implement SSL/TLS pour votre base de données. Suivez le lien correspondant à votre moteur de base de données :

-

Utilisation de SSL/TLS avec une instance de base de données Amazon RDS for Db2

-

Prise en charge de SSL/TLS pour les instances de base de données MariaDB sur Amazon RDS

-

Utilisation de SSL avec une instance DB Microsoft SQL Server

-

Prise en charge de SSL/TLS pour les instances de base de données MySQL sur Amazon RDS

-

Utilisation de SSL avec une instance de base de données RDS for Oracle

-

Utilisation de SSL avec une instance de base de données PostgreSQL

-

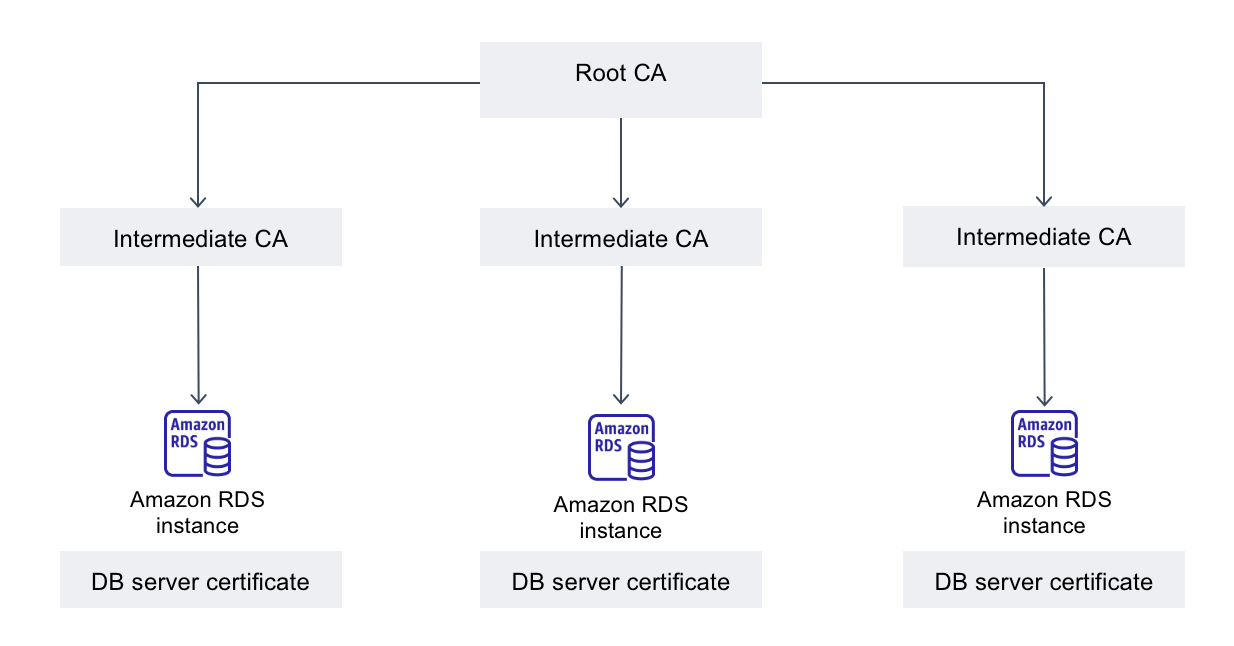

Autorités de certification

L’autorité de certification (CA) est le certificat qui identifie l’autorité de certification racine en haut de la chaîne de certificats. L’autorité de certification signe le certificat de serveur de base de données, qui est installé sur chaque instance de base de données. Le certificat de serveur de base de données identifie l’instance de base de données en tant que serveur approuvé.

Amazon RDS fournit les éléments suivants CAs pour signer le certificat du serveur de base de données d'une base de données.

| Autorité de certification (CA) | Description | Nom commun |

|---|---|---|

|

rds-ca-rsa2048-g1 |

Utilise une autorité de certification avec l'algorithme de clé privée RSA 2048 et l'algorithme de SHA256 signature dans la plupart des cas. Régions AWS Dans le AWS GovCloud (US) Regions, cette autorité de certification utilise une autorité de certification avec un algorithme de clé privée et un algorithme de SHA384 signature RSA 2048. Cette autorité de certification prend en charge la rotation automatique des certificats de serveur. |

Amazon RDS region-identifier Root CA RSA2 048 G1 |

|

rds-ca-rsa4096-g1 |

Utilise une autorité de certification avec l'algorithme de clé privée et l'algorithme de SHA384 signature RSA 4096. Cette autorité de certification prend en charge la rotation automatique des certificats de serveur. |

Amazon RDS region-identifier Root CA RSA4 096 G1 |

|

rds-ca-ecc384-g1 |

Utilise une autorité de certification avec un algorithme de clé privée et un algorithme de SHA384 signature ECC 384. Cette autorité de certification prend en charge la rotation automatique des certificats de serveur. |

Amazon RDS region-identifier Root CA G1 ECC384 |

Ces certificats de CA sont inclus dans la solution groupée de certificats régionaux et mondiaux. Lorsque vous utilisez l'autorité de certification rds-ca-rsa 2048-g1, rds-ca-rsa 4096-g1 ou rds-ca-ecc 384-g1 avec une base de données, RDS gère le certificat du serveur de base de données sur la base de données. RDS effectue automatiquement la rotation du certificat de serveur de base de données avant son expiration.

Configuration de l’autorité de certification pour votre base de données

Vous pouvez définir l’autorité de certification pour une base de données lorsque vous effectuez les tâches suivantes :

-

Création d’une instance de base de données ou d’un cluster de bases de données multi-AZ : vous pouvez configurer la CA lorsque vous créez une instance de base de données ou un cluster de bases de données multi-AZ. Pour obtenir des instructions, consultez Création d'une instance de base de données Amazon RDS ou Création d’un cluster de bases de données Multi-AZ pour Amazon RDS.

-

Modification d’une instance de base de données ou d’un cluster de bases de données multi-AZ : vous pouvez définir la CA d’une instance de base de données dans un cluster de bases de données en la modifiant. Pour obtenir des instructions, consultez Modification d'une instance de base de données Amazon RDS ou Modification d’un cluster de bases de données multi-AZ pour Amazon RDS.

Note

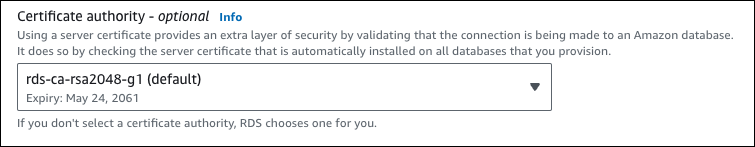

L'autorité de certification par défaut est définie sur rds-ca-rsa 2048-g1. Vous pouvez remplacer l'autorité de certification par défaut pour votre Compte AWS compte à l'aide de la commande modify-certificates.

La disponibilité CAs dépend du moteur de base de données et de la version du moteur de base de données. Lorsque vous utilisez le AWS Management Console, vous pouvez choisir l'autorité de certification à l'aide du paramètre Autorité de certification, comme indiqué dans l'image suivante.

La console affiche uniquement ceux CAs qui sont disponibles pour le moteur de base de données et la version du moteur de base de données. Si vous utilisez le AWS CLI, vous pouvez définir l'autorité de certification pour une instance de base de données à l'aide de la modify-db-instancecommande create-db-instanceor. Vous pouvez définir l'autorité de certification pour un cluster de base de données multi-AZ à l'aide de la modify-db-clustercommande create-db-clusteror.

Si vous utilisez le AWS CLI, vous pouvez voir ce qui est disponible CAs pour votre compte en utilisant la commande describe-certificates. Cette commande indique également la date d’expiration de chaque autorité de certification dans ValidTill, dans la sortie. Vous pouvez trouver ceux CAs qui sont disponibles pour un moteur de base de données et une version de moteur de base de données spécifiques à l'aide de la describe-db-engine-versionscommande.

L'exemple suivant montre la version CAs disponible pour la version par défaut du moteur de base de données RDS pour PostgreSQL.

aws rds describe-db-engine-versions --default-only --engine postgres

Votre sortie est similaire à ce qui suit. Les options disponibles CAs sont répertoriées dansSupportedCACertificateIdentifiers. La sortie indique également si la version du moteur de base de données prend en charge la rotation du certificat sans redémarrage dans SupportsCertificateRotationWithoutRestart.

{

"DBEngineVersions": [

{

"Engine": "postgres",

"MajorEngineVersion": "13",

"EngineVersion": "13.4",

"DBParameterGroupFamily": "postgres13",

"DBEngineDescription": "PostgreSQL",

"DBEngineVersionDescription": "PostgreSQL 13.4-R1",

"ValidUpgradeTarget": [],

"SupportsLogExportsToCloudwatchLogs": false,

"SupportsReadReplica": true,

"SupportedFeatureNames": [

"Lambda"

],

"Status": "available",

"SupportsParallelQuery": false,

"SupportsGlobalDatabases": false,

"SupportsBabelfish": false,

"SupportsCertificateRotationWithoutRestart": true,

"SupportedCACertificateIdentifiers": [

"rds-ca-rsa2048-g1",

"rds-ca-ecc384-g1",

"rds-ca-rsa4096-g1"

]

}

]

}Validité des certificats de serveur de base de données

La validité du certificat de serveur de base de données dépend du moteur de base de données et de la version du moteur de base de données. Si la version du moteur de base de données prend en charge la rotation du certificat sans redémarrage, la validité du certificat de serveur de base de données est de 1 an. Dans le cas contraire, la validité est de 3 ans.

Pour plus d’informations sur la rotation des certificats de serveur de base de données, consultez Rotation automatique du certificat de serveur.

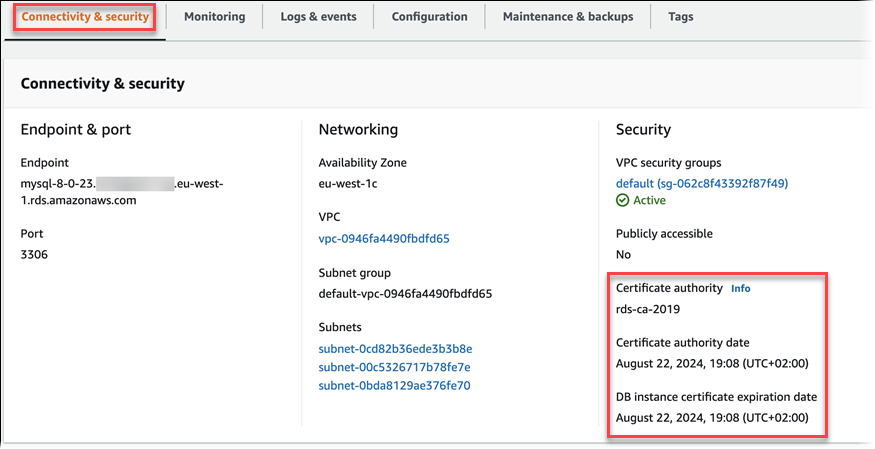

Visualisation de la CA pour votre instance de base de données

Vous pouvez consulter les détails concernant la CA d’une instance de base de données en affichant l’onglet Connectivité et sécurité de la console, comme illustré dans l’image suivante.

Si vous utilisez le AWS CLI, vous pouvez afficher les détails de l'autorité de certification pour une instance de base de données à l'aide de la describe-db-instancescommande. Vous pouvez afficher les détails de l'autorité de certification pour un cluster de base de données multi-AZ à l'aide de la describe-db-clusterscommande.

Téléchargement d’offres groupées de certificats pour Amazon RDS

Lorsque vous vous connectez à votre base de données via SSL ou TLS, l’instance de base de données nécessite un certificat de confiance d’Amazon RDS. Sélectionnez le lien approprié dans le tableau suivant pour télécharger l’offre correspondant à la Région AWS où vous hébergez votre base de données.

Forfaits de certificats par Région AWS

Les ensembles de certificats pour toutes les régions Régions AWS et GovCloud (États-Unis) contiennent les certificats CA racine suivants :

-

rds-ca-rsa2048-g1 -

rds-ca-rsa4096-g1 -

rds-ca-ecc384-g1

Les certificats rds-ca-ecc384-g1 et rds-ca-rsa4096-g1 ne sont pas disponibles dans les régions suivantes :

-

Asie-Pacifique (Mumbai)

-

Asie-Pacifique (Melbourne)

-

Canada-Ouest (Calgary)

-

Europe (Zurich)

-

Europe (Espagne)

-

Israël (Tel Aviv)

Le magasin de confiance de votre application doit uniquement enregistrer le certificat CA racine. N'enregistrez pas les certificats CA intermédiaires dans votre magasin de confiance car cela pourrait entraîner des problèmes de connexion lorsque RDS fait automatiquement pivoter votre certificat de serveur de base de données.

Note

Le proxy les certificats du AWS Certificate Manager (ACM). Si vous utilisez le proxy RDS, vous n’avez pas besoin de télécharger des certificats Amazon RDS ou de mettre à jour des applications utilisant des connexions de proxy RDS. Pour plus d’informations, consultez Utilisation TLS/SSL avec RDS Proxy.

Pour télécharger un bundle de certificats pour un Région AWS, sélectionnez le lien correspondant à celui Région AWS qui héberge votre base de données dans le tableau suivant.

Affichage du contenu de votre certificat CA

Pour vérifier le contenu de votre offre groupée de certificats d’autorité de certification, utilisez la commande suivante :

keytool -printcert -v -file global-bundle.pem