Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Exemples de politiques de compartiment Amazon S3

Grâce aux politiques de compartiment d’Amazon S3, vous pouvez sécuriser l’accès aux objets de vos compartiments, afin que seuls les utilisateurs disposant des autorisations appropriées puissent y accéder. Vous pouvez même empêcher les utilisateurs authentifiés ne disposant pas des autorisations appropriées d’accéder à vos ressources Amazon S3.

Cette section présente des exemples de cas d’utilisation standard de politiques de compartiment. Ces exemples de politiques utilisent amzn-s3-demo-bucketuser input placeholders

Pour accorder ou refuser des autorisations à un ensemble d'objets, vous pouvez utiliser des caractères génériques (*) dans Amazon Resource Names (ARNs) et d'autres valeurs. Par exemple, vous pouvez contrôler l’accès aux groupes d’objets qui commencent par un préfixe courant ou se terminent par une extension spécifique, comme .html.

Pour plus d'informations sur le langage de politique AWS Identity and Access Management (IAM), consultezPolitiques, stratégies et autorisations dans Amazon S3.

Pour plus d’informations sur les autorisations relatives aux opérations d’API S3 par type de ressource S3, consultez Autorisations requises pour les opérations d’API Amazon S3.

Note

Lors du test des autorisations à l’aide de la console Amazon S3, vous devez accorder les autorisations supplémentaires requises par la console (s3:ListAllMyBuckets, s3:GetBucketLocation et s3:ListBucket). Pour obtenir un exemple de guide étape par étape pour accorder des autorisations aux utilisateurs et tester ces autorisations à l’aide de la console, consultez Contrôle de l’accès à un compartiment avec des stratégies d’utilisateur.

Voici des ressources supplémentaires pour créer des politiques de compartiment :

-

Pour obtenir la liste des actions, des ressources et des clés de condition de politique IAM que vous pouvez utiliser lors de la création d’une politique de compartiment, consultez Actions, ressources et clés de condition pour Amazon S3 dans la Référence de l’autorisation de service.

-

Pour plus d’informations sur les autorisations relatives aux opérations d’API S3 par type de ressource S3, consultez Autorisations requises pour les opérations d’API Amazon S3.

-

Pour obtenir des conseils sur la création de votre politique S3, consultez Ajout d’une politique de compartiment à l’aide de la console Amazon S3.

-

Pour résoudre les erreurs liées à une politique, consultez Résolution des erreurs d’accès refusé (403 Forbidden) dans Amazon S3.

Si vous ne parvenez pas à ajouter ou à mettre à jour une politique, consultez Pourquoi le message d'erreur « Principal non valide dans la politique » s'affiche-t-il lorsque j'essaie de mettre à jour la politique de mon compartiment Amazon S3 ?

Rubriques

Octroi d’une autorisation en lecture seule à un utilisateur anonyme public

Gestion de l’accès aux objets par l’utilisation de clés de condition globales

Gestion de l’accès des utilisateurs à des dossiers spécifiques

Gestion des autorisations pour l’inventaire S3, les analyses S3 et les rapports d’inventaire S3

Octroi d’une autorisation en lecture seule à un utilisateur anonyme public

Vous pouvez utiliser vos paramètres de politique pour accorder l’accès à des utilisateurs anonymes publics, ce qui est utile si vous configurez votre compartiment en tant que site web statique. Pour accorder l’accès à des utilisateurs anonymes publics, vous devez désactiver les paramètres de blocage de l’accès public pour votre compartiment. Pour plus d’informations sur la marche à suivre et sur la politique requise, consultez Définition des autorisations pour l’accès au site web. Pour savoir comment configurer des politiques plus restrictives dans le même but, consultez Comment accorder un accès public en lecture à certains objets de mon compartiment Amazon S3 ?

Par défaut, Amazon S3 bloque l’accès public à votre compte et à vos compartiments. Si vous souhaitez utiliser un compartiment pour héberger un site web statique, vous pouvez utiliser ces étapes pour modifier vos paramètres de blocage de l’accès public.

Avertissement

Avant de suivre ces étapes, passez en revue Blocage de l’accès public à votre stockage Amazon S3 pour vous assurer que vous comprenez et acceptez les risques liés à l’autorisation de l’accès public. Lorsque vous désactivez les paramètres de blocage de l’accès public pour rendre votre compartiment public, toute personne sur Internet peut accéder à votre compartiment. Nous vous recommandons de bloquer tous les accès publics à vos compartiments.

-

Ouvrez la console Amazon S3 à l'adresse https://console.aws.amazon.com/s3/

. -

Choisissez le nom du compartiment que vous avez configuré en tant que site web statique.

-

Choisissez Permissions.

-

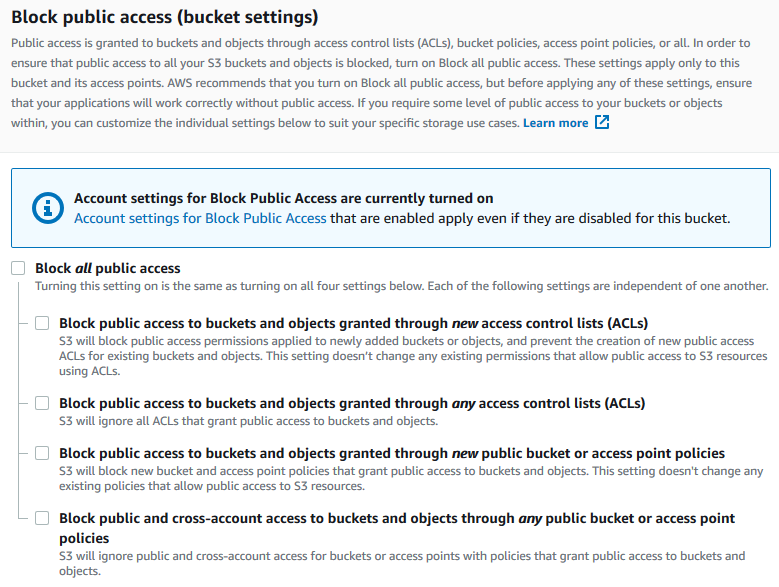

Sous Block public access (bucket settings) (Bloquer l’accès public (paramètres de compartiment)), choisissez Edit (Modifier).

-

Décochez Bloquer tous les accès publics et sélectionnez Enregistrer les modifications.

Amazon S3 désactive les paramètres de blocage de l’accès public pour votre compartiment. Pour créer un site Web public statique, vous devrez peut-être aussi modifier les paramètres de blocage de l’accès public de votre compte avant d’ajouter une politique de compartiment. Si les paramètres de blocage de l’accès public pour votre compte sont actuellement activés, une note s’affiche sous Bloquer l’accès public (paramètres de compartiment).

Obligation de chiffrement

Vous pouvez exiger un chiffrement côté serveur avec des clés AWS Key Management Service (AWS KMS) (SSE-KMS), comme indiqué dans les exemples suivants.

Exiger le SSE-KMS pour tous les objets enregistrés dans un compartiment

L'exemple de politique suivant exige que chaque objet écrit dans le compartiment soit chiffré avec un chiffrement côté serveur à l'aide de clés AWS Key Management Service (AWS KMS) (SSE-KMS). Si l’objet n’est pas chiffré avec SSE-KMS, la demande sera refusée.

Exiger un SSE-KMS avec un AWS KMS key spécifique pour tous les objets enregistrés dans un compartiment

L’exemple de politique suivant interdit l’écriture d’objets dans le compartiment s’ils ne sont pas chiffrés avec SSE-KMS en utilisant un ID de clé KMS spécifique. Même si les objets sont chiffrés avec SSE-KMS en utilisant un en-tête par demande ou le chiffrement par défaut des compartiments, les objets ne peuvent pas être écrits dans le compartiment s’ils n’ont pas été chiffrés avec la clé KMS spécifiée. Assurez-vous de remplacer la clé KMS ARN utilisée dans cet exemple par votre propre clé KMS ARN.

Gestion des seaux à l'aide de boîtes en conserve ACLs

Octroi d'autorisations à plusieurs comptes pour télécharger des objets ou définir un objet ACLs pour un accès public

L’exemple de politique utilisateur suivant octroie les autorisations s3:PutObject et s3:PutObjectAcl à plusieurs Comptes AWS. De plus, cet exemple de politique exige que toute demande correspondant à ces opérations inclue la liste ACL prédéfinie public-read. Pour plus d’informations, consultez Actions de politique pour Amazon S3 et Clés de condition de politique pour Amazon S3.

Avertissement

L’ACL prédéfinie public-read permet à n’importe qui dans le monde entier de visualiser les objets de votre compartiment. Soyez vigilant lors de l’octroi de l’accès anonyme à votre compartiment Amazon S3 ou de la désactivation des paramètres du blocage de l’accès public. Lorsque vous accordez un accès anonyme, tout le monde peut accéder à votre compartiment. Il est recommandé de ne jamais autoriser un accès anonyme à votre compartiment Amazon S3 à moins que vous n’en ayez spécifiquement besoin, comme dans le cas de l’hébergement de site web statique. Si vous souhaitez activer les paramètres de blocage de l’accès public pour l’hébergement de sites Web statiques, consultez Tutoriel : configuration d’un site web statique sur Amazon S3.

Octroi d’autorisations intercomptes pour charger des objets tout en garantissant que le propriétaire du compartiment dispose d’un contrôle total

L'exemple suivant montre comment autoriser une autre personne Compte AWS à télécharger des objets dans votre compartiment tout en vous assurant que vous avez le contrôle total des objets chargés. Cette politique accorde à un compte spécifique Compte AWS (111122223333bucket-owner-full-control prédéfinie lors du téléchargement. La condition StringEquals figurant dans la politique spécifie la clé de la condition s3:x-amz-acl pour exprimer l’exigence de l’ACL prédéfinie. Pour de plus amples informations, veuillez consulter Clés de condition de politique pour Amazon S3.

Gestion de l’accès aux objets avec l’étiquetage des objets

Autoriser un utilisateur à lire uniquement les objets qui ont une clé et une valeur d’étiquette spécifiques

La politique d'autorisations suivante limite un utilisateur à la seule lecture des objets qui comportent la clé et la valeur d'étiquette environment: production. Cette politique utilise la clé de condition s3:ExistingObjectTag pour spécifier la clé et la valeur d'étiquette.

Restreindre les clés d’étiquette d’objet que les utilisateurs peuvent ajouter

L'exemple de politique suivant accorde à un utilisateur l'autorisation d'exécuter l'action s3:PutObjectTagging, qui permet à un utilisateur d'ajouter des étiquettes à un objet existant. La condition utilise la clé de condition s3:RequestObjectTagKeys pour spécifier les clés d'étiquette autorisées, telles que Owner ou CreationDate. Pour plus d’informations, consultez Création d’une condition avec plusieurs clés ou valeurs dans le Guide de l’utilisateur IAM.

Cette politique garantit que chaque clé d’étiquette spécifiée dans la demande est une clé d’étiquette autorisée. Le qualificateur ForAnyValue dans la condition garantit qu'au moins une des clés spécifiées doit être présente dans la demande.

Exiger une clé et une valeur d’étiquette spécifiques pour permettre aux utilisateurs d’ajouter des étiquettes d’objet

L’exemple de politique suivant accorde à un utilisateur l’autorisation d’exécuter l’action s3:PutObjectTagging, qui permet à un utilisateur d’ajouter des étiquettes à un objet existant. La condition exige que l'utilisateur inclue une clé d'étiquette spécifique (telle que ProjectX

Permettre à un utilisateur de n’ajouter que des objets ayant une clé et une valeur d’étiquetage d’objet spécifiques

L’exemple de politique suivant accorde à un utilisateur l’autorisation d’effectuer l’action s3:PutObject afin qu’il puisse ajouter des objets à un compartiment. Cependant, l’instruction Condition restreint les clés et les valeurs d’étiquetage qui sont autorisées sur les objets chargés. Dans cet exemple, l’utilisateur ne peut ajouter au compartiment que les objets ayant la clé d’étiquette spécifique (DepartmentFinance

Gestion de l’accès aux objets par l’utilisation de clés de condition globales

Les clés de condition globales sont des clés de contexte de condition avec un aws préfixe. Services AWS peut prendre en charge les clés de condition globales ou les clés spécifiques au service qui incluent le préfixe du service. Vous pouvez utiliser l’élément Condition d’une politique JSON pour comparer les clés d’une requête avec les valeurs des clés que vous spécifiez dans votre politique.

Restreindre l’accès aux seules livraisons du journal d’accès du serveur Amazon S3

Dans l'exemple de politique de compartiment suivant, la clé de condition aws:SourceArnglobale est utilisée pour comparer le nom de ressource Amazon (ARN) de la ressource, en effectuant une service-to-service demande avec l'ARN spécifié dans la politique. La clé de condition globale aws:SourceArn est utilisée pour empêcher le service Amazon S3 d’être utilisé comme adjoint confus lors de transactions entre services. Seul le service Amazon S3 est autorisé à ajouter des objets au compartiment Amazon S3.

Cet exemple de stratégie de compartiment accorde uniquement des autorisations s3:PutObject au principal du service de journalisation (logging.s3.amazonaws.com).

Autoriser l'accès uniquement à votre organisation

Si vous souhaitez que tous les principaux IAM accédant à une ressource proviennent d'un Compte AWS compte de gestion (y compris le compte de AWS Organizations gestion), vous pouvez utiliser la clé de condition aws:PrincipalOrgID globale.

Pour accorder ou restreindre ce type d’accès, définissez la condition aws:PrincipalOrgID et définissez la valeur de l’ID de votre organisation dans la politique de compartiment. L’ID de l’organisation permet de contrôler l’accès au compartiment. Lorsque vous utilisez la condition aws:PrincipalOrgID, les autorisations de la politique de compartiment sont également appliquées à tous les nouveaux comptes qui sont ajoutés à l’organisation.

Voici un exemple de politique de compartiment basée sur les ressources que vous pouvez utiliser pour accorder à des principaux IAM spécifiques de votre organisation un accès direct à votre compartiment. En ajoutant la clé de condition globale aws:PrincipalOrgID à votre politique de compartiment, le compte principal doit désormais faire partie de votre organisation pour obtenir l’accès à la ressource. Même si vous spécifiez accidentellement un compte incorrect lors de l’octroi de l’accès, la clé de condition globale aws:PrincipalOrgID constitue une protection supplémentaire. Lorsque cette clé globale est utilisée dans une politique, elle empêche tous les principaux de l’extérieur de l’organisation spécifiée d’accéder au compartiment S3. Seuls les principaux des comptes de l’organisation listée peuvent obtenir l’accès à la ressource.

Gestion des accès en fonction des requêtes HTTP ou HTTPS

Restreindre l’accès aux seules requêtes HTTPS

Si vous voulez empêcher les attaquants potentiels de manipuler le trafic réseau, vous pouvez utiliser HTTPS (TLS) pour n’autoriser que les connexions chiffrées tout en limitant l’accès à votre compartiment aux requêtes HTTP. Pour déterminer si la requête est HTTP ou HTTPS, utilisez la clé de condition globale aws:SecureTransport dans votre politique de compartiment S3. La clé de condition aws:SecureTransport vérifie si une requête a été envoyée en utilisant HTTP.

Si une demande renvoie true, alors la demande a été envoyée par HTTPS. Si une demande renvoie false, alors la demande a été envoyée par HTTP. Vous pouvez ensuite autoriser ou refuser l’accès à votre compartiment en fonction du schéma de requête souhaité.

Dans l’exemple suivant, la politique de compartiment refuse explicitement les demandes HTTP.

Restreindre l’accès à un référent HTTP spécifique

Supposons que vous ayez un site web avec le nom de domaine www.example.comexample.comamzn-s3-demo-bucket

Pour autoriser l’accès en lecture à ces objets à partir de votre site Web, vous pouvez ajouter une politique de compartiment qui accorde l’autorisation s3:GetObject avec une condition stipulant que la requête GET provienne initialement de pages Web spécifiques. La politique suivante limite les requêtes en utilisant la condition StringLike avec la clé de condition aws:Referer.

Veillez à ce que les navigateurs que vous utilisez incluent l’en-tête HTTP referer dans la demande.

Avertissement

Nous vous recommandons de faire preuve de prudence lorsque vous utilisez la clé de condition aws:Referer. Il est dangereux d’inclure une valeur d’en-tête de référent HTTP connu publiquement. Les tiers non autorisés peuvent utiliser des navigateurs modifiés ou personnalisés pour fournir n’importe quelle valeur aws:Referer de leur choix. Par conséquent, ne l'utilisez pas aws:Referer pour empêcher des parties non autorisées de faire des AWS demandes directes.

La clé de condition aws:Referer est fournie uniquement pour permettre aux clients de protéger leur contenu numérique, stocké notamment dans Simple Storage Service (Amazon S3), contre tout référencement sur des sites tiers non autorisés. Pour plus d’informations, consultez aws:Referer dans le Guide de l’utilisateur IAM.

Gestion de l’accès des utilisateurs à des dossiers spécifiques

Accorder aux utilisateurs l’accès à des dossiers spécifiques

Supposons que vous essayez d’accorder aux utilisateurs l’accès à un dossier spécifique. Si l'utilisateur IAM et le compartiment S3 appartiennent à la même entité Compte AWS, vous pouvez utiliser une politique IAM pour accorder à l'utilisateur l'accès à un dossier de compartiment spécifique. Avec cette approche, vous n’avez pas besoin de mettre à jour votre politique de compartiment pour octroyer l’accès. Vous pouvez ajouter la politique IAM à un rôle IAM auquel plusieurs utilisateurs peuvent basculer.

Si l'identité IAM et le compartiment S3 appartiennent à des entités différentes Comptes AWS, vous devez accorder un accès entre comptes à la fois dans la politique IAM et dans la politique de compartiment. Pour plus d’informations sur l’octroi d’un accès intercompte, consultez Bucket owner granting cross-account bucket permissions (Propriétaire du compartiment accordant des autorisations intercomptes pour le compartiment).

L’exemple suivant de politique de compartiment accorde à JohnDoehome/). En créant un dossier JohnDoe/home et en accordant les autorisations appropriées à vos utilisateurs, vous pouvez faire en sorte que plusieurs utilisateurs partagent un seul compartiment. Cette politique se compose de trois instructions Allow :

-

AllowRootAndHomeListingOfCompanyBucketJohnDoeamzn-s3-demo-buckethome. Cette instruction permet également à l’utilisateur d’effectuer une recherche sur le préfixehome/en utilisant la console. -

AllowListingOfUserFolderJohnDoehome/et de ses sous-dossiers éventuels.JohnDoe/ -

AllowAllS3ActionsInUserFolderRead,WriteetDelete. Les autorisations sont limitées au dossier personnel du propriétaire du compartiment.

Gestion des accès pour les journaux d’accès

Accorder l’accès à l’Application Load Balancer pour activer les journaux d’accès

Lorsque vous activez les journaux d’accès pour Application Load Balancer, vous devez spécifier le nom du compartiment S3 où l’équilibreur de charge stockera les journaux. Le compartiment doit comporter une politique attachée qui accorde à Elastic Load Balancing l’autorisation d’écrire dans le compartiment.

Dans l’exemple suivant, la politique de compartiment accorde à Elastic Load Balancing (ELB) l’autorisation d’écrire les journaux d’accès dans le compartiment :

Note

Assurez-vous de remplacer elb-account-id

Si vous Région AWS ne figurez pas dans la liste des régions Elastic Load Balancing prises en charge, appliquez la politique suivante, qui accorde des autorisations au service de livraison de journaux spécifié.

Ensuite, veillez à configurer vos journaux d’accès Elastic Load Balancing en les activant. Vous pouvez vérifier les autorisations de votre compartiment en créant un fichier de test.

Gérer l'accès à un Amazon CloudFront OAI

Accorder une autorisation à un Amazon CloudFront OAI

L'exemple de politique de compartiment suivant accorde à une identité CloudFront d'accès d'origine (OAI) l'autorisation d'obtenir (lire) tous les objets de votre compartiment S3. Vous pouvez utiliser un CloudFront OAI pour autoriser les utilisateurs à accéder aux objets de votre compartiment via Amazon S3 CloudFront , mais pas directement. Pour plus d'informations, consultez Restreindre l'accès au contenu Amazon S3 à l'aide d'une identité d'accès d'origine dans le manuel Amazon CloudFront Developer Guide.

La stratégie suivante utilise l’ID de l’OAI comme stratégie de Principal. Pour plus d'informations sur l'utilisation des politiques de compartiment S3 pour accorder l'accès à un CloudFront OAI, consultez la section Migration de l'identité d'accès d'origine (OAI) vers le contrôle d'accès d'origine (OAC) dans le manuel Amazon Developer Guide. CloudFront

Pour utiliser cet exemple :

-

Remplacez

EH1HDMB1FH2TCsur la CloudFront console ou utilisez-le ListCloudFrontOriginAccessIdentitiesdans l' CloudFront API. -

Remplacez

amzn-s3-demo-bucket

Gestion des accès pour Amazon S3 Storage Lens

Accorder des autorisations pour Amazon S3 Storage Lens

S3 Storage Lens regroupe vos métriques et affiche les informations dans la section Instantané du compte sur la page Compartiments de la console Amazon S3. S3 Storage Lens fournit également un tableau de bord interactif que vous pouvez utiliser pour visualiser les informations et les tendances, signaler les anomalies et recevoir des recommandations pour optimiser les coûts de stockage et appliquer les bonnes pratiques de protection des données. Votre tableau de bord dispose d’options d’exploration pour générer et visualiser des informations au niveau de l’organisation, du compte, de la Région AWS, de la classe de stockage, du compartiment, du préfixe ou du groupe Storage Lens. Vous pouvez également envoyer une exportation de métriques quotidienne au format CSV ou Parquet vers un compartiment S3.

S3 Storage Lens peut exporter vos métriques d’utilisation du stockage agrégées vers un compartiment Amazon S3 pour une analyse plus approfondie. Le compartiment dans lequel S3 Storage Lens place ses exportations de métriques porte le nom de compartiment de destination. Lorsque vous configurez l’exportation des métriques S3 Storage Lens, vous devez disposer d’une politique de compartiment pour le compartiment de destination. Pour plus d’informations, consultez Évaluer l’activité et l’utilisation de votre stockage avec Amazon S3 Storage Lens.

L’exemple de politique de compartiment suivant octroie à Amazon S3 l’autorisation d’écrire des objets (requêtes PUT) dans un compartiment de destination. Vous utilisez une politique de compartiment comme celle-ci sur le compartiment de destination lorsque vous configurez les mesures de S3 Storage Lens.

Lorsque vous configurez une exportation de métriques au niveau de l’organisation S3 Storage Lens, utilisez la modification suivante de l’instruction Resource de la politique de compartiment précédente.

"Resource": "arn:aws:s3:::amzn-s3-demo-destination-bucket/destination-prefix/StorageLens/your-organization-id/*",

Gestion des autorisations pour l’inventaire S3, les analyses S3 et les rapports d’inventaire S3

Accorder des autorisations pour l’inventaire S3 et les analyses S3.

L’inventaire S3 crée des listes d’objets dans un compartiment, et l’exportation de l’analyse de classe de stockage des analyses S3 crée des fichiers de sortie des données utilisées dans l’analyse. Le compartiment pour lequel l’inventaire répertorie les objets est appelé compartiment source. Le compartiment dans lequel le fichier d’inventaire ou le fichier d’exportation analytique est écrit est appelé compartiment de destination. Lorsque vous configurez un inventaire ou une exportation analytique, vous devez créer une politique de compartiment pour le compartiment de destination. Pour plus d’informations, consultez Catalogage et analyse de vos données avec l’inventaire S3 et Analyses Amazon S3 - Analyse de classe de stockage.

L’exemple de politique de compartiment suivant accorde à Amazon S3 l’autorisation d’écrire des objets (requêtes PUT) à partir du compte pour le compartiment source vers le compartiment de destination. Vous utilisez une politique de compartiment comme celle-ci sur le compartiment de destination lors de la configuration de l’inventaire S3 et de l’exportation des analyses S3.

Création de la configuration des rapports d’inventaire S3

Catalogage et analyse de vos données avec l’inventaire S3 crée des listes des objets figurant dans un compartiment S3 et des métadonnées de chaque objet. L’autorisation s3:PutInventoryConfiguration permet à un utilisateur de créer une configuration d’inventaire comprenant tous les champs de métadonnées d’objet disponibles par défaut et de spécifier le compartiment de destination où stocker cet inventaire. Un utilisateur disposant d’un accès en lecture aux objets du compartiment de destination peut accéder à tous les champs de métadonnées d’objet disponibles dans ce rapport d’inventaire. Pour plus d’informations sur les champs de métadonnées disponibles dans S3 Inventory, consultez Liste d’inventaire Amazon S3.

Pour empêcher un utilisateur de configurer un rapport d’inventaire S3, supprimez l’autorisation s3:PutInventoryConfiguration de l’utilisateur.

Certains champs de métadonnées d’objet dans les configurations des rapports d’inventaire S3 sont facultatifs. En d’autres termes, ils sont disponibles par défaut, mais ils peuvent être restreints lorsque vous accordez l’autorisation s3:PutInventoryConfiguration à un utilisateur. Vous pouvez contrôler si les utilisateurs peuvent inclure ces champs de métadonnées facultatifs dans leurs rapports à l’aide de la clé de condition s3:InventoryAccessibleOptionalFields. Pour obtenir la liste des champs de métadonnées facultatifs disponibles dans l’inventaire S3, consultez OptionalFields dans la Référence d’API Amazon Simple Storage Service.

Pour autoriser un utilisateur à créer une configuration d’inventaire avec des champs de métadonnées facultatifs spécifiques, utilisez la clé de condition s3:InventoryAccessibleOptionalFields afin d’affiner les conditions de votre politique de compartiment.

L’exemple de politique suivant accorde à un utilisateur (AnaForAllValues:StringEquals utilise la clé de condition s3:InventoryAccessibleOptionalFields pour spécifier les deux champs de métadonnées facultatifs autorisés, à savoir Size et StorageClass. Ainsi, lorsqu’AnaSize et StorageClass.

Pour empêcher un utilisateur de configurer un rapport d’inventaire S3 comprenant des champs de métadonnées facultatifs spécifiques, ajoutez une instruction Deny explicite à la politique du compartiment source. L’exemple de politique de compartiment suivant interdit à l’utilisatrice AnaDOC-EXAMPLE-SOURCE-BUCKETObjectAccessControlList ou ObjectOwner facultatifs. L’utilisatrice Ana

{ "Id": "InventoryConfigSomeFields", "Version": "2012-10-17", "Statement": [{ "Sid": "AllowInventoryCreation", "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::111122223333:user/Ana" }, "Action": "s3:PutInventoryConfiguration", "Resource": "arn:aws:s3:::DOC-EXAMPLE-SOURCE-BUCKET", }, { "Sid": "DenyCertainInventoryFieldCreation", "Effect": "Deny", "Principal": { "AWS": "arn:aws:iam::111122223333:user/Ana" }, "Action": "s3:PutInventoryConfiguration", "Resource": "arn:aws:s3:::DOC-EXAMPLE-SOURCE-BUCKET", "Condition": { "ForAnyValue:StringEquals": { "s3:InventoryAccessibleOptionalFields": [ "ObjectOwner", "ObjectAccessControlList" ] } } } ] }

Note

L’utilisation de la clé de condition s3:InventoryAccessibleOptionalFields dans les politiques de compartiment n’affecte pas la livraison des rapports d’inventaire basés sur les configurations d’inventaire existantes.

Important

Nous vous recommandons d’utiliser ForAllValues avec un effet Allow ou ForAnyValue avec un effet Deny, comme indiqué dans les exemples précédents.

N’utilisez pas ForAllValues avec l’effet Deny ni ForAnyValue avec l’effet Allow, car ces combinaisons peuvent être trop restrictives et bloquer la suppression de la configuration de l’inventaire.

Pour en savoir plus sur les opérateurs d’ensemble de conditions ForAllValues et ForAnyValue, consultez Clés de contexte à valeurs multiples dans le Guide de l’utilisateur IAM.

Exigence d’une MFA

Amazon S3 prend en charge l’accès aux API protégé par MFA, une fonction qui peut appliquer l’authentification multifactorielle (MFA) pour l’accès à vos ressources Amazon S3. L'authentification multifactorielle fournit un niveau de sécurité supplémentaire que vous pouvez appliquer à votre AWS environnement. L’authentification MFA est une fonctionnalité de sécurité qui impose aux utilisateurs de prouver qu’ils détiennent physiquement un appareil d’authentification MFA en fournissant un code d’authentification MFA valide. Pour plus d’informations, consultez Authentification multifactorielle AWS

Pour appliquer l’exigence d’authentification MFA, utilisez la clé de condition aws:MultiFactorAuthAge dans une politique de compartiment. Les utilisateurs IAM peuvent accéder aux ressources Amazon S3 à l'aide d'informations d'identification temporaires émises par le AWS Security Token Service (AWS STS). Vous fournissez le code MFA au moment de la demande AWS STS

.

Quand Amazon S3 reçoit une demande d’authentification multifacteur, la clé de condition aws:MultiFactorAuthAge fournit une valeur numérique indiquant le temps écoulé (en secondes) depuis la création des informations d’identification temporaires. Si les informations d’identification temporaires fournies dans la demande n’ont pas été créées à l’aide d’un appareil d’authentification MFA, la valeur de cette clé est null (absente). Dans une politique de compartiment, vous pouvez ajouter une condition pour vérifier cette valeur, comme illustré dans l’exemple suivant.

Cet exemple de politique refuse toute opération Amazon S3 sur le dossier /taxdocumentsamzn-s3-demo-bucket

La condition Null figurant dans le bloc Condition équivaut à true si la valeur de la clé de condition aws:MultiFactorAuthAge est null, ce qui indique que les informations d’identification de sécurité temporaires figurant dans la demande ont été créées sans appareil d’authentification MFA.

La politique de compartiment suivante est une extension de la politique de compartiment précédente. La politique suivante comprend deux instructions de politique. Une déclaration accorde l’autorisation s3:GetObject sur un compartiment (amzn-s3-demo-bucketamzn-s3-demo-bucket/taxdocuments

Vous pouvez éventuellement utiliser une condition numérique pour limiter la durée de validité de la clé aws:MultiFactorAuthAge. La durée que vous spécifiez pour la clé aws:MultiFactorAuthAge est indépendante de la durée de vie de l’identifiant de sécurité temporaire utilisé pour authentifier la requête.

Par exemple, la politique de compartiment suivante, non seulement exige l’authentification MFA, mais vérifie également le temps écoulé depuis la création de la session temporaire. Cette stratégie refuse toute opération si la valeur de la clé aws:MultiFactorAuthAge indique que la session temporaire a été créée depuis plus d’une heure (3 600 secondes).

Empêcher les utilisateurs de supprimer des objets

Par défaut, les utilisateurs ne disposent d’aucune autorisation. Toutefois, lorsque vous créez des politiques, vous pouvez accorder à des utilisateurs des autorisations que vous n’aviez pas l’intention d’accorder. Pour éviter ces failles d’autorisation, vous pouvez écrire une stratégie d’accès plus stricte en ajoutant un refus explicite.

Pour empêcher explicitement des utilisateurs ou des comptes de supprimer des objets, vous devez ajouter les actions suivantes à une politique de compartiment : autorisations s3:DeleteObject, s3:DeleteObjectVersion et s3:PutLifecycleConfiguration. Ces trois actions sont nécessaires, car vous pouvez supprimer des objets soit en appelant explicitement les opérations d’API Gestion du cycle de vie des objets, soit en configurant leur cycle de vie (voir DELETE Object) afin qu’Amazon S3 puisse supprimer les objets lorsqu’ils arrivent à la fin de leur cycle de vie.

Dans l’exemple de politique suivant, vous refusez explicitement les autorisations DELETE Object à l’utilisatrice MaryMajorDeny explicite a toujours priorité sur n’importe quelle autre autorisation accordée.