Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Résolution des problèmes liés aux évaluations et à la collecte d’éléments probants

Vous pouvez utiliser les informations de cette page pour résoudre les problèmes courants d’évaluation et de collecte d’éléments probants dans Audit Manager.

Problèmes liés à la collecte de preuves

-

J’ai créé une évaluation, mais je ne vois aucun élément probant pour le moment

-

Mon évaluation ne collecte pas de preuves de contrôle de conformité auprès de AWS Security Hub

-

Mon évaluation ne collecte pas de preuves de contrôle de conformité auprès de AWS Config

-

Mon évaluation ne collecte pas de preuves de données de configuration pour un appel d' AWS API

-

Sur la page des détails de mon évaluation, je suis invité à recréer mon évaluation

-

Quelle est la différence entre une source de données et une source de preuves ?

Problèmes d'évaluation

J’ai créé une évaluation, mais je ne vois aucun élément probant pour le moment

Si vous ne trouvez aucun élément probant, il est probable que vous n’ayez pas attendu au moins 24 heures après avoir créé l’évaluation ou qu’il y ait une erreur de configuration.

Nous vous recommandons de contrôler les éléments suivants :

-

Assurez-vous que 24 heures se sont écoulées depuis la création de l’évaluation. Les éléments probants automatisés sont disponibles 24 heures après la création de l’évaluation.

-

Assurez-vous que vous utilisez Audit Manager de la même manière Région AWS que Service AWS celle dont vous vous attendez à obtenir des preuves.

-

Si vous vous attendez à recevoir des preuves de contrôle de conformité provenant de AWS Config et AWS Security Hub, assurez-vous que les consoles Security Hub AWS Config et la console Security Hub affichent les résultats de ces contrôles. Les résultats AWS Config et Security Hub doivent s'afficher de la même manière Région AWS que dans laquelle vous utilisez Audit Manager.

Si vous n’observez toujours aucun élément probant dans votre évaluation et que cela n’est pas dû à l’un de ces problèmes, vérifiez les autres causes potentielles décrites sur cette page.

Mon évaluation ne collecte pas de preuves de contrôle de conformité auprès de AWS Security Hub

Si vous ne trouvez aucune preuve attestant d'un AWS Security Hub contrôle de conformité, cela peut être dû à l'un des problèmes suivants.

- Configuration manquante dans AWS Security Hub

-

Ce problème peut être dû au fait que vous ayez manqué certaines étapes de configuration lors de l’activation d’ AWS Security Hub.

Pour résoudre ce problème, assurez-vous d'avoir activé Security Hub avec les paramètres requis pour Audit Manager. Pour obtenir des instructions, veuillez consulter Activer et configurer AWS Security Hub.

- Un nom de contrôle Security Hub n’a pas été saisi correctement dans votre

ControlMappingSource -

Lorsque vous utilisez l’API Audit Manager pour créer un contrôle personnalisé, vous pouvez spécifier un contrôle Security Hub en tant que mappage de source de données pour la collecte d’éléments probants. Pour ce faire, vous devez saisir un identifiant de contrôle en tant que

keywordValue.Si vous ne trouvez aucun élément probant de vérification de la conformité pour un contrôle Security Hub, il se peut que la

keywordValueait été mal saisie dans votreControlMappingSource. LakeywordValueest sensible à la casse. Si vous ne la saisissez pas correctement, Audit Manager risque de ne pas reconnaître cette règle. Par conséquent, vous risqueriez de ne pas collecter les éléments probants de vérification de la conformité pour ce contrôle comme prévu.Pour résoudre ce problème, mettez à jour le contrôle personnalisé et modifiez la

keywordValue. Le format correct d’un mot clé Security Hub varie. Pour plus de précision, reportez-vous à la liste desContrôles Security Hub pris en charge . AuditManagerSecurityHubFindingsReceiverEventBridge La règle Amazon est manquante-

Lorsque vous activez Audit Manager, une règle nommée

AuditManagerSecurityHubFindingsReceiverest automatiquement créée et activée dans Amazon EventBridge. Cette règle permet à Audit Manager de collecter les résultats de Security Hub à titre d’élément probant.Si cette règle n'est pas répertoriée et activée dans le Security Hub Région AWS où vous utilisez, Audit Manager ne peut pas collecter les résultats du Security Hub pour cette région.

Pour résoudre ce problème, accédez à la EventBridge console

et vérifiez que la AuditManagerSecurityHubFindingsReceiverrègle existe dans votre Compte AWS. Si la règle n’existe pas, nous vous recommandons de désactiver Audit Manager, puis de réactiver le service. Si cette action ne résout pas le problème, ou s’il n’est pas possible de désactiver Audit Manager, contactez Supportpour obtenir de l’aide. - AWS Config Règles liées aux services créées par Security Hub

-

N'oubliez pas qu'Audit Manager ne collecte pas de preuves à partir des AWS Config règles liées aux services créées par Security Hub. Il s'agit d'un type spécifique de AWS Config règle gérée qui est activé et contrôlé par le service Security Hub. Security Hub crée des instances de ces règles liées aux services dans votre AWS environnement, même si d'autres instances des mêmes règles existent déjà. Par conséquent, pour éviter la duplication des éléments probants, Audit Manager ne prend pas en charge la collecte d’éléments probants en provenance des règles liées aux services.

J'ai désactivé un contrôle de sécurité dans Security Hub. L'Audit Manager collecte-t-il des preuves de contrôle de conformité pour ce contrôle de sécurité ?

Audit Manager ne collecte pas de preuves concernant les contrôles de sécurité désactivés.

Si vous définissez le statut d'un contrôle de sécurité sur désactivé dans Security Hub, aucun contrôle de sécurité n'est effectué pour ce contrôle dans le compte actuel et dans la région. Par conséquent, aucun résultat de sécurité n'est disponible dans Security Hub et aucune preuve connexe n'est collectée par Audit Manager.

En respectant le statut de désactivation que vous avez défini dans Security Hub, Audit Manager garantit que votre évaluation reflète avec précision les contrôles de sécurité actifs et les résultats pertinents pour votre environnement, à l'exclusion des contrôles que vous avez intentionnellement désactivés.

J'ai défini le statut d'une découverte sur « Suppressed dans Security Hub ». L'Audit Manager collecte-t-il des preuves de conformité relatives à cette constatation ?

Audit Manager collecte des preuves pour les contrôles de sécurité qui ont supprimé les résultats.

Si vous définissez le statut du flux de travail d'un résultat sur « supprimé » dans Security Hub, cela signifie que vous avez examiné le résultat et que vous pensez qu'aucune action n'est nécessaire. Dans Audit Manager, ces résultats supprimés sont collectés sous forme de preuves et joints à votre évaluation. Les détails des preuves indiquent le statut de l'évaluation SUPPRESSED signalée directement par Security Hub.

Cette approche garantit que votre évaluation d'Audit Manager représente fidèlement les résultats de Security Hub, tout en offrant une visibilité sur les résultats supprimés qui pourraient nécessiter un examen ou une prise en compte plus approfondis dans le cadre d'un audit.

Mon évaluation ne collecte pas de preuves de contrôle de conformité auprès de AWS Config

Si vous ne trouvez aucune preuve de vérification de conformité pour une AWS Config règle, cela peut être dû à l'un des problèmes suivants.

- L’identifiant de règle n’a pas été saisi correctement dans votre

ControlMappingSource -

Lorsque vous utilisez l'API Audit Manager pour créer un contrôle personnalisé, vous pouvez spécifier une AWS Config règle en tant que mappage des sources de données pour la collecte de preuves. La

keywordValueque vous spécifiez dépend du type de règle.Si vous ne voyez aucune preuve de vérification de conformité pour une AWS Config règle, il se peut qu'elle

keywordValueait été saisie incorrectement dans votreControlMappingSource. LakeywordValueest sensible à la casse. Si vous ne la saisissez pas correctement, Audit Manager risque de ne pas reconnaître la règle. Par conséquent, vous risqueriez de ne pas collecter les éléments probants de vérification de la conformité pour cette règle comme prévu.Pour résoudre ce problème, mettez à jour le contrôle personnalisé et modifiez la

keywordValue.-

Pour les règles personnalisées, assurez-vous que la

keywordValueprésente le préfixeCustom_suivi du nom de la règle personnalisée. Le format du nom de règle personnalisée peut varier. Pour plus de précision, consultez la console AWS Configpour vérifier les noms de vos règles personnalisées. -

Pour les règles gérées, assurez-vous que la

keywordValuesoit l’identifiant de la règle enALL_CAPS_WITH_UNDERSCORES. Par exemple,CLOUDWATCH_LOG_GROUP_ENCRYPTED. Pour plus de précision, consultez la liste des mots clés de règles gérées pris en charge.Note

Pour certaines règles gérées, l’identifiant de la règle est différent du nom de la règle. Par exemple, l’identifiant de la règle pour restricted-ssh est

INCOMING_SSH_DISABLED. Assurez-vous d’utiliser l’identifiant de la règle, et non le nom de la règle. Pour trouver un identifiant de règle, choisissez une règle dans la liste des règles gérées et recherchez sa valeur Identifiant.

-

- La règle est une règle AWS Config liée à un service

-

Vous pouvez utiliser des règles gérées et des règles personnalisées en tant que mappage de source de données pour la collecte d’éléments probants. Cependant, Audit Manager ne collecte pas d’éléments probants en provenance de la plupart des règles liées aux services.

Il n’existe que deux types de règles liées aux services à partir desquels Audit Manager peut collecter des éléments probants :

-

Règles liées aux services issues des packs de conformité

-

Règles liées aux services provenant de AWS Organizations

Audit Manager ne collecte pas d’éléments probants à partir d’autres règles liées aux services, en particulier des règles comportant un Amazon Resource Name (ARN) contenant le préfixe suivant :

arn:aws:config:*:*:config-rule/aws-service-rule/...Audit Manager ne collecte pas d’éléments probants dans le cadre de la plupart des règles AWS Config liées aux services afin d’éviter la duplication des éléments probants dans vos évaluations. Une règle liée à un service est un type spécifique de règle gérée qui permet Services AWS à d'autres utilisateurs de créer des AWS Config règles dans votre compte. Par exemple, certains contrôles Security Hub utilisent une règle AWS Config liée à un service pour exécuter des contrôles de sécurité. Pour chaque contrôle Security Hub qui utilise une AWS Config règle liée à un service, Security Hub crée une instance de la AWS Config règle requise dans votre AWS environnement. Cela se produit même si la règle d’origine existe déjà dans votre compte. Par conséquent, pour éviter de collecter deux fois les mêmes éléments probants à partir de la même règle, Audit Manager ignore la règle liée au service et ne collecte aucun élément probant à partir de celle-ci.

-

- AWS Config n'est pas activé

-

AWS Config doit être activé dans votre Compte AWS. Une fois cette configuration effectuée AWS Config , Audit Manager collecte des preuves à chaque fois que l'évaluation d'une AWS Config règle a lieu. Assurez-vous d'avoir activé AWS Config dans votre Compte AWS. Pour obtenir des instructions, voir Activer et configurer AWS Config.

- La AWS Config règle évaluait une configuration de ressources avant que vous ne configuriez votre évaluation

-

Si votre AWS Config règle est configurée pour évaluer les modifications de configuration d'une ressource spécifique, il se peut que vous constatiez un décalage entre l'évaluation AWS Config et les preuves dans Audit Manager. Cela se produit si l’évaluation des règles a eu lieu avant que vous ne configuriez le contrôle dans votre évaluation Audit Manager. Dans ce cas, Audit Manager ne génère d’éléments probants que lorsque la ressource sous-jacente change à nouveau de statut et déclenche une réévaluation de la règle.

Pour contourner le problème, vous pouvez accéder à la règle dans la AWS Config console et la réévaluer manuellement. Cela implique une nouvelle évaluation de toutes les ressources relatives à cette règle.

Mon évaluation ne collecte pas d’éléments probants de l’activité des utilisateurs auprès d’ AWS CloudTrail

Lorsque vous utilisez l'API Audit Manager pour créer un contrôle personnalisé, vous pouvez spécifier un nom d' CloudTrail événement en tant que mappage de source de données pour la collecte de preuves. Pour ce faire, vous devez saisir le nom de l’événement en tant que keywordValue.

Si vous ne voyez aucune preuve de l'activité des utilisateurs concernant un CloudTrail événement, il se peut que le fichier keywordValue ait été mal saisi dans votreControlMappingSource. La keywordValue est sensible à la casse. Si vous ne la saisissez pas correctement, Audit Manager risque de ne pas reconnaître le nom de l’événement. Par conséquent, vous risqueriez de ne pas collecter les éléments probants de l’activité des utilisateurs pour cet événement comme prévu.

Pour résoudre ce problème, mettez à jour le contrôle personnalisé et modifiez la keywordValue. Assurez-vous que l’événement est écrit sous la forme serviceprefix_ActionName. Par exemple, cloudtrail_StartLogging. Pour plus de précision, vérifiez le préfixe Service AWS

et les noms des actions dans la Référence de l’autorisation de service.

Mon évaluation ne collecte pas de preuves de données de configuration pour un appel d' AWS API

Lorsque vous utilisez l'API Audit Manager pour créer un contrôle personnalisé, vous pouvez spécifier un appel d' AWS API en tant que mappage de source de données pour la collecte de preuves. Pour ce faire, vous devez saisir l’appel d’API en tant que keywordValue.

Si vous ne voyez aucune preuve de données de configuration pour un appel d' AWS API, il se peut que les données aient keywordValue été saisies incorrectement dans votreControlMappingSource. La keywordValue est sensible à la casse. Si vous ne la saisissez pas correctement, Audit Manager risque de ne pas reconnaître l’appel d’API. Par conséquent, vous risqueriez de ne pas collecter les éléments probants des données de configuration pour cet appel d’API comme prévu.

Pour résoudre ce problème, mettez à jour le contrôle personnalisé et modifiez la keywordValue. Assurez-vous que l’appel d’API est écrit sous la forme serviceprefix_ActionName. Par exemple, iam_ListGroups. Pour plus de précision, reportez-vous à la liste desAWS Appels d'API pris en charge par AWS Audit Manager.

Un contrôle commun ne collecte aucune preuve automatisée

Lorsque vous passez en revue un contrôle commun, le message suivant peut s'afficher : Ce contrôle commun ne collecte pas de preuves automatisées à partir des contrôles principaux.

Cela signifie qu'aucune source de preuves AWS gérée ne peut actuellement étayer ce contrôle commun. Par conséquent, l'onglet Sources de preuves est vide et aucun contrôle de base n'est affiché.

Lorsqu'un contrôle commun ne collecte pas de preuves automatisées, on parle de contrôle commun manuel. Les contrôles manuels courants nécessitent généralement la fourniture d'enregistrements physiques et de signatures, ou de détails sur des événements qui se produisent en dehors de votre AWS environnement. Pour cette raison, il n'existe souvent aucune source de AWS données pouvant fournir des preuves à l'appui des exigences du contrôle.

Si un contrôle courant est manuel, vous pouvez toujours l'utiliser comme source de preuves pour un contrôle personnalisé. La seule différence est que le contrôle commun ne collectera aucune preuve automatiquement. Au lieu de cela, vous devrez télécharger manuellement vos propres preuves pour étayer les exigences du contrôle commun.

Pour ajouter des preuves à un contrôle commun manuel

-

Création d'un contrôle personnalisé

-

Créez un cadre personnalisé

-

Création d'une évaluation

-

Suivez les étapes pour créer une évaluation à partir de votre framework personnalisé.

-

À ce stade, le contrôle commun manuel est désormais une source de preuves dans le cadre d'un contrôle d'évaluation actif.

-

-

Télécharger des preuves manuelles

-

Suivez les étapes pour ajouter des preuves manuelles au contrôle dans votre évaluation.

-

Note

À mesure que de nouvelles sources de AWS données seront disponibles à l'avenir, il est possible de mettre à jour le contrôle commun pour inclure les contrôles de base en tant que sources de preuves. AWS Dans ce cas, si le contrôle commun est une source de preuves dans un ou plusieurs de vos contrôles d'évaluation actifs, vous bénéficierez automatiquement de ces mises à jour. Aucune autre configuration n'est nécessaire de votre part, et vous commencerez à collecter des preuves automatisées à l'appui du contrôle commun.

Mes éléments probants sont générés à différents intervalles et je ne sais pas à quelle fréquence ils sont collectés

Les contrôles des évaluations d’Audit Manager sont mappés à différentes sources de données. Chaque source de données possède une fréquence de collecte d’éléments probants différente. Par conséquent, il n'y a pas de one-size-fits-all réponse quant à la fréquence à laquelle les preuves sont collectées. Certaines sources de données évaluent la conformité, tandis que d’autres ne capturent que le statut des ressources et les données de modification sans détermination de la conformité.

Vous trouverez ci-dessous un résumé des différents types de sources de données et de la fréquence à laquelle elles collectent des éléments probants.

| Type de source de données | Description | Fréquence de collecte des éléments probants | Lorsque ce contrôle est actif dans une évaluation |

|---|---|---|---|

| AWS CloudTrail |

Suit l’activité d’un utilisateur spécifique. |

En continu |

Audit Manager filtre vos CloudTrail journaux en fonction du mot clé que vous avez choisi. Les journaux traités sont importés en tant qu’éléments probants de l’activité de l’utilisateur. |

| AWS Security Hub |

Capture un instantané du niveau de sécurité de vos ressources en rapportant les résultats de Security Hub. |

Selon le calendrier de vérification de Security Hub (généralement toutes les 12 heures environ) |

Audit Manager récupère le résultat de sécurité directement depuis Security Hub. Le résultat est importé en tant qu’élément probant de contrôle de la conformité. |

| AWS Config |

Capture un aperçu de la situation en matière de sécurité de vos ressources en rapportant les résultats de AWS Config. |

Sur la base des paramètres définis dans la AWS Config règle | Audit Manager récupère l'évaluation des règles directement à partir de AWS Config. L’évaluation est importée en tant qu’élément probant de contrôle de la conformité. |

| AWS Appels d'API |

Prend un instantané de la configuration de vos ressources directement par le biais d'un appel d'API à l'adresse spécifiée Service AWS. |

Tous les jours, toutes les semaines ou tous les mois | Audit Manager effectue l’appel d’API en fonction de la fréquence que vous spécifiez. La réponse est importée en tant qu’élément probant des données de configuration. |

Quelle que soit la fréquence de collecte des éléments probants, les nouveaux éléments probants sont collectés automatiquement tant que l’évaluation est active. Pour de plus amples informations, veuillez consulter Fréquence de collecte des éléments probants.

Pour en savoir plus, consultez Types de sources de données pris en charge pour les preuves automatisées et Modifier la fréquence à laquelle un contrôle collecte des preuves.

J’ai désactivé puis réactivé Audit Manager, et à présent, mes évaluations préexistantes ne collectent plus d’éléments probants

Lorsque vous désactivez Audit Manager et que vous choisissez de ne pas supprimer vos données, vos évaluations existantes passent au statut inactif et cessent de collecter des éléments probants. Cela signifie que lorsque vous réactivez Audit Manager, les évaluations que vous avez créées précédemment restent disponibles. Cependant, elles ne reprennent pas automatiquement la collecte d’éléments probants.

Pour qu’une évaluation préexistante recommence à collecter des éléments probants, modifiez l’évaluation et choisissez Enregistrer sans apporter de modifications.

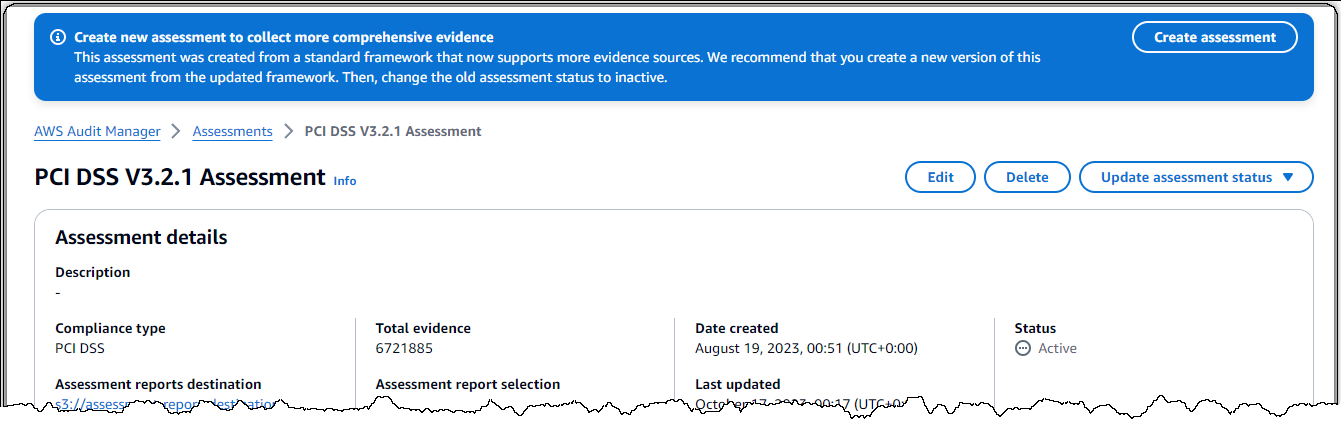

Sur la page des détails de mon évaluation, je suis invité à recréer mon évaluation

Si le message « Créer une nouvelle évaluation pour collecter des preuves plus complètes » s'affiche, cela indique qu'Audit Manager fournit désormais une nouvelle définition du cadre standard à partir duquel votre évaluation a été créée.

Dans la nouvelle définition du cadre, tous les contrôles standard du cadre peuvent désormais collecter des preuves auprès de sources AWS gérées. Cela signifie que chaque fois qu'une mise à jour est apportée aux sources de données sous-jacentes pour un contrôle commun ou principal, Audit Manager applique automatiquement la même mise à jour à tous les contrôles standard associés.

Pour tirer parti de ces sources AWS gérées, nous vous recommandons de créer une nouvelle évaluation à partir du framework mis à jour. Ensuite, vous pouvez modifier l'ancien statut d'évaluation pour le rendre inactif. Cette action permet de garantir que votre nouvelle évaluation recueille les preuves les plus précises et les plus complètes disponibles auprès de sources AWS gérées. Si vous ne prenez aucune mesure, votre évaluation continuera d'utiliser l'ancien cadre et les anciennes définitions de contrôle pour recueillir des preuves exactement comme avant.

Quelle est la différence entre une source de données et une source de preuves ?

Une source de preuves détermine d'où proviennent les preuves. Il peut s'agir d'une source de données individuelle ou d'un groupe prédéfini de sources de données mappé à un contrôle principal ou à un contrôle commun.

Une source de données est le type de source de preuves le plus détaillé. Une source de données inclut les informations suivantes qui indiquent à l'Audit Manager où exactement les données probantes doivent être collectées :

-

Type de source de données (par exemple, AWS Config)

-

Mappage des sources de données (par exemple, une AWS Config règle spécifique telle que

s3-bucket-public-write-prohibited)

Mon évaluation n’a pas pu être créée

Si la création de votre évaluation échoue, cela peut être dû à l'un des problèmes suivants.

- Vous en avez sélectionné trop Comptes AWS dans le cadre de votre évaluation

-

Si vous l'utilisez AWS Organizations, Audit Manager peut prendre en charge jusqu'à 200 comptes membres dans le cadre d'une seule évaluation. Si vous dépassez ce nombre, la création de l'évaluation échouera.

Pour contourner le problème, vous pouvez exécuter plusieurs évaluations avec des comptes différents pour chaque évaluation, jusqu'à 250 comptes de membre uniques pour toutes les évaluations.

- Un compte correspondant à votre profil est déjà en cours d'évaluation dans le cadre d'une autre évaluation active

-

Si vous essayez de créer une évaluation qui inclut un compte déjà inclus dans le champ d'une autre évaluation active, la création de l'évaluation échoue. Cela peut se produire lorsque plusieurs équipes ou organisations tentent d'évaluer le même compte simultanément.

Un message d'erreur similaire au suivant peut s'afficher

Scope: AWS Account [account-id] has assessments in progress.Pour résoudre ce problème, vous pouvez effectuer l'une des actions suivantes :

-

Coordonnez-vous avec les autres équipes : contactez les autres équipes de votre organisation pour déterminer quelles évaluations utilisent actuellement le compte en question. Vous pouvez ensuite vous coordonner pour éviter le chevauchement des périmètres d'évaluation.

-

Modifiez le périmètre de votre évaluation : supprimez le compte en conflit de votre champ d'évaluation et créez l'évaluation avec les comptes restants. Vous pouvez évaluer le compte en conflit séparément une fois l'autre évaluation terminée.

-

Attendez que l'autre évaluation soit terminée : si l'autre évaluation est temporaire ou presque terminée, vous pouvez attendre qu'elle soit terminée avant de créer votre évaluation avec la portée souhaitée.

Note

Cette restriction permet de garantir que la collecte de preuves n'entre pas en conflit avec plusieurs évaluations et que les résultats des audits restent précis et cohérents.

-

Que se passe-t-il si je supprime un compte concerné de mon organisation ?

Lorsqu'un compte concerné est supprimé de votre organisation, Audit Manager ne collecte plus de preuves pour ce compte et celles-ci sont supprimées de toutes les évaluations où le compte est concerné. La suppression d'un compte membre de toutes les évaluations réduira également le nombre total de comptes uniques concernés, ce qui vous permettra d'ajouter un nouveau compte au sein de votre organisation.

Je ne vois pas les services concernés par mon évaluation

Si vous ne voyez pas l'Services AWSonglet, cela signifie que les services concernés sont gérés pour vous par Audit Manager. Lorsque vous créez une nouvelle évaluation, Audit Manager gère les services concernés pour vous à partir de ce moment.

Si vous avez une évaluation plus ancienne, il est possible que vous ayez déjà vu cet onglet dans votre évaluation. Toutefois, Audit Manager supprime automatiquement cet onglet de votre évaluation et prend en charge la gestion des services concernés lorsque l'un des événements suivants se produit :

-

Vous modifiez votre évaluation

-

Vous modifiez l'un des contrôles personnalisés utilisés dans votre évaluation

Audit Manager déduit les services concernés en examinant vos contrôles d'évaluation et leurs sources de données, puis en mappant ces informations aux informations correspondantes Services AWS. Si une source de données sous-jacente change pour votre évaluation, nous mettons automatiquement à jour le périmètre selon les besoins pour refléter les services appropriés. Cela garantit que votre évaluation recueille des preuves précises et complètes sur tous les services pertinents de votre AWS environnement.

Je ne parviens pas à modifier les services concernés par mon évaluation

Le Modification d'une évaluation dans AWS Audit Manager flux de travail ne comporte plus d'étape de services d'édition. En effet, Audit Manager gère désormais Services AWS les éléments concernés par votre évaluation.

Si vous avez une évaluation plus ancienne, il est possible que vous ayez défini manuellement les services concernés lors de la création de cette évaluation. Toutefois, vous ne pourrez plus modifier ces services à l'avenir. Audit Manager prend automatiquement en charge la gestion des services concernés par votre évaluation lorsque l'un des événements suivants se produit :

-

Vous modifiez votre évaluation

-

Vous modifiez l'un des contrôles personnalisés utilisés dans votre évaluation

Audit Manager déduit les services concernés en examinant vos contrôles d'évaluation et leurs sources de données, puis en mappant ces informations aux informations correspondantes Services AWS. Si une source de données sous-jacente change pour votre évaluation, nous mettons automatiquement à jour le périmètre selon les besoins pour refléter les services appropriés. Cela garantit que votre évaluation recueille des preuves précises et complètes sur tous les services pertinents de votre AWS environnement.

Quelle est la différence entre un service concerné et un type de source de données ?

A service in scope est un Service AWS élément inclus dans le champ de votre évaluation. Lorsqu’un service est concerné, Audit Manager collecte des éléments probants concernant votre utilisation de ce service et de ses ressources.

Note

Audit Manager gère Services AWS les domaines concernés par vos évaluations. Si vous avez une évaluation plus ancienne, il est possible que vous ayez spécifié manuellement les services concernés par le passé. À l'avenir, vous ne pourrez ni spécifier ni modifier les services concernés.

Un type de source de données indique d’où proviennent exactement les éléments probants. Si vous chargez vos propres éléments probants, le type de source de données est Manuel. Si Audit Manager collecte les éléments probants, la source de données peut être de quatre types.

-

AWS Security Hub — Capture un aperçu de la situation en matière de sécurité de vos ressources en rapportant les résultats de Security Hub.

-

AWS Config — Capture un aperçu de la situation en matière de sécurité de vos ressources en rapportant les résultats de AWS Config.

-

AWS CloudTrail — Suit l'activité d'un utilisateur spécifique pour une ressource.

-

AWS Appels d'API : prend un instantané de la configuration de vos ressources directement par le biais d'un appel d'API à un utilisateur spécifique Service AWS.

Voici deux exemples illustrant la différence entre un service concerné et le type de source de données.

Exemple 1

Supposons que vous souhaitiez collecter des éléments probants pour un contrôle nommé 4.1.2 - Interdire l’accès en écriture public aux compartiments S3. Ce contrôle vérifie les niveaux d’accès de vos politiques de compartiment S3. Pour ce contrôle, Audit Manager utilise une AWS Config règle spécifique (s3- bucket-public-write-prohibited) pour rechercher une évaluation de vos compartiments S3. Dans cet exemple, les conditions suivantes sont remplies :

-

service in scopeC'est Amazon S3

-

Les ressources en cours d’évaluation sont vos compartiments S3

-

Le type de source de données est AWS Config

-

Le mappage des sources de données est une AWS Config règle spécifique (

s3-bucket-public-write-prohibited)

Exemple 2

Supposons que vous souhaitiez collecter des éléments probants pour un contrôle HIPAA nommé 164.308(a)(5)(ii)(C). Ce contrôle nécessite une procédure de surveillance pour détecter les connexions inappropriées. Pour ce contrôle, Audit Manager utilise des CloudTrail journaux pour rechercher tous les événements de connexion à la console de AWS gestion. Dans cet exemple, les conditions suivantes sont remplies :

-

service in scopeC'est IAM

-

Les ressources en cours d’évaluation sont vos utilisateurs

-

Le type de source de données est CloudTrail

-

Le mappage de la source de données est un CloudTrail événement spécifique (

ConsoleLogin)