AWS CodeCommit n'est plus disponible pour les nouveaux clients. Les clients existants de AWS CodeCommit peuvent continuer à utiliser le service normalement. En savoir plus »

Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Étapes de configuration pour les connexions SSH aux AWS CodeCommit référentiels sous Linux, macOS ou Unix

Avant de pouvoir vous connecter CodeCommit pour la première fois, vous devez effectuer certaines étapes de configuration initiales. Après avoir configuré votre ordinateur et votre AWS profil, vous pouvez vous connecter à un CodeCommit dépôt et cloner ce dépôt sur votre ordinateur (également appelé création d'un dépôt local). Si vous débutez avec Git, vous pouvez également consulter les informations de Où puis-je en savoir plus sur Git ?.

Rubriques

Étape 1 : Configuration initiale pour CodeCommit

Suivez ces étapes pour configurer un compte Amazon Web Services, créer un utilisateur IAM et configurer l'accès à CodeCommit.

Pour créer et configurer un utilisateur IAM pour accéder CodeCommit

Créez un compte Amazon Web Services en accédant à http://aws.amazon.com

et en choisissant S'inscrire. Créez un utilisateur IAM ou utilisez-en un existant dans votre compte Amazon Web Services. Assurez-vous que vous disposez d'un identifiant de clé d'accès et d'une clé d'accès secrète associés à cet utilisateur IAM. Pour plus d'informations, consultez Création d'un utilisateur IAM dans votre compte Amazon Web Services.

Note

CodeCommit nécessite AWS Key Management Service. Si vous utilisez un utilisateur IAM existant, assurez-vous qu'aucune politique attachée à cet utilisateur ne refuse expressément les AWS KMS actions requises par CodeCommit. Pour de plus amples informations, veuillez consulter AWS KMS et chiffrement.

Connectez-vous à la console IAM AWS Management Console et ouvrez-la à https://console.aws.amazon.com/iam/

l'adresse. -

Dans la console IAM, dans le volet de navigation, choisissez Utilisateurs, puis choisissez l'utilisateur IAM que vous souhaitez configurer pour CodeCommit l'accès.

Sous l'onglet Autorisations, choisissez Ajouter des autorisations.

-

Pour Accorder des autorisations, choisissez Attacher directement les stratégies existantes.

Dans la liste des politiques, sélectionnez AWSCodeCommitPowerUserou une autre politique gérée pour CodeCommit l'accès. Pour de plus amples informations, veuillez consulter AWS politiques gérées pour CodeCommit.

Après avoir sélectionné la politique que vous souhaitez joindre, choisissez Next : Review pour consulter la liste des politiques à associer à l'utilisateur IAM. Si la liste est correcte, choisissez Add permissions.

Pour plus d'informations sur les politiques CodeCommit gérées et le partage de l'accès aux référentiels avec d'autres groupes et utilisateurs, consultez Partage d'un référentiel etAuthentification et contrôle d'accès pour AWS CodeCommit.

Note

Si vous souhaitez utiliser des AWS CLI commandes avec CodeCommit, installez le AWS CLI. Pour de plus amples informations, veuillez consulter Référence des commandes en ligne.

Étape 2 : Installation de Git

Pour utiliser des fichiers, des validations et d'autres informations dans CodeCommit des référentiels, vous devez installer Git sur votre machine locale. CodeCommit prend en charge les versions 1.7.9 et ultérieures de Git. La version 2.28 de Git permet de configurer le nom de branche pour les validations initiales. Nous vous recommandons d'utiliser une version récente de Git.

Pour installer Git, nous recommandons des sites Web tels que Git Downloads

Note

Git est une plateforme évolutive et régulièrement mise à jour. Parfois, une modification de fonctionnalité peut affecter son fonctionnement CodeCommit. Si vous rencontrez des problèmes avec une version spécifique de Git CodeCommit, consultez les informations contenues dansRésolution des problèmes.

Étape 3 : configurer les informations d'identification sous Linux, macOS ou Unix

SSH et Linux, macOS ou Unix : configurez les clés publiques et privées pour Git et CodeCommit

Pour configurer les clés publiques et privées pour Git et CodeCommit

-

Depuis le terminal sur votre ordinateur local, exécutez la commande ssh-keygen et suivez les instructions pour enregistrer le fichier dans le répertoire .ssh pour votre profil.

Note

Veillez à demander à votre administrateur système à quel emplacement les fichiers de clé doivent être stockés et quel modèle d'affectation de noms de fichier utiliser.

Par exemple :

$ ssh-keygen Generating public/private rsa key pair. Enter file in which to save the key (/home/user-name/.ssh/id_rsa):Type /home/your-user-name/.ssh/ and a file name here, for example /home/your-user-name/.ssh/codecommit_rsaEnter passphrase (empty for no passphrase):<Type a passphrase, and then press Enter>Enter same passphrase again:<Type the passphrase again, and then press Enter>Your identification has been saved in /home/user-name/.ssh/codecommit_rsa. Your public key has been saved in /home/user-name/.ssh/codecommit_rsa.pub. The key fingerprint is: 45:63:d5:99:0e:99:73:50:5e:d4:b3:2d:86:4a:2c:14user-name@client-nameThe key's randomart image is: +--[ RSA 2048]----+ | E.+.o*.++| | .o .=.=o.| | . .. *. +| | ..o . +..| | So . . . | | . | | | | | | | +-----------------+Cette commande génère :

-

Le

codecommit_rsafichier, qui est le fichier de clé privée. -

Le

codecommit_rsa.pubfichier, qui est le fichier de clé publique.

Astuce

ssh-keygenGénère par défaut une clé de 2048 bits. Vous pouvez utiliser les paramètres -t et -b pour spécifier le type et la longueur de la clé. Si vous souhaitez une clé de 4096 bits au format rsa, vous devez le spécifier en exécutant la commande avec les paramètres suivants :

ssh-keygen -t rsa -b 4096Pour plus d'informations sur les formats et les longueurs requis pour les clés SSH, consultez la section Utilisation d'IAM avec. CodeCommit

-

-

Exécutez la commande suivante pour afficher la valeur du fichier de clé publique (

codecommit_rsa.pub) :cat ~/.ssh/codecommit_rsa.pubCopiez cette valeur. Ce contenu ressemble à ce qui suit :

ssh-rsa EXAMPLE-AfICCQD6m7oRw0uXOjANBgkqhkiG9w0BAQUFADCBiDELMAkGA1UEBhMCVVMxCzAJB gNVBAgTAldBMRAwDgYDVQQHEwdTZWF0dGxlMQ8wDQYDVQQKEwZBbWF6b24xFDASBgNVBAsTC0lBTSBDb2 5zb2xlMRIwEAYDVQQDEwlUZXN0Q2lsYWMxHzAdBgkqhkiG9w0BCQEWEG5vb25lQGFtYXpvbi5jb20wHhc NMTEwNDI1MjA0NTIxWhcNMTIwNDI0MjA0NTIxWjCBiDELMAkGA1UEBhMCVVMxCzAJBgNVBAgTAldBMRAw DgYDVQQHEwdTZWF0dGxlMQ8wDQYDVQQKEwZBbWF6b24xFDAS=EXAMPLEuser-name@ip-192-0-2-137 -

Connectez-vous à la console IAM AWS Management Console et ouvrez-la à https://console.aws.amazon.com/iam/

l'adresse. Note

Vous pouvez directement consulter et gérer vos CodeCommit informations d'identification dans Mes informations de sécurité. Pour de plus amples informations, veuillez consulter Afficher et gérer vos informations d'identification.

-

Dans la console IAM, dans le volet de navigation, choisissez Utilisateurs, puis dans la liste des utilisateurs, choisissez votre utilisateur IAM.

-

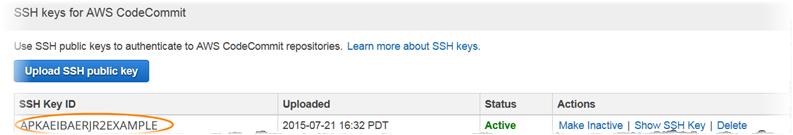

Sur la page des détails de l'utilisateur, sélectionnez l'onglet Security Credentials, puis Upload SSH public key.

-

Collez le contenu de votre clé publique SSH dans le champ, puis sélectionnez Upload SSH public key.

-

Copiez ou enregistrez les informations dans l'ID de clé SSH (par exemple,

APKAEIBAERJR2EXAMPLE).

Note

Si plusieurs clés SSH ont été IDs téléchargées, les clés sont répertoriées alphabétiquement par ID de clé, et non par date de téléchargement. Assurez-vous que vous avez copié l'ID de clé associé à la date de chargement correcte.

-

Sur votre machine locale, utilisez un éditeur de texte pour créer un fichier de configuration dans le répertoire ~/.ssh, puis ajoutez les lignes suivantes au fichier, dont la valeur

Userest l'ID de clé SSH que vous avez copié précédemment :Host git-codecommit.*.amazonaws.com UserAPKAEIBAERJR2EXAMPLEIdentityFile ~/.ssh/codecommit_rsaNote

Si vous avez donné un autre nom à votre fichier de clé privée

codecommit_rsa, veillez à l'utiliser ici.Vous pouvez configurer l'accès SSH aux référentiels de plusieurs comptes Amazon Web Services. Pour plus d'informations, consultez. Résolution des problèmes de connexion SSH à AWS CodeCommit

Enregistrez et nommez ce fichier

config. -

Depuis le terminal, exécutez la commande suivante pour modifier les autorisations pour le fichier de configuration :

chmod 600 config -

Exécutez la commande suivante pour tester votre configuration SSH :

ssh git-codecommit.us-east-2.amazonaws.comIl vous est demandé de confirmer la connexion car elle n'

git-codecommit.us-east-2.amazonaws.comest pas encore incluse dans votre fichier d'hôtes connu. L'empreinte digitale CodeCommit du serveur est affichée dans le cadre de la vérification (a9:6d:03:ed:08:42:21:be:06:e1:e0:2a:d1:75:31:5epour MD5 ou3lBlW2g5xn/NA2Ck6dyeJIrQOWvn7n8UEs56fG6ZIzQpour SHA256).Note

CodeCommit les empreintes digitales des serveurs sont uniques pour chacun Région AWS. Pour consulter les empreintes du serveur pour un Région AWS, voirEmpreintes du serveur pour CodeCommit.

Une fois que vous avez vérifié la connexion, vous devez voir la confirmation que vous avez ajouté le serveur à votre fichier d'hôtes connus et un message de connexion réussie. Si aucun message de réussite ne s'affiche, vérifiez que vous avez enregistré le

configfichier dans le répertoire ~/.ssh de l'utilisateur IAM auquel vous avez configuré l'accès et que vous avez spécifié le bon fichier de clé privée. CodeCommitPour obtenir des informations qui vous aideront à résoudre les problèmes, exécutez la

sshcommande avec le-vparamètre. Par exemple :ssh -v git-codecommit.us-east-2.amazonaws.comPour plus d'informations pour vous aider à résoudre les problèmes de connexion, consultez Résolution des problèmes de connexion SSH à AWS CodeCommit.

Étape 4 : Connexion à la CodeCommit console et clonage du référentiel

Si un administrateur vous a déjà envoyé le nom et les détails de connexion pour le référentiel CodeCommit, vous pouvez ignorer cette étape et cloner directement le référentiel.

Pour se connecter à un CodeCommit référentiel

Ouvrez la CodeCommit console sur https://console.aws.amazon.com/codesuite/codecommit/home

. -

Dans le sélecteur de région, choisissez l' Région AWS endroit où le référentiel a été créé. Les référentiels sont spécifiques à un Région AWS. Pour de plus amples informations, veuillez consulter Régions et points de terminaison de connexion Git.

-

Trouvez le référentiel auquel vous souhaitez vous connecter dans la liste et choisissez-le. Choisissez Clone URL (Cloner URL), puis choisissez le protocole que vous souhaitez utiliser lors du clonage ou de la connexion au référentiel. Cette opération copie l'URL de clonage.

Copiez l'URL HTTPS si vous utilisez les informations d'identification Git avec votre utilisateur IAM ou l'assistant d'identification inclus dans le. AWS CLI

Copiez l'URL HTTPS (GRC) si vous utilisez la commande git-remote-codecommit sur votre ordinateur local.

Copiez l'URL SSH si vous utilisez une paire de clés publique/privée SSH avec votre utilisateur IAM.

Note

Si vous voyez une page de bienvenue au lieu d'une liste de référentiels, aucun référentiel n'est associé à votre AWS compte dans l' Région AWS endroit où vous êtes connecté. Pour créer un référentiel, consultez Création d'un AWS CodeCommit référentiel ou suivez les étapes du didacticiel Commencer à utiliser Git et CodeCommit.

-

Ouvrez un terminal . Depuis le répertoire /tmp, exécutez la commande git clone avec l'URL SSH que vous avez copiée, afin de cloner le référentiel. Par exemple, pour cloner un dépôt nommé

MyDemoRepod'après un dépôt local nommémy-demo-repodans la région USA Est (Ohio) :git clone ssh://git-codecommit.us-east-2.amazonaws.com/v1/repos/MyDemoRepo my-demo-repoNote

Si le test de la connexion a abouti mais que la commande de clonage échoue, il est possible que vous n'ayez pas les droits d'accès requis à votre fichier de configuration ou qu'un autre paramètre soit en conflit avec ce fichier. Essayez de relancer la connexion, en incluant cette fois l'ID de clé SSH dans la commande. Par exemple :

git clone ssh://Your-SSH-Key-ID@git-codecommit.us-east-2.amazonaws.com/v1/repos/MyDemoRepo my-demo-repoPour de plus amples informations, veuillez consulter Erreur d'accès : la clé publique est correctement téléchargée vers IAM mais la connexion échoue sur les systèmes Linux, macOS ou Unix.

Pour plus d'informations sur comment vous connecter à des référentiels, consultez Connectez-vous au CodeCommit référentiel en clonant le référentiel.

Étapes suivantes

Vous réunissez toutes les conditions prérequises. Suivez les étapes décrites Commencer avec CodeCommit pour commencer à utiliser CodeCommit.