Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Groupes d’utilisateurs Amazon Cognito

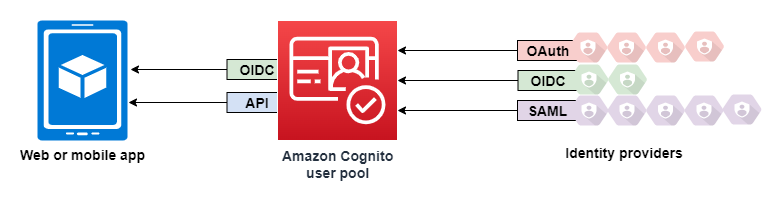

Un groupe d'utilisateurs Amazon Cognito est un annuaire d'utilisateurs pour l'authentification et l'autorisation d'applications Web et mobiles. Du point de vue de votre application, un groupe d'utilisateurs Amazon Cognito est un fournisseur d'identité (IdP) OpenID Connect (OIDC). Un groupe d'utilisateurs ajoute plusieurs niveaux de fonctionnalités supplémentaires pour la sécurité, la fédération d'identité, l'intégration d'applications et la personnalisation de l'expérience utilisateur.

Vous pouvez, par exemple, vérifier que les sessions de vos utilisateurs proviennent de sources fiables. Vous pouvez combiner l'annuaire Amazon Cognito avec un fournisseur d'identité externe. Avec votre AWS SDK préféré, vous pouvez choisir le modèle d'autorisation d'API le mieux adapté à votre application. Vous pouvez également ajouter des fonctions AWS Lambda qui modifient ou révisent le comportement par défaut d'Amazon Cognito.

Rubriques

Bonnes pratiques de sécurité pour les groupes d'utilisateurs Amazon Cognito

Authentification auprès des groupes d'utilisateurs Amazon Cognito

Connexion au groupe d'utilisateurs avec des fournisseurs d'identité tiers

Personnalisation des flux de travail de groupe d'utilisateurs avec des déclencheurs Lambda

Comprendre les jetons Web JSON du pool d'utilisateurs (JWTs)

Utiliser les fonctions de sécurité des groupes d’utilisateurs Amazon Cognito

Points de terminaison du groupe d'utilisateurs et référence de connexion gérée

Fonctionnalités

Les groupes d'utilisateurs Amazon Cognito présentent les fonctionnalités suivantes.

Inscription

Les groupes d'utilisateurs Amazon Cognito disposent de méthodes pilotées par les utilisateurs, pilotées par les administrateurs et de programmation pour ajouter des profils utilisateur à votre groupe d'utilisateurs. Les groupes d'utilisateurs Amazon Cognito prennent en charge les modèles d'inscription suivants. Vous pouvez utiliser toute combinaison de ces modèles dans votre application.

Important

Si vous activez l'inscription des utilisateurs dans votre groupe d'utilisateurs, n'importe qui sur Internet peut créer un compte et se connecter à vos applications. N'activez pas l'auto-inscription dans votre groupe d'utilisateurs, sauf si vous souhaitez ouvrir votre application à des inscriptions publiques. Pour modifier ce paramètre, mettez à jour l'inscription en libre-service dans le menu d'inscription sous Authentification dans la console du groupe d'utilisateurs, ou mettez à jour la valeur de AllowAdminCreateUserOnlydans une demande d'API CreateUserPool. UpdateUserPool

Pour plus d'informations sur les fonctionnalités de sécurité que vous pouvez configurer dans vos groupes d'utilisateurs, consultez Utiliser les fonctions de sécurité des groupes d’utilisateurs Amazon Cognito.

-

Vos utilisateurs peuvent saisir leurs informations dans votre application et créer un profil utilisateur natif de votre groupe d'utilisateurs. Vous pouvez appeler des opérations d'inscription à l'API pour enregistrer des utilisateurs dans votre groupe d'utilisateurs. Vous pouvez ouvrir ces opérations d'inscription à n'importe qui, ou vous pouvez les autoriser avec un secret client ou des AWS informations d'identification.

-

Vous pouvez rediriger les utilisateurs vers un fournisseur d'identité tiers qu'ils peuvent autoriser à transmettre leurs informations à Amazon Cognito. Amazon Cognito traite les jetons d'identification OIDC, les

userInfodonnées OAuth 2.0 et les assertions SAML 2.0 dans les profils utilisateur de votre groupe d'utilisateurs. Vous contrôlez les attributs que vous souhaitez qu'Amazon Cognito reçoive en fonction des règles de mappage d'attributs. -

Vous pouvez ignorer les inscriptions publique et fédérée et créer des utilisateurs en fonction de votre propre source de données et de votre propre schéma. Ajoutez des utilisateurs directement dans l'API ou la console Amazon Cognito. Importez des utilisateurs depuis un fichier CSV. Exécutez une just-in-time AWS Lambda fonction qui recherche votre nouvel utilisateur dans un répertoire existant et remplit son profil utilisateur à partir des données existantes.

Une fois que vos utilisateurs se sont inscrits, vous pouvez les ajouter aux groupes qu'Amazon Cognito répertorie dans les jetons d'accès et d'identification. Vous pouvez également lier des ensembles de groupes d'utilisateurs à des rôles IAM lorsque vous transmettez le jeton d'identification à une réserve d'identités.

Rubriques en relation

Connexion

Amazon Cognito peut être un annuaire d'utilisateurs autonome et un fournisseur d'identité (IdP) pour votre application. Vos utilisateurs peuvent se connecter via des pages de connexion gérées hébergées par Amazon Cognito ou via un service d'authentification utilisateur personnalisé via l'API des groupes d'utilisateurs Amazon Cognito. Le niveau d'application qui sous-tend votre interface personnalisée peut autoriser les demandes sur le back-end en utilisant l'une des différentes méthodes pour confirmer les demandes légitimes.

Les utilisateurs peuvent configurer et signer à l'aide de noms d'utilisateur et de mots de passe, de clés d'accès et de mots de passe à usage unique pour les e-mails et les SMS. Vous pouvez proposer une connexion consolidée avec des annuaires d'utilisateurs externes, une authentification multifactorielle (MFA) après la connexion, des appareils mémorisés et des flux d'authentification personnalisés que vous concevez.

Pour connecter des utilisateurs à l'aide d'un annuaire externe, éventuellement combiné à l'annuaire d'utilisateurs intégré à Amazon Cognito, vous pouvez ajouter les intégrations suivantes.

-

Connectez-vous et importez les données utilisateur des clients grâce à la connexion sociale OAuth 2.0. Amazon Cognito prend en charge la connexion avec Google, Facebook, Amazon et Apple via la version 2.0. OAuth

-

Connectez-vous et importez les données des utilisateurs professionnels et scolaires avec la connexion SAML et OIDC. Vous pouvez également configurer Amazon Cognito pour accepter les champs standard provenant de tout fournisseur d'identité (IdP) SAML ou OpenID Connect (OIDC).

-

Liez les profils utilisateur externes à des profils utilisateur natifs. Un utilisateur lié peut se connecter avec une identité d'utilisateur tiers et recevoir l'accès que vous attribuez à un utilisateur dans l'annuaire intégré.

Rubriques en relation

Machine-to-machine autorisation

Certaines sessions ne sont pas des human-to-machine interactions. Vous aurez peut-être besoin d'un compte de service capable d'autoriser une demande à une API par le biais d'un processus automatisé. Pour générer des jetons d'accès à des fins machine-to-machine d'autorisation avec des étendues OAuth 2.0, vous pouvez ajouter un client d'application qui génère des autorisations d'identification client

Rubriques en relation

Login géré

Lorsque vous ne souhaitez pas créer d'interface utilisateur, vous pouvez présenter à vos utilisateurs des pages de connexion gérées personnalisées. La connexion gérée est un ensemble de pages Web pour l'inscription, la connexion, l'authentification multifactorielle (MFA) et la réinitialisation du mot de passe. Vous pouvez ajouter une connexion gérée à votre domaine existant ou utiliser un identifiant de préfixe dans un AWS sous-domaine.

Rubriques en relation

Sécurité

Vos utilisateurs locaux peuvent fournir un facteur d'authentification supplémentaire à l'aide d'un code provenant d'un SMS ou d'un e-mail, ou d'une application qui génère des codes d'authentification multifactorielle (MFA). Vous pouvez créer des mécanismes pour configurer et traiter le MFA dans votre application, ou vous pouvez laisser la gestion des connexions gérées. Les groupes d'utilisateurs Amazon Cognito peuvent contourner l'authentification multifactorielle (MFA) quand vos utilisateurs se connectent à partir d'appareils de confiance.

Si vous ne souhaitez pas exiger initialement l'authentification multifactorielle (MFA) de la part de vos utilisateurs, vous pouvez l'exiger de manière conditionnelle. Grâce à l'authentification adaptative, Amazon Cognito peut détecter les activités malveillantes potentielles et demander à votre utilisateur de configurer le MFA ou de bloquer la connexion.

Si le trafic réseau vers votre groupe d'utilisateurs est potentiellement malveillant, vous pouvez le surveiller et agir sur le AWS WAF Web ACLs.

Rubriques en relation

Expérience utilisateur personnalisée

À la plupart des étapes de l'inscription, de la connexion ou de la mise à jour du profil d'un utilisateur, vous pouvez personnaliser la façon dont Amazon Cognito traite la demande. Les déclencheurs Lambda vous permettent de modifier un jeton d'identification ou de rejeter une demande d'inscription en fonction de conditions personnalisées. Vous pouvez créer votre propre flux d'authentification personnalisé.

Vous pouvez télécharger du code CSS et des logos personnalisés pour donner à la connexion gérée une apparence familière à vos utilisateurs.

Rubriques en relation

Surveillance et analytique

Les groupes d'utilisateurs Amazon Cognito consignent les demandes d'API, y compris les demandes de connexion gérée, à. AWS CloudTrail Vous pouvez consulter les indicateurs de performance dans Amazon CloudWatch Logs, envoyer des journaux personnalisés à l' CloudWatch aide de déclencheurs Lambda, surveiller la livraison des e-mails et des SMS et surveiller le volume de demandes d'API dans la console Service Quotas.

Avec le plan de fonctionnalités Plus, vous pouvez surveiller les tentatives d'authentification des utilisateurs à la recherche d'indicateurs de compromission grâce à la technologie d'apprentissage automatique et remédier immédiatement aux risques. Ces fonctionnalités de sécurité avancées enregistrent également l'activité des utilisateurs sur votre groupe d'utilisateurs et, éventuellement, sur Amazon S3, CloudWatch Logs ou Amazon Data Firehose.

Vous pouvez également consigner les données des appareils et des sessions à partir de vos demandes d'API dans une campagne Amazon Pinpoint. Avec Amazon Pinpoint, vous pouvez envoyer des notifications push depuis votre application en fonction de votre analyse de l'activité des utilisateurs.

Rubriques en relation

Intégration des réserves d'identités Amazon Cognito

L'autre moitié d'Amazon Cognito est constituée des réserves d'identités. Les pools d'identités fournissent des informations d'identification qui autorisent et surveillent les demandes d'API envoyées par vos utilisateurs Services AWS, par exemple à Amazon DynamoDB ou Amazon S3. Vous pouvez créer des stratégies d'accès basées sur l'identité qui protègent vos données en fonction de la manière dont vous classez les utilisateurs dans votre groupe d'utilisateurs. Les réserves d'identités peuvent également accepter des jetons et des assertions SAML 2.0 provenant de divers fournisseurs d'identité, indépendamment de l'authentification des groupes d'utilisateurs.