Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Connexion au groupe d'utilisateurs avec des fournisseurs d'identité tiers

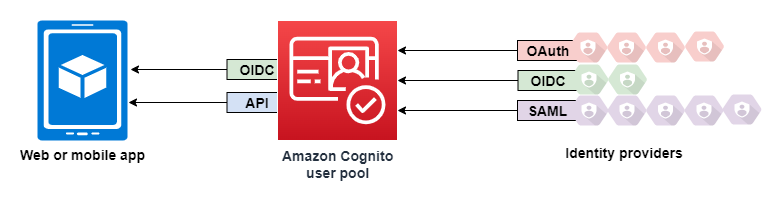

Les utilisateurs de votre application peuvent soit se connecter directement via un groupe d'utilisateurs, soit fédérer via un fournisseur d'identité (IdP) tiers. Le groupe d'utilisateurs gère les frais généraux liés à la gestion des jetons renvoyés lors de la connexion aux réseaux sociaux via Facebook, Google, Amazon et Apple, et depuis OpenID Connect (OIDC) et SAML. IdPs Grâce à l'interface utilisateur Web hébergée intégrée, Amazon Cognito permet le traitement et la gestion des jetons pour tous les utilisateurs authentifiés. IdPs Ainsi, vos systèmes backend peuvent ainsi utiliser un ensemble de jetons de groupe d'utilisateurs standard.

Fonctionnement de la connexion fédérée dans les groupes d'utilisateurs Amazon Cognito

La connexion via un tiers (fédération) est disponible dans les groupes d'utilisateurs Amazon Cognito. Cette fonctionnalité est indépendante de la fédération via les groupes d'identités Amazon Cognito (identités fédérées).

Amazon Cognito est un annuaire d'utilisateurs et un fournisseur d'identité OAuth (IdP) 2.0. Lorsque vous connectez des utilisateurs locaux dans l'annuaire Amazon Cognito, votre groupe d'utilisateurs est un fournisseur d'identité pour votre application. Un utilisateur local existe exclusivement dans l’annuaire de votre groupe d’utilisateurs sans fédération via un fournisseur d’identité externe.

Lorsque vous connectez Amazon Cognito aux réseaux sociaux, SAML ou OpenID Connect (OIDC IdPs), votre groupe d'utilisateurs fait office de pont entre plusieurs fournisseurs de services et votre application. Pour votre fournisseur d'identité, Amazon Cognito est un fournisseur de services. Vous IdPs transmettez un jeton d'identification OIDC ou une assertion SAML à Amazon Cognito. Amazon Cognito lit les revendications concernant votre utilisateur dans le jeton ou l'assertion et les associe à un nouveau profil d'utilisateur dans le répertoire de votre groupe d'utilisateurs.

Amazon Cognito crée ensuite un profil utilisateur pour votre utilisateur fédéré dans son propre répertoire. Amazon Cognito ajoute des attributs à votre utilisateur en fonction des revendications de votre fournisseur d'identité et, dans le cas des fournisseurs d'identité sociale ou basé sur OIDC, un point de terminaison userinfo public géré par un fournisseur d'identité. Les attributs de votre utilisateur changent dans votre groupe d'utilisateurs lorsqu'un attribut IdP mappé change. Vous pouvez également ajouter d'autres attributs indépendants de ceux du fournisseur d'identité.

Une fois qu'Amazon Cognito a créé un profil pour votre utilisateur fédéré, il change de fonction et se présente comme le fournisseur d'identité de votre application, qui est maintenant le fournisseur de services. Amazon Cognito est une combinaison d'OIDC et d'IdP 2.0 OAuth . Il génère des jetons d'accès, des jetons d'identification et des jetons d'actualisation. Pour plus d'informations sur les jetons, consultez Comprendre les jetons Web JSON du pool d'utilisateurs (JWTs).

Vous devez concevoir une application qui s'intègre à Amazon Cognito pour authentifier et autoriser vos utilisateurs, qu'ils soient fédérés ou locaux.

Responsabilités d'une application en tant que fournisseur de services Amazon Cognito

- Vérification et traitement des informations contenues dans les jetons

-

Dans la plupart des scénarios, Amazon Cognito redirige votre utilisateur authentifié vers une URL d'application à laquelle il ajoute un code d'autorisation. Votre application échange ce code pour obtenir les jetons d'accès, d'identification et d'actualisation. Ensuite, elle doit vérifier la validité des jetons et fournir des informations à votre utilisateur en fonction des revendications contenues dans les jetons.

- Réponse aux événements d'authentification avec les demandes d'API Amazon Cognito

-

Votre application doit s'intégrer à l'API des groupes d'utilisateurs Amazon Cognito et aux points de terminaison de l'API d'authentification. L'API d'authentification connecte et déconnecte votre utilisateur, et gère les jetons. L'API des groupes d'utilisateurs fournit diverses opérations qui gèrent votre groupe d'utilisateurs, vos utilisateurs et la sécurité de votre environnement d'authentification. Votre application doit savoir ce qu'il faut faire ensuite lorsqu'elle reçoit une réponse d'Amazon Cognito.

Informations utiles concernant la connexion tierce aux groupes d'utilisateurs Amazon Cognito

-

Si vous souhaitez que vos utilisateurs se connectent avec des fournisseurs fédérés, vous devez choisir un domaine. Cela permet de configurer les pages pour la connexion gérée. Pour de plus amples informations, veuillez consulter Utiliser votre propre domaine pour la connexion gérée.

-

Vous ne pouvez pas connecter des utilisateurs fédérés à l'aide d'opérations d'API telles que InitiateAuthet AdminInitiateAuth. Les utilisateurs fédérés peuvent se connecter uniquement avec le Point de terminaison de connexion ou le Point de terminaison d’autorisation.

-

Le Point de terminaison d’autorisation est un point de terminaison de redirection. Si vous fournissez un

identity_providerparamètreidp_identifierou dans votre demande, il est redirigé silencieusement vers votre IdP, en contournant la connexion gérée. Dans le cas contraire, il est redirigé vers le login Point de terminaison de connexion géré. -

Lorsque la connexion gérée redirige une session vers un IdP fédéré, Amazon Cognito inclut l'en-tête dans la demande.

user-agentAmazon/Cognito -

Amazon Cognito dérive l'attribut

usernamepour un profil d'utilisateur fédéré à partir d'une combinaison d'un identifiant fixe et du nom de votre fournisseur d'identité. Pour générer un nom d'utilisateur correspondant à vos exigences personnalisées, créez un mappage avec l'attributpreferred_username. Pour de plus amples informations, veuillez consulter Choses à savoir sur les mappages.Exemple :

MyIDP_bob@example.com -

Amazon Cognito crée un groupe d'utilisateurs pour chaque IDC et chaque IdP social que vous ajoutez à votre groupe d'utilisateurs. SAMl Le nom du groupe est au format

[user pool ID]_[IdP name], par exempleus-east-1_EXAMPLE_MYSSOouus-east-1_EXAMPLE_Google. Chaque profil utilisateur IdP unique généré automatiquement est automatiquement ajouté à ce groupe. Les utilisateurs liés ne sont pas automatiquement ajoutés à ce groupe, mais vous pouvez ajouter leurs profils au groupe dans le cadre d'un processus distinct. -

Amazon Cognito enregistre les informations sur l'identité de votre utilisateur fédéré dans un attribut, et une revendication dans le jeton d'identification, appelée

identities. Cette revendication contient le fournisseur de votre utilisateur et son identifiant unique provenant du fournisseur. Vous ne pouvez pas modifier l'attributidentitiesdirectement dans un profil utilisateur. Pour plus d'informations sur la liaison d'un utilisateur fédéré, consultez Liaison d'utilisateurs fédérés à un profil utilisateur existant. -

Lorsque vous mettez à jour votre IdP dans une demande d'UpdateIdentityProviderAPI, vos modifications peuvent prendre jusqu'à une minute pour apparaître dans la connexion gérée.

-

Amazon Cognito prend en charge jusqu'à 20 redirections HTTP entre lui-même et votre fournisseur d'identité.

-

Lorsque votre utilisateur se connecte avec une connexion gérée, son navigateur enregistre un cookie de session de connexion crypté qui enregistre le client et le fournisseur auprès desquels il s'est connecté. S'ils tentent de se reconnecter avec les mêmes paramètres, la connexion gérée réutilise toute session existante non expirée, et l'utilisateur s'authentifie sans fournir à nouveau ses informations d'identification. Si votre utilisateur se reconnecte à l'aide d'un autre fournisseur d'identité, notamment via un basculement vers ou depuis une connexion de groupe d'utilisateurs local, il doit fournir des informations d'identification et générer une nouvelle session de connexion.

Vous pouvez attribuer n'importe quel groupe d'utilisateurs IdPs à n'importe quel client d'application, et les utilisateurs ne peuvent se connecter qu'avec un IdP que vous avez attribué à leur client d'application.

Rubriques

Configuration des fournisseurs d'identités pour votre groupe d'utilisateurs

Utilisation de fournisseurs d'identité sociale avec un pool d'utilisateurs

Utilisation de fournisseurs d'identité SAML avec un groupe d'utilisateurs

Utilisation de fournisseurs d'identité OIDC avec un pool d'utilisateurs

Liaison d'utilisateurs fédérés à un profil utilisateur existant