Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Ajout de la sécurité avancée à un groupe d’utilisateurs

Une fois que vous avez créé votre groupe d’utilisateurs, vous avez accès à l’option Advanced security (Sécurité avancée) dans la barre de navigation de la console Amazon Cognito. Vous pouvez activer les fonctions de sécurité avancée des groupes d’utilisateurs et personnaliser les actions exécutées en réponse à différents risques. Ou vous pouvez utiliser le mode audit pour collecter des métriques sur les risques détectés sans qu’une atténuation de sécurité ne soit déclenchée. En mode audit, les fonctionnalités de sécurité avancées publient des métriques sur Amazon CloudWatch. Vous pouvez consulter des mesures de sécurité avancées une fois qu’Amazon Cognito a généré son premier événement de sécurité avancée. veuillez consulter Affichage des métriques de sécurité avancée.

Les fonctions de sécurité avancée incluent la détection des informations d’identification compromises et l’authentification adaptative.

- Informations d’identification compromises

-

Les utilisateurs réutilisent les mots de passe de plusieurs comptes utilisateurs. La fonctionnalité des informations d’identification compromises d’Amazon Cognito compile les données issues de fuites publiques de noms d’utilisateur et de mots de passe et compare les informations d’identification de vos utilisateurs à des listes d’informations d’identification divulguées. La détection des informations d’identification compromises permet également de vérifier les mots de passe les plus courants.

Vous pouvez choisir les actions de l’utilisateur qui invitent à vérifier la présence d’informations d’identification compromises et l’action que vous souhaitez qu’Amazon Cognito entreprenne en réponse. Pour les événements de connexion, d’inscription et de changement de mot de passe, Amazon Cognito peut Bloquer la connexion ou Autoriser la connexion. Dans les deux cas, Amazon Cognito génère un journal d’activité utilisateur dans lequel vous pouvez trouver plus d’informations sur l’événement.

- Authentification adaptative

-

Amazon Cognito peut consulter les informations de localisation et d’appareil issues des demandes de connexion de vos utilisateurs et appliquer une réponse automatique pour protéger les comptes utilisateurs de votre groupe d’utilisateurs contre toute activité suspecte.

Lorsque vous activez la sécurité avancée, Amazon Cognito attribue un score de risque aux activités utilisateur. Vous pouvez attribuer une réponse automatique aux activités suspectes : vous pouvez Demander l’authentification MFA, Bloquer la connexion ou simplement journaliser les détails de l’activité et le score de risque. Vous pouvez également envoyer automatiquement des e-mails pour informer votre utilisateur de l’activité suspecte afin qu’il puisse réinitialiser son mot de passe ou prendre d’autres mesures autonomes.

- Personnalisation du jeton d’accès

-

Lorsque vous activez les fonctionnalités de sécurité avancées, vous pouvez configurer votre groupe d’utilisateurs pour qu’il accepte les réponses à un événement déclencheur Lambda version 2. Avec la version 2, vous pouvez personnaliser les portées et autres demandes des jetons d’accès. Cela augmente votre capacité à créer des résultats d’autorisation flexibles lorsque vos utilisateurs s’authentifient. Pour plus d’informations, consultez Personnalisation du jeton d’accès.

Rubriques

- Considérations et restrictions

- Prérequis

- Configuration des fonctions de sécurité avancée

- Vérification des informations d’identification compromises

- Utilisation de l’authentification adaptative

- Affichage des métriques de sécurité avancée

- Activation de la sécurité avancée des groupes d’utilisateurs à partir de votre application

Considérations et restrictions

-

Les fonctions de sécurité avancée d’Amazon Cognito entraînent un coût supplémentaire. Consultez la page des tarifs d’Amazon Cognito

. -

Amazon Cognito prend en charge l'authentification adaptative et la détection des informations d'identification compromises avec les flux d'authentification standard suivants :

USER_PASSWORD_AUTH, et.ADMIN_USER_PASSWORD_AUTHUSER_SRP_AUTHVous ne pouvez pas utiliser la sécurité avancée avec unCUSTOM_AUTHflux etDéclencheurs Lambda création d'une stimulation d'authentification personnalisée, ou avec une connexion fédérée. -

Avec les fonctionnalités de sécurité avancées d’Amazon Cognito en mode Fonction complet, vous pouvez créer des exceptions Toujours bloquer et Toujours autoriser pour l’adresse IP. Une session à partir d’une adresse IP figurant dans la liste d’exceptions Always block (Toujours bloquer) ne se voit pas attribuer de niveau de risque par authentification adaptative et ne peut pas se connecter à votre groupe d’utilisateurs.

-

Les demandes bloquées à partir des adresses IP figurant dans une liste d’exceptions Always block (Toujours bloquer) dans votre groupe d’utilisateurs contribuent aux quotas de taux de demande pour vos groupes d’utilisateurs. Les fonctions de sécurité avancées d’Amazon Cognito n’empêchent pas les attaques par déni de service distribué (DDoS). Pour mettre en œuvre des défenses contre les attaques volumétriques dans vos groupes d'utilisateurs, ajoutez des AWS WAF ACL Web. Pour plus d’informations, consultez Associer une ACL AWS WAF Web à un groupe d'utilisateurs.

-

Les autorisations d'identification des clients sont destinées à une autorisation machine-to-machine (M2M) sans connexion aux comptes utilisateurs. Des fonctions de sécurité avancée surveillent uniquement les comptes utilisateurs et les mots de passe de votre groupe d’utilisateurs. Pour implémenter des fonctionnalités de sécurité dans le cadre de votre activité M2M, considérez les capacités de surveillance AWS WAF des taux de demandes et du contenu. Pour plus d’informations, consultez Associer une ACL AWS WAF Web à un groupe d'utilisateurs.

Prérequis

Avant de commencer, vous avez besoin de ce qui suit :

-

Un groupe d’utilisateurs avec un client d’appli. Pour plus d’informations, consultez Démarrage avec les groupes d'utilisateurs.

-

Définissez l’authentification multifacteur (MFA) comme Optional (Facultative) dans la console Amazon Cognito pour utiliser la fonction d’authentification adaptative basée sur le risque. Pour plus d’informations, consultez Ajout de l’authentification MFA à un groupe d’utilisateurs.

-

Si vous utilisez des e-mails pour les notifications, accédez à la console Amazon SES

pour configurer et vérifier une adresse e-mail ou un domaine à utiliser avec vos e-mails de notification. Pour plus d’informations sur Amazon SES, consultez Vérification des identités dans Amazon SES.

Configuration des fonctions de sécurité avancée

Vous pouvez configurer les fonctions de sécurité avancées d’Amazon Cognito dans la AWS Management Console.

Pour configurer la sécurité avancée pour un groupe d’utilisateurs

-

Accédez à la console Amazon Cognito

. Si vous y êtes invité, entrez vos AWS informations d'identification. -

Choisissez Groupes d’utilisateurs.

-

Choisissez un groupe d’utilisateurs existant dans la liste ou créez-en un.

-

Choisissez l’onglet App integration (Intégration d’applications). Retrouvez Sécurité avancée et choisissez Activer. Si vous avez activé la sécurité avancée plus tôt, choisissez Modifier.

-

Sélectionnez Full function (Fonction complète) pour configurer les réponses de sécurité avancées sur les informations d’identification compromises et l’authentification adaptative. Sélectionnez Audit uniquement pour recueillir des informations et envoyer les données du groupe d'utilisateurs à CloudWatch. La tarification de la sécurité avancée s’applique dans les deux modes Audit uniquement et Fonction complète. Pour plus d’informations, consultez Tarification d’Amazon Cognito

. Nous vous recommandons de conserver les fonctions de sécurité avancée en mode Audit pendant deux semaines avant d’activer des actions. Pendant ce temps, Amazon Cognito peut découvrir les modèles d’utilisation des utilisateurs de votre appli.

-

Si vous avez sélectionné Audit uniquement, choisissez Enregistrer les modifications. Si vous avez sélectionné Fonction complète :

-

Indiquez que vous allez exécuter une action personnalisée ou utiliser Paramètres Cognito par défaut pour traiter les informations d’identification compromises. Paramètres Cognito par défaut :

-

Détecter les informations d’identification compromises au moment de la connexion, de l’inscription et de la modification du mot de passe.

-

Traiter les informations d’identification compromises avec l’action Bloquer la connexion.

-

-

Si vous avez sélectionné des actions personnalisées pour Compromised credentials (Informations d’identification compromises), choisissez les actions du groupe d’utilisateurs qu’Amazon Cognito utilisera pour la détection d’événements et les réponses aux informations d’identification compromises que vous voulez qu’Amazon Cognito apporte. Vous pouvez bloquer la connexion ou autoriser la connexion avec des informations d’identification compromises.

-

Choisissez comment répondre aux tentatives de connexion malveillantes sous Authentification adaptative. Indiquez si vous exécuterez une action personnalisée ou utiliserez Paramètres Cognito par défaut pour traiter une activité malveillante présumée. Lorsque vous sélectionnez Paramètres Cognito par défaut, Amazon Cognito bloque la connexion à tous les niveaux de risque et ne prévient pas l’utilisateur.

-

Si vous avez sélectionné des actions Personnalisées pour Authentification adaptative, choisissez les actions de Traitement automatique des risques d’Amazon Cognito en réponse aux risques détectés en fonction du niveau de sévérité. Lorsque vous attribuez une réponse à un niveau de risque, vous ne pouvez pas attribuer une réponse moins restrictive à un niveau de risque plus élevé. Vous pouvez attribuer les réponses suivantes aux niveaux de risque :

-

Autoriser la connexion - aucune action préventive n’est exécutée.

-

Authentification MFA facultative - si l’utilisateur a configuré MFA, Amazon Cognito demandera toujours à l’utilisateur de fournir un SMS supplémentaire ou un mot de passe unique à durée limitée (TOTP) lorsqu’il se connecte. Si l’utilisateur n’a pas configuré MFA, il peut continuer à se connecter normalement.

-

Demander l’authentification MFA - si l’utilisateur a configuré MFA, Amazon Cognito demandera toujours à l’utilisateur de fournir un SMS supplémentaire ou un mot de passe unique à durée limitée (TOTP). Si l’utilisateur n’a pas configuré MFA, Amazon Cognito l’invite à configurer MFA. Avant d’exiger automatiquement l’authentification MFA pour vos utilisateurs, configurez un mécanisme dans votre appli pour capturer les numéros de téléphone pour l’authentification MFA par SMS, ou pour enregistrer les applications d’authentification pour l’authentification MFA par mot de passe unique à durée limitée (TOTP).

-

Bloquer la connexion : empêche l’utilisateur de se connecter.

-

Avertir l’utilisateur : envoie un courriel à l’utilisateur contenant des informations sur le risque détecté par Amazon Cognito et la réponse que vous avez choisie. Vous pouvez personnaliser des modèles d’e-mail pour les messages que vous envoyez.

-

-

-

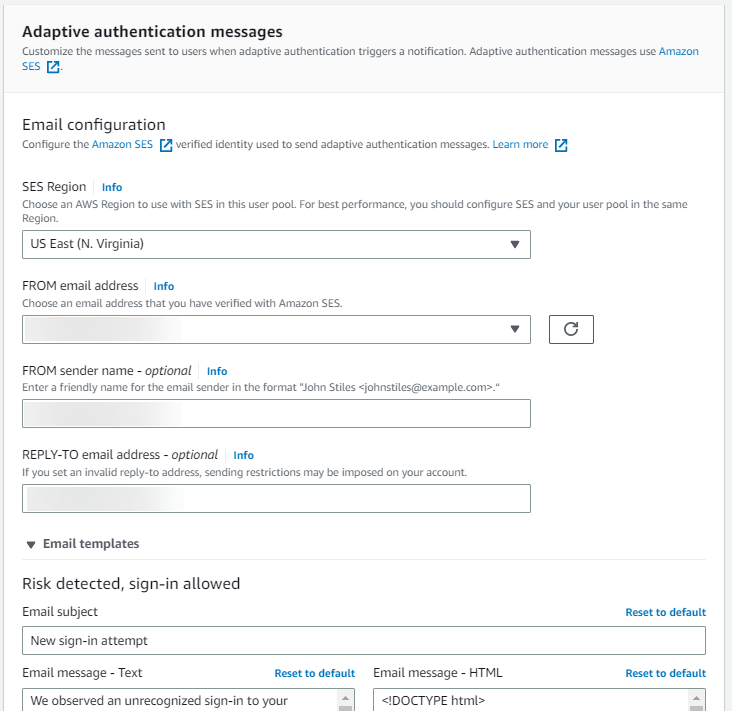

Si vous avez choisi Notify user (Avertir l’utilisateur) à l’étape précédente, vous pouvez personnaliser vos paramètres de distribution d’e-mails et vos modèles d’e-mail pour l’authentification adaptative.

-

Sous Email configuration (Configuration d’e-mail), choisissez les paramètres SES Region (Région SES), FROM email address (Adresse e-mail d’envoi), FROM sender name (Nom de l’expéditeur) et REPLY-TO email address (Adresse e-mail de réponse) que vous souhaitez utiliser avec l’authentification adaptative. Pour plus d’informations sur l’intégration des messages électroniques de votre groupe d’utilisateurs à Amazon Simple Email Service, consultez Paramètres d’e-mail pour les groupes d’utilisateurs Amazon Cognito.

-

Développez Email templates (Modèles d’e-mail) pour personnaliser les notifications d’authentification adaptative avec les versions HTML et en texte brut des e-mails. Pour en savoir plus sur les modèles d’e-mail, consultez Modèles de messages.

-

-

Développer Exceptions d’adresses IP pour créer une liste Toujours autoriser ou Toujours bloquer de plages d’adresses IPv4 ou IPv6 qui seront toujours autorisées ou bloquées, quelle que soit l’évaluation des risques de la fonction de sécurité avancée. Indiquez les plages d’adresses IP en notation CIDR

(par exemple, 192.168.100.0/24). -

Sélectionnez Enregistrer les modifications.