Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Utilisation de fournisseurs d'identité SAML avec un groupe d'utilisateurs

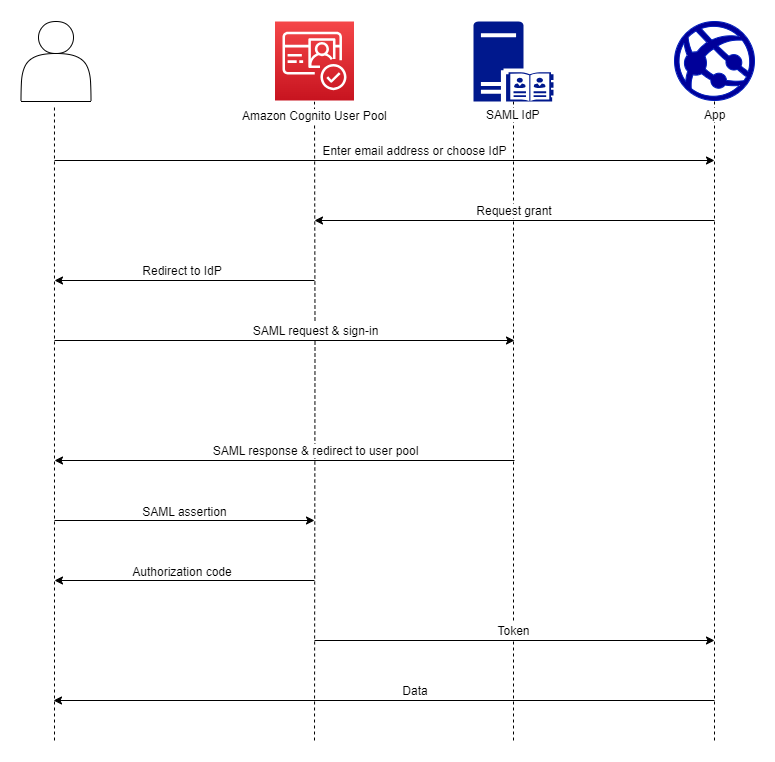

Vous pouvez choisir de faire en sorte que les utilisateurs de vos applications Web et mobiles se connectent via un fournisseur d'identité SAML (IdP) tel que Microsoft Active Directory Federation Services (ADFS

Avec la connexion gérée, Amazon Cognito authentifie les utilisateurs IdP locaux et tiers et émet des jetons Web JSON (). JWTs Avec les jetons émis par Amazon Cognito, vous pouvez consolider plusieurs sources d'identité dans une norme universelle OpenID Connect (OIDC) pour toutes vos applications. Amazon Cognito peut traiter les assertions SAML de vos fournisseurs tiers conformément à cette norme SSO. Vous pouvez créer et gérer un IdP SAML dans, via ou avec AWS Management Console l'API AWS CLI des groupes d'utilisateurs Amazon Cognito. Pour créer votre premier IdP SAML dans AWS Management Console le, voir. Ajouter et gérer des fournisseurs d'identité SAML dans un groupe d'utilisateurs

Note

La fédération avec connexion via un IdP tiers est une fonctionnalité des groupes d'utilisateurs Amazon Cognito. Les groupes d'identités Amazon Cognito, parfois appelés identités fédérées Amazon Cognito, sont une implémentation de fédération que vous devez configurer séparément dans chaque pool d'identités. Un groupe d'utilisateurs peut être un IdP tiers d'un pool d'identités. Pour de plus amples informations, veuillez consulter Groupes d’identités Amazon Cognito.

Référence rapide pour la configuration de l'IdP

Vous devez configurer votre IdP SAML pour accepter les demandes et envoyer des réponses à votre groupe d'utilisateurs. La documentation de votre IdP SAML contiendra des informations sur la façon d'ajouter votre groupe d'utilisateurs en tant que partie utilisatrice ou application pour votre IdP SAML 2.0. La documentation suivante fournit les valeurs que vous devez fournir pour l'ID d'entité SP et l'URL du service client d'assertion (ACS).

Référence rapide des valeurs SAML du pool d'utilisateurs

- ID de l'entité SP

-

urn:amazon:cognito:sp:us-east-1_EXAMPLE - URL DE L'ACS

-

https://Your user pool domain/saml2/idpresponse

Vous devez configurer votre groupe d'utilisateurs pour prendre en charge votre fournisseur d'identité. Les étapes de haut niveau pour ajouter un IdP SAML externe sont les suivantes.

-

Téléchargez les métadonnées SAML depuis votre IdP ou récupérez l'URL de votre point de terminaison de métadonnées. Consultez Configuration de votre fournisseur d'identité SAML tiers.

-

Ajoutez un nouvel IdP à votre groupe d'utilisateurs. Téléchargez les métadonnées SAML ou fournissez l'URL des métadonnées. Consultez Ajouter et gérer des fournisseurs d'identité SAML dans un groupe d'utilisateurs.

-

Assignez l'IdP aux clients de votre application. Consultez Paramètres spécifiques à l'application avec les clients de l'application.

Rubriques

Ce qu'il faut savoir sur le protocole SAML IdPs dans les groupes d'utilisateurs Amazon Cognito

Ajouter et gérer des fournisseurs d'identité SAML dans un groupe d'utilisateurs

Lancement de séance SAML dans les groupes d'utilisateurs Amazon Cognito

Déconnexion des utilisateurs SAML à l'aide de la déconnexion unique

Sensibilité à la casse des noms d'utilisateur SAML

Lorsqu'un utilisateur fédéré tente de se connecter, le fournisseur d'identité SAML (IdP) transmet un code unique à Amazon NameId Cognito dans l'assertion SAML de l'utilisateur. Amazon Cognito identifie un utilisateur fédéré SAML par sa demande NameId. Quels que soient les paramètres de distinction majuscules/minuscules de votre groupe d'utilisateurs, Amazon Cognito reconnaît un utilisateur fédéré qui revient d'un IdP SAML lorsqu'il transmet sa demande unique et différenciée par majuscules et minuscules. NameId Si vous mappez un attribut comme email à NameId, et que votre utilisateur change d'adresse e-mail, il ne peut pas se connecter à votre application.

Mappez NameId dans vos assertions SAML à partir d'un attribut de fournisseur d'identité dont les valeurs ne changent pas.

Par exemple, Carlos possède un profil utilisateur dans votre groupe d'utilisateurs insensible à la casse provenant d'une assertion SAML ADFS (Active Directory Federation Services) qui a transmis une valeur NameId de Carlos@example.com. La prochaine fois que Carlos tente de se connecter, votre fournisseur d'identité ADFS transmet une valeur NameId de carlos@example.com. Comme NameId doit être une correspondance exacte qui respecte la casse, la connexion ne réussit pas.

Si vos utilisateurs ne peuvent pas se connecter après le changement de NameID, supprimez leurs profils utilisateur de votre groupe d'utilisateurs. Amazon Cognito créera de nouveaux profils utilisateur la prochaine fois qu'ils se connecteront.