Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

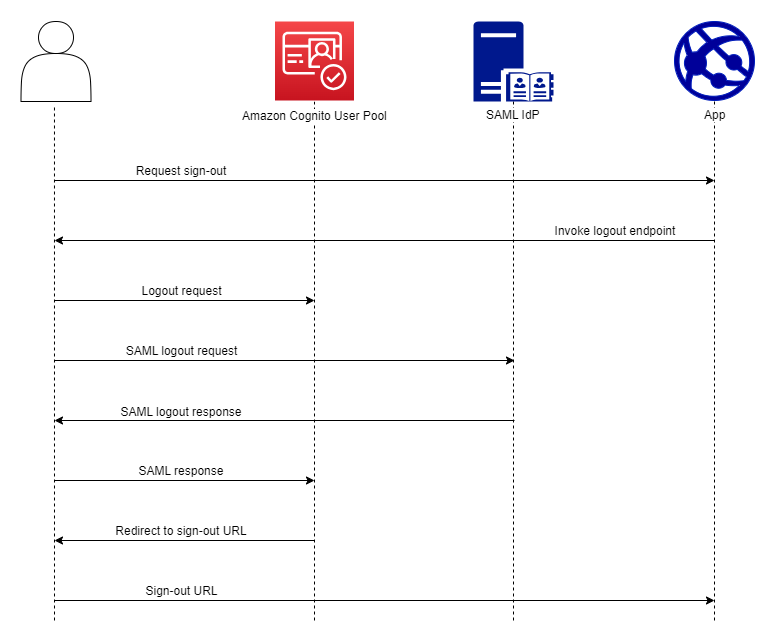

Déconnexion des utilisateurs SAML à l'aide de la déconnexion unique

Amazon Cognito prend en charge la déconnexion unique

Lorsque vous configurez votre IdP SAML pour prendre en charge le flux de déconnexion, Amazon Cognito redirige votre utilisateur avec une demande de déconnexion SAML signée vers votre IdP. Amazon Cognito détermine l'emplacement de la redirection à partir de l'SingleLogoutServiceURL figurant dans les métadonnées de votre IdP. Amazon Cognito signe la demande de déconnexion avec le certificat de signature de votre groupe d'utilisateurs.

Lorsque vous dirigez un utilisateur disposant d'une session SAML vers le point de /logout terminaison de votre groupe d'utilisateurs, Amazon Cognito redirige votre utilisateur SAML avec la demande suivante vers le point de terminaison SLO spécifié dans les métadonnées de l'IdP.

https://[SingleLogoutService endpoint]? SAMLRequest=[encoded SAML request]& RelayState=[RelayState]& SigAlg=http://www.w3.org/2001/04/xmldsig-more#rsa-sha256& Signature=[User pool RSA signature]

Votre utilisateur retourne ensuite sur votre saml2/logout terminal avec un identifiant LogoutResponse provenant de son IdP. Votre IdP doit envoyer une LogoutResponse HTTP POST demande. Amazon Cognito les redirige ensuite vers la destination de redirection depuis leur demande de déconnexion initiale.

Votre fournisseur SAML peut envoyer un fichier LogoutResponse contenant plusieurs AuthnStatement fichiers. Le sessionIndex premier AuthnStatement élément d'une réponse de ce type doit correspondre sessionIndex à celui de la réponse SAML qui a initialement authentifié l'utilisateur. S'il se sessionIndex trouve dans une autre sessionAuthnStatement, Amazon Cognito ne reconnaîtra pas la session et votre utilisateur ne sera pas déconnecté.